- •Введение в бд

- •Файловые системы

- •Системы с базами данных

- •Модели данных

- •Альтернативная терминология Терминология, используемая в реляционной модели, порой может привести к путанице, поскольку помимо предложенных двух наборов терминов существует еще один – третий.

- •Сетевая модель данных

- •Иерархическая модель данных

- •Вопросы:

- •Упражнения:

- •Реляционная модель.

- •Реляционная алгебра. Реляционное исчисление.

- •Реляционная модель

- •Реляционные языки

- •Реляционная алгебра

- •Унарные операции реляционной алгебры

- •Операции с множествами

- •Операции соединения

- •Деление

- •Реляционное исчисление

- •Реляционное исчисление кортежей

- •Реляционное исчисление доменов

- •Другие языки

- •Тема 3 Моделирование данных Модель «сущность-связь»

- •Элементы модели «сущность-связь»

- •Сущность

- •Атрибуты

- •Идентификаторы

- •Три типа бинарных связей

- •Диаграммы «сущность-связь»

- •Изображение атрибутов в диаграммах «сущность-связь»

- •Слабые сущности

- •Подтипы сущностей

- •Пример er-диаграммы

- •Диаграммы «сущность-связь» в стиле uml

- •Сущности и связи в uml

- •Представление слабых сущностей

- •Представление подтипов

- •Конструкции ооп, введенные языком uml

- •Семантическая объектная модель

- •Семантические объекты

- •Определение семантических объектов

- •Атрибуты

- •Кардинальное число атрибута

- •Экземпляры объектов

- •Парные атрибуты

- •Объектные идентификаторы

- •Домены атрибутов

- •Представления семантических объектов

- •Создание семантических объектных моделей данных

- •Пример: база данных администрации нтуу «кпи»

- •Спецификация объектов

- •Типы объектов

- •Простые объекты

- •Составные объекты

- •Гибридные объекты

- •Ассоциативные объекты

- •Объекты вида родитель/подтип

- •Объекты вида архетип/версия

- •Переход от семантической объектной модели к модели «сущность-связь»

- •Вопросы:

- •Упражнения:

- •Тема 4 Нормализация

- •Классы отношений

- •Нормальные формы от первой до пятой

- •Тема 5 Методология проектирования баз данных Введение в методологию проектирования баз данных

- •Методология концептуального проектирования базы данных

- •Методология логического проектирования реляционных баз данных

- •Суть состоит в том, что при устранении избыточности очень важно исследовать значение каждой из связей, существующих между сущностями.

- •Методология физического проектирования базы данных

- •Трехуровневая архитектура ansi-sparc

- •Система управления Базами Данных

- •1. Хранение, извлечение и обновление данных

- •2. Каталог доступный конечным пользователям

- •Поддержка транзакций

- •Сервисы управления параллельностью

- •Сервисы восстановления

- •6. Сервисы контроля доступа к данным

- •Поддержка обмена данными

- •8. Вспомогательные службы

- •Преимущества:

- •Недостатки:

- •Вопросы:

- •Упражнения:

- •История языка sql

- •Особая роль языка sql

- •Используемая терминология

- •Запись операторов sql

- •Манипулирование данными

- •Литералы

- •Простые запросы

- •Выборка строк (конструкция where)

- •Сортировка результатов (конструкция order by)

- •Использование агрегирующих функций языка sql

- •Группирование результатов (конструкция group by)

- •Ограничения на выполнение группирования (конструкция having)

- •Подзапросы

- •Ключевые слова any и all

- •Многотабличные запросы

- •Выполнение соединений

- •Внешние соединения

- •Ключевые слова exists и not exist

- •Комбинирование результирующих таблиц (операции union, intersect и except)

- •Изменение содержимого базы данных

- •Добавление новых данных в таблицу (оператор insert)

- •Модификация данных в базе (оператор update)

- •Удаление данных из базы (оператор delete)

- •Скалярные типы данных языка sql

- •Логические данные (тип boolean)

- •Символьные данные (тип character)

- •Битовые данные (тип bit)

- •Точные числовые данные (тип exact numeric)

- •Округленные числовые данные (тип approximate numeric)

- •Дата и время (тип datetime)

- •Интервальный тип данных interval

- •Скалярные операторы

- •Средства поддержки целостности данных

- •Обязательные данные

- •Ограничения для доменов

- •Целостность сущностей

- •Ссылочная целостность

- •Требования данного предприятия

- •Определение данных

- •Создание баз данных

- •Создание таблиц (оператор create table)

- •Модификация определения таблицы (оператор alter table)

- •Удаление таблиц (оператор drop table)

- •Создание индекса (оператор create index)

- •Удаление индекса (оператор drop index)

- •Представления

- •Создание представлений (оператор create view)

- •Удаление представлений (оператор drop view)

- •Замена представлений

- •Ограничения на использование представлений

- •Обновление данных в представлениях

- •Использование конструкции with check option

- •Преимущества и недостатки представлений

- •Преимущества

- •Недостатки

- •Материализация представлений

- •Использование транзакций

- •Немедленные и отложенные ограничения поддержки целостности данных

- •Управление доступом к данным

- •Идентификаторы пользователей и права владения

- •Привилегии

- •Предоставление привилегий другим пользователям (оператор grant)

- •Отмена предоставленных пользователям привилегий (оператор revoke)

- •Приложение

- •Тема 7.3 Хранимые процедуры и функции. Триггеры.

- •Создание хранимых процедур и функций

- •Простые формы выражений

- •Поддержка транзакций

- •Свойства транзакций

- •Архитектура базы данных

- •Управление параллельным доступом

- •Проблема потерянного обновления

- •Проблема зависимости от незафиксированных результатов (или "грязного" чтения)

- •Проблема анализа несогласованности

- •Упорядочиваемость и восстанавливаемость

- •Конфликтная упорядочиваемость

- •Упорядочиваемость по просмотру

- •Восстанавливаемость

- •Методы управления параллельным доступом

- •Методы блокировки

- •Двухфазная блокировка

- •Управление параллельным выполнением при использовании индексных структур

- •Защелки

- •Взаимоблокировка

- •Тайм-ауты

- •Предотвращение взаимоблокировок

- •Обнаружение взаимоблокировок

- •Частота выполнения операции обнаружения взаимоблокировок

- •Возобновление нормальной работы после обнаружения взаимоблокировки

- •Использование временных отметок

- •Правило записи Томаса

- •Сравнение методов

- •Упорядочение временных отметок в случае многих версий

- •Оптимистические методы упорядочения

- •Степень детализации блокируемых элементов данных

- •Иерархия степеней детализации

- •Блокировка с учетом нескольких степеней детализации

- •Восстановление базы данных

- •Необходимость восстановления

- •Транзакции и восстановление

- •Управление буферами базы данных

- •Функции восстановления

- •Механизм резервного копирования

- •Файл журнала

- •Создание контрольных точек

- •Методы восстановления

- •Метод восстановления с использованием отложенного обновления

- •Метод восстановления с использованием немедленного обновления

- •Метод теневого страничного обмена

- •Улучшенные модели транзакций

- •Модель вложенных транзакций

- •Эмуляция механизма вложенных транзакций с помощью точек сохранения

- •Хроники

- •Модель многоуровневых транзакций

- •Динамическая реструктуризация

- •Модели рабочих потоков

- •Общий обзор методов обработки запросов

- •Основные этапы обработки запросов

- •Динамическая и статическая оптимизация запросов

- •Декомпозиция запросов

- •Нормализация

- •Семантический анализ

- •Упрощение

- •Реструктуризация запросов

- •Эвристический подход к оптимизации запросов

- •Правила преобразования операций реляционной алгебры

- •Оценка стоимости операций реляционной алгебры

- •Статистические показатели базы данных

- •Вариант 6. Поиск по равенству значению кластеризующего (вторичного) индекса

- •Вариант 7. Поиск по равенству значению некластеризующего (вторичного) индекса

- •Составные предикаты

- •Конъюнктивная выборка без дизъюнкций

- •Выборки с дизъюнкциями

- •Конвейерная обработка данных

- •Тема 10

- •Основные типы угроз

- •Контрмеры – компьютерные средства контроля

- •Авторизация пользователей

- •Привилегии

- •Права владения и привилегии

- •Представления (подсхемы)

- •Резервное копирование и восстановление

- •Поддержка целостности

- •Шифрование

- •Raid (массив независимых дисковых накопителей с избыточностью)

- •Средства защиты субд Microsoft Access

- •Установка пароля

- •Защита на уровне пользователя

Средства защиты субд Microsoft Access

Microsoft Access 2000 предоставляет следующие два метода защиты базы данных:

установка пароля, который применяется при открытии базы данных (это средство в терминологии Microsoft Access называется защитой системы);

применение средств защиты на уровне пользователя, которые могут применяться для определения тех частей базы данных, в которых пользователь может выполнять операции чтения или обновления (это средство в терминологии Microsoft Access называется защитой данных).

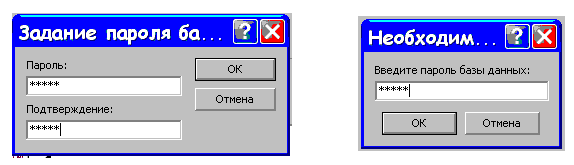

Установка пароля

Самым простым методом защиты является установка пароля, применяемого для открытия базы данных. После установки пароля (в меню Tools – Security) при любой попытке открыть базу данных на экране появляется диалоговое окно с приглашением ввести пароль. Разрешение открыть базу данных получают только те пользователи, которые вводят правильный пароль. Этот метод является надежным, поскольку СУБД Microsoft Access шифрует пароль таким образом, чтобы его нельзя было определить, непосредственно считывая файл базы данных, но после открытия базы данных все объекты, содержащиеся в ней, становятся доступными для пользователя. На рис. 10.3а показано диалоговое окно для установки пароля, а на рис. 10.3б – диалоговое окно с приглашением ввести пароль, которое появляется на экране при каждой попытке открыть базу данных, защищенную паролем.

a б

Рис.10.3. Защита базы данных с применением пароля:

а) диалоговое окно Set Database Password (Задание пароля базы данных);

б) диалоговое окно Password Required (Необходимо ввести пароль),

которое открывается при запуске приложения.

Защита на уровне пользователя

Средства защиты на уровне пользователя в СУБД Microsoft Access аналогичны средствам, которые применяются в большинстве сетевых систем. При запуске программы Microsoft Access пользователи должны указать свой идентификатор и ввести пароль. В файле с информацией о рабочих группах программы Microsoft Access пользователи обозначаются как члены некоторой группы. В СУБД Access предусмотрены по умолчанию две группы: администраторы (группа Admins) и пользователи (группа Users), могут быть определены и дополнительные группы.

Группам и пользователям предоставляются права доступа, которые позволяют регламентировать перечень допустимых для них операций с каждым объектом базы данных. Для этого применяется диалоговое окно Разрешения (User and Group Permissions). В табл. 10.2 приведен перечень прав доступа, которые могу быть установлены в СУБД Microsoft Access.

Таблица 10.2. Права доступа в СУБД Microsoft Access

Права доступа |

Описание допустимых операций |

Open/Run |

Открывать базу данных, форму, отчет или вызывать макрокоманду на выполнение |

Open Exclusive |

Открывать базу данных с исключительными правами доступа |

Read Design |

Просматривать объекты в представлении Design |

Modify Design

|

Применительно к базам данных: устанавливать пароль базы данных, копировать базы данных и модифицировать сценарии запуска |

Administer |

Применительно к объектам базы данных: полный доступ, в том числе возможность назначать права доступа |

Read Data |

Просматривать данные |

Update Data |

Просматривать и модифицировать данные (но не вставлять и удалять) |

Insert Data |

Просматривать и вставлять данные (но не модифицировать и удалять) |

Delete Data |

Просматривать и удалять данные (но не вставлять и модифицировать) |

Вопросы:

10.1. Каковы назначение и область применения понятия "защиты базы данных"?

10.2. Перечислите основные типы угроз, которым могут подвергаться системы с базами данных, и укажите для каждой из них возможные средства контроля и противодействия.

10.3. Объясните смысл следующих понятий с точки зрения защиты базы данных:

а) авторизация пользователей;

б) представления;

в) резервное копирование и восстановление;

г) целостность данных;

д) шифрование;

е) технология RAID.

10.4. Какие методы защиты СУБД Microsoft Access существуют?