- •И.В. Мельникова Вычислительные машины, системы и сети

- •Часть 1

- •Содержание

- •Лекция 1 Вычислительные сети – частный случай распределенных систем

- •Классификация по совместимости

- •Большие эвм (Main Frame)

- •МиниЭвм

- •МикроЭвм

- •СуперЭвм

- •Выбор подходящей топологии

- •Сложные топологии

- •Магистраль

- •Распределенная магистраль

- •Различные критерии

- •Контрольные вопросы

- •Оптоволокно: неразъемные соединения

- •Соединения оптических волокон с помощью сварки

- •Цикл сварки оптического волокна автоматического сварочного аппарата

- •Аппарат для сварки оптических волокон fsm.05svhii производства Fujikura

- •Соединение оптических волокон методом склеивания

- •Механические соединители оптических волокон

- •Механический соединитель Corelink производства amp

- •Механический соединитель Fibrlok II производства 3m

- •Механический соединитель Fibrlok производства 3m

- •Механический соединитель rms производства at&t

- •Механический соединитель ленточных элементов оптических волокон производства Sumitomo

- •Механические соединители производства Fujikura

- •Передача в основной полосе частот и широкополосная передача

- •Контрольные вопросы

- •Лекция 3 Работа сети

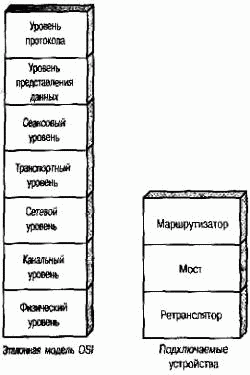

- •Семь уровней модели osi

- •На Транспортном уровне, кроме того, к пакету добавляется информация, которая поможет компьютеру-получателю восстановить исходные данные из последовательности пакетов.

- •Irq Назначение

- •Контрольные вопросы

- •Лекция 4 Передача данных по кабелю

- •Низкоуровневые протоколы

- •Контрольные в опросы

- •Лекция 5 Технология Token Ring

- •Кадр данных

- •Прерывающая последовательность

- •Контрольные вопросы

- •Лекция 6 Технология fddi (Fiber Distributed Data Interface)

- •Контрольные вопросы

- •Лекция 7 Понятие сетевого протокола

- •Блоки сообщений сервера

- •Кадр NetBeui

- •Протокол nmp (Name Management Protocol).

- •Протокол smp(Session Management Protocol) dmp ( Diagnostic and Monitoring Protocol).

- •Протокол udp

- •Протокол dmp

- •Краткое резюме

- •Стек протоколов ipx/spx и система Novell NetWare

- •Средства построения составных сетей стека Novell Общая характеристика протокола ipx

- •Адресация

- •Маршрутизация протокола ipx

- •Адресация

- •Протоколы sap

- •Контрольные вопросы

- •Лекция 8 Стек tcp/ip

- •Комплект протоколов тcp/ip

- •Архитектура tcp/ip

- •Адресация

- •Маски подсетей

- •Не хватает адресов?

- •Маска подсети переменной длины vlsm (Variable Length Subnet Mask)

- •Проблемы классической схемы

- •Бесклассовая междоменная маршрутизация cidr (Classless Inter-Domain Routing)

- •IPing - новое поколение протоколов ip

- •Выводы:

- •Дополнительный материал. (Примеры расчета масок подсетей)

- •Стеки протоколов

- •Стек протоколов при использовании модуля tcp

- •Стек протоколов при работе через транспортный протокол udp

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •Отображение символьных адресов на ip-адреса: служба dns

- •Автоматизация процесса назначения ip-адресов узлам сети – протокол dhcp

- •Протоколы тcp и udp

- •Структура стека протоколов tcp/ip

- •Контрольные вопросы

- •Лекция 9 Большие сети. Технические и программные компоненты расширения сетей. Интеграция локальных и глобальных сетей

- •Примечание

- •Контрольные вопросы

- •Использование маршрутизаторов

- •1. Рассмотрим первый способ.

- •2. Второй способ. Маршрутизация потоков.

- •Компоненты маршрутизации

- •Коммутация

- •Алгоритмы маршрутизации

- •Классификация алгоритмов маршрутизации и общие сведения

- •Цели разработки алгоритмов маршрутизации:

- •Показатели алгоритмов (метрики)

- •Типы алгоритмов

- •Одномаршрутные или многомаршрутные алгоритмы

- •Типы записей в таблице маршрутизации

- •Структура таблицы маршрутизации

- •Среда со статической маршрутизацией

- •Протоколы динамической маршрутизации

- •1) Истечение времени жизни маршрута;

- •2) Указание специального расстояния (бесконечности) до сети, ставшей недоступной.

- •Организации, поддерживающие технологии беспроводных сетей

- •Технологии радиосетей

- •Радиосети стандарта ieee 802.11

- •Компоненты беспроводной сети

- •Направленная антенна

- •Всенаправленная антенна

- •Многоячеечные беспроводные локальные сети (сотовые)

- •Альтернативные технологии радиосетей

- •Микроволновые сетевые технологии

- •Беспроводные сети на базе низкоорбитальных спутников Земли

- •40 Gigabit Ethernet и беспроводные сети Fast Ethernet

- •Атмосферная лазерная связь

- •2,5 Гбит/с по лазерному лучу

- •Передача данных в гвс

- •8. Беспроводные промышленные сети

- •Беспорядочный (т. Е. "не делающий различий") режим - Promiscuous mode.

- •Маска подсети (subnet mask) — специальная битовая комбинация, маскирующая сетевую часть ip-адресов единицами.

- •Региональная телефонная компания - Regional bell operating company (rboc).

Примечание

Коммутаторы, как правило, дороже концентраторов и дешевле маршрутизаторов. Как и концентраторы, по размерам коммутаторы варьируются от небольших блоков до моделей, смонтированных в отдельных стойках.

Установка коммутаторов

В небольших сетях, как правило, вместо коммутатора можно использовать концентратор. Чаще коммутаторы применяют в крупных интерсетях вместо мостов или маршрутизаторов. Если в обычной корпоративной сети, состоящей из магистрали и нескольких сегментов, заменить маршрутизаторы коммутаторами, эффект будет поразительный. В сети с маршрутизатором магистраль переносит межсетевой трафик, сгенерированный всеми сегментами. Это приводит к тому, что она всегда работает в условиях высокого трафика. В коммутируемой сети компьютеры подсоединены к отдельным коммутаторам рабочих групп, которые в свою очередь связаны с высокопроизводительным коммутатором магистрали (рис. 8.5). В результате любой компьютер сети может соединиться по выделенному каналу с любым другим компьютером, даже если данные проходят через несколько коммутаторов.

Существует много вариантов использования коммутаторов в сложных интерсетях; менять сразу все концентраторы и маршрутизаторы на коммутаторы не придется. Например, можно продолжать пользоваться обычными сетевыми концентраторами, но подключить их не к маршрутизатору, а к многопортовому коммутатору. От этого эффективность межсетевого трафика возрастет. С другой стороны, если в Вашей сети большой объем трафика генерируется внутри отдельных ЛВС, а не между ними, можно, не затрагивая магистраль, заменить коммутаторами концентраторы рабочих станций, увеличив тем самым доступную каждому компьютеру полосу пропускания.

Проблема больших интерсетей, связанная с заменой всех маршрутизаторов на коммутаторы, состоит в том, что в результате вместо нескольких небольших широковещательных доменов Вы получаете один, но очень большой (о коллизионных доменах Вам беспокоиться не придется, потому что коллизий будет гораздо меньше). Любое широковещательное сообщение, сгенерированное одним компьютером, коммутаторы передают всем остальным компьютерам сети, увеличивая тем самым количество лишних пакетов, обрабатываемых каждой системой. Существует несколько технологий для решения этой проблемы:

• Виртуальные ЛВС (ВЛВС) позволяют выделять в коммутируемой сети подсети, существующие только внутри коммутаторов. Адреса систем, входящих в данную подсеть, задаются сетевым администратором; физическая сеть остается коммутируемой. Системы подсети могут находиться где угодно, поскольку подсеть виртуальна и не зависит от физического расположения компьютеров. Когда компьютер, включенный в подсеть, передает широковещательное сообщение, оно передается только компьютерам данной подсети. Связь между подсетями может осуществляться с помощью маршрутизатора или коммутатора, но внутри ЛВС трафик может быть только коммутируемым;

• Уровень коммутации 3 – это вариант ВЛВС, минимизирующий объем маршрутизации между виртуальными сетями. Когда требуется установить связь между системами в разных ВЛВС, маршрутизатор устанавливает соединение между системами, а затем управление берут на себя коммутаторы. Маршрутизация осуществляется только тогда, когда она действительно необходима.

Характеристики коммутаторов

Статические и динамические коммутаторы

Если самый критичный участок сети уже известен и некоторые специалисты советуют приобрести статические коммутаторы, отнеситесь к подобным рекомендациям с определенной долей недоверия. Независимо от того, являются ли статическими коммутаторами устройства, которые предполагается использовать для модернизации сети, обратите особое внимание на их функциональные возможности. Даже если устройство рекламируется как новейшее достижение информационных технологий, на практике от него может быть пользы не больше, чем от обычного концентратора. Вполне возможно, что на него вообще не стоит тратить деньги. В конце концов, перед нами стоит задача осуществления эффективного управления межсегментным трафиком с целью уменьшения числа критичных участков сети. Статические коммутаторы не смогут удовлетворить всем требованиям.

Совсем иначе дело обстоит с динамическими коммутаторами. Эти устройства не только уделяют особое внимание пересылке кадров по предписанному адресу, но и обрабатывают таблицу соответствий отдельных узлов конкретным портам, к которым они подключены. Эта информация обновляется каждый раз, как только очередная машина начинает передачу данных (или же через заранее заданные интервалы времени). Таблица постоянно обновляющихся комбинаций узел/порт предоставляет коммутатору возможность быстро направлять пакеты через соответствующие сегменты.

Примечание

Динамические коммутаторы позволят экономить время и силы в течение еще довольно продолжительного времени. Поскольку эти устройства обновляют свои таблицы соединений каждый раз, когда устройства начинают передачу, можно переупорядочить сеть, переключая рабочие станции на разные порты до тех пор, пока сеть не будет сконфигурирована оптимальным образом (учтите, что этим можно заниматься до посинения). Таблицы будут обновляться автоматически, и сеть будет в полном порядке.

Сегментные и портовые коммутаторы

В настоящий момент ведутся горячие дебаты по поводу того, какие коммутаторы смогут решить проблему перегрузок в сети: сегментные или портовые. Все сводится к финансовому вопросу. Если вы располагаете достаточными средствами, приобретите портовые коммутаторы. Если же нет – придется довольствоваться сегментными. Чем бы эти дебаты ни завершились, вы не останетесь внакладе в любом случае.

Сегментные коммутаторы в состоянии управлять трафиком сегментов, подключенных к каждому порту, что в свою очередь предоставляет возможность соединять большее количество рабочих станций или сегментов, используя для этого меньшее количество коммутаторов/физических портов. Одной из самых замечательных особенностей сегментных коммутаторов является возможность обработки отдельной рабочей станции на каждом порту (которую можно рассматривать как сегмент, состоящий из одного узла). Специалист получает возможность заранее объединить в один сегмент машины, требующие лишь ограниченного доступа к сети, воспользовавшись для этого одним каналом с относительно низкой пропускной способностью 10 Мбит/с. В то же время современные устройства, например, сетевые серверы и серверы баз данных, оптические дисководы и т. д., могут подключаться по схеме «одно устройство/один порт», что позволяет этим широкополосным и критичным устройствам пользоваться правом индивидуального доступа к сети, исключая таким образом конкуренцию с играми Internet. Прелесть использования сегментных коммутаторов усугубляется тем обстоятельством, что их установка не требует дополнительных расходов на аппаратное обеспечение, проводку и т. д.

Портовые коммутаторы (иногда их называют коммутаторы-концентраторы) предназначены для ретрансляции данных, передаваемых отдельным устройством во все физические порты. Сетевые администраторы уже давно мечтают о возможности выделения каждой рабочей станции, серверу и всем остальным устройствам для доступа к сетевым ресурсам отдельного канала 10 Мбит/с. Однако использование портовых коммутаторов связано с дополнительными расходами на проводку (необходимо будет проложить кабель от каждого устройства к коммутатору), а также на закупку коммутаторов, требуемых для обеспечения необходимого количества физических портов. Кроме того, по мере роста сети неизбежно придется столкнуться с новыми, порой немалыми тратами, поскольку необходимость прокладки новых кабелей и приобретения новых коммутаторов будет возникать каждые несколько месяцев. Но какой бы путь вы ни избрали, все равно будет создана сеть, гораздо более совершенная по сравнению с той, в которой коммутаторы отсутствовали.

Существует два основных типа коммутаторов: сквозные (cut-through) и с промежуточной буферизацией (store-and-forward). Сквозной коммутатор передает пакеты через соответствующий порт без дополнительной обработки, немедленно, как только они получены, считывая адрес целевой системы в заголовке протокола канального уровня. Коммутатор начинает передачу пакета, даже не дожидаясь завершения его приема. Как правило, в сквозных коммутаторах используется аппаратный компонент, состоящий из набора схем ввода-вывода, который позволяет данным поступать в коммутатор и покидать его через любой порт. Такие коммутаторы называются еще матричными (matrix) или координатными (crossbar). Они относительно недороги и сводят к минимуму так называемое время ожидания (latency), т. е. время, затрачиваемое коммутатором на обработку пакетов.

Коммутатор с промежуточной буферизацией дожидается завершения приема пакета и лишь потом отправляет его по назначению. Различают коммутаторы с общей памятью (shared-memory switch), т. е. с общим буфером для хранения данных всех портов, и коммутаторы с шиной (bus architecture switch) – с отдельными буферами для каждого порта, соединенными шиной. Пока пакет хранится в буферах, коммутатор пользуется этой возможностью, чтобы проверить данные, вычислив их код CRC. Кроме того, коммутатор отслеживает появление других проблем, присущих конкретному протоколу канального уровня, которые приводят к формированию дефектных кадров, на сленге именуемых коротышками (runt), гигантами (giant) и тарабарщиной (jabber). Эта проверка, естественно, увеличивает время ожидания, а дополнительные функции повышают стоимость коммутаторов с промежуточным хранением по сравнению со сквозными.

Примечание

Различия между концентратором и коммутатором демонстрируются в видеоролике Hubs_and_Switches из папки Demos1.

Среди сетевых специалистов ведутся споры на тему, отвечают ли маршрутизирующие коммутаторы общему соглашению относительно того, что коммутаторы должны строго соответствовать требованиям к устройствам Уровня 2. Согласно первым определениям коммутатора, появившимся в 1980-х годах, коммутатор Уровня 3 фактически представляет собой маршрутизатор, использующий методы коммутации для более быстрой пересылки пакетов по сравнению с традиционными маршрутизаторами. В настоящее время имеются «коммутаторы», ориентированные на работу на Уровне 4 и выше, и обсуждается вопрос, соответствуют ли они определению истинного коммутатора, или же должны позиционироваться как устройства иного типа.

Коммутация с промежуточным хранением распространена больше, чем коммутация без буферизации пакетов, и в некоторых коммутаторах, работающих по этому принципу, для повышения производительности используется встроенный центральный процессор. В принципе, коммутаторы с собственным процессором работают значительно быстрее, чем «простые» коммутаторы. Однако в некоторых случаях и такие коммутаторы могут быть перегружены входящим трафиком, причем использование процессора может достигать 100 % и коммутатор фактически будет работать медленнее, чем коммутатор без внутреннего процессора. Поэтому, если используется коммутатор с собственным процессором, важно определить мощность этого процессора и его соответствие ожидаемой сетевой нагрузке.

Коммутаторы локальных сетей поддерживают следующие стандарты:

- Ethernet;

- Fast Ethernet;

- Gigabit Ethernet;

- 10 Gigabit Ethernet;

- Token Ring;

- Fast Token Ring;

- FDDI;

- ATM.

Одной из наиболее распространенных задач, решаемой при помощи механизмов коммутации, является уменьшение вероятности конфликтов и повышение пропускной способности локальных сетей Ethernet. Коммутаторы сетей Ethernet, используя свои таблицы МАС-адресов, определяют порты, которые должны получить конкретные данные. Поскольку каждый порт подключен к сегменту, содержащему только один узел, то этот узел и сегмент получают в свое распоряжение всю полосу пропускания (10 или 100 Мбит/с, 1 или 10 Гбит/с), так как другие узлы отсутствуют; при этом вероятность конфликтов уменьшается. Другой распространенной областью применения коммутаторов являются сети с маркерным кольцом. Коммутатор Token Ring может выполнять только функции моста на канальном уровне или работать как мост с маршрутизацией от источника на сетевом уровне.

Примечание

Хотя в некоторых случаях спецификации IEEE позволяют подключить два узла к сегменту концентратора или коммутатора Ethernet, сетевые администраторы обычно используют только один узел, позволяя тем самым повысить пропускную способность сети с помощью методов коммутации.

Переключаясь непосредственно к тому сегменту, который должен получать данные, коммутаторы могут значительно увеличить пропускную способность сети без модернизации существующей передающей среды. Рассмотрим для примера не имеющий возможности коммутации концентратор Ethernet, к которому подключены восемь сегментов 10 Мбит/с. Скорость работы этого концентратора никогда не превысит 10 Мбит/с, поскольку в каждый момент времени он может передавать данные только в один сегмент. Если концентратор заменить коммутатором Ethernet, общая пропускная способность сети увеличится в восемь раз, т. е. до 80 Мбит/с, поскольку коммутатор может посылать пакеты в каждый сегмент практически одновременно. В настоящее время коммутаторы не намного дороже концентраторов, поэтому с их помощью проще всего повысить скорость работы сети с высоким трафиком.

Выпускаются управляемые коммутаторы, которые, как и управляемые концентраторы, имеют «интеллектуальные» способности. Для многих сетей имеет смысл потратить дополнительные средства на приобретение управляемых коммутаторов, поддерживающих протокол SNMP, что позволит повысить степень управления и мониторинга сети. Некоторые коммутаторы также могут поддерживать технологию виртуальных локальных сетей (Virtual LAN, VLAN). Эта технология, описанная стандартами IEEE 802.1q, представляет собой программный метод деления сети на подсети, не зависящие от ее физической топологии и содержащие логические группы. Члены рабочей группы VLAN могут располагаться в физически удаленных сетевых сегментах, однако их можно объединить в один логический сегмент с помощью программного обеспечения и коммутаторов VLAN, маршрутизаторов и других сетевых устройств. Лучше всего для реализации сетей VLAN использовать маршрутизирующие коммутаторы, поскольку они позволяют уменьшить издержки на управление сетью, что объясняется их умением маршрутизировать пакеты между подсетями. Коммутаторы Уровня 2 в сети VLAN требуют, чтобы порты коммутаторов были связаны с МАС-адресами, что усложняет управление сетью VLAN.

Совет

Стоимость маршрутизирующих коммутаторов не намного выше, чем у обычных коммутаторов Уровня 2, поэтому они являются удачным решением для многих сетей. При проектировании сети рассмотрите возможность применения маршрутизирующего коммутатора вместо коммутатора Уровня 2, что даст возможность использования подсетей для управления сетевым трафиком и предотвращения широковещательного шторма.

Краткое резюме

Коммутатор совершеннее моста – он направляет пакеты исключительно целевым системам;

Коммутатор уменьшает число коллизий в сети и увеличивает полосу пропускания, доступную каждому компьютеру;

Виртуальная ЛВС позволяет разделить коммутируемую сеть на несколько широковещательных доменов;

Существует несколько типов коммутаторов — от простых недорогих устройств для рабочих групп до сложных коммутаторов для корпоративных сетей.

Маршрутизаторы

Маршрутизатором (router) называется устройство, связывающее вместе две сети, формируя из них интерсеть. В отличие от мостов и коммутаторов, маршрутизаторы функционируют на сетевом уровне эталонной модели OSI. Это означает, что маршрутизатор может связывать ЛВС, которые работают с разными протоколами канального уровня (например, Ethernet и Token Ring), при условии, что все они используют один и тот же протокол сетевого уровня. Самым популярным в наши дни является набор протоколов TCP/IP, на сетевом уровне которого действует протокол IP. Таким образом, большая часть информации, которую Вы будете узнавать о маршрутизаторах, будет относиться к протоколу IP. Когда компьютеру в одной ЛВС нужно передать данные компьютеру в другой ЛВС, он посылает пакеты маршрутизатору в своей локальной сети, а маршрутизатор направляет их в целевую сеть. Если система-получатель находится в удаленной сети, маршрутизатору приходится пересылать пакеты другому маршрутизатору. В больших интерсетях, подобных Интернету, пакетам на пути к целевому компьютеру приходится проходить через множество маршрутизаторов.

Маршрутизаторы и шлюзы

Часто в ТСР/IP маршрутизатор называют также шлюзом. Например, при конфигурации клиентской части протокола ТСР/IP задается адрес шлюза по умолчанию. Этот шлюз фактически является маршрутизатором ЛВС, которым система пользуется для доступа к другим сетям. Но шлюзом также может называться аппаратное или программное устройство, действующее на прикладном уровне и обеспечивающее интерфейс между двумя программами.

Принцип работы маршрутизатора

Таблица маршрутизации, которая находится в маршрутизаторе, содержит сетевые адреса. Для каждого протокола, используемого в сети, строится своя таблица. Таблица помогает маршрутизатору определить адреса назначения для поступающих данных. Она включает следующую информацию:

- все известные сетевые адреса;

- способы связи с другими сетями;

- возможные пути между маршрутизаторами;

- стоимость передачи данных по этим путям.

Маршрутизатор выбирает наилучший маршрут для данных, сравнивая стоимость и доступность различных вариантов. Маршрутизаторы требуют специальной адресации: им понятны только номера сетей и адреса локальных плат сетевого адаптера. К удаленным ПК они обращать-ся не могут. Маршрутизатор, принимая пакеты, адресованные удаленной сети, пересылает их тому маршрутизатору, который обслуживает сеть назначения. Т. о., маршрутизаторы могут:

- сегментировать большие сети на меньшие;

- действовать как своего рода барьер безопасности между сегментами;

- предотвращать избыток широковещательных сообщений (они не передаются).

Так как маршрутизаторы выполняют более сложную обработку, они более медленные, чем мосты. При передаче пакетов от одного маршрутизатора к другому адреса канального уровня отсекаются, а затем создаются заново. Это позволяет соединять разнородные сети.

Принимая только адресованные сетевые пакеты, маршрутизаторы препятствуют проникновению в сеть некорректных пакетов. Т. о., фильтруя некорректные данные и широковещательные пакеты, маршрутизаторы уменьшают нагрузку на сеть. Адрес узла назначения маршрутизаторы не проверяют, они видят только адрес сети. Они пропускают информацию, только если известен адрес сети.

С маршрутизаторами работают не все протоколы, а только маршрутизированные. К ним относятся: IP, IPX, DECnet, XNS, DDP (Apple Talk).

Существуют маршрутизаторы, которые в одной сети могут работать с несколькими протоколами.

В отличие от мостов, маршрутизаторы могут не только использовать несколько активных маршрутов между сегментами сети, но и выбирать между ними. Поэтому, если какой-либо маршрутизатор выйдет из строя, данные могут передаваться по другим маршрутам. Маршрутизатор может «прослушивать» сеть и определять, какие ее части сильнее загружены. Если путь перегружен, он укажет альтернативный.

Подобно мостам, маршрутизаторы строят таблицы маршрутизации и используют их в алгоритмах маршрутизации.

Типы маршрутизаторов

Маршрутизаторы делятся на два основных типа.

Статические маршрутизаторы |

Динамические маршрутизаторы |

Ручная установка и конфигурирование всех маршрутов |

Ручное конфигурирование первого маршрута. Автоматическое определение дополнительных сетей и маршрутов |

Всегда используют один и тот же маршрут, определяемый элементом таблицы маршрутизации |

Могут выбирать маршрут на основе таких Факторов, как стоимость и величина сетевого Трафика |

Используемый маршрут жестко задан и не всегда является наилучшим |

Могут принимать решения о передаче пакетов по альтернативным маршрутам |

Статические маршрутизаторы считаются более безопасными, так как администратор сам указывает каждый маршрут |

Защита динамического маршрутизатора может быть улучшена за счет его ручного конфигурирования. Цель – фильтрация обнаруженных адресов сетей и предупреждение передачи данных через них |

Краткое содержание

Для сложной сети необходимо устройство, которе не только знает адрес каждого сегмента, но и определяет наилучший маршрут для передачи данных и фильтрует широковещательные сообщения. Такое устройство называют маршрутизатором. Маршрутизато-ры работают на сетевом уровне модели OSI. Это значит, что они могут переадресовывать и маршрутизировать пакеты через множество сетей. Маршрутизаторы могут выполнять следующие функции мостов:

фильтровать и изолировать трафик;

соединять сегменты сети.

Маршрутизаторы считывают в пакете адресную информацию сложной сети и, поскольку они функционируют на более высоком, чем мосты, уровне, они имеют доступ к дополнительным данным. Поэтому они могут оптимизировать маршрут.

Таким образом:

Маршрутизатор используется для объединения сетей на сетевом уровне эталонной модели OSI;

Маршрутизатор удаляет из входящих пакетов кадр канального уровня и создает новые кадры с помощью протокола канального уровня сети, принимающей кадр;

Для отправки пакета по назначению маршрутизатор использует таблицу маршрутизации с информацией об окружающих его сетях;

Таблицы маршрутизации создаются вручную сетевым администратором или автоматически с помощью протоколов маршрутизации. Эти технологии называются статической и динамической маршрутизацией, соответственно.

Мосты-маршрутизаторы

Мост-маршрутизатор (brouter) – это сетевое устройство, в некоторых случаях выполняющее функции моста, а в других случаях – функции маршрутизатора. Например, такое устройство может работать как мост для определенных протоколов, таких как NetBEUI (поскольку тот является немаршрутизируемым), и как маршрутизатор для других протоколов, например, для TCP/IP. Мост-маршрутизатор может выполнять следующие функции:

- эффективно управлять пакетами в сети со многими протоколами, включая протоколы, которые являются маршрутизируемыми, и протоколы, которые маршрутизировать нельзя;

- уменьшать нагрузку на каналы, изолируя и перенаправляя сетевой трафик;

- соединять сети;

- обеспечивать безопасность некоторых фрагментов сети, контролируя доступ к ним.

Мосты-маршрутизаторы используются в сетях, работающих с несколькими протоколами, например, с NetBEUI, IPX/SPX и TCP/IP, поэтому они также называются многопротокольными маршрутизаторами. Функции (маршрутизация или пересылка), выполняемые ими по отношению к некоторому протоколу, зависят от двух причин:

- от директив сетевого администратора, заданных для этого протокола;

- от того, содержит ли входящий фрейм данные о маршрутизации (если не содержит, то пакеты этого протокола обычно пересылаются во все сети).

Если мост-маршрутизатор настроен не на маршрутизацию, а на пересылку протокола, он передает каждый фрейм, используя адресную информацию подуровня MAC Канального уровня так, как это делает мост. Это существенная возможность для сети, в число протоколов которой входит NetBEUI (поскольку этот протокол нельзя маршрутизировать). Для маршрутизируемых протоколов, таких как TCP/IP, мост-маршрутизатор пересылает пакеты в соответствии с адресной информацией и данными о маршрутизации, содержащимися на сетевом уровне.

Сравнительный анализ мостов и маршрутизаторов

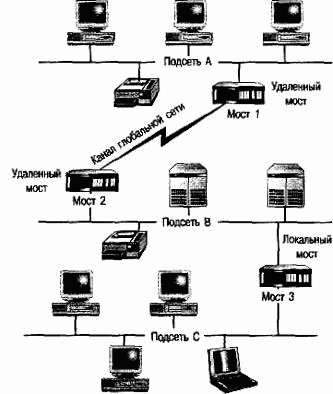

Мосты (bridges), областью действия которых является канальный уровень, объединяют две локальные сети и передают кадры в соответствии с присвоенными МАС-адресами (рис. 7.1). Если вы хорошо усвоили принципы действия маршрутизаторов, можете считать мосты своего рода «низкоуровневыми маршрутизаторами» (надеюсь, вы не забыли, что маршрутизаторы функционируют на сетевом уровне и передают кадры в соответствии с IP-адресами). Если удаленный мост по относительно медленному каналу (например, телефонной линии) устанавливает соединение между двумя локальными сетями (мосты 1 и 2 на рисунке 7.2), локальный мост устанавливает соединение между двумя смежными локальными сетями (мост 3 на рисунке 7.2). При выборе локального моста основное внимание следует уделить производительности, в то время как для удаленного моста критической характеристикой является возможность передачи данных по линии значительной длины. Мосты не имеют ни малейшего понятия о протоколах более высоких уровней, инкапсулированных в передаваемые кадры. Следовательно, мосты будут абсолютно одинаково (и одновременно) обрабатывать протоколы IP, IPX, как и любые другие. Кроме того, мосты позволяют сегментировать сети, которые используют не поддерживающие маршрутизацию протоколы, например, NetBEUI. Тот факт, что маршрутизаторы обрабатывают данные на сетевом уровне, в значительной степени облегчает установление соединений между различными канальными уровнями, например, между сегментами Token Ring и Ethernet.

Рис. 8.12 Соответствие устройств уровням модели OSI

Рис. 8.13 Приблизительная архитектура сети, использующей локальные и удаленные мосты

Довольно часто управление мостами оказывается намного сложнее управления маршрутизаторами. Протоколы семейства IP предоставляют некоторую дополнительную информацию, упрощающую задачу логической сегментации (такую информацию можно найти даже в самих адресах). Мосты по своей природе сложнее поддаются управлению – в этом нет ничего удивительного, поскольку они оперируют исключительно с МАС-адресами и физической топологией сети. Именно поэтому рекомендуется использовать мосты в небольших простейших сетях.

Резюме

Мосты и маршрутизаторы путаю даже опытные сетевые инженеры, т. к. на первый взгляд они выполняют одни и те же действия. Однако мост, работая на подуровне Управления доступом к среде Канального уровня, «видит» только адрес узла подуровня Управления доступом к среде. Различают два типа мостов: прозрачные и с маршрутизацией от источника со свойствами моста. Прозрачные мосты самостоятельно выбирают маршрут для передачи данных и чаще всего используются в сетях Ethernet. Мосты с маршрутизацией от источника возлагают выбор маршрута для трансляции данных на сам передающий хост. Как правило, такие устройства используются в сетях Token Ring.

Основное отличие состоит в механизме пересылки пакетов. Маршрутизатор, работая на Сетевом уровне, располагает большей информацией. Он определяет и то, что нужно передавать, и то, куда нужно передавать. Маршрутизатор распознает не только адрес, но и тип протокола. Маршрутизаторы не пропускают широковещетельные пакеты, не имеющие конкретного адреса, тем самым разгружая трафик. Мост может распознать только один путь между сетями. Маршрутизатор видит несколько путей и выбирает лучший.

Шлюзы

Термин шлюз (gateway) используется во многих контекстах, но чаще всего он обозначает программный или аппаратный интерфейс, обеспечивающий взаимодействие между двумя различными типами сетевых систем или программ. Например, с помощью шлюза можно выполнять следующие операции:

- преобразовывать широко используемые протоколы (например, TCP/IP) в специализированные (например, в SNA);

- преобразовывать сообщения из одного формата в другой;

- преобразовывать различные схемы адресации;

- связывать хост-компьютеры с локальной сетью;

- обеспечивать эмуляцию терминала для подключений к хост-компьютеру;

- перенаправлять электронную почту в нужную сеть;

- соединять сети с различными архитектурами.

Шлюзы имеют множество назначений, поэтому могут работать на любом Уровне OSI. Традиционно шлюз представляет собой сетевое устройство, преобразующее один протокол в другой, структурно отличный. Такие шлюзы работают на Сетевом уровне модели OSI. Одним из лучших примеров шлюза данного типа является шлюз, транслирующий протокол Systems Network Architecture (SNA) компании IBM, обеспечивающий взаимодействие между мэйнфреймами, в другой протокол, например, в более распространенный протокол TCP/IP.

Недостаток традиционных шлюзов при трансляции протоколов состоит в том, что они работают медленнее по сравнению с другими решениями и, следовательно, используются все реже и реже. В настоящее время для взаимодействия с мэйнфреймами IBM существуют два более эффективных средства. Самое простое решение – протокол Data Link Control (DLC), который может использоваться для подключения к мэйнфрейму только рабочих станций под управлением Windows 95/98, Windows NT и Windows 2000/XP. Для сетей, в которых к мэйнфрейму должны обращаться другие операционные системы (например, UNIX), компания IBM предоставляет возможность доступа по протоколу TCP/IP, а также оснащает мэйнфреймы интерфейсами TCP/IP.

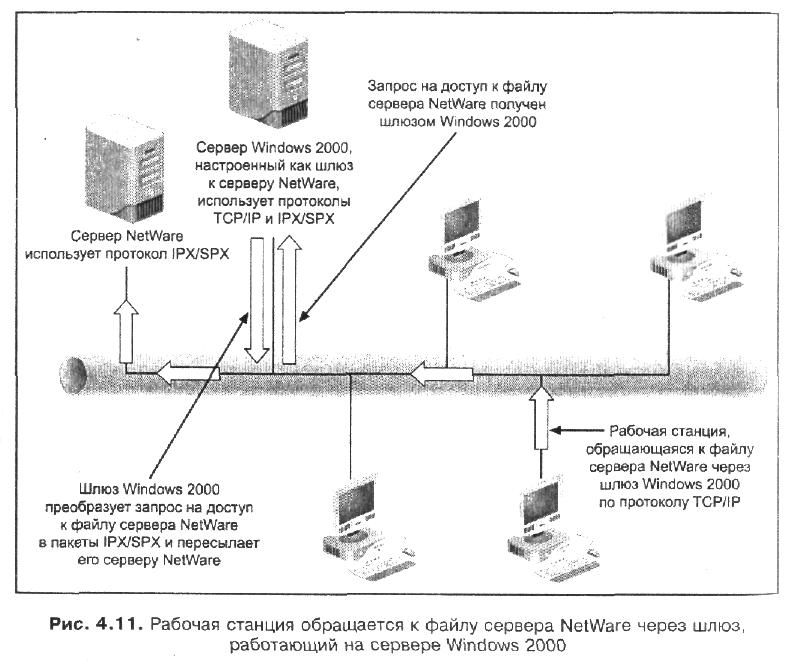

Рис. 8.14 Рабочая станция обращается к файлу сервера NetWare через шлюз, работающий на сервере Windows 2000

Другим примером шлюза, преобразующего протоколы, который к тому же транслирует запросы к службам каталога, являются службы Gateway Services for NetWare компании Microsoft. Они позволяют пользователям, зарегистрированным в системах Windows NT, Windows 2000 или Windows Server 2003, обращаться к ресурсам сервера NetWare через промежуточное обращение к Windows-серверу. Если настроить сервер Windows 2000 как шлюз к серверу NetWare, то пользователи будут обращаться к серверу Windows 2000 по протоколу TCP/IP. Пройдя через этот сервер (рис. 8.14), они смогут получить доступ к серверу NetWare, настроенному на работу с протоколом IPX/SPX.

Резюме

Главное назначение шлюзов – соединять ПК со средой мэйнфреймов или мини-компьютеров, которые не могут сами непосредственно взаимодействовать с ПК. В локальной сети обычно один ПК выделяется на роль шлюза. Т. о. пользователи могут работать с ресурсами мэйнфрема так же просто, как со своми. В большой сети роль шлюзов обычно играют выделенные серверы, что может занимать значительную часть его ресурсов.

Шлюзы не создают высокой нагрузки для каналов связи и эффективно выполняют специфичные задачи.

Существует также другое значение термина шлюз, как программного средства, обеспечивающего связь между различными архитектурами и средами. Шлюзы переупаковывают и преобразут данные, передаваемые из одной среды в другую. В частности, шлюз переупаковывает информацию в соответствии с требованиями системы назначения, изменяет формат сообщения, чтобы прикладная программа на принимающей стороне могла распознать сообщение. Шлюз связывает две системы, которые используют разные:

- коммуникационные протоколы;

- структуры и форматы данных;

- языки;

- архитектуры.

Шлюзы создаются для выполнения конкретного типа задач. Часто они и называются в соответствии с типом специализации. Шлюз принимает данные из одной среды, удаляет старый протокольный стек и переупаковывает их в протокольный стек системы назначения. При этом шлюз выполняет следующие операции:

Извлекает данные из проходящих пакетов, пропуская их снизу вверх через весь стек протоколов передающей сети;

Заново упаковывает данные из проходящих пакетов, пропуская их сверху вниз через стек протоколов сети назначения.

Некоторые шлюзы используют все семь уровней модели OSI, однако обычно преобразование происходит на Прикладном уровне.

Транслируемые соединения

Трансляция адресов – один из наиболее дешевых методов подключения всек ПК небольшой ЛВС к глобальной сети. В этом методе доступ к глобальной сети обеспечивается посредством одного главного компьютера, при этом используется только одна телефонная линия, одна учетная запись провайдера и один зарегистрированный внешний.

ПК выполняющий программу трансляции адресов, находится между ГВС и ЛВС. На нем установлены интерфейсы к обеим сетям. Этому ПК присвоен частный, используемый для связи с хостами ЛВС и публичный IP-адрес , который может быть присвоен сервером провайдера с помощью службы DHCPо время установки соединения с глобальной сетью. Назовем этот ПК хостом трансляции адресов.

Трансляции адресов выполняется путем отображения адресов каждого ПК ЛВС на номера портов хоста трансляции адресов. Эта информация добавляется в IP-заголовок пакета и пакет передается в ГВС. При этом адресом источника служит IP-адрес компьютера имеющего физическое соединение с глобальной сетью.

Когда на ПК ЛВС запускает браузер и передает, например, запрос на просмотр Web-страницы, хост присваивает запросу номер порта, с помощью которого можно будет идентифицировать передающий ПК, (но не хост). Затем хост предает запрос на Web-страницу провайдера. Когда на хост источник запроса возвращается запрошенная страница, хост находит в таблице трансляции адресов ПК, пославший запрос, и передает ему Web-страницу.

Одним из типов программы позволяющей разделять сетевые соединения является прокси-сервер.

Прокси-серверы обеспечивают защиту путем фильтрации трафика. Они же выполняют кэширование часто запрашиваемых Web-страниц.

Как и хост трансляции адресов прокси-сервер принимает запросы на ресурсы ГВС от прокси-клиентов. Получив запрос, прокси-сервер сверяет его с параметрами фильтрации, предварительно сконфигурированными администратором. Если запрос удовлетворяет требованиям фильтра, сервер ищет в КЭШе хранимые страницыи передает ее клиенту. Если в КЭШе нет искомой информации, прокси-сервер запрашивает ее у сервера провайдера.

Защита сетей с помощью брандмауэров

Брандмауэром называют специальный программно-аппаратный комплекс, обеспечивающий защиту локальной сети от вторжений из глобальной сети в точке их соединения. Брандмауэры – это важный компонент системы безопасности локальных сетей или локальных ПК, подсоединенным к глобальной сети. Брандмауэры позволяют пропускать через сетевое подсоединение только авторизированный трафик, контролируя тем самым сетевое взаимодействие между ПК ГВС и ЛВС.

Например, брандмауэры позволяют управлять доступом сетевых пользователей к различным сетевым службам. Эта задача, решается конфигурированием брандмауэра, при которoм можно разрешать или блокировать доступ к отдельной службе локальной сети с помощью списков контроля доступа (ACL – Access Control List). Списки ACL предоставляют гибкие возможности управления доступом, посколько с их помощью можно разрешать или запрещать доступ к отдельным службам, или, альтернативно, базировать доступ к отдельным службам и разрешать доступ ко всем остальным службам. Администратор сети сам может выбирать наиболее удобную конфигурацию.

Брандмауэры позволяют маскировать IP-адреса компьютеров локальной сети с помощью операции называемой трансляцией сетевых адресов (NAT – Network Adress Translation). Маскированные IP-адреса становятся невидимыми для внешних пользователей, которые например, для отправки почтового сообщения внутреннему пользователю направляют его на почтовый шлюз, к-й перенаправляет его адресату.

Брандмауэры позволяют управлять сетевым трафиком внутри ЛВС.С их помощью можно разделить локальную сеть на домены безопасности- группы ПК с одним уровнем безопасности.

Брандмауэры состоят из следующего набора аппаратных и программных компонентов:

- бастионный хост, представляющий собой ПК подключенный как к ЛВС так и к ГВС. На нем устанавливаются все прочие компоненты. Пример, ПК с двумя сетевыми платами, подключенными к разным сетям.

- маршрутизатор с фильтрацией пакетов. Такие маршрутизаторы контролируют IP-адреса источника и получателя пакета. Используемые протоколы, службы, порты и прочую информацию , указанную в списка ACL.

- шлюзы приложений (иногда называемые прикладными шлюзами), которые исполняются на бастионном хосте и ограничивают подсоединения у главным приложениям. Для этой цели используются службы посредники, которые устанавливаются на шлюзе, отдельно для каждого приложения, работающем через брандмауэр. Только те сетевым службы, для которых установлены посредники могут работать с трафиком через шлюз приложений., причем службы посредники моно настроить на доступ к определенному, ограниченному набору средств приложения, что значительно увеличивает возможности политики безопасности. Примером такого шлюза является прокси-сервер, управляющий сетевым трафиком и выполняющий аутентификацию пользователей.

-канальные шлюзы, связывающие ПК с портами TCP/IP бастионного хоста. Такие шлюзы не проверяют трафик и используются для передачи сообщений от доверенных внутренних пользователей. При этом для входящих сообщений используются шлюзы приложений.

Наиболее распространенным типом брандмауэра является маршрутизатор с фильтрацией пакетов.

Фильтрация выполняется путем проверки заголовков входящих пакетов на предмет их удовлетворения определенным критериям, устанавливаемым с помощью правил фильтрации пакетов. Фильтруются пакеты, поступающие как изнутри. Как и извне локальной сети, причем фильтр работает ассиметрично, различным образом обрабатывая входящие и исходящие пакеты. Т.о. для фильтрации входящего и исходящего трафика можно использовать различные правила фильтрации. Эти правила применяются в том порядке в которoм они сохранены в списке ACL брандмауэра. При применении правил учитываются следующие принципы:

1. Если при просмотре списка ACL будет найдено правило, разрешающее прохождений пакета, он немедленно направляется по назначению.

2. Если будет найдено правило запрещающее прохождение пакет а, то он отбрасывается.

3. Если при просмотре списка ACL окажется, что для данного пакета отсутствуют правила, разрешающие его прохождение, то он отбрасывается.

Чтобы создать правило фильтрации следует:

- указать действие, выполняемое при совпадении критериев правила с параметрами пакета;

- указать протокол обработки пакета;

-указать номер порта для приемки пакета.

Главное на что надо обратить внимание при создании правил фильтрации пакетов – это порядок их записи в список ACLбрандмауэра. Некорректный порядок записи правил может привести к полному блокированию межсетевого соединения.