- •И.В. Мельникова Вычислительные машины, системы и сети

- •Часть 1

- •Содержание

- •Лекция 1 Вычислительные сети – частный случай распределенных систем

- •Классификация по совместимости

- •Большие эвм (Main Frame)

- •МиниЭвм

- •МикроЭвм

- •СуперЭвм

- •Выбор подходящей топологии

- •Сложные топологии

- •Магистраль

- •Распределенная магистраль

- •Различные критерии

- •Контрольные вопросы

- •Оптоволокно: неразъемные соединения

- •Соединения оптических волокон с помощью сварки

- •Цикл сварки оптического волокна автоматического сварочного аппарата

- •Аппарат для сварки оптических волокон fsm.05svhii производства Fujikura

- •Соединение оптических волокон методом склеивания

- •Механические соединители оптических волокон

- •Механический соединитель Corelink производства amp

- •Механический соединитель Fibrlok II производства 3m

- •Механический соединитель Fibrlok производства 3m

- •Механический соединитель rms производства at&t

- •Механический соединитель ленточных элементов оптических волокон производства Sumitomo

- •Механические соединители производства Fujikura

- •Передача в основной полосе частот и широкополосная передача

- •Контрольные вопросы

- •Лекция 3 Работа сети

- •Семь уровней модели osi

- •На Транспортном уровне, кроме того, к пакету добавляется информация, которая поможет компьютеру-получателю восстановить исходные данные из последовательности пакетов.

- •Irq Назначение

- •Контрольные вопросы

- •Лекция 4 Передача данных по кабелю

- •Низкоуровневые протоколы

- •Контрольные в опросы

- •Лекция 5 Технология Token Ring

- •Кадр данных

- •Прерывающая последовательность

- •Контрольные вопросы

- •Лекция 6 Технология fddi (Fiber Distributed Data Interface)

- •Контрольные вопросы

- •Лекция 7 Понятие сетевого протокола

- •Блоки сообщений сервера

- •Кадр NetBeui

- •Протокол nmp (Name Management Protocol).

- •Протокол smp(Session Management Protocol) dmp ( Diagnostic and Monitoring Protocol).

- •Протокол udp

- •Протокол dmp

- •Краткое резюме

- •Стек протоколов ipx/spx и система Novell NetWare

- •Средства построения составных сетей стека Novell Общая характеристика протокола ipx

- •Адресация

- •Маршрутизация протокола ipx

- •Адресация

- •Протоколы sap

- •Контрольные вопросы

- •Лекция 8 Стек tcp/ip

- •Комплект протоколов тcp/ip

- •Архитектура tcp/ip

- •Адресация

- •Маски подсетей

- •Не хватает адресов?

- •Маска подсети переменной длины vlsm (Variable Length Subnet Mask)

- •Проблемы классической схемы

- •Бесклассовая междоменная маршрутизация cidr (Classless Inter-Domain Routing)

- •IPing - новое поколение протоколов ip

- •Выводы:

- •Дополнительный материал. (Примеры расчета масок подсетей)

- •Стеки протоколов

- •Стек протоколов при использовании модуля tcp

- •Стек протоколов при работе через транспортный протокол udp

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •Отображение символьных адресов на ip-адреса: служба dns

- •Автоматизация процесса назначения ip-адресов узлам сети – протокол dhcp

- •Протоколы тcp и udp

- •Структура стека протоколов tcp/ip

- •Контрольные вопросы

- •Лекция 9 Большие сети. Технические и программные компоненты расширения сетей. Интеграция локальных и глобальных сетей

- •Примечание

- •Контрольные вопросы

- •Использование маршрутизаторов

- •1. Рассмотрим первый способ.

- •2. Второй способ. Маршрутизация потоков.

- •Компоненты маршрутизации

- •Коммутация

- •Алгоритмы маршрутизации

- •Классификация алгоритмов маршрутизации и общие сведения

- •Цели разработки алгоритмов маршрутизации:

- •Показатели алгоритмов (метрики)

- •Типы алгоритмов

- •Одномаршрутные или многомаршрутные алгоритмы

- •Типы записей в таблице маршрутизации

- •Структура таблицы маршрутизации

- •Среда со статической маршрутизацией

- •Протоколы динамической маршрутизации

- •1) Истечение времени жизни маршрута;

- •2) Указание специального расстояния (бесконечности) до сети, ставшей недоступной.

- •Организации, поддерживающие технологии беспроводных сетей

- •Технологии радиосетей

- •Радиосети стандарта ieee 802.11

- •Компоненты беспроводной сети

- •Направленная антенна

- •Всенаправленная антенна

- •Многоячеечные беспроводные локальные сети (сотовые)

- •Альтернативные технологии радиосетей

- •Микроволновые сетевые технологии

- •Беспроводные сети на базе низкоорбитальных спутников Земли

- •40 Gigabit Ethernet и беспроводные сети Fast Ethernet

- •Атмосферная лазерная связь

- •2,5 Гбит/с по лазерному лучу

- •Передача данных в гвс

- •8. Беспроводные промышленные сети

- •Беспорядочный (т. Е. "не делающий различий") режим - Promiscuous mode.

- •Маска подсети (subnet mask) — специальная битовая комбинация, маскирующая сетевую часть ip-адресов единицами.

- •Региональная телефонная компания - Regional bell operating company (rboc).

Контрольные вопросы

Перечислить и охарактеризовать семь уровней;

2. Понятие пакета;

3. Структура пакета;

Основные правила взаимодействия уровней между собой;

Что происходит с данными при прохождении через уровни?

В чем разница между пакетом и кадром?

Какие уровни относятся к Project 802;

Что такое MAC и LLC?

Что такое Project 802?

Что такое MAC-адрес?

Что такое категории Project 802?

В чем принципиальная разница между семиуровневой моделью и Project 802?

В чем разница между адресами отправителя и получателя в заголовках пакета и кадра?

Назначение платы сетевого адаптера;

Из каких компонентов состоит плата сетевого адаптера?

Назначение блока контроллера MAC

Параметры ручной конфигурации платы сетевого адаптера;

Дополнительные возможности плат сетевого адаптера;

Какой из параметров ручной настройки платы сетевого адаптера является необязательным?

Нестандартные виды плпт сетевого адаптера?

Критерии выбора платы сетевого адаптера?

Лекция 4 Передача данных по кабелю

Назначение методов доступа

Метод доступа – набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

Управление трафиком

В сети несколько компьютеров должны иметь совместный доступ к кабелю. Но если два компьютера попытаются одновременно передавать данные, их пакеты «столкнутся» друг с другом и будут испорчены. Это так называемая коллизия. Чтобы передать данные по сети от одного пользователя к другому или получить их с сервера, должно быть несколько способов:

поместить данные в кабель без «столкновения» с уже передаваемыми по нему данными;

принять данные с достаточной степенью уверенности в том, что при передаче они не были повреждены в результате коллизии.

Все сетевые компьютеры должны использовать один и тот же метод доступа, иначе произойдет сбой сети. Отдельные компьютеры, методы которых будут доминировать, не дадут остальным вести передачу.

Методы доступа служат для предотвращения одновременного доступа к кабелю нескольких компьютеров, упорядочивая передачу и прием данных по сети и гарантируя, что в каждый момент времени только один компьютер может выполнять передачу.

Основные методы доступа

Существуют три способа предотвратить одновременную попытку использовать кабель. Другими словами, три основных метода доступа к нему:

1. Множественный доступ с контролем несущей:

с обнаружением коллизий;

с предотвращением коллизий.

2. Доступ с передачей маркера. Только компьютер, получивший маркер, может передавать данные;

3. Доступ по приоритету запроса.

Множественный доступ с контролем несущей и обнаружением коллизий

При множественном доступе с контролем несущей и обнаружением коллизий (сокращенно CSMA/CD) все компьютеры в сети – и клиенты, и серверы – «прослушивают» кабель, стремясь обнаружить передаваемые данные (т. е. трафик).

Компьютер «понимает», что кабель свободен (т. е. трафик отсутствует);

Компьютер может начать передачу данных;

Пока кабель не освободится (в течение передачи данных), ни один из сетевых компьютеров не может вести передачу.

Помните, что если два (или более) компьютера попытаются вести передачу данных одновременно, это приведет к коллизии. Тогда эти компьютеры приостанавливают передачу на случайный интервал времени, а затем вновь стараются «наладить» связь.

Вдумайтесь в название этого метода доступа (хотя оно и немного длинновато). Компьютеры как бы «прослушивают» кабель, отсюда – контроль несущей. Чаще всего сразу несколько компьютеров в сети «хотят» передать данные, отсюда – множественный. Передавая данные, компьютеры «прослушивают» кабель, чтобы, обнаружив коллизии, некоторое время переждать, а затем возобновить передачу, отсюда – обнаружение коллизий.

В то же время способность обнаруживать коллизии – причина, которая ограничивает область действия самого CSMA/CD. Из-за ослабления сигнала при расстояниях свыше 2500 м (1,5 мили) механизм обнаружения коллизий неэффективен. Если расстояние до передающего компьютера превышает это ограничение, некоторые компьютеры могут не «услышать» его и начнут передачу данных, что приведет к коллизии и разрушению пакетов данных.

Состязательный метод

CSMA/CD известен как состязательный метод, поскольку сетевые компьютеры «состязаются» (конкурируют) между собой за право передавать данные. Он кажется достаточно громоздким, но современные реализации CSMA/CD настолько быстры, что пользователи даже не задумываются над тем, что применяют состязательный метод доступа.

Обнаружив коллизию, система немедленно останавливает передачу данных и начинает передачу сигнала затора, сообщая всем системам сети о том, что произошла коллизия, и поэтому необходимо игнорировать все пакеты, находящиеся в сети в данный момент, и не начинать передачу данных, пока сеть не очистится. После передачи сигнала затора система выдерживает паузу до новой попытки передать данные. Продолжительность паузы называется периодом задержки.

Некоторые соображения

Чем больше компьютеров в сети, тем интенсивнее сетевой трафик. При интенсивном трафике число коллизий возрастает, что приводит к замедлению сети (уменьшению ее пропускной способности). Поэтому в некоторых ситуациях метод CSMA/CD может оказаться недостаточно быстрым.

После каждой коллизии обоим компьютерам приходится возобновлять передачу. Если сеть очень загружена, повторные попытки опять могут привести к коллизии, но уже с другими компьютерами. Теперь уже четыре компьютера (два – от первой неудачной попытки, и два – от второй неудачной попытки первых) должны будут возобновить передачу. Результат может оказаться тем же, что и в предыдущем случае, только пострадавших компьютеров станет еще больше. Такое лавинообразное нарастание повторных передач может парализовать работу всей сети.

Вероятность возникновения подобной ситуации зависит от числа пользователей, пытающихся получить доступ к сети, и приложений, с которыми они работают. Например, базы данных используют сеть интенсивнее, чем текстовые процессоры.

Сеть с методом доступа CSMA/CD, обслуживающая многих пользователей, которые работают с несколькими системами управления базами данных (критическое число пользователей зависит от аппаратных компонентов, кабельной системы и сетевого программного обеспечения), может практически «зависнуть» из-за чрезмерного сетевого трафика.

Множественный доступ с контролем несущей и предотвращением коллизий

Множественный доступ с контролем несущей и предотвращением коллизий (сокращенно CSMA/CA) не так популярен, как CSMA/CD или передача маркера. Используя CSMA/CA, каждый компьютер перед передачей данных в сеть сигнализирует о своем намерении, поэтому остальные компьютеры «узнают» о готовящейся передаче и стараются избежать коллизий. Однако широковещательное оповещение увеличивает общий трафик сети и уменьшает ее пропускную способность. Поэтому CSMA/CA работает медленнее, чем CSMA/CD.

Доступ с передачей маркера

Суть доступа с передачей маркера заключается в следующем: пакет особого типа, маркер (token), циркулирует по кольцу от компьютера к компьютеру. Чтобы послать данные в сеть, любой из компьютеров сначала должен дождаться прихода свободного маркера и захватить его. Когда какой-либо компьютер «наполнит» маркер своей информацией и пошлет его по сетевому кабелю, другие компьютеры уже не могут передавать данные. Так как в каждый момент времени только один компьютер будет использовать маркер, то в сети не возникнет ни состязания, ни коллизий, ни временных пауз.

Доступ по приоритету запроса

Доступ по приоритету запроса – относительно новый метод доступа, разработанный для стандарта сети Ethernet со скоростью передачи данных 100 Мбит/с – 100VG-AnyL. Он стандартизован IEEE в категории 802.12. Этот метод доступа основан на том, что все сети 100VG-AnyLAN строятся только из концентраторов и оконечных узлов. Концентраторы управляют доступом к кабелю, последовательно опрашивая все узлы в сети и выявляя запросы на передачу. Концентратор должен знать все адреса, связи и узлы, и проверять их работоспособность. Оконечным узлом, в соответствии с определением 100VG-AnyLAN, может быть компьютер, мост, маршрутизатор или коммутатор.

Состязание приоритетов запроса

Как и при CSMA/CD, при доступе по приоритету запроса два компьютера могут бороться за право передать данные. Но только последний метод реализует схему, по которой определенные типы данных – если возникло состязание, – имеют соответствующий приоритет. Получив одновременно два запроса, концентратор вначале отдает предпочтение запросу с более высоким приоритетом. Если запросы имеют одинаковый приоритет, они будут обслужены в произвольном порядке.

В сетях с использованием доступа по приоритету запроса каждый компьютер может одновременно передавать и принимать данные, поскольку для этих сетей разработана специальная схема кабеля. В них применяется восьмипроводной кабель, по каждой паре проводов сигналы передаются с частотой 25 МГц.

Некоторые соображения

В сетях, где реализован доступ по приоритету запроса, связь устанавливается только между компьютером-отправителем, концентратором и компьютером-получателем. Такой вариант более эффективен, чем CSMA/CD, где передача осуществляется для всей сети. В среде с доступом по приоритету запроса каждый концентратор «знает» только те оконечечные узлы и репитеры, которые непосредственно подключены к нему, тогда как в среде с CSMA/CD каждый концентратор «знает» адреса всех узлов сети. К преимуществам метода доступа по приоритету запроса (в сравнении с CSMA/CD) относятся:

Использование четырех пар проводов. Четыре пары проводов позволяют компьютеру одновременно передавать и принимать данные;

Передача через концентратор. Передача не ведется на все компьютеры в сети. Компьютеры, централизовано управляемые концентратором, не соревнуются за право доступа к кабелю.

Резюме

В таблице представлены основные характеристики различных методов доступа.

Свойство или функции |

CSMA/CD |

CSMA/CA |

Доступ с передачей маркера |

Доступ по приоритету запроса |

Тип связи Тип доступа Тип сети |

Широковещательный Состязательный Ethernet |

Широковещательный Состязательный Local Talk |

Передача маркера Не состязательный Token Ring, ArcNet, FDDI |

Через концентратор Состязательные 100VG-AnyLAN |

Сетевые концентраторы

Концентратор, или хаб, – устройство, используемое для соединения компьютеров в сетях с топологиями «звезда» или «кольцо». Внешне концентратор (рис. 4.1) – это коробка с несколькими разъемами. Концентраторы бывают разных размеров – от 4- или 5-портовых устройств для домашних сетей и небольших предприятий до больших блоков на специальных стойках, в которых число портов достигает нескольких десятков. Установка концентратора заключается в подключении его к источнику питания и вставке кабелей, соединенных с сетевыми адаптерами компьютеров сети.

Рис. 4.1 К портам концентратора подключаются кабели, соединенные с сетевыми адаптерами компьютеров сети

Как и сетевые адаптеры, концентраторы связаны с конкретным протоколом канального уровня. Наиболее распространены концентраторы Ethernet, т. к. Ethernet – самый популярный протокол канального уровня. Но концентраторами являются также модули множественного доступа в сетях Token Ring, да и в других протоколах, например, в FDDI, концентраторы тоже используются.

Концентраторы Ethernet

Концентратор Ethernet называют еще многопортовым повторителем. Повторитель (repeater) – это устройство, которое усиливает проходящий через него сигнал, противодействуя его затуханию. Например, если в сети типа «тонкий» Ethernet расстояние между компьютерами превышает максимально допустимое значение (185 м), для усиления сигнала можно установить между ними повторитель с двумя разъемами типа BNC (British Naval Connector). Впрочем, в наши дни такие простые устройства почти не используются. Концентраторы, работающие в сетях Ethernet с кабелем UTP, по сути, тоже являются повторителями, но не с двумя, а с несколькими портами для разъемов RJ45. Сигнал, попадающий в концентратор через любой из портов, усиливается и передается во все остальные порты. Так удается создать общую сетевую среду даже в сети с топологией «звезда», когда к каждому компьютеру идет отдельный кабель. Сигнал, переданный любым компьютером в сети, с помощью концентратора усиливается и ретранслируется на все остальные компьютеры. Максимальная длина сегмента кабеля UTP в сети Ethernet составляет 100 м (сегментом в данном случае называется расстояние между двумя компьютерами, связанными одним кабелем). Однако максимальное расстояние между компьютерами в сети с одним концентратором возрастает до 200 м.

Прежде всего, отметим, что для получения сложных конфигураций Ethernet из отдельных сегментов применяются концентраторы двух основных типов:

Репитерные концентраторы, которые представляют собой набор репитеров и никак не разделяют сегменты, подключенные к ним;

Коммутирующие (switching) концентраторы или коммутаторы, которые представляют собой информацию между сегментами, но не передают конфликты с сегмента на сегмент.

В случае более сложных коммутирующих концентраторов конфликты в отдельных сегментах решаются на месте, в самих сегментах, и не распространяются по сети, как в случае более простых репитерных концентраторов. Это имеет принципиальное значение для выбора топологии сети Ethernet, так как используемый в ней метод доступа CSMA/CA предполагает наличие конфликтов и их разрешение, причем общая длина сети как раз и определяется размером зоны конфликта, области коллизии (collision domain). Таким образом, применение репитерного концентратора не разделяет зону конфликта, в то время как каждый коммутирующий концентратор делит зону конфликта на части. В случае коммутатора следует оценивать работоспособность для каждой части сети отдельно, а для репитерных концентраторов надо оценивать работоспособность всей системы в целом.

На практике репитерные концентраторы применяются гораздо чаще, так как они проще и дешевле. Концентратор (репитер) класса II – это классический концентратор, использующийся с самого начала в сетях Ethernet. Именно поэтому их применение было разрешено и в сетях Fast Ethernet. Они отличаются тем, что непосредственно повторяют приходящие на них сигналы, передавая их без дальнейших преобразований. Поэтому к ним можно подключать сегменты, использующие только одну систему сигналов. Например, только 10BASE-T или 100BASE-TX. Если подключаются разные сегменты, то они должны использовать один код передачи. Например, 100BASE-TX и 100BASE-FX. Нельзя объединять сегменты с разными системами кодирования, например, 100BASE-TX и 100BASE-T4. Задержка сигналов в концентраторе класса II меньше, чем у класса I. Концентраторы класса II сложнее в производстве и обладают меньшими возможностями, чем концентраторы класса I. Поэтому в настоящее время их вытесняют концентраторы класса I.

Концентраторы класса I характеризуются тем, что они преобразуют приходящие сигналы в цифровую форму прежде, чем передавать их дальше по сети. Они способны преобразовывать коды, применяемые в разных сегментах, поэтому к ним можно подсоединять сегменты разных типов. Так как эти преобразования требуют времени, данные концентраторы более медленные. Концентраторы класса I более гибкие, они имеют большие возможности к наращиванию. Из них строятся сложные концентраторы. К тому же, благодаря внутренним цифровым шинам, они допускают управление с удаленных рабочих станций.

Интеллектуальные концентраторы

Концентраторы, применяемые в большинстве сетей Ethernet, представляют собой устройства исключительно физического уровня. Они имеют дело с сигналами, присущими данной сетевой среде, например, с электрическими зарядами, но «не понимают» смысла этих сигналов, не считывают из пакетов информацию, вообще не распознают наличие данных в пакете. Такие концентраторы стоят относительно недорого. Однако имеются и «толковые» концентраторы Ethernet, которые относятся к обработке данных «более вдумчиво».

В некоторых концентраторах предусмотрен сервис, называемый промежуточным хранением (store and forward) данных. Суть этого сервиса в том, что в концентраторе есть буферы для временного размещения пакетов, которые затем будут ретранслированы через определенные порты. Это уже напоминает работу коммутатора, который находит во входящем пакете целевой адрес и передает этот пакет исключительно той системе, которой он предназначен.

Некоторые «интеллектуальные» (intelligent, smart) концентраторы обладают также управляющими функциями, которые позволяют им следить за работой своих портов. В большинстве случаев интеллектуальные концентраторы с помощью протокола SNMP (Simple Network Management Protocol) периодически отправляют сообщения на консоль централизованного управления сетью. В небольших ЛВС такие возможности совершенно ни к чему, главным образом потому, что их использование ведет к многократному удорожанию оборудования, но в больших корпоративных сетях с множеством концентраторов они сослужат хорошую службу сетевому администратору.

Соединение концентраторов

Можно построить простую локальную сеть Ethernet, подключив несколько компьютеров к одному концентратору. Но что делать, когда в разросшейся сети портов одного концентратора уже не хватает? Решить проблему можно, подсоединив к первому концентратору еще один. В больших сетях таких взаимосвязанных концентраторов великое множество. Почти у всех концентраторов Ethernet, которые сейчас продаются, есть дополнительный каскадирующий порт (uplink port), используемый для подключения не к компьютеру, а к другому концентратору. От других портов концентратора каскадирующий порт отличается разводкой проводов.

Как уже говорилось, в кабеле UTP четыре пары проводов, причем каждая пара состоит из сигнального провода и «земли». Компьютер передает данные по одной паре и получает их по другой. В большинстве случаев еще две пары проводов остаются без работы. Для нормальной связи двух компьютеров передающая пара одной системы должна подключаться к принимающей паре другой системы. За очень редким исключением провода в кабеле UTP, подключенном к хабу, соединяются напрямую, т. е. каждый из восьми контактов разъема на одном конце кабеля соединен проводом с аналогичным контактом разъема на другом его конце. Если таким кабелем соединить два компьютера, то передающие контакты окажутся подключенными к передающим контактам, принимающие – к принимающим, и связь будет невозможна.

Еще одна функция концентратора – кроссировка, или перекрестное подключение (crossover circuit), передающих и принимающих контактов в каждом соединении между двумя компьютерами. Перекрестное подключение не поддерживает только каскадирующий порт. Когда два концентратора соединены через каскадирующий и обычный порты, на пути от компьютера, подключенного к одному концентратору, до компьютера, подключенного к другому концентратору, провода перекрещиваются лишь однажды. Если концентраторы соединены через обычные порты, то провода перекрещиваются дважды, что аналогично отсутствию кроссировки. По тем же причинам не стоит соединять каскадирующий порт одного концентратора с каскадирующим портом другого.

Примечание

В некоторых концентраторах каскадирующий порт можно переключать, т. е. выбирать, будет он каскадирующим или обычным портом с перекрестным подключением. Эта возможность может быть важным фактором при принятии решения о приобретении концентратора, в частности, при выборе необходимого количества портов. Концентратор, который в рекламе назван 8-портовым, может на самом деле иметь семь обычных портов и один переключаемый, тогда как у 8-портового концентратора с выделенным каскадирующий портом всего портов девять. Убедитесь, что хорошо понимаете, что собираетесь покупать.

Совет

Для создания простой двухкомпьютерной сети Ethernet концентратор не нужен. Достаточно соединить сетевые адаптеры двух компьютеров напрямую с помощью кроссового кабеля (crossover cable). Это кабель UTP, у которого передающие контакты на одном конце кабеля связаны с принимающими контактами на другом конце. Благодаря такому подключению отпадает нужда в перекрестной схеме концентратора. Разумеется, в такую сеть можно включить только два компьютера, и расстояние между ними не может превышать 100 м.

Коммутирующие концентраторы

Коммутирующие концентраторы (Switched Hubs), они же коммутаторы или переключатели, могут рассматриваться как простейший и очень быстрый мост. Они позволяют разделить единую сеть на несколько сетей для увеличения допустимого размера сети или для снижения нагрузки в отдельных ее частях. В отличие от мостов, коммутаторы не принимают пакеты, а только переправляют их из одной части сети в другую. Никакой обработки пакетов при этом не производится, поэтому коммутаторы не замедляют обмена по сети, но они не могут преобразовывать формат пакета и его протокола. Коллизии коммутатором не ретранслируются, что также выгодно отличает его от репитерного концентратора.

Kонцентратор передает каждый входящий пакет через все порты, а коммутатор направляет его только на порт, обеспечивающий доступ к целевой системе.

Коммутатор (switch) является многопортовым устройством канального уровня (второй уровень справочной модели OSI). Коммутатор «изучает» МАС-адреса и накапливает данные о них во внутренней таблице. Между автором кадра и предполагаемым получателем коммутатор создает временное соединение, по которому и передается кадр. В стандартной локальной сети, реализующей коммутируемую топологию, все соединения устанавливаются через коммутирующий концентратор (switching hub). Каждому порту, а, следовательно, и подключенному к порту устройству, выделена собственная полоса пропускания. Первоначально принцип действия коммутаторов основывался на передаче кадров в соответствии с МАС-адресами, однако технологический прогресс внес свои коррективы. Современные устройства в состоянии коммутировать ячейки (пакеты кадров, имеющие фиксированную длину и соответствующие второму уровню структуры передачи данных). Кроме того, коммутаторы поддерживают протоколы третьего уровня, а также распознают IP-адреса и физические порты коммутатора-концентратора. Коммутаторы локальных сетей поддерживают следующие стандарты:

Ethernet;

Fast Ethernet;

Gigabit Ethernet;

10 Gigabit Ethernet;

Token Ring;

Fast Token Ring;

FDDI;

ATM.

Одной из наиболее распространенных задач, решаемой при помощи механизмов коммутации, является уменьшение вероятности конфликтов и повышение пропускной способности локальных сетей Ethernet. Коммутаторы сетей Ethernet, используя свои таблицы МАС-адресов, определяют порты, которые должны получить конкретные данные. Поскольку каждый порт подключен к сегменту, содержащему только один узел, то этот узел и сегмент получают в свое распоряжение всю полосу пропускания (10 или 100 Мбит/с, 1 или 10 Гбит/с), т. к. другие узлы отсутствуют, при этом вероятность конфликтов уменьшается. Другой распространенной областью применения коммутаторов являются сети с маркерным кольцом. Коммутатор Token Ring может выполнять только функции моста на канальном уровне или работать как мост с маршрутизацией от источника на Сетевом уровне.

Примечание

Хотя в некоторых случаях спецификации IEEE позволяют подключить два узла к сегменту концентратора или коммутатора Ethernet, сетевые администраторы обычно используют только один узел, позволяя тем самым повысить пропускную способность сети с помощью методов коммутации.

Переключаясь непосредственно к тому сегменту, который должен получать данные, коммутаторы могут значительно увеличить пропускную способность сети без модернизации существующей передающей среды. Рассмотрим для примера не имеющий возможности коммутации концентратор Ethernet, к которому подключены восемь сегментов 10 Мбит/с. Скорость работы этого концентратора никогда не превысит 10 Мбит/с, поскольку в каждый момент времени он может передавать данные только в один сегмент. Если концентратор заменить коммутатором Ethernet, общая пропускная способность сети увеличится в восемь раз, т. е. до 80 Мбит/с, поскольку коммутатор может посылать пакеты в каждый сегмент практически одновременно. В настоящее время коммутаторы не намного дороже концентраторов, поэтому с их помощью проще всего повысить скорость работы сети с высоким трафиком.

Выпускаются управляемые коммутаторы, которые, как и управляемые концентраторы, имеют «интеллектуальные» способности. Для многих сетей имеет смысл потратить дополнительные средства на приобретение управляемых коммутаторов, поддерживающих протокол SNMP, что позволит повысить степень управления и мониторинга сети. Некоторые коммутаторы также могут поддерживать технологию виртуальных локальных сетей (Virtual LAN, VLAN). Эта технология, описанная стандартами IEEE 802.1q, представляет собой программный метод деления сети на подсети, не зависящие от ее физической топологии и содержащие логические группы. Члены рабочей группы VLAN могут располагаться в физически удаленных сетевых сегментах, однако их можно объединить в один логический сегмент с помощью программного обеспечения и коммутаторов VLAN, маршрутизаторов и других сетевых устройств. Лучше всего для реализации сетей VLAN использовать маршрутизирующие коммутаторы, поскольку они позволяют уменьшить издержки на управление сетью, что объясняется их умением маршрутизировать пакеты между подсетями. Коммутаторы Уровня 2 в сети VLAN требуют, чтобы порты коммутаторов были связаны с МАС-адресами, что усложняет управление сетью VLAN.

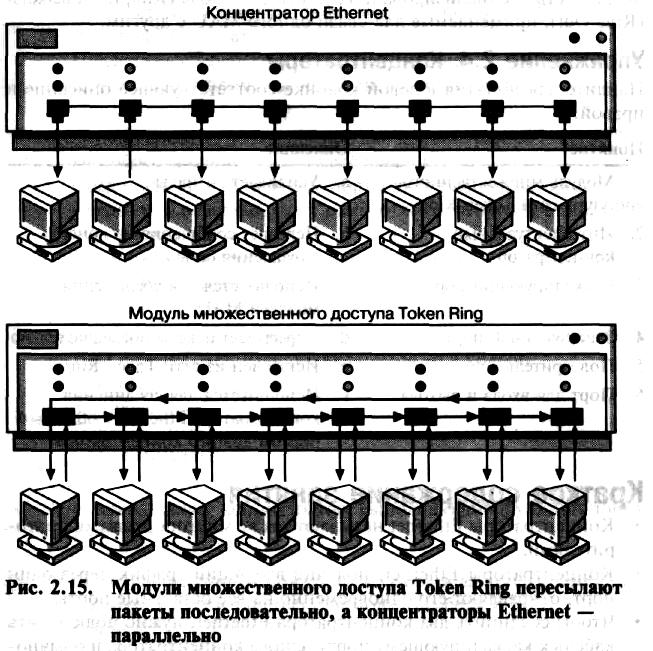

Модули множественного доступа

Модули множественного доступа (MAU), используемые в сети Token Ring, похожи на концентраторы Ethernet, но, в отличие от них, выполняют некоторые функции канального уровня, необходимые для работы сети, и являются пассивными (passive) устройствами, т. е. не усиливают сигнал. Главная особенность работы модуля множественного доступа состоит в том, что, принимая входящий трафик, он не ретранслирует его на другие порты, а просто передает пакет, поступивший, например, в порт 5, на порт 6, затем ждет возвращения пакета через порт 6 и передает его в порт 7, снова ждет возвращения пакета и т. д. Передав пакет по одному разу каждому из компьютеров сети и получив его обратно, модуль множественного доступа возвращает пакет создавшей его системе, а она удаляет пакет из сети. Этот процесс позволяет компьютерам, физически связанным по топологии «звезда», взаимодействовать друг с другом так, словно они соединены кабелями в кольцо (рис. 4.2).

Рис. 4.2 Модули множественного доступа Token Ring пересылают пакеты последовательно, а концентраторы Ethernet – параллельно

При таком способе передачи компьютеры играют не менее важную роль, чем модуль MAU. Если компьютер не возвращает посланный ему пакет, этот пакет не будет передан через следующий порт. Чтобы пакеты из-за этого не терялись, компьютеры в сети Token Ring при запуске выполняют процесс инициализации, передавая модулю множественного доступа информацию о своем существовании. Получив такой сигнал от сетевой платы, модуль MAU, образно говоря, включает систему в логическое кольцо и начинает передавать ей пакеты. Порты, в которые компьютеры не включены, к кольцу не добавляются, и MAU при продвижении пакетов пропускает их. О таких неиспользуемых портах говорят, что они находятся в закороченном (loop back) состоянии. Каскадирующего порта, как у концентратора Ethernet, у модуля множественного доступа в сети Token Ring нет, но есть специализированные порты для входа (Ring In) и выхода (Ring Out), применяемые для связи одного MAU с другим.