- •Тема 1.6 Структура та організація системи управління комп’ютерними інцидентами іб. Система управления компьютерными инцидентами информационной безопасности

- •1. Що таке інцидент?

- •2. Управління інцидентами інформаційної безпеки

- •3. Ознаки інциденту інформаційної безпеки

- •4. Аналіз інцидентів інформаційної безпеки

- •5. Документування інциденту інформаційної безпеки

- •6. Концепція і структура побудови системи управління інцидентами іб

- •7. Пріоретизація інцидентів інформаційної безпеки

- •8. Розповсюдження повідомлень про інцидент інформаційної безпеки

- •9. Розробка політики реакції на інцидент

- •10. Як управляти інцидентами інформаційної безпеки?

- •11. Планування та підготовка

- •12. Експлуатація

- •13. Аналіз

- •14. Поліпшення

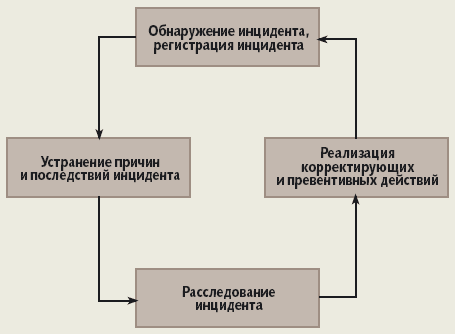

- •15. Виявлення і реєстрація інциденту

- •16. Усунення причин, наслідків інциденту і його розслідування

- •17. Коректуючі та превентивні дії

- •18. Рекомендації і можливі труднощі

- •19. Ефект від впровадження процесу управління інцидентами

- •20. Ефект від впровадження процесу управління проблемами

- •Завдання на самостійну роботу

- •Питання для самоконтролю л-6

- •Рекомендована література

7. Пріоретизація інцидентів інформаційної безпеки

Пріоретизація інцидентів інформаційної безпеки базується на наступних основних факторах:

справжній і потенційно можливий ефект інциденту інформаційної безпеки. Команда реагування розглядає не тільки факт здійсненого інциденту, але й наслідки і потенційні загрози, які можуть виникнути в подальшому.

критичність залучених в інцидент активів. Критичність активів обговорювалася на етапі підготовки до розслідування інцидентів.

Таким чином, кореляція даних показників дає підстави експертам команди реагування робити висновки щодо пріоритетів інцидентів.

8. Розповсюдження повідомлень про інцидент інформаційної безпеки

В організації повинна бути розроблена й впроваджена система сповіщення про інциденти. Створення ланцюжка сповіщення необхідно для підтримки належного рівня управління організацією під час обробки інциденту. Склад команди сповіщення та спосіб сповіщення розробляється з урахуванням особливостей функціонування та структури організації.

В основі розробки моделі сповіщення лежить сценарний (рольовий) принцип, суть якого полягає у залученні, крім керівництва організацією, керівного персоналу підрозділів, яких торкнувся інцидент. Особи, що входять до складу команди сповіщення, повинні пройти відповідну підготовку і усвідомлювати свою роль в процесі обробки інциденту.

9. Розробка політики реакції на інцидент

Приблизно кожну секунду десь в світі відбувається атака на сервер, щодня створюється більше 1000 вірусів і троянів, кожні півтори хвилини виходить з ладу сервер. Як знизити можливий збиток від них? Як запобігти їх подальшій появі?

На всі ці питання можна знайти відповідь в політиці реакції на інциденти. Дані документи дають можливість організаціям захистити себе від несприятливих дій як зовнішніх, так і внутрішніх порушників, завдяки чітким і продуманим діям працівників при виникненні і розвитку інцидентів. Правильним чином написана і застосована політика реакції на інциденти дозволить мінімізувати ризики інформаційної безпеки, знизити можливі фінансові втрати, юридичні витрати і запобігти втраті репутації.

Дуже важливо, щоб політика реакції на інциденти створювалася з урахуванням особливостей окремо взятої організації, її цілей і пріоритетів. Процес обробки інциденту, задіяні особи, класифікація активів по рівню критичності є унікальними для кожної організації. Для ефективного функціонування процесу управління інцидентами необхідно, щоб політика розроблялася фахівцями в галузі інформаційної безпеки, добре знайомими з бізнес процесами організації.

Розробити і впровадити політику реакції на інциденти інформаційної безпеки силами працівників організації – процес, пов'язаний з рядом серйозних витрат:

По-перше, не всі організації володіють працівниками служби безпеки, що мають достатню компетенцію і досвід управління інцидентами.

По-друге, якщо в організації є кадри, здатні написати політику реакції на інциденти, то цей процес відверне цих фахівців від виконання своїх прямих обов'язків.

10. Як управляти інцидентами інформаційної безпеки?

Какие конкретно действия необходимо выполнить для разработки процедуры управления инцидентами информационной безопасности?

Для начала необходимо, чтобы процесс разработки процедуры (как и всех процедур в компании) был инициирован ее руководством. Как правило, процедура управления инцидентами разрабатывается в рамках общей системы управления информационной безопасностью, поэтому важна позиция руководства по вопросу ее создания и функционирования. На данном этапе важно, чтобы все сотрудники компании понимали, что обеспечение информационной безопасности в целом и управление инцидентами в частности являются основными бизнес-целями компании.

Основною задачею процесу управління інцидентами є усунення інцидентів в гранично стислі терміни. В той же час, якщо для клієнта прийнятне надання послуги із зниженою якістю, йому повинна бути надана можливість продовжити роботу без простою.

В ході процесу управління інцидентами проводиться виявлення, реєстрація, класифікація і початкова підтримка запитів, а також пошук рішення, його застосування, контроль, інформування і підготовка звітності. Важливою частиною процесу є наявність угоди про рівень сервісу (SLA), яка містить опис злагодженого з клієнтом рівня сервісу.

Для дотримання угоди про рівень сервісу в системах передбачена процедура ескалації – залучення в усунення інциденту співробітників або з більш високим рівнем технічної компетенції (функціональна ескалація), або з більш високим рівнем владних повноважень (ієрархічна ескалація).

Які конкретно дії необхідно виконати для розробки процедури управління інцидентами інформаційної безпеки?

Спершу необхідно, щоб процес розробки процедури (як і всіх процедур в організації) був ініційований її керівництвом. Як правило, процедура управління інцидентами розробляється в рамках загальної системи управління інформаційною безпекою, тому важлива позиція керівництва щодо питання її створіння і функціонування. На даному етапі важливо, щоб всі співробітники організації розуміли, що забезпечення інформаційної безпеки в цілому, й управління інцидентами зокрема є основними бізнес-цілями організації.

Потім слід розробити необхідні нормативні документи щодо управління інцидентами. Як правило, такі документи повинні описувати:

визначення інциденту інформаційної безпеки, перелік подій, що є інцидентами (що в організації є інцидентом);

порядок сповіщення відповідальної особи про виникнення інциденту (необхідно визначити формат звіту, а також відобразити контактну інформацію осіб, яких слід оповіщати про інцидент);

порядок усунення наслідків і причин інциденту;

порядок розслідування інциденту (визначення причин інциденту, винних у виникненні інциденту, порядок збору і збереження доказів);

внесення дисциплінарних стягнень;

реалізація необхідних коректуючих і превентивних заходів.

Визначення переліку подій, що є інцидентами, – важливий етап розробки процедури управління інцидентами. Слід розуміти, що всі події, які не увійдуть до вказаного переліку, будуть розглядатися як штатні (навіть якщо вони загрожують інформаційній безпеці). Зокрема, інцидентами інформаційної безпеки можуть бути:

відмова в обслуговуванні сервісів, засобів обробки інформації, устаткування;

порушення конфіденційності і цілісності цінної інформації;

недотримання вимог до інформаційної безпеки, прийнятих в компанії (порушення правил обробки інформації);

незаконний моніторинг інформаційної системи;

шкідливі програми;

компрометація інформаційної системи (наприклад, розголошення пароля користувача).

В якості прикладу інцидентів можна привести такі події, як неавторизована зміна даних на сайті організації, залишення комп'ютера незаблокованим без нагляду, пересилка конфіденційної інформації за допомогою корпоративної або особистої пошти.

Важливо відзначити, що процедура управління інцидентами тісно пов'язана зі всіма іншими процедурами управління безпекою в компанії. Оскільки інцидентом, в першу чергу, є недозволена подія, вона повинна бути кимось заборонена, отже, необхідна наявність документів, що чітко описують всі дії, які можна виконувати в системі і які виконувати заборонено.

Рис. 3. Модель PDCA опису життєвого циклу процесів управління

Основною метою забезпечення інформаційної безпеки (ІБ) організації є зниження ризиків, діючих відносно інформаційних ресурсів, і як наслідок запобігання або мінімізація збитку від можливих інцидентів ІБ.

Для опису процедури управління інцидентами безпеки використовується класична модель безперервного поліпшення процесів, що отримала назву від циклу Шухарта-Демінга – модель PDCA (плануй, Plan – виконуй, Do – перевіряй, Check – дій, Act). Стандарт ISO 27001 описує модель PDCA як основу функціонування всіх процесів системи управління інформаційною безпекою. Ця модель об'єднує 4 взаємозв'язані процеси: розробка, впровадження, моніторинг і розвиток. Природньо, що і процедура управління інцидентами підкоряється моделі PDCA (див. рис. 3).

Система управління інцидентами інформаційної безпеки повинна будуватись відповідно до вимог циклу PDCA. Таким чином, життєвий цикл системи управління буде визначатись наступними стадіями:

Планування і підготовки. На даному етапі здійснюється розробка схеми управління інцидентами, розробка і затвердження ряду організаційно-регламентуючих документів, виділення людських і матеріальних ресурсів, проведення необхідного навчання та апробація обраної схеми управління.

Експлуатації. На даному етапі здійснюється виявлення інциденту ІБ, ідентифікація інциденту ІБ, реагування, розслідування й аналіз.

Аналізу. На даному етапі здійснюється аналіз системи управління інцидентами інформаційної безпеки, виявляються ділянки щодо поліпшення та міри з поліпшення.

Поліпшення. На даному етапі реалізуються рекомендації, розроблені на етапі аналізу.