- •Успенський (10) Теория

- •1(Т)Загальна характеристика ос FreeBsd

- •2(Т). Організація доменної служби імен dns

- •4(Т). Вміст файлу зони прямого перетворення bind відповідно до схеми учбової віртуальної мережі. Які ще файли приймають участь в роботі системи dns.

- •5(Т). Вміст файлу зони зворотнього перетворення bind відповідно до схеми учбової віртуальної мережі. Які ще файли приймають участь в роботі системи dns.

- •6(Т) Захист мережі за допомогою між мережевих екранів.

- •7(Т). Синтаксис команди утіліти ipfw стосовно вводу правил фільтрації: дати пояснення кожного поля команди на довільному прикладі.

- •Ipfw [-n] действие [индекс] [директива] [log] протокол адрес [опции]

- •9(Т). Директиви обмеження доступу за адресами серверу Apache в файлі httpd.Conf

- •10(Т). Ограничение доступа по адресам сервиса Apache с помощью файлов .Htaccess

- •Практика

- •1(П). Порядок налагодження мережевого інтерфейсу комп’ютера операційної системи FreeBsd за допомогою утіліт ifconfig та hostname. Засоби перевірки налагоджень.

- •2(П). Порядок налагодження мережевого інтерфейсу комп’ютера операційної системи FreeBsd за допомогою відповідних конфігураційних файлів. Засоби перевірки налагоджень.

- •3(П)Порядок запуску серверу telnet операційної системи FreeBsd. Засоби перевірки роботи серверу.

- •4(П). Порядок запуску серверу ssh операційної системи FreeBsd. Засоби перевірки роботи серверу.

- •5(П). Порядок запуску серверу ftp. Налагодження анонімного доступу.

- •6(П). Порядок конфігурування серверу nfs

- •7 (П). Конфігурування клієнта nfs та порядок підключення до сервера.

- •8(П). Порядок налагодження, запуску та перевірки функціонування серверу dns.

- •Файл основной зоны /master/kaf5.Com;

- •Файл зоны обратного просмотра dns master/obr_preobr;

- •Файл локальной зоны lokalhost.Rev

- •Проверка настроек dns.

- •9(П). Порядок запуску служби трансляції адрес nat та брандмауер ipfw

- •10(П).Порядок запуску та перевірки функціонування серверу Apache операційної системи FreeBsd.

6(Т) Захист мережі за допомогою між мережевих екранів.

Большинство администраторов нуждаются в защите, выходящей за пределы простого отказа от запуска определенных служб. Нужен обобщенный щит уровня ядра, который полностью предотвратит доступ к системе через определенные порты, с определенных хостов или по определенным протоколам. Брандмауэры, в частности IPFW, который поставляется с FreeBSD, предоставляет средство удовлетворения таких потребностей.

Брандмауэр может предотвратить значительное большинство случайных атак за счет того, что пропускает лишь трафик, который определяется как допустимый для поступления в систему. Но даже самые дорогие и устойчивые брандмауэры становятся бесполезными при неправильной конфигурации.

Брандмауэр позволяет сконфигурировать систему для фильтрации пакетов, основанной на определенных критериях, и запрете нежелательного трафика на уровне ядра. Брандмауэры также помогают в администрировании, поддерживая статистику использования системы и наблюдения за объемами и направлением трафика.

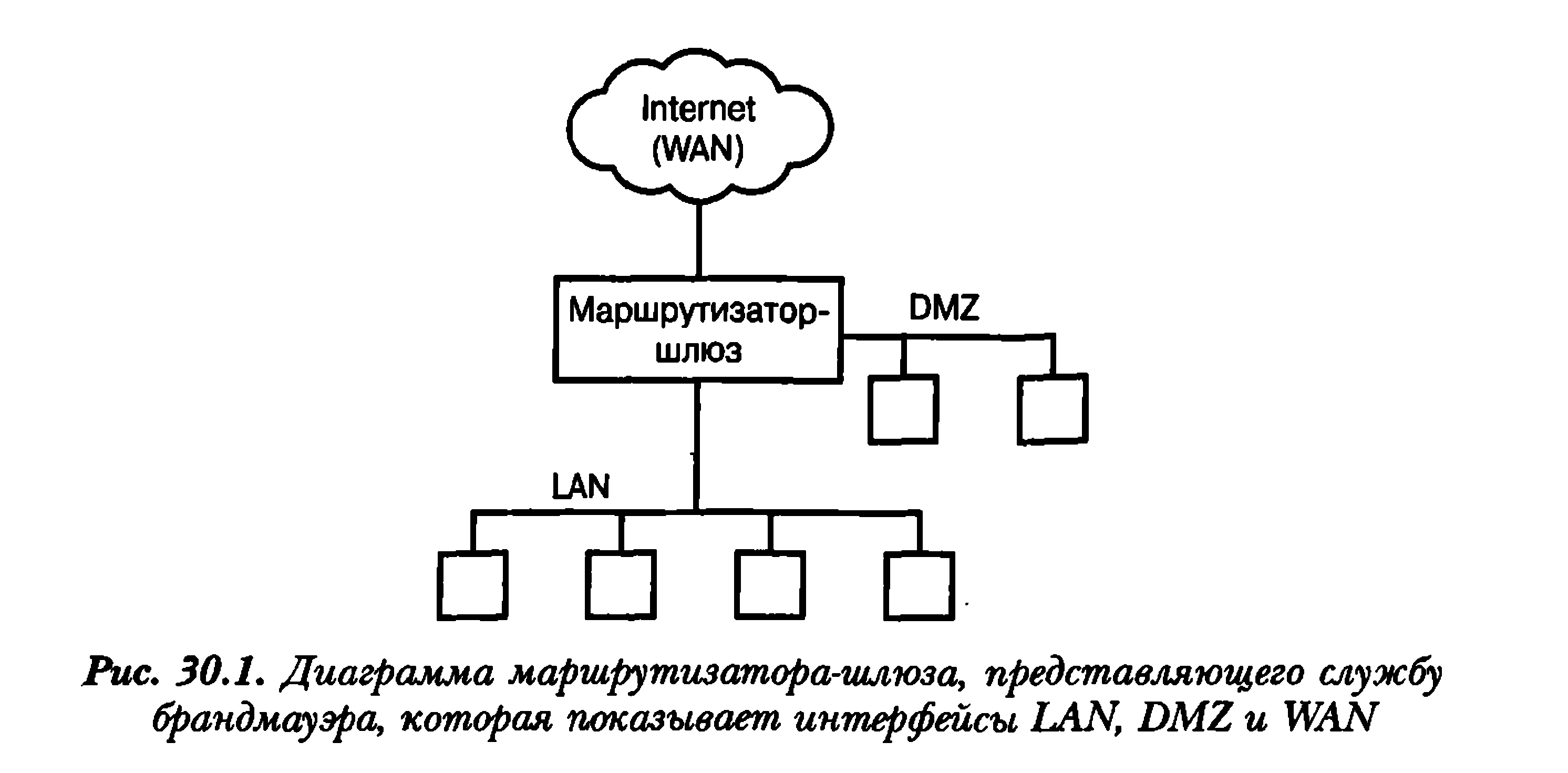

Брандмауэр IPFW решает обе задачи: его можно запустить непосредственно на машине FreeBSD, или же использовать его в системе, служащей маршрутизатором-шлюзом, который защищает множество хостов внутри локальной сети. На рис. показан второй случай, где машина FreeBSD с тремя картами Ethernet служит маршрутизатором-шлюзом, передавая пакеты между внутренней (LAN) "демилитаризованной зоной" (DMZ - сеть, которая передает трафик WAN непосредственно, а не находится в LAN) и внешней (WAN) сетью.

7(Т). Синтаксис команди утіліти ipfw стосовно вводу правил фільтрації: дати пояснення кожного поля команди на довільному прикладі.

ipfw – это встроенная системная утилита фильтрации пакетов. С её помощью можно создать правила фильтрации.

Синтаксис утилиты:

Ipfw [-n] действие [индекс] [директива] [log] протокол адрес [опции]

- по у молчанию утилита работает с адресами узлов и номерами портов. Опция -N заставляет утилиту преобразовывать эту информацию в имена, используя DNS и файл /etc/services.

- действие(команда), выполняемое по отношению к правилу.

add – добавляет правило в список

delete – удаляет правило из сриска

list – выводит весь список правил или только заданное правило

flush – удаляет все правила из списка, за исключением правила по умолчанию

resetlog – сбрасывает счетчик совпадений для правила

- индекс это число от 0 до 65535, обозначающее положение правила в списке. Чем выше номер, тем меньше приоритет.

- директива это действие, выполняемое по отношению к пакету.

allow(или accept, pass, permit) разрешить пакет и прекратить поиск

deny(или drop) уничтожить пакет, не сообщая отправителю

divert[порт] передать пакет на порт и не выполнять проверку

- log вывод информации о совпадениях на системную консоль

- протокол это протокол проверяемых пакетов(tcp, udp, icmp, all(или ip) - любой)

- адрес. могут присутствовать IP-адреса и номера портов отправителя и получателя, а также имя или адрес сетевого интерфейса.

from адрес/маска(или any,DNS-имя) [порт] to адрес/маска(или any,DNS-имя) [порт] [via интерфейс]

- опции указывают тип пакета

in – входной пакет

out – выходной пакет

setup – пакеты, посылаемые при попытке установить соединение

established – позволяет создавать правила, разрешающие ответный трафик.

Пример: # ipfw add 100 allow ip from any to any via lo0 – разрешает любой трафик через интерфейс.

8 (т). Особливості роботи протоколу передачі гіпертексту HTTP

HTTP — очень простой протокол, не предусматривающий аутентификации и имеющий лишь несколько возможных клиентских команд. Он оптимизирован для облегченного обслуживания небольших (в основном, несколько кб) текстовых файлов и задуман как средство описания разбросанных информационных страниц на вновь разработанном языке разметки, воспринимаемом браузерами HTTP и известном под названием языка гипертекстовый разметки (Hypertext Markup Language — HTML).

Хотя изначально HTTP не был для этого предназначен, но в наши дни он используется для передачи крупных бинарных файлов, часто включая множество встроенных графических изображений, запрашиваемых в один прием с HTML-страницы, по мере ее визуализации. В спецификацию HTTP были внесены определенные дополнения. Наиболее важной из них стал стандарт HTTP/1.1, предусматривающий такие средства, как конвейеризация (комбинация ответов на множественные параллельные запросы в единый поток ответов), усовершенствованное кэширование, частичные запросы (для возобновления прерванных загрузок) и сжатие. HTTP/1.1 в наше время широко применяется в большинстве популярных браузеров, но HTTP/1.0 также остается популярным отступлением, которое понимают все браузеры.

В отличие от SMTP, FTP и многих других подобных популярных протоколов, HTTP является протоколом без поддержки состояния, в том смысле, что в нем не существует концепции "сеанса", когда клиент соединяется с сервером, выполняет несколько транзакций и затем закрывает соединение. HTTP допускает только единственный запрос на соединение, и потому невозможно определить, сколько пользователей подключены к Web-серверу в любой момент времени (за исключением продолжающихся загрузок). Это также означает, что в HTTP не существует никаких топологических понятий, ассоциированных с протоколами, таких как в SMTP: ретрансляция, МХ-записи, запросы и тому подобное. Вместо этого администратору сервера HTTP приходится иметь дело в основном с пропускной способностью, ресурсами процессора и памяти, а также их наиболее эффективным применением по мере роста параллельной активности пользователей вследствие популярности Web-сайта.