- •1. Предмет и объект защиты

- •2. Политика информационной безопасности

- •3. Угрозы безопасности в компьютерной системе

- •Накопление на магнитных лентах

- •Съемные носители информации

- •Уязвимости компьютерной сети

- •Пути повышения надежности и отказоустойчивости компьютерных систем Защита предусмотренная в системе

- •Защита ос – Windows xp, nt

- •Повышение надежности компьютерной системы

- •Создание отказоустойчивых устройств системы

- •Способы идентификации и аутентификации пользователей

- •9.Управление доступом к ресурсам кс

- •Матричное

- •Мандатный способ

- •Дискреционный способ

- •10.Racf как средство управления доступом.

- •11.Методы контроля целостности информации

- •12.Стандарты шифрования Алгоритм des

- •Стандарт Rijndall

- •Российский стандарт

- •Симметричное шифрование

- •Ассиметричное шифрование

- •13. Цифровая стеганография

- •Применение цифровой стеганографии

- •14. Атаки на стегосистемы

- •15. Международные стандарты безопасности

- •16.Скрытие данных в неподвижных изображениях

- •17. Стенографические системы идентификации номеров.

- •18. Виды вредоносных программ

- •19. Шпионские и рекламные программы

- •Особенности функционирования

- •Программы отслеживания

- •Вирусы и сетевые черви

- •Связь со шпионским по

- •20. Средства борьбы:

- •Финансовые потери от компьютерных вирусов

- •21. Основные направления защиты информации в компьютерных сетях.

- •22. Виды атак на компьютерные системы

- •23.Классификация защищенных локальных сетей.

- •По степени защищенности используемой среды

- •По способу реализации

- •По назначению

- •По типу протокола

- •24.Назначение межсетевых экранов

- •Функции межсетевых экранов

- •Фильтрация трафика

- •Выполнение функций посредничества

- •Дополнительные возможности мэ

- •25. Классификация межсетевых экранов

- •Фильтрующие маршрутизаторы

- •Шлюзы сеансового уровня

- •Шлюзы уровня приложений

- •Типы межсетевых экранов

- •Уровень сетей и пакетные фильтры

- •Уровень приложений

- •26.Фильтрующие маршрутизаторы

- •Фильтрующие маршрутизаторы

- •27.Экранирующие агенты

- •28. Шлюзы прикладного уровня

- •Недостатки шлюзов прикладного уровня

- •29.Защищенные виртуальные сети

- •31.Протоколы vpl

- •По степени защищенности используемой среды

- •По способу реализации

- •По назначению

- •По типу протокола

- •По уровню сетевого протокола

- •33.Протокол ipSec

- •35. Правовые вопросы обеспечения защиты данных.

- •34. Модели управления доступом

- •Модель с прямым разграничением (Unix-модель)

- •Модель с ролевым разграничением

- •36. Ответственность граждан за противоправные действия

Накопление на магнитных лентах

Магазин для кассет. До 10 Гб сжатой информации. В магазине может находиться до 60 кассет. Доступ к информации затруднен. Они используются для неоперативного дублирования и хранения больших объемов информации. Информация записывается в сжатом виде.

Съемные носители информации

Это дискеты, flash-память. Используется без специальных средств.

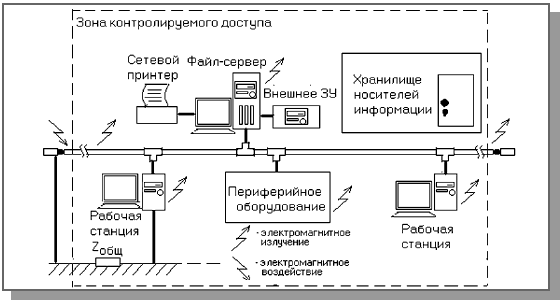

Уязвимости компьютерной сети

Особенности защиты информации в компьютерных сетях обусловлены тем, что сети, обладающие несомненными (по сравнению с локальными ЭВМ) преимуществами обработки информации, усложняют организацию защиты, причем основные проблемы при этом состоят в следующем.

1. Разделение совместно используемых ресурсов. В силу совместного использования большого количества ресурсов различными пользователями сети, возможно находящимися на большом расстоянии друг от друга, сильно повышается риск несанкционированного доступа - в сети его можно осуществить проще и незаметнее.

2. Расширение зоны контроля. Администратор или оператор отдельной системы или подсети должен контролировать деятельность пользователей, находящихся вне пределов его досягаемости, возможно в другой стране. При этом он должен поддерживать рабочий контакт со своими коллегами в других организациях.

3. Комбинация различных программно-аппаратных средств. Соединение нескольких подсистем, пусть даже однородных по характеристикам, в сеть увеличивает уязвимость всей системы в целом. Подсистема обычно настроена на выполнение своих специфических требований безопасности, которые могут оказаться несовместимы с требованиями на других подсистемах. В случае соединения разнородных систем риск повышается.

4. Неизвестный периметр. Легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно; один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить, сколько пользователей имеют доступ к определенному узлу и кто они.

5. Множество точек атаки. В сетях один и тот же набор данных или сообщение могут передаваться через несколько промежуточных узлов, каждый из которых является потенциальным источником угрозы. Естественно, это не может способствовать повышению защищенности сети. Кроме того, ко многим современным сетям можно получить доступ с помощью коммутируемых линий связи и модема, что во много раз увеличивает количество возможных точек атаки. Такой способ прост, легко осуществим и трудно контролируем; поэтому он считается одним из наиболее опасных. В списке уязвимых мест сети также фигурируют линии связи и различные виды коммуникационного оборудования: усилители сигнала, ретрансляторы, модемы и т.д.

6. Сложность управления и контроля доступа к системе. Многие атаки на сеть могут осуществляться без получения физического доступа к определенному узлу – с помощью сети из удаленных точек. В этом случае идентификация нарушителя может оказаться очень сложной, если не невозможной. Кроме того, время атаки может оказаться слишком мало для принятия адекватных мер.

Места и каналы возможного несанкционированного доступа к информации в компьютерной сети