- •1. Системы хранения данных.

- •Основные проблемы реализации хранилищ данных Неоднородность программной среды

- •Распределенный характер организации

- •Повышение требований к безопасности данных

- •Необходимость наличия многоуровневых справочников метаданных

- •Типы метаданных для пользователя olap-системы

- •Реализация хранилищ и витрин данных

- •2. Системы информационной борьбы.

2. Системы информационной борьбы.

Информационная борьба несет в себе обратные задачи – уничтожение приема информации, ее искажение...Информационное оружие делится на 3 основных вида:

Средства и методы пропаганды. Методы, близкие к СМИ.

Средства и методы манипулирования чужой информацией. Хакерские методы.

Средства разведывательно-диверсионной борьбы. Методы спецслужб.

Чаще всего встречается комбинация первых двух видов.

№ |

Метод |

Примеры |

Ссылка |

|

Агитационный спам |

Журнал “Полярная звезда” |

www.zvezda.newmail.ru |

|

Закрытие доступа |

ИАЦ “Евразия” и некоторые казахстанские провайдеры |

www.eurasia.org.ru www.internews.kz/rus/bulletin/046/page01.htm |

|

Манипуляция с ложным закрытием |

Кавказ-Центр |

www.kavkaz.org www.computerra.ru/hot/78.htm |

|

Фальшивые двойники |

Сайты о Юрии Лужкове |

www.luzhkov.ru www.lujkov.ru www.lebed.com/art931.htm |

|

Слив компромата с вариациями |

Коготь-1, Коготь-2, Коготь-7, Агентство “Слуховое окно”, Коготь Барса, DrudgeReport |

www.anmweb.com/crisis/list.html www.krasnobykow.com www.rumours.ru http://kogotbarsa.da.ru www.drudgereport.com |

|

Слив компромата и “отмывка” в своих традиционных СМИ |

Сливки нашей Евразии |

www.geocities.com/Slyvki |

|

Создание необходимого информационного поля |

Полит.Ру ИАЦ “Евразия” НИА “Политон” |

www.polit.ru www.eurasia.org.ru www.nia.kz |

ЗАЩИТА ИНФОРМАЦИИ

СТЕПЕНЬ ДОСТУПА:

В главе … были описаны принципы построения информационной среды по степеням доступа. Здесь важно создать точно сбалансированную систему доступа, в зависимости от размеров среды и ее задач. К оптимальному варианту можно придти только эмпирическим путем.

Чересчур сложная система доступа создает массу неудобств. При этом ухудшается один из главных параметров в работе с информацией – скорость доступа.

Рано или поздно люди пытаются работу с информацией ускорить. Например, выдавать и получать информацию без письменного разрешения уполномоченного лица, игнорировать степени доступа на 1-2 ступени, вести не 6 форм отчетности, а только 2. Люди понимают насколько это удобнее и быстрее. Причем некоторые руководители закрывают на это глаза – им работать стало проще. Да и в случае чего можно выставить в плохом свете неудобного им человека. Это, кстати, в больших организациях довольно распространенная практика – допускать определенные нарушения в повседневной деятельности в обмен на полный контроль над человеком. К сожалению, при этом страдают интересы организации в целом.

Здесь необходимо грамотно подойти к этому вопросу и главное взвесить - стоит ли огород городить? Если коммерческая организация продает товары народного потребления? Надо ли тогда создавать сложную систему разграничения доступа? Это первый фактор – характер защищаемой информации. Нужно учесть и следующий фактор – падение скорости документооборота, и времени реакции организации в целом на изменения внешней среды. Особенно важен этот фактор в коммерческих организациях, скажем в высокотехнологичной или торговой сфере. Маркетинг добывает непрерывный поток информации, который необходимо обрабатывать немедленно – как говорят компьютерщики в реальном режиме времени. С другой стороны защита нужна – информация об основных маркетинговых показателях нужна конкурентам как воздух. И тут необходим компромисс этих противоречивых требований. С одной стороны можно максимально упростить документооборот и тогда отчеты агентов будут в течение 1 часа достигать руководителя организации, но тогда будут пропущены несколько ступеней иерархической лестницы. В результате руководитель будет завален работой только по этой линии, что в долгосрочном периоде неприемлемо. В случае дополнительного анализа информации на промежуточных ступенях власти время передвижения информации значительно увеличивается – сутки и более. Зато руководитель будет значительно больше защищен от «дезы».

НОСИТЕЛИ ИНФОРМАЦИИ:

В этом смысле важную роль играет система хранения данных. На сегодняшний день мы знаем лишь 3 достаточно проверенных носителей информации. Это, во-первых, естественно бумага. А куда без неё? До сих пор большая часть информации храниться на бумаге. Гигантские картотеки, библиотеки, архивы с момента появления письменности играют доминирующую роль. Сейчас в государственных учреждениях хранятся сотни тонн бумажных документов. Во-вторых, еще раньше бумаги был другой надежный носитель – это не береста, папирус и т.д., которые мы относим к классу бумажных носителей. Это наш собственный мозг. Его емкость конечно меньше, чем у бумаги, однако мозг несравненно надежнее в смысле аутентификации доступа (то есть человек кому попало, не сболтнет). В-третьих, это электронные носители. Неважно какие, твердотельные, оптические или магнитные. Их достоинства – колоссальная емкость, высокая скорость поиска. Недостатки – недолговечность, ненадежность аутентификации, необходимость специальных средств чтения.

Важная задача любой организации – правильное, единственно верное сочетание разных видов носителей.

Нужно учитывать и взаимную конвертацию типов носителей информации. Например:

электронные носители преобразуются в бумажные быстро. Необходимое оборудование – принтеры, плоттеры, фотонаборные аппараты;

бумажные преобразуются в бумажные медленно. Необходимое оборудование – сканеры и … машинистки-наборщицы (если текст написан вручную).

Следовательно, тенденция сейчас - переход на электронные носители информации. Они могут практически мгновенно переходить в бумажные носители. Но есть 2 серьезных недостатка:

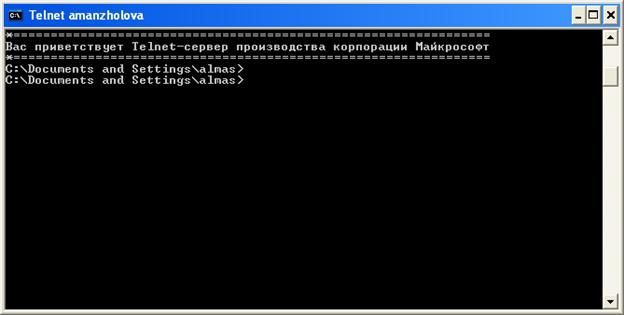

аутентификация – в настоящее время принято и действует законодательство об электронной подписи, однако нет практики её использования в условиях бывшего и могучего Союза. По-прежнему много умных людей пытаются заработать деньги высокотехнологичным способом. Пока нет многолетней практики, не стоит важные документы создавать таким способом;

возможность быстрого и удаленного уничтожения – эта проблема также пересекается с проблемой аутентификации. Наличие многочисленных средств удаленного администрирования создает угрозу несанкционированного вмешательства – это очень обширная и неисчерпаемая тема;

Естественно не все так мрачно, как кажется вначале – идет постоянная борьба средств нападения против средств защиты, и явного победителя не видно. Здесь, как всегда нужен баланс удобства и защиты. Чем система более защищена, тем она менее удобна и быстра.

ОСНОВНЫЕ ИСТОЧНИКИ УТЕЧКИ ИНФОРМАЦИИ

Несмотря на многочисленные и изощренные методы защиты, люди допускают ошибочные оценки при создании и передаче информации. Людям свойственно основное внимание обращать лишь на некоторые аспекты кругооборота информации. Например, многие организации предпочитают с маниакальным упорством защищать линии связи, однако это не единственный источник несанкционированного доступа к информации.

Как я уже отмечал, основным принципом информационного оборота является принцип обратной связи. Исходя из этого принципа, можно установить следующие этапы передачи информации:

|

1 этап - этап принятия решения |

|

2 этап - этап передачи информации |

|

3 этап - этап приема и размножения информации |

Из схемы видно, что линии связи – это только один из этапов передачи информации. Опишем вкратце:

1. Этап принятия решений. Вначале любая идея (или ответная реакция) приходит в голову одного человека. В дальнейшем к разработке информации присоединяется целый коллектив, потом проходит стадия согласования со всеми заинтересованными лицами. И в самом конце один человек (или группа людей) приходят к окончательному решению и выбрасывают информацию наружу своего подразделения.

2. Этап передачи информации. Принятое решение или информация передается по различным каналам связи до адресата.

3. Этап приема и размножения информации. Информация дошла до адресата. Здесь с целью анализа информации она размножается среди специалистов или групп людей приемной стороны.

В такой цепочке довольно много людей имеют доступ к исходной информации. Не требует доказательств утверждение: чем больше людей имеют доступ к информации, тем вероятность её утечки больше. Надежность защиты информации складывается из многих факторов, один из которых – кол-во используемых элементов.

Как не парадоксально звучит, но по количеству используемых элементов второй этап – один из самых надежных.

В зависимости от используемой схемы передачи и защиты информации, утечка информации весьма вероятна на первом этапе. Дело в том, что в ходе разработки информации, часто привлекаются значительные силы. Защищаемую информацию могут «стянуть» сторонние лица, участвующих в процессе обсуждения и разработки решения. Часто окончательные решения принимает только один человек, но в разработке его участвуют добрые десятки специалистов. В случае грамотно построенной системы отдельно взятый специалист не обладает всей полнотой информации. Однако этот человек может рассчитать вероятностные оценки на основе имеющейся у него информации. При этом в результате большей надежности процесса, мы естественно получим меньшую скорость обработки информации. В случае же обратной ситуации – когда все обо всем знают (схема полного согласования информации) – вообще утечки избежать невозможно.

Этап №2 – этап передачи информации. Здесь все относительно просто. Тут все зависит от 2 факторов:

надежность линий связи от несанкционированного доступа. Это применение линий связи с минимальным уровнем излучений для предотвращения дистанционного перехвата, контроль над линиями связи для предотвращения физического контакта и прямого перехвата (это что касается электронных методов передачи, есть еще и транспортировка физических носителей – но подробно мы все это рассмотрим потом);

защита самой информации в случае успешного для противника перехвата. Другими словами, когда противник все таки получит информацию во время передачи по линиям связи, информация должна быть для него закрыта. Это достигается с помощью шифрования данных.

Далее последний этап – прием информации, её дешифровка (если информация была зашифрована), её передача ответственному лицу. Как и первый этап здесь участвует много людей. Кстати последнее звено – ответственное лицо – может не правильно оценить её ценность, и тогда все усилия по безопасности окажутся напрасными.

Есть один из законов Мерфи очень точно характеризует проблему защиты информации - любая система, зависящая от человеческой надежности ненадежна. Поэтому там, где наибольшее участие людей (1 и 3 этап), там и больше шансов допустить утечку.

АТАКА И ОБОРОНА

В предыдущих главах были рассмотрены много теоретических аспектов информационной безопасности. Теперь поговорим о земном – практика добычи и защиты информации. Как говорят ученые, во всем нужна классификация. С этого мы и начнем. Что самое главное в любой информации? Обычно отвечают - деньги, дальновидные люди отвечают – идеи, самые дальновидные скажут – кадры (в смысле люди). Казалось бы вот оно – самая замечательная идея без людей, без правильной реализации ничего не стоит. Но на самом деле главное в организации, как и в базах данных – это структура. Организация должна выполнять множество основных и побочных задач. [1]

Например, фирма, разрабатывающая софт, т.е. программное обеспечение. Её основные цели:

получение прибыли;

(и только потом) разработка программного обеспечения;

расширение организации, как в основной сфере, так и вступление на побочные рынки.

Вспомогательные задачи:

усиление кадрового потенциала, производство новых специалистов;

защита потенциала фирмы от конкурентов;

усиление материально-технической базы.

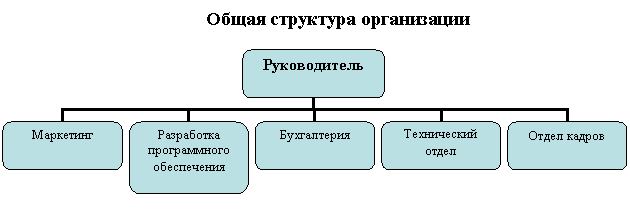

Всегда именно цели и задачи фирмы определяют оперативную и стратегическую структуру организации. Например, вышеуказанный пример диктует следующую структуру:

Эффективность работы персонала и организации в целом зависит от правильной структуры, а затем уже от организации работы внутри структурной части. Зачем нам надо так углубляться в менеджмент? По той же причине, по которой охотник изучает повадки своей потенциальной жертвы.

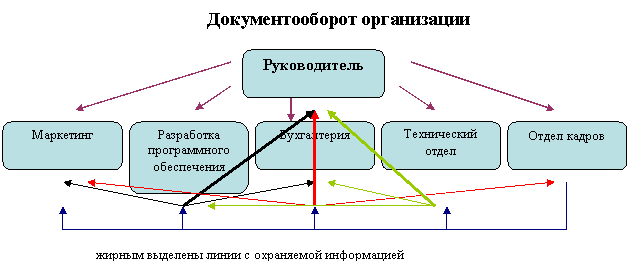

Из этой схемы после тщательного изучения можно вывести другую схему:

Эта схема дает куда больше информации об информационных потоках, чем предыдущая. Все это можно расчертить намного подробнее, однако подробная схема займет немаленький лист ватмана, который прилагать к этому труду можно, но сложно.

С учетом разных специфик у подавляющего большинства коммерческих организаций, данный список целей будет неизменным. Во главе которого – деньги. Существенный фактор в коммерческой организации – это её относительная независимость. Организация сама определяет направления своей деятельности, кадровую политику и т.д. В то время как в государственной организации существует строгая иерархия подчиненности, высокая степень унифицированности. Поэтому, несмотря на похожую структуру, в государственном учреждении – основная цель – это удовлетворить требования вышестоящего органа.

Таблица. Различие в основных принципах государственных и коммерческих организаций:

|

Гос. учреждение: |

Ком. Организация: |

Цель: |

выполнить указание сверху |

больше денег любыми путями |

Управление: |

вышестоящий гос. орган |

косвенное со стороны гос. органов |

Документо-оборот |

сложный, большой объем |

простой, формальный |

Мотивация персонала: |

в основном низкая |

В основном высокая |

Скорость реакции (принятие решения): |

Низкая |

Высокая |

Исходя из всего этого комплекса различаются методы и подходы для атакующей и обороняющейся сторон. Однако в целом различают 2 типа объектов атаки: технические средства (физические носители, каналы связи, документы), и люди (группы людей, сообщества).

Методы добычи информации этих 2 типов кардинально отличаются. В первом случае применяются изощренные технические средства, во втором основная роль принадлежит социальной психологии. Минимум необходимо знать потребности людей.

Основные потребности:

пища, одежда – необходимость физического поддержания организма;

извиняюсь за выражение, но тяга к другому полу (или к своему – случаи бывают разные)

АТАКА И ОБОРОНА В КОММЕРЧЕСКОЙ ОРГАНИЗАЦИИ

Плюсы коммерческой организации в том, что она быстро приспосабливается к изменяющимся условиям среды. Иными словами то что вышло у злоумышленника один раз, скорее всего не выйдет второй раз (если конечно у руководства есть хоть какое-либо серое вещество)[3]. Другой большой плюс в том, что у персонала цели (под целью мы будем подразумевать атакуемую организацию) имеется какая никакая, но мотивация в виде заинтересованности в преуспевании организации.

Минус в очень упрощенном документообороте, но это не всегда так. В крупных компаниях достаточно жесткая система информационного обмена. Даже более жесткая, чем в серьезных государственных ведомствах. В условиях конкуренции кража интеллектуальной собственности приобрела настолько крупные масштабы, что заслужила специальный термин – промышленный шпионаж, причем применительно не только к промышленности. В XX веке это явление стало повсеместным. Интересно, что промышленный шпионаж присущ не только для коммерческих организаций, но и для государства. Существуют тысячи примеров, как государственные спецслужбы занимались добычей информации у коммерческих организаций, как вероятного противника, так и внутри своей страны.

Утечка информации в условиях острой конкурентной борьбы может стоить очень дорого. В основном это касается технологий. Благодаря краже информации можно сэкономить годы исследований и горы денег.

Хорошо, если промышленный шпионаж принесет только убытки фирме. Хуже если в результате утечки создается угроза для безопасности людей, или создается угроза лавинообразной утечки. Например, в 2004 году в Microsoft Corp. (крупнейший производитель программного обеспечения) допустила утечку исходного кода ряда своих продуктов. Это позволило недоброжелателям, путем анализа кода, найти много-много новых уязвимостей в операционных системах от Microsoft. В результате одной утечки мы получили орду утечек по всему миру.

Хотя для любой фирмы нежелательно концентрировать все свои усилия на одном направлении, все же часто это случается. Например, Advanced Micro Devices (AMD) в 1999 году сильно сдала свои позиции на рынке микропроцессоров по отношению к основному конкуренту Intel. И та, и другая компания имеют много разнопрофильных производств, но производство микропроцессоров является основным. Тогда AMD, с целью концентрации средств для разработки перспективного процессора, продала большинство непрофильных производств. Это позволило создать по настоящему передовой продукт (AMD K7 Athlon). В такой ситуации, если бы Intel в начале разработки K7 получила полную информацию о конкурирующей разработке, то смогла бы противопоставить более мощный продукт. Тогда AMD понесла бы смертельные для себя убытки, так как в отличие от Intel не имела за спиной дополнительных источников доходов.

Для организованной защиты (и добычи) информации в крупных коммерческих организациях создаются специальные подразделения. Их задачи сводятся к следующему:

физическая защита линий связи, аппаратуры переработки информации и пр.;

контроль и поддержка защищенного документооборота;

разработка оптимальных схем передачи защищенной информации;

добыча информации (в зависимости от ситуации).

В итоге средства и штаты служб безопасности многих крупных компаний не уступают иным государственным спецслужбам.

Организационно службы безопасности информации (в дальнейшем СБИ) входят в состав общей службы безопасности. На основе выполняемых задач предлагаю следующую структуру службы безопасности предприятия:

подразделение физической охраны объектов – охрана зданий, сооружений, пр. территорий, линий связи, транспортных средств;

подразделение анализа документооборота компании, исходящей корреспонденции – по аналогии с государством можно назвать службой внутренней контрразведки;

подразделения добычи информации – также по аналогии можно назвать службой внешней разведки.

Естественно бюджет и численность службы безопасности должны быть соразмерны выполняемым задачам. Иначе получится «полицейская» фирма с тотальным контролем всего. Оптимальной численностью службы безопасности можно считать 2% от общей численности работников предприятия (например, для предприятия в 1000 человек, оптимальная численность 20 человек охраны).

Чем подразделение информационной безопасности должно отличаться от остальных служб охраны?

униформы не должно быть – такие люди должны быть незаметными, не вызывать излишнего любопытства. Если, наоборот, на предприятии все работники ходят в униформе (например, строительная компания или промышленное производство), тогда соответственно в униформе;

персонал СБИ должен быть достаточно квалифицированным, в разных отраслях – компьютерщики, связисты, психологи. При этом рекомендуется нанимать достаточно зрелых людей – не моложе 25 лет, так как молодежь, во-первых, может относиться к своим обязанностям не полностью ответственно, во-вторых, стремится к накоплению опыта и побегу в следующее более выгодное место. Чтобы не было большой текучести кадров необходимо, и платить соответствующе;

неплохо бы иметь в составе хорошего психолога, либо в таком качестве бывшего работника правоохранительных органов (именно бывшего!). Неплохо если новый работник при конкурсе на вакантную должность проходил дополнительное собеседование у такого психолога. Такое собеседование является формальным, но эффективным для нашей цели – работник будет более серьезно относиться к защите информации.

Каким образом правильно организовать функции СБИ?

Во-первых, касательно бумажной переписки. Обычно в крупных организациях существует определенный регламент внешней переписки. То есть перед тем как документ разрабатывается исполнителем, подписывается руководителем (либо лицами, имеющими право на это) он проходит определенные согласования и регистрацию. Логично и правильно добавить туда нашего человека. (Альтернативная точка зрения: эта бюрократия и так уже всех достала, а тут еще беготни придумали!)

Обычно документооборот в организации делиться на входящий, исходящий, и внутренний. Входящий – то, что поступает в организацию извне; исходящий – то, что поступает во внешнюю среду от нашей организации; внутренний – информация, циркулирующая внутри организации (справки, доклады, записки и пр.).

Проблема заключается в том, что здесь нужен проверяющий с ОЧЕНЬ большими знаниями по профилю работы предприятия и при этом различающий избыточную информацию. Таких людей мало. Не помешал бы дополнительный контроль непосредственно на регистрации документов, перед отправкой корреспонденции.

Во-вторых, касательно электронной корреспонденции. Нужно учесть, что сейчас это уже более 60% всего информационного трафика предприятия. Для этого естественно нужно всех обязать отправлять файлы только через корпоративный сервер! Если каждый будет выходить в Интернет через модем и телефонную линию без контроля, то это настоящий бардак. Необходимо организовать единый почтовый сервер, где нужно прописать функцию сохранения всех отправляемых писем. Это нужно, для того чтобы потом было возможно просматривать отправленную информацию. Тогда наш человек выборочно (если много писем), либо сплошным методом (если писем мало) будет следить за обстановкой. Кроме e-mail, есть и другие способы передавать информацию наружу, например ftp, либо upload через http. Такие операции постоянно дублировать проблематично. Единственный метод мониторинга – это эпизодическое копирование отправляемых файлов. Кроме этого специалистам информационной безопасности необходимо следить за политикой антивирусной безопасности, функции которой обычно возложены на системных администраторов локальной сети (своевременность обновления антивирусного программного обеспечения).