- •1.Информация. Понятие. Свойства. Кодирование информации (числовой, текстовой, графической, звуковой). Кодовая таблица символов

- •2.Представление данных в персональных компьютерах. Системы счисления (непозиционные и позиционные). Единицы измерения информации (мэк и си).

- •4.Базовые логические элементы компьютера.

- •5.Размещение информации на диске. Таблица размещения файлов (Fat, ntfs), файл, кластер. Способы восстановления удаленной информации

- •6.Алгоритм загрузки операционной системы в оперативную память.

- •9. Текстовый процессор. Основы форматирования: параметры страницы; параметры абзаца; параметры шрифта; стилевое оформление; использование шаблонов.

- •10.Текстовый процессор. Основные приемы создания и редактирования документа. Элементы: таблицы, рисунки, формулы, диаграммы, нумерация, оглавление, разделы.

- •12. Табличный процессор. Использование мастера функций. Выполнение взаимосвязанных(цепочных) расчетов.

- •13. Табличный процессор. Создание диаграмм, их редактирование. Привести примерыпостроения графиков стандартных функций (sin(), cos(), tg()). Построение графика поверхности.

- •14.Табличный процессор. Логические функции если( ), и( ), или( ). Правила использования. Привести примеры с использованием этих функций.

- •15. Табличный процессор. Выбор данных с помощью расширенного и автоматического фильтра. Привести пример.

- •16. Компьютерная графика. Цветовые модели cmyk и rgb.

- •17.Компьютерная графика. Растровая и векторная графика.

- •18. Компьютерные вирусы. Классификация. Основные меры по защите от вирусов. Действия при заражении компьютера вирусом.

- •19. Компьютерные вирусы. Пути проникновения. Признаки появления.

- •20.Информационная безопасность. Виды компьютерных преступлений. Современные тенденции в мире информационных угроз.

- •21. Способы организации защиты информации.

- •22. Компьютерные сети. Назначение, решаемые задачи. Разновидности сетей. Топология сетей.

- •23Компьютерные сети. Технические средства для создания сетей.

- •24.Компьютерные сети. Протокол tcp/ip. Назначение и основные характеристики.

- •25.Структурная схема персонального компьютера. Назначение и характеристика основных блоков.

- •26. Устройства хранения информации. Виды, назначение, основные характеристики, принцип действия.

- •27. Устройства вывода информации. Виды, назначение, основные характеристики, принцип действия.

- •28. Устройства ввода информации. Виды, назначение, основные характеристики, принцип действия.

- •4. Объекты субд

- •30.Моделирование как метод познания. Понятия "объект" и "модель". Системный подход в

- •31. Классификация видов моделирования. Виды моделей. Этапы моделирования.

- •32. Юридические и правовые аспекты использования по. Виды лицензий. Свободное по.

21. Способы организации защиты информации.

Построение и поддержка безопасной системы требует системного подхода. Для этого используют самые разноплановые средства:

морально-этические;

законодательные;

административные;

технические;

аппаратные;

программные.

К морально-этическим средствам защиты можно отнести всевозможные нормы, которые сложились в той или иной стране. Например, подобно тому как в борьбе против пиратского копирования программ в настоящее время используются меры воспитательного плана, необходимо внедрять в сознание людей аморальность всяческих покушений на конфиденциальность, целостность и доступность чужой информации. (чужие письма)

Законодательные средства защиты – это создание системы нормативно-правовых документов, которые регламентируют правила использования и обработки информации ограниченного доступа, а также вводят степень ответственности за нарушение этих правил.

Административные меры – это действия, которые предпринимает руководство предприятия для обеспечения информационной безопасности. К таким мерам относятся конкретные правила работы сотрудников предприятия, например режим работы сотрудников, их должностные инструкции, определяющие порядок работы с конфиденциальной информацией.

Технические средства защиты – это экранирование помещений для защиты от излучения, проверка поставляемой аппаратуры на соответствие ее спецификациям и отсутствие жучков, средства, блокирующие физический доступ к отдельным блокам компьютера и т. п.

Под аппаратными средствами защиты понимают технические средства, которые встраиваются непосредственно в систему обработки информации. Например, устройства для измерения индивидуальных характеристик человека (радужной оболочки глаз), схемы прерывания передачи информации в линии связи для периодического контроля адресов выдачи данных, установка генераторов помех и т. д.

Программные средства защиты данных в настоящее время получили значительное развитие. Их можно разделить на следующие группы:

22. Компьютерные сети. Назначение, решаемые задачи. Разновидности сетей. Топология сетей.

1.Компьютерная сеть – это объединение компьютеров, обеспечивающее совместное использование сетевых ресурсов.

2. По территориальному признаку компьютерные сети могут быть разделены на локальные, региональные, корпоративные и глобальные сети.

3. Компьютерные сети делятся на два типа: одноранговые и сети с выделенным сервером. В одноранговых ─ все компьютеры равноправны. В сети с выделенным сервером один высокопроизводительный компьютер, сервер, управляет работой сети. Он предоставляет свои ресурсы для совместного использования остальным компьютерам сети, которые называют клиентами.

4. Топология сети – физическое расположение компьютеров в сети и порядок их соединения. Существуют различные варианты топологий: шина, звезда, кольцо и другие.

5. Хаб (от англ. слова hub – центр) – специальное устройство для объединения нескольких локальных сетей по топологии звезда.

6. Протоколы – единые стандарты организации взаимодействия компьютеров при объединении их в сети. Они определяют формат и необходимые правила при передаче и приеме сообщений между различными устройствами компьютерной сети.

7. Маршрутизаторы – специальные устройства, используемые при подсоединении сетей к другим сетям. Маршрутизаторы определяют маршруты движения пакетов сообщений.

8. Хост (от англ. host – хозяин, принимающий гостей) – любое устройство, предоставляющее сервисы формата «клиент-сервер» в режиме сервера по каким-либо интерфейсам. В более частном случае под хостом могут понимать любой компьютер, сервер, маршрутизатор, подключенный к локальной или глобальной сети.

9. Доступ пользователей в Интернет выполняется при помощи организаций-поставщиков услуг Интернет – Интернет-провайдеров.

10. Первая компьютерная сеть, которая называлась ARPAnet, была создана в 1969 году в США.

11. Появление современного Интернет приходится на 1982 год, когда был создан единый сетевой протокол TCP/IP.

12. Основные службы сети Интернет: всемирная информационная паутина (WWW), электронная почта (e-mail), сетевые новости (Usenet), средства обмена сообщениями в режиме реального времени (IRC, IP-телефония), средства передачи файлов документов и программ (File Transfer Protocol – FTP).

Топология ¾ это схема соединения каналами связи компьютеров или узлов сети между собой.

Заметим, что конфигурация физических связей определяется электрическими соединениями компьютеров между собой и может отличаться от конфигурации логических связей между узлами сети. Логические связи представляют собой маршруты передачи данных между узлами сети и образуются путем соответствующей настройки коммуникационного оборудования.

Выбор топологии электрических связей существенно влияет на многие характеристики сети. Например, наличие резервных связей повышает надежность сети и делает возможным управление загрузкой отдельных каналов. Простота присоединения новых узлов, свойственная некоторым топологиям, делает сеть легко расширяемой. Экономические соображения часто приводят к выбору топологий, для которых характерна минимальная суммарная длина линий связи. Рассмотрим некоторые, наиболее часто встречающиеся топологии.

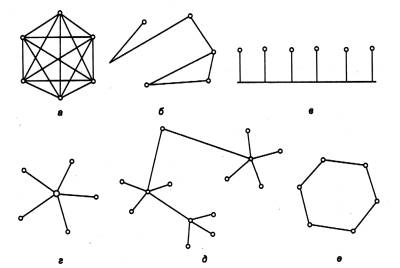

Рис. 5. Типовые топологии сетей

Полносвязная топология (рис. 5, а) соответствует сети, в которой каждый компьютер сети связан со всеми остальными. Несмотря на логическую простоту, этот вариант оказывается громоздким и неэффективным. Действительно, каждый компьютер в сети должен иметь большое количество коммуникационных портов, достаточное для связи с каждым из остальных компьютеров сети. Для каждой пары компьютеров должна быть выделена отдельная электрическая линия связи. Полносвязные топологии применяются редко.

Все другие варианты основаны на неполносвязных топологиях, когда для обмена данными между двумя компьютерами может потребоваться промежуточная передача данных через другие узлы сети.

Ячеистая топология (mesh) получается из полносвязной путем удаления некоторых возможных связей (рис. 5, б). В сети с ячеистой топологией непосредственно связываются только те компьютеры, между которыми происходит интенсивный обмен данными, а для обмена данными между компьютерами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы. Ячеистая топология допускает соединение большого количества компьютеров и характерна, как правило, для глобальных сетей.

Общая шина(рис. 5, в) является очень распространенной (а до недавнего времени самой распространенной) топологией для локальных сетей. В этом случае компьютеры подключаются к одному коаксиальному кабелю по схеме «монтажного ИЛИ». Передаваемая информация может распространяться в обе стороны. Применение общей шины снижает стоимость проводки, унифицирует подключение различных модулей, обеспечивает возможность почти мгновенного широковещательного обращения ко всем станциям сети. Таким образом, основными преимуществами такой схемы являются дешевизна и простота разводки кабеля по помещениям. Самый серьезный недостаток общей шины заключается в ее низкой надежности: любой дефект кабеля или какого-нибудь из многочисленных разъемов полностью парализует всю сеть. К сожалению, дефект коаксиального разъема редкостью не является. Другим недостатком общей шины является ее невысокая производительность, так как при таком способе подключения в каждый момент времени только один компьютер может передавать данные в сеть. Поэтому пропускная способность канала связи всегда делится здесь между всеми узлами сети.

Топология звезда (рис. 5, г). В этом случае каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети. В функции концентратора входит направление передаваемой компьютером информации одному или всем остальным компьютерам сети. Главное преимущество этой топологии перед общей шиной - существенно большая надежность. Любые неприятности с кабелем касаются лишь того компьютера, к которому этот кабель присоединен, и только неисправность концентратора может вывести из строя всю сеть. Кроме того, концентратор может играть роль интеллектуального фильтра информации, поступающей от узлов в сеть, и при необходимости блокировать запрещенные администратором передачи.

К недостаткам топологии типа звезда относится более высокая стоимость сетевого оборудования из-за необходимости приобретения концентратора. Кроме того, возможности по наращиванию количества узлов в сети ограничиваются количеством портов концентратора. Иногда имеет смысл строить сеть с использованием нескольких концентраторов, иерархически соединенных между собой связями типа звезда (рис. 5,д). В настоящее время иерархическая звезда является самым распространенным типом топологии связей как в локальных, так и глобальных сетях.

В сетях с кольцевой конфигурацией (рис. 1.10, е) данные передаются по кольцу от одного компьютера к другому, как правило, в одном направлении. Если компьютер распознает данные как «свои», то он копирует их себе во внутренний буфер. В сети с кольцевой топологией необходимо принимать специальные меры, чтобы в случае выхода из строя или отключения какой-либо станции не прервался канал связи между остальными станциями. Кольцо представляет собой очень удобную конфигурацию для организации обратной связи - данные, сделав полный оборот, возвращаются к узлу-источнику. Поэтому этот узел может контролировать процесс доставки данных адресату. Часто это свойство кольца используется для тестирования связности сети и поиска узла, работающего некорректно. Для этого в сеть посылаются специальные тестовые сообщения.

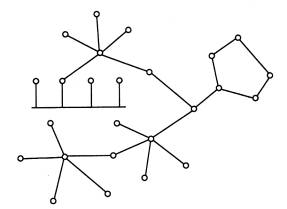

В то время как небольшие сети, как правило, имеют типовую топологию - звезда, кольцо или общая шина, для крупных сетей характерно наличие произвольных связей между компьютерами. В таких сетях можно выделить отдельные произвольно связанные фрагменты (подсети), имеющие типовую топологию, поэтому их называют сетями со смешанной топологией (рис. 1.11).

Рис. 5. Смешанная топология