- •7. Краткая характеристика датчиков охранной сигнализации

- •8. Защита помещений с применением технических средств. Пожарная и охранная сигнализация. Классификация технических средств опс.

- •9. Определение компьютерного вируса. Классификация компьютерных вирусов. Способы вредоносного воздействия компьютерных вирусов. Способы профилактики и борьбы с различными типами компьютерных вирусов.

- •10. Классификация компьютерных атак. Классификация систем обнаружения атак. Системы обнаружения атак. Обманные системы. Классификация компьютерных вирусов.

- •11. Угрозы информации в ас и свт, их классификация. Классификация каналов утечки информации в ас и свт. Краткая характеристика угроз информации при работе в сетях. Классификация угроз безопасности

- •12. Технические каналы утечки информации. Каналы и способы несанкционированного получения информации. Получение информации из печатных документов. Способы получения доступа. Приемы доступа.

- •26. Шифрование с закрытым ключом.Алгоритм шифрования 3-des.Этапы и алгоритма 3-des и суть алгоритма des.

- •Вопрос 1.

- •Вопрос 2.

- •Вопрос 3.

- •Соотношение электронных документов с документами на бумажном носителе.

- •Подтверждение принадлежности ключа электронной подписи ее владельцу.

- •Вопрос 4.

- •19. Фз рф об информации и о защите информации. Информация как объект правовых отношений. Основные задачи системы защиты информации. Право на доступ к информации. Защита информации.

- •20. Фз рф об информации и о защите информации. Сфера действия. Основные понятия. Принципы правового регулирования отношений в сфере информации, ит и защиты информации. Права обладателя информации

- •21. Фз №149 о защите информации. Сфера действия. Основные понятия. Принципы правового регулирования отношений в сфере информатизации. Основные задачи системы защиты информации

- •23. Фз о коммерческой тайне. Информация, относящаяся к коммерческой тайне. Охрана конфиденциальности. Сведения, которые не могут составлять коммерческую тайну.

- •25. Фз о персональных данных.

- •29. Доктрина информационной безопасности рф

- •30. Доктрина информационной безопасности рф

26. Шифрование с закрытым ключом.Алгоритм шифрования 3-des.Этапы и алгоритма 3-des и суть алгоритма des.

Симметричными системами, или системами с закрытым ключом, называются системы, в которых используется один и тот же код данных для их шифровки/дешифровки.Метода шифрования с закрытым ключом. В методах перестановки символы исходного текста меняются местами друг с другом по определенному правилу. В методах замены (или подстановки) символы открытого текста заменяются некоторыми эквивалентами шифрованного текста. С целью повышения надежности шифрования текст, зашифрованный с помощью одного метода, может быть еще раз зашифрован с помощью другого метода. В этом случае получается комбинированный или композиционный шифр. Применяемые на практике в настоящее время блочные или поточные симметричные шифры также относятся к комбинированным, так как в них используется несколько операций для зашифрования сообщения. Наиболее известным алгоритмом шифрования является DES. . Данный стандарт опубликован в 1977 году Национальным бюро стандартов США. Он предназначен для защиты от несанкционированного доступа к важной, но не секретной информации в государственных и коммерческих организациях США. В настоящее время DES является наиболее распространенным алгоритмом, используемым в системах защиты коммерческой информации.Основными достоинствами алгоритма DES являются следующие: Используется только один ключ длиной 56 битов;зашифровав сообщение с помощью одного пакета программ, можно для расшифровки использовать любой пакет программ, соответствующий стандарту DES;относительная простота алгоритма обеспечивает высокую скорость работы;алгоритм обладает достаточно высокой криптостойкостью. Алгоритм DES использует комбинацию подстановок и перестановок. DES осуществляет шифрование 64-битовых блоков данных с помощью 64-битового ключа, в котором значащими являются только 56 битов (остальные 8 битов – проверочные для контроля четности). Дешифрование в DES является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности. Процесс шифрования заключается в начальной перестановке битов 64-битового блока, 16 циклах шифрования подстановкой и в конечной перестановке битов. Из-за низкой криптостойкости на смену ему в 1999 был создан 3DES, суть которого состоит в том, что информация трижды прогоняется через алгоритм DES тремя разными 56ю битовыми ключами (результирующая эффективная длина ключа – 168 бит). Как следствие, стандарт 3DES требует больше времени, чем DES, но является более безопасным.

27. Основыне понятия криптографии.Основы одноключенвых методов шифрования.Метод замены.Метод перестановки.Шифрование с открытым ключом

Криптогра́фия наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации. Согласно общепринятой терминологии, исходные данные, которые требуется скрыть, в криптографии называются открытым текстом. Для сокрытия информации средствами криптографии информация преобразуется в искаженный вид, причем так, что прочесть, т.е. извлечь исходные данные из искаженного текста, сможет лишь тот, кто знает использованный способ преобразования. Процесс преобразования исходных данных называется шифрованием, а полученные при этом искаженные данные – шифротекстом. Криптографическим алгоритмом, или шифром, называют математическую функцию, применяемую для шифрования и дешифрирования информации.Для реализации криптографического алгоритма используют ключ, представляющий собой переменную математической функции, реализующей криптографический алгоритм. Ключ может использоваться в функциях как шифрования, так и дешифрирования. Смысл ключа таков: зная значение ключа, рассчитать функции шифрования/дешифрования очень просто; не зная значение ключа, сделать это весьма затруднительно. Криптографические алгоритмы с ключами подразделяются на два типа: симметричные алгоритмы(одноключевые), в которых ключ шифрования вычисляется по ключу дешифрирования и наоборот. Термин «одноключевые» средства означает, что для зашифровки и расшифровки информации используется один и тот же ключ. То есть тот человек, который может зашифровать информацию, может её и расшифровать. В этом и состоит симметричность шифрования и расшифрования – процесс расшифровки представляет собой как бы зеркальное отражение процесса шифровки. Алгоритм с открытым ключом (иногда называемых асимметричными).Шифрования с открытым ключом заключается в том, что зашифровывающий и расшифровывающий ключи не совпадают. Шифрование информации является односторонним процессом: открытые данные шифруются с помощью зашифровывающего ключа, однако с помощью того же ключа нельзя осуществить обратное преобразование и получить открытые данные. Для этого необходим расшифровывающий ключ, который связан с зашифровывающим ключом, но не совпадает с ним. Подобная технология шифрования предполагает, что каждый пользователь имеет в своем распоряжении пару ключей — открытый ключ (public key) иличный или закрытый ключ (private key). Свободно распространяя открытый ключ, вы даете возможность другим пользователям посылать вам зашифрованные данные, которые могут быть расшифрованы с помощью известного только вам личного ключа. Аналогично, с помощью личного ключа вы можете преобразовать данные так, чтобы другая сторона убедилась в том, что информация пришла именно от вас. Эта возможность применяется при работе с цифровыми или электронными подписями. Шифрование с открытым ключом имеет все возможности шифрования с закрытым ключом, но может проходить медленнее из-за необходимости генерировать два ключа. Однако этот метод безопаснее. . Шифрование методом перестановки. Простейшее шифрование перестановкой состоит в перестановке символов сообщения по заданным порядковым номерам (ключу). Ключом к шифру простой перестановки является правило перестановки символов в блоке открытого текста. Простейший вариант шифра простой перестановки – поменять соседние буквы местами. Шифр замен–заключается в замене одних значений на другие по индексной таблице, замене подвергаются группы элементов шифруемого блока–битов или символов.

28.Шифрование с открытым ключом.Общая характеристика.Алгоритм RSA

Шифрования с открытым ключом (асимметричное шифрование) заключается в том, что зашифровывающий и расшифровывающий ключи не совпадают. Шифрование информации является односторонним процессом: открытые данные шифруются с помощью зашифровывающего ключа, однако с помощью того же ключа нельзя осуществить обратное преобразование и получить открытые данные. Для этого необходим расшифровывающий ключ, который связан с зашифровывающим ключом, но не совпадает с ним. Подобная технология шифрования предполагает, что каждый пользователь имеет в своем распоряжении пару ключей — открытый ключ (public key) иличный или закрытый ключ (private key). Свободно распространяя открытый ключ, вы даете возможность другим пользователям посылать вам зашифрованные данные, которые могут быть расшифрованы с помощью известного только вам личного ключа. Аналогично, с помощью личного ключа вы можете преобразовать данные так, чтобы другая сторона убедилась в том, что информация пришла именно от вас. Эта возможность применяется при работе с цифровыми или электронными подписями. Шифрование с открытым ключом имеет все возможности шифрования с закрытым ключом, но может проходить медленнее из-за необходимости генерировать два ключа. Однако этот метод безопаснее. Появление пары "личный ключ/открытый ключ" привело к возникновению нескольких новых технологий, наиболее важными из которых являются цифровые подписи, распределенная аутентификация, соглашение о секретном ключе, достигаемое с применением открытого ключа, и шифрование больших объемов данных без предварительного соглашения о секретном ключе. Существует несколько хорошо известных алгоритмов шифрования с открытым ключом. Некоторые из них, например RSA (Rivest-Shamir-Adelman). Алгоритм RSA работает следующим образом: берутся два достаточно больших простых числа p и q и вычисляется их произведение n = p*q; n называется модулем.Затем выбирается число e, удовлетворяющее условию 1< e < (p - 1)*(q - 1) и не имеющее общих делителей кроме 1 (взаимно простое) с числом (p - 1)*(q - 1). Затем вычисляется число d таким образом, что (e*d - 1) делится на (p - 1)*(q – 1).e – открытый (public) показатель,d – секретный (private) показатель,(n; e) – открытый (public) ключ,(n; d). – секретный (private) ключ.Делители (факторы) p и q можно либо уничтожить либо сохранить вместе с секретным (private) ключом. Если бы существовали эффективные методы разложения на сомножители (факторинга), то, разложив n на сомножители (факторы) p и q, можно было бы получить секретный (private) ключ d. Таким образом надежность криптосистемы RSA основана на трудноразрешимой – практически неразрешимой – задаче разложения n на сомножители (то есть на невозможности факторинга n) так как в настоящее время эффективного способа поиска сомножителей не существует.(Пример: Предположим, Алиса хочет послать Бобу сообщение M. Алиса создает зашифрованный текст С, возводя сообщение M в степень e и умножая на модуль n: C = M**e* (mod n), где e и n – открытый (public) ключ Боба. Затем Алиса посылает С (зашифрованный текст) Бобу. Чтобы расшифровать полученный текст, Боб возводит полученный зашифрованный текст C в степень d и умножает на модуль n:M = c**d*(mod n); зависимость между e и d гарантирует, что Боб вычислит M верно. Так как только Боб знает d, то только он имеет возможность расшифровать полученное сообщение.)

29. Общая характеристика криптографических хэш-функций.Шифрование с открытым ключом.Общая характеристика.Алгоритм RSA

Основное предназначение криптографических хешей – контроль подлинности данных путем вычисления от них некоторой функции Алгоритмы хэширования преобразуют двоичные последовательности произвольной длины в двоичные последовательности фиксированного меньшего размера, известные как хэш-коды. Хэш-код является числовым представлением порции данных. Если осуществляется хэширование абзаца текста и в нем изменяется хотя бы одна буква, результат хэширования изменится. Если хэш является криптостойким, его код значительно изменится.Например, если изменяется один бит сообщения, результат выполнения криптостойкой хэш-функции может отличаться на 50%. Несколько входных значений могут преобразовываться в один хэш-код. Однако в вычислительном плане немыслимо найти два разных входных набора данных, результаты хэширования которых полностью совпадают.Две стороны (Алиса и Боб) могут использовать хэш-функцию для проверки целостности сообщений. Им нужно выбрать хэш-алгоритм для подписывания сообщений. Алиса будет писать сообщение, а затем создавать хэш этого сообщения с помощью выбранного алгоритма. Затем стороны могут применять один из следующих вариантов дальнейших действий. Алиса отправляет Бобу сообщение с открытым текстом и хэш сообщения (цифровую подпись). Боб получает сообщение, применяет к нему хэш-алгоритм и сравнивает свое значение хэша со значением, полученным от Алисы. Если хэш-коды совпадают, значит, данные не изменялись. Если хэш-коды не совпадают, значит, данные изменялись после создания.К сожалению, этот способ не позволяет установить подлинность отправителя. Алиса по незащищенному открытому каналу отправляет Бобу сообщение в виде открытого текста, а хэш сообщения помещает на свой общедоступный веб-узел.Такой подход позволяет защититься от изменения хэша третьей стороной. Хотя сообщение и его хэш могут видеть все, изменить хэш может только Алиса. Злоумышленнику, который хочет выдать себя за Алису, потребуется доступ к веб-узлу Алисы. Шифрования с открытым ключом (асимметричное шифрование) заключается в том, что зашифровывающий и расшифровывающий ключи не совпадают. Шифрование информации является односторонним процессом: открытые данные шифруются с помощью зашифровывающего ключа, однако с помощью того же ключа нельзя осуществить обратное преобразование и получить открытые данные. Для этого необходим расшифровывающий ключ, который связан с зашифровывающим ключом, но не совпадает с ним. Существует несколько хорошо известных алгоритмов шифрования с открытым ключом. Некоторые из них, например RSA (Rivest-Shamir-Adelman). Алгоритм RSA работает следующим образом: берутся два достаточно больших простых числа p и q и вычисляется их произведение n = p*q; n называется модулем.Затем выбирается число e, удовлетворяющее условию 1< e < (p - 1)*(q - 1) и не имеющее общих делителей кроме 1 (взаимно простое) с числом (p - 1)*(q - 1). Затем вычисляется число d таким образом, что (e*d - 1) делится на (p - 1)*(q – 1).e – открытый (public) показатель,d – секретный (private) показатель,(n; e) – открытый (public) ключ,(n; d). – секретный (private) ключ.Делители (факторы) p и q можно либо уничтожить либо сохранить вместе с секретным (private) ключом. Если бы существовали эффективные методы разложения на сомножители (факторинга), то, разложив n на сомножители (факторы) p и q, можно было бы получить секретный (private) ключ d. Таким образом надежность криптосистемы RSA основана на трудноразрешимой – практически неразрешимой – задаче разложения n на сомножители (то есть на невозможности факторинга n) так как в настоящее время эффективного способа поиска сомножителей не существует.(Пример: Предположим, Алиса хочет послать Бобу сообщение M. Алиса создает зашифрованный текст С, возводя сообщение M в степень e и умножая на модуль n: C = M**e* (mod n), где e и n – открытый (public) ключ Боба. Затем Алиса посылает С (зашифрованный текст) Бобу. Чтобы расшифровать полученный текст, Боб возводит полученный зашифрованный текст C в степень d и умножает на модуль n:M = c**d*(mod n); зависимость между e и d гарантирует, что Боб вычислит M верно. Так как только Боб знает d, то только он имеет возможность расшифровать полученное сообщение.)

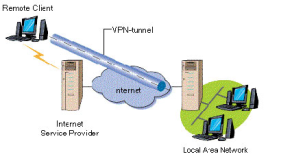

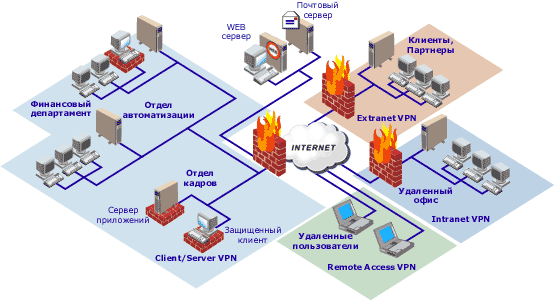

30.Технология виртуальных частных сетей.Частные виртуальные сети.Достоинства,недостатки.Варианты построетия.Удаленный доступ сотрудников. "Intranet VPN", Extranet VPN".Протоколы,защищающие VPN

Любая

организация, обязательно сталкивается

с вопросом передачи информации между

своими филиалами, а также с вопросом

защиты этой информации. Не каждая фирма

может себе позволить иметь собственные

физические каналы доступа, и здесь

помогает технология VPN, на основе которой

и соединяются все подразделения и

филиалы, что обеспечивает достаточную

гибкость и одновременно высокую

безопасность сети, а также существенную

экономию затрат.Виртуальная частная

сеть (VPN - Virtual Private Network) создается на базе

общедоступной сети Интернет. И если

связь через Интернет имеет свои

недостатки, главным из которых является

то, что она подвержена потенциальным

нарушениям защиты и конфиденциальности,

то VPN могут гарантировать, что направляемый

через Интернет трафик так же защищен,

как и передача внутри локальной сети.

В тоже время виртуальные сети обеспечивают

существенную экономию затрат по сравнению

с содержанием собственной сети глобального

масштаба.

Сегодня технология VPN (Virtual Private Network -

виртуальная частная сеть) завоевала

всеобщее признание и любой администратор

считает своим долгом организовать

VPN-каналы для сотрудников, работающих

вне офиса, те. На удаленном доступе

(рисунок 2). В таком случае для передачи

данных в локальную корпоративную сеть

можно организовать так называемую точку

удаленного доступа: сотрудник посредством

модема по специально выделенному для

этих целей номеру подключается к сети

и передает или получает информацию.

Нужно отметить, что этот процесс является

длительным, в зависимости от объема

передаваемых данных может занимать

несколько часов, предполагает значительные

затраты на услуги междугородной и

международной связи.

Виртуальные

частные сети имеют несколько преимуществ

над традиционными частными сетями.

Главные из них - экономичность, гибкость

и удобство использования.Экономичность.

С помощью VPN-сетей предприятиям удается

хотя бы частично ограничить рост числа

модемов, серверов доступа, коммутируемых

линий и других технических средств,

которые организации вынуждены внедрять,

чтобы обеспечить удаленным пользователям

доступ к своим корпоративным сетям.

Кроме того, виртуальные частные сети

дают возможность удаленным пользователям

обращаться к сетевым ресурсам компании

не по дорогим арендованным линиям, а

через местную телефонную связь.Особенно

выгодны виртуальные частные сети в тех

случаях, когда пользователи удалены на

большие расстояния и поэтому арендованные

линии обходятся очень дорого, а также

когда таких пользователей много, в связи

с чем и им требуется большое количество

арендованных линий.Гибкость

и удобство. Эти достоинства виртуальных

частных сетей объясняются тем, что в

отличие от традиционных такие сети

могут обеспечить удаленный доступ к

ресурсам компании любому уполномоченному

пользователю, имеющему связь с Internet.

Благодаря этому VPN-сети позволяют

партнерам легко получить доступ к

сетевым ресурсам предприятия через

Internet, что способствует укреплению

альянсов и повышению конкурентоспособности.

Этого трудно достичь с помощью традиционных

частных сетей, так как предприятия,

желающие совместно использовать сетевые

ресурсы, часто имеют несовместимые

системы. НЕДОСТАТКИ.Проблемы

защиты данных, недостаток надежности

и производительности, а также отсутствие

открытых стандартов затрудняют широкое

распространение виртуальных частных

сетей. Защита. Для большинства технологий

Internet вопросы обеспечения безопасности

при передаче данных являются ключевыми.

И виртуальные частные сети не исключение.

Для них главные проблемы заключаются

в аутентификации пользователей с помощью

паролей и защите зашифрованного

VPN-канала (тоннеля). Кроме того, сетевые

администраторы должны тщательно выбирать

методы, которые помогают пользователям

получать доступ к виртуальным частным

сетям. Эти проблемы заставили некоторых

потенциальных пользователей усомниться

в том, что степень защиты данных будет

удовлетворительной, если виртуальной

частной сетью управляет провайдер услуг

Internet. Чтобы успокоить недоверчивых

пользователей, провайдеры поддерживают

широкий набор различных схем шифрования

и аутентификации. Например, фирма

Aventail, выпускающая ПО для виртуальных

частных сетей, предлагает пакет программ

для аутентификации клиентов и шифрования

на уровне сеанса.М

Виртуальные

частные сети имеют несколько преимуществ

над традиционными частными сетями.

Главные из них - экономичность, гибкость

и удобство использования.Экономичность.

С помощью VPN-сетей предприятиям удается

хотя бы частично ограничить рост числа

модемов, серверов доступа, коммутируемых

линий и других технических средств,

которые организации вынуждены внедрять,

чтобы обеспечить удаленным пользователям

доступ к своим корпоративным сетям.

Кроме того, виртуальные частные сети

дают возможность удаленным пользователям

обращаться к сетевым ресурсам компании

не по дорогим арендованным линиям, а

через местную телефонную связь.Особенно

выгодны виртуальные частные сети в тех

случаях, когда пользователи удалены на

большие расстояния и поэтому арендованные

линии обходятся очень дорого, а также

когда таких пользователей много, в связи

с чем и им требуется большое количество

арендованных линий.Гибкость

и удобство. Эти достоинства виртуальных

частных сетей объясняются тем, что в

отличие от традиционных такие сети

могут обеспечить удаленный доступ к

ресурсам компании любому уполномоченному

пользователю, имеющему связь с Internet.

Благодаря этому VPN-сети позволяют

партнерам легко получить доступ к

сетевым ресурсам предприятия через

Internet, что способствует укреплению

альянсов и повышению конкурентоспособности.

Этого трудно достичь с помощью традиционных

частных сетей, так как предприятия,

желающие совместно использовать сетевые

ресурсы, часто имеют несовместимые

системы. НЕДОСТАТКИ.Проблемы

защиты данных, недостаток надежности

и производительности, а также отсутствие

открытых стандартов затрудняют широкое

распространение виртуальных частных

сетей. Защита. Для большинства технологий

Internet вопросы обеспечения безопасности

при передаче данных являются ключевыми.

И виртуальные частные сети не исключение.

Для них главные проблемы заключаются

в аутентификации пользователей с помощью

паролей и защите зашифрованного

VPN-канала (тоннеля). Кроме того, сетевые

администраторы должны тщательно выбирать

методы, которые помогают пользователям

получать доступ к виртуальным частным

сетям. Эти проблемы заставили некоторых

потенциальных пользователей усомниться

в том, что степень защиты данных будет

удовлетворительной, если виртуальной

частной сетью управляет провайдер услуг

Internet. Чтобы успокоить недоверчивых

пользователей, провайдеры поддерживают

широкий набор различных схем шифрования

и аутентификации. Например, фирма

Aventail, выпускающая ПО для виртуальных

частных сетей, предлагает пакет программ

для аутентификации клиентов и шифрования

на уровне сеанса.М ожно

выделить четыре основных варианта

построения сети VPN, которые используются

во всем мире. Вариант "Intranet VPN",

который позволяет объединить в единую

защищенную сеть несколько распределенных

филиалов одной организации, взаимодействующих

по открытым каналам связи. Именно этот

вариант получил широкое распространение

во всем мире, и именно его в первую

очередь реализуют компании-разработчики.

Вариант "Remote Access VPN", который

позволяет реализовать защищенное

взаимодействие между сегментом

корпоративной сети (центральным офисом

или филиалом) и одиночным пользователем,

который подключается к корпоративным

ресурсам из дома (домашний пользователь)

или через notebook (мобильный пользователь).

Данный вариант отличается от первого

тем, что удаленный пользователь, как

правило, не имеет статического адреса,

и он подключается к защищаемому ресурсу

не через выделенное устройство VPN, а

прямиком со своего собственного

компьютера, на котором и устанавливается

программное обеспечение, реализующее

функции VPN. Компонент VPN для удаленного

пользователя может быть выполнен как

в программном, так и в программно-аппаратном

виде. В первом случае программное

обеспечение может быть как встроенным

в операционную систему (например, в

Windows 2000), так и разработанным специально

(например, АП "Континент-К"). Во

втором случае для реализации VPN

используются небольшие устройства

класса SOHO (Small Office\Home Office), которые не

требуют серьезной настройки и могут

быть использованы даже неквалифицированным

персоналом. Такие устройства получают

сейчас широкое распространение за

рубежом. Последний вариант "Extranet VPN"

(Рисунок 4) предназначен для тех сетей,

к которым подключаются пользователи

"со стороны" (партнеры, заказчики,

клиенты и т.д.), уровень доверия к которым

намного ниже, чем к своим сотрудникам.

Хотя по статистике чаще всего именно

сотрудники являются причиной компьютерных

преступлений и злоупотреблений.Протокол

VPN определяет, каким образом система

VPN взаимодействует с другими системами

в интернете, а также уровень защищенности

трафика. Для того чтобы была возможность

создания VPN на базе оборудования и

программного обеспечения от различных

производителей необходим некоторый

стандартный механизм. Таким механизмом

построения VPN является протокол Internet

Protocol Security (IPSec). IPSec описывает все

стандартные методы VPN. Этот протокол

определяет методы идентификации при

инициализации туннеля, методы шифрования,

используемые конечными точками туннеля

и механизмы обмена и управления ключами

шифрования между этими точками. Другими

протоколами построения VPN являются

протоколы PPTP и L2TP Однако эти протоколы,

в отличие от IPSec, не являются

полнофункциональными (например, PPTP не

определяет метод шифрования). Говоря

об IPSec, нельзя забывать о протоколе IKE

(Internet Key Exchange), позволяющем обеспечить

передачу информации по туннелю, исключая

вмешательство извне. Этот протокол

решает задачи безопасного управления

и обмена криптографическими ключами

между удаленными устройствами, в то

время, как IPSec кодирует и подписывает

пакеты. IKE автоматизирует процесс

передачи ключей, используя механизм

шифрования открытым ключом, для

установления безопасного соединения.

Помимо этого, IKE позволяет производить

изменение ключа для уже установленного

соединения, что значительно повышает

конфиденциальность передаваемой

информации. Протокол LCP - PPP задает гибкий

LCP для установки, настройки и проверки

канала связи. LCP обеспечивает согласование

формата инкапсуляции, размера пакета,

параметры установки и разрыва соединения,

а также параметры аутентификации. В

качестве протоколов аутентификации

могут использоваться PAP, CHAP и др.; Для

формирования туннелей(Туннелирование

(tunneling), или инкапсуляция (encapsulation), - это

способ передачи полезной информации

через промежуточную сеть. Такой

информацией могут быть кадры (или пакеты)

другого протокола. . Логический путь

передвижения инкапсулированных пакетов

в транзитной сети называется туннелем)

VPN используются протоколы PPTP, L2TP, IPsec,

IP-IP.

ожно

выделить четыре основных варианта

построения сети VPN, которые используются

во всем мире. Вариант "Intranet VPN",

который позволяет объединить в единую

защищенную сеть несколько распределенных

филиалов одной организации, взаимодействующих

по открытым каналам связи. Именно этот

вариант получил широкое распространение

во всем мире, и именно его в первую

очередь реализуют компании-разработчики.

Вариант "Remote Access VPN", который

позволяет реализовать защищенное

взаимодействие между сегментом

корпоративной сети (центральным офисом

или филиалом) и одиночным пользователем,

который подключается к корпоративным

ресурсам из дома (домашний пользователь)

или через notebook (мобильный пользователь).

Данный вариант отличается от первого

тем, что удаленный пользователь, как

правило, не имеет статического адреса,

и он подключается к защищаемому ресурсу

не через выделенное устройство VPN, а

прямиком со своего собственного

компьютера, на котором и устанавливается

программное обеспечение, реализующее

функции VPN. Компонент VPN для удаленного

пользователя может быть выполнен как

в программном, так и в программно-аппаратном

виде. В первом случае программное

обеспечение может быть как встроенным

в операционную систему (например, в

Windows 2000), так и разработанным специально

(например, АП "Континент-К"). Во

втором случае для реализации VPN

используются небольшие устройства

класса SOHO (Small Office\Home Office), которые не

требуют серьезной настройки и могут

быть использованы даже неквалифицированным

персоналом. Такие устройства получают

сейчас широкое распространение за

рубежом. Последний вариант "Extranet VPN"

(Рисунок 4) предназначен для тех сетей,

к которым подключаются пользователи

"со стороны" (партнеры, заказчики,

клиенты и т.д.), уровень доверия к которым

намного ниже, чем к своим сотрудникам.

Хотя по статистике чаще всего именно

сотрудники являются причиной компьютерных

преступлений и злоупотреблений.Протокол

VPN определяет, каким образом система

VPN взаимодействует с другими системами

в интернете, а также уровень защищенности

трафика. Для того чтобы была возможность

создания VPN на базе оборудования и

программного обеспечения от различных

производителей необходим некоторый

стандартный механизм. Таким механизмом

построения VPN является протокол Internet

Protocol Security (IPSec). IPSec описывает все

стандартные методы VPN. Этот протокол

определяет методы идентификации при

инициализации туннеля, методы шифрования,

используемые конечными точками туннеля

и механизмы обмена и управления ключами

шифрования между этими точками. Другими

протоколами построения VPN являются

протоколы PPTP и L2TP Однако эти протоколы,

в отличие от IPSec, не являются

полнофункциональными (например, PPTP не

определяет метод шифрования). Говоря

об IPSec, нельзя забывать о протоколе IKE

(Internet Key Exchange), позволяющем обеспечить

передачу информации по туннелю, исключая

вмешательство извне. Этот протокол

решает задачи безопасного управления

и обмена криптографическими ключами

между удаленными устройствами, в то

время, как IPSec кодирует и подписывает

пакеты. IKE автоматизирует процесс

передачи ключей, используя механизм

шифрования открытым ключом, для

установления безопасного соединения.

Помимо этого, IKE позволяет производить

изменение ключа для уже установленного

соединения, что значительно повышает

конфиденциальность передаваемой

информации. Протокол LCP - PPP задает гибкий

LCP для установки, настройки и проверки

канала связи. LCP обеспечивает согласование

формата инкапсуляции, размера пакета,

параметры установки и разрыва соединения,

а также параметры аутентификации. В

качестве протоколов аутентификации

могут использоваться PAP, CHAP и др.; Для

формирования туннелей(Туннелирование

(tunneling), или инкапсуляция (encapsulation), - это

способ передачи полезной информации

через промежуточную сеть. Такой

информацией могут быть кадры (или пакеты)

другого протокола. . Логический путь

передвижения инкапсулированных пакетов

в транзитной сети называется туннелем)

VPN используются протоколы PPTP, L2TP, IPsec,

IP-IP.

Вторые вопросы