- •7. Краткая характеристика датчиков охранной сигнализации

- •8. Защита помещений с применением технических средств. Пожарная и охранная сигнализация. Классификация технических средств опс.

- •9. Определение компьютерного вируса. Классификация компьютерных вирусов. Способы вредоносного воздействия компьютерных вирусов. Способы профилактики и борьбы с различными типами компьютерных вирусов.

- •10. Классификация компьютерных атак. Классификация систем обнаружения атак. Системы обнаружения атак. Обманные системы. Классификация компьютерных вирусов.

- •11. Угрозы информации в ас и свт, их классификация. Классификация каналов утечки информации в ас и свт. Краткая характеристика угроз информации при работе в сетях. Классификация угроз безопасности

- •12. Технические каналы утечки информации. Каналы и способы несанкционированного получения информации. Получение информации из печатных документов. Способы получения доступа. Приемы доступа.

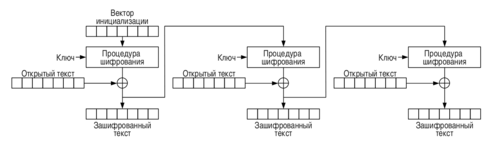

- •26. Шифрование с закрытым ключом.Алгоритм шифрования 3-des.Этапы и алгоритма 3-des и суть алгоритма des.

- •Вопрос 1.

- •Вопрос 2.

- •Вопрос 3.

- •Соотношение электронных документов с документами на бумажном носителе.

- •Подтверждение принадлежности ключа электронной подписи ее владельцу.

- •Вопрос 4.

- •19. Фз рф об информации и о защите информации. Информация как объект правовых отношений. Основные задачи системы защиты информации. Право на доступ к информации. Защита информации.

- •20. Фз рф об информации и о защите информации. Сфера действия. Основные понятия. Принципы правового регулирования отношений в сфере информации, ит и защиты информации. Права обладателя информации

- •21. Фз №149 о защите информации. Сфера действия. Основные понятия. Принципы правового регулирования отношений в сфере информатизации. Основные задачи системы защиты информации

- •23. Фз о коммерческой тайне. Информация, относящаяся к коммерческой тайне. Охрана конфиденциальности. Сведения, которые не могут составлять коммерческую тайну.

- •25. Фз о персональных данных.

- •29. Доктрина информационной безопасности рф

- •30. Доктрина информационной безопасности рф

11. Угрозы информации в ас и свт, их классификация. Классификация каналов утечки информации в ас и свт. Краткая характеристика угроз информации при работе в сетях. Классификация угроз безопасности

Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные).

Естественные угрозы - это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы - это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

• непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

• преднамеренные (умышленные) угрозы, связанные с корыстными, идейными или иными устремлениями людей (злоумышленников).

Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС - ее аппаратура, программы, персонал, конечные пользователи).

Канал утечки информации – совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Применительно к АС выделяют следующее каналы утечки. 1.^ Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АС. Электромагнитное поле может индуцировать токи в близко расположенных проводных линиях (наводки). Электромагнитный канал в свою очередь делится на следующие каналы: радиоканал (высокочастотно излучение);низкочастотный канал; сетевой канал (наводки на сеть электропитания); канал заземления (наводки на провода заземления); линейный канал (наводки на линии связи между компьютерными системами).

2. Акустический (виброакустический) канал. Связан с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих при работе устройств отображения информации АС. 3. ^ Визуальный канал. Связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации АС без проникновения в помещения, где расположены компоненты систем. В качестве средства выделения информации в данном случае могут использоваться фото-, видеокамеры и т.п. 4. ^ Информационный канал. Связан с непосредственным или телекоммуникационным доступом к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также с подключением к линиям связи. Информационный канал может быть разделён на следующие каналы: коммутируемых линий связи; выделенных линий связи; локальных сетей; машинных носителей информации; терминальных и периферийных устройств.

12. Технические каналы утечки информации. Каналы и способы несанкционированного получения информации. Получение информации из печатных документов. Способы получения доступа. Приемы доступа.

Несанкционированный доступ осуществляется через существующий или специально создаваемый канал доступа, который определяется как путь, используя который, можно получить неразрешенный доступ к конфиденциальной информации.

К каналам несанкционированного доступа к конфиденциальной информации относятся:

1. Установление контакта с лицами, имеющими или имевшими доступ к конфиденциальной информации;

2. Вербовка и (или) внедрение агентов;

3. Организация физического проникновения к носителям конфиденциальной информации;

4. Подключение к средствам отображение, хранения, обработки, воспроизведения и передачи информации средствам связи;

5. Прослушивание речевой конфиденциальной информации;

6. Визуальный съем конфиденциальной информации;

7. Перехват электромагнитных излучений;

8. Исследование выпускаемой продукции, производственных отходов и отходов процессов обработки информации;

9. Изучение доступных источников информации;

10. Подключение к системам обеспечения производственной деятельности предприятия;

11. Замеры и взятие проб окружающей объект среды;

12. Анализ архитектурных особенностей некоторых категорий объектов.

13. Методы пассивной защиты. Экранирование помещений и сигнальных проводов. Заземление ТСПИ. Использование сетевых фильтров

К методам пассивной защиты относится комплекс мероприятий по экранированию

помещения и сигнальных проводов, осуществление развязки по цепям питания и т.д. Экранирование помещений и сигнальных проводов

Наиболее радикальным способом предотвращения перехвата информации от побочных

излучений и установленных радиозакладок является экранирование помещений

Экранирование с хорошим контактом делается медной сеткой или фольгой по всем

стенам, потолку и полу, окна закрывают алюминиевыми жалюзями.

Для устранения наводок от информационного сигнала на соседние провода общего

жгута необходимо помещать информационные линии в экранирующие короба. При невозможности использования экранирующих коробов наиболее важные

информационные сигналы передаются с использованием экранированных проводов. Экранирование ТСПИ и соединительных линий эффективно только при правильном их заземлении. Поэтому одним из важнейших условий по защите ТСПИ является правильное заземление этих устройств. Существуют различные типы заземлений. Наиболее часто используются одноточечные, многоточечные и комбинированные (гибридные) схемы.

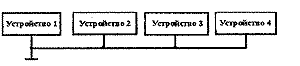

Одноточечная

последовательная схема заземления

Одноточечная

последовательная схема заземления

В схеме есть недостаток, связанный с протеканием обратных токов различных цепей по общему участку заземляющей цепи. Вследствие этого возможно появление опасного сигнала в посторонних цепях.

В одноточечной параллельной схеме заземления этого недостатка нет. Однако такая схема требует большого числа протяженных заземляющих проводников, из-за чего может возникнуть проблема с обеспечением малого сопротивления заземления участков цепи. Кроме того, между заземляющими проводниками могут возникать нежелательные связи, которые создают несколько путей заземления для каждого устройства. В результате в системе заземления могут возникнуть уравнительные токи и появиться разность потенциалов между различными устройствами.

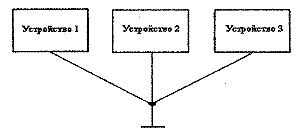

Одноточечная

параллельная схема заземления

Одноточечная

параллельная схема заземления

Многоточечная схема заземления практически свободна от недостатков, присущих одноточечной схеме. В этом случае отдельные устройства и участки корпуса индивидуально заземлены. При проектировании и реализации многоточечной системы заземления необходимо принимать специальные меры для исключения замкнутых контуров.

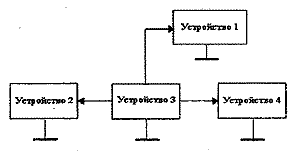

Многоточечная схема заземления

Многоточечная схема заземления

Одноточечное заземление применяется на низких частотах при небольших размерах заземляемых устройств и расстояниях между ними менее 0,5•λ. На высоких частотах при больших размерах заземляемых устройств и значительных расстояниях между ними используется многоточечная система заземления. В промежуточных случаях эффективна комбинированная (гибридная) система заземления, представляющая собой различные сочетания одноточечной, многоточечной и плавающей заземляющих систем.Заземление технических средств систем информатизации и связи должно быть выполнено в соответствии с определенными требованиями.Основные требования, предъявляемые к системе заземления:-система заземления должна включать общий заземлитель, заземляющий кабель, шины и провода, соединяющие заземлитель с объектом; -сопротивления заземляющих проводников, а также земляных шин должны быть минимальными; - каждый заземляемый элемент должен быть присоединен к заземлителю или к заземляющей магистрали при помощи отдельного ответвления. Последовательное включение в заземляющий проводник нескольких заземляемых элементов запрещается; -в системе заземления должны отсутствовать замкнутые контуры, образованные соединениями или нежелательными связями между сигнальными цепями и корпусами устройств, между корпусами устройств и землей; -следует избегать использования общих проводников в системах экранирующих заземлений, защитных заземлений и сигнальных цепей; -качество электрических соединений в системе заземления должно обеспечивать минимальное сопротивление контакта, надежность и механическую прочность контакта в условиях климатических воздействий и вибрации; -контактные соединения должны исключать возможность образования оксидных пленок на контактирующих поверхностях и связанных с этими пленками нелинейных явлений; -контактные соединения должны исключать возможность образования гальванических пар для предотвращения коррозии в цепях заземления; -запрещается использовать в качестве заземляющего устройства нулевые фазы электросетей, металлоконструкции зданий, имеющие соединение с землей, металлические оболочки подземных кабелей, металлические трубы систем отопления, водоснабжения, канализации и т.д.

Каждый проводник, который находится в помещении и выходит за пределы помещения, - это антенна, которая воспринимает электромагнитные колебания электронной техники и передает сигнал наружу. Этот сигнал можно прочитать и использовать. Используя незащищенные сети питания и сигнализации, можно осуществлять электромагнитное навязывание на Ваши компьютеры и электронную технику, изменяя их роботу (базы данных, пароли, номера и состояние счетов, размеры платежей, и другое). Сетевые фильтры уменьшают приведенный сигнал до уровня, который нельзя ни прочитать, ни использовать.

Сетевой фильтр — устройство, содержащее варисторный фильтр для подавления импульсных помех и LC-фильтр (индуктивно-ёмкостной) для подавления высокочастотных помех.

14.Способы несанкционированного подключения к проводной телефонной линии и телефону. Непосредственное, трансформаторное, индуктивное подключение к телефонной линии. Применение преобразователей Холла.

Съем информации возможен как при телефонном разговоре абонентов, так и за счет прослушивания помещения при положенной телефонной трубке.

НСИ чаще всего осуществляется следующими методами:

• непосредственное подключение к телефонной линии;

• подключение с использованием трансформаторов, индуктивных датчиков, преобразователей Холла. Непосредственное подключение к телефонной линии

Наиболее просто подслушать телефонный разговор можно за счёт подключения своего аппарата в линию, по которой ведется передача. Подключение обычно осуществляется тонкими иголками и проводами, так что визуально определить место подключения трудно. При подключении аппарата напряжение в линии уменьшается из-за низкого входного сопротивления телефона. Этот эффект легко обнаруживается, поэтому агент подключается к линии через дополнительное сопротивление . Применение резистора позволяет сохранить напряжение в линии, но в то же время основная часть сигнала будет гаситься на этом сопротивлении, и прослушивание будет затруднено.

Применение трансформаторов

Применение согласующего трансформатора позволяет сохранить и напряжение в линии, и полезный сигнал. Возможно последовательное и параллельное подключение трансформатора в линию. При последовательном подключении в связи с тем, что активное сопротивление первичной обмотки трансформатора мало, режим в телефонной линии по постоянному току не изменится, т. е. эффект подключения не может быть обнаружен. Полезный сигнал через трансформатор без ослабления (в зависимости от соотношения числа витков первичной и вторичной обмоток) поступает на телефон агента. В качестве такого трансформатора может, например, использоваться реле РЭС 15 (РЭС 49); обмотка реле используется в качестве первичной, вторичную обмотку наматывают поверх обмотки реле проводом 0,1 мм. Недостаток такого метода подключения – необходимость разрыва линии в комнате, в которой прослушивается разговор, с целью подключения трансформатора.

Применение индуктивных датчиков

Индуктивные датчики позволяют снимать информацию с телефонной линии без контактного подключения. При ведении разговора в линии протекает переменный ток I, который наводит в индуктивности L переменное напряжение Ux, которое затем подается на наушники. На кабель надевается индуктивный датчик, состоящий из магнитного сердечника 1 и сердечника 2, на котором намотана индуктивность L. Сердечники соединяются зажимами. С индуктивности L снимается информация. По данному принципу работает система “Крот” производства США, позволяющая при соответствующей обработке снимать информацию с кабеля, в который заложено 60 каналов. Информация записывается на магнитофон.

Применение преобразователей Холла

Бесконтактный съём информации с линии возможен также при использовании в качестве преобразователя датчика Холла. Преобразователь Холла представляет собой небольшую полупроводниковую пластину. При разговоре по линии протекает переменный ток, который создает переменный магнитный поток, воздействующий на преобразователь Холла ПХ; на выводах возникает переменное напряжение, которое усиливается и подается на динамик.

15. Угрозы, связанные с использованием беспроводных средств связи. Принцип работы аналоговых и цифровых систем сотовой связи, радиотелефонов. Перехват сотовой и радиотелефонной связи.

В настоящее время электронный перехват разговоров, ведущихся по сотовому или беспроводному радиотелефону, стал широко распространенным явлением. Так, например, в Канаде, по статистическим данным, от 20 до 80% радиообмена, ведущегося с помощью сотовых телефонов, случайно или преднамеренно прослушивается посторонними лицами. Электронный перехват сотовой связи не только легко осуществить, он, к тому же, не требует больших затрат на аппаратуру, и его почти невозможно обнаружить. На Западе прослушивание и/или запись разговоров, ведущихся с помощью беспроводных средств связи, практикуют правоохранительные органы, частные детективы, промышленные шпионы, редставители прессы, телефонные компании, компьютерные хакеры и т.п. В западных странах уже давно известно, что мобильные сотовые телефоны, особенно аналоговые, являются самыми уязвимыми с точки зрения защиты передаваемой информации. Принцип передачи информации такими устройствами основан на излучении в эфир радиосигнала, поэтому любой человек, настроив соответствующее радиоприемное устройство на ту же частоту, может услышать каждое ваше слово. Для этого даже не нужно иметь особо сложной аппаратуры. Разговор, ведущийся с сотового телефона, может быть прослушан с помощью продающихся на Западе программируемых сканнеров с полосой приема 30 кГц, способных осуществлять поиск в диапазоне 860-890 МГц. Для этой же цели можно использовать и обычные сканнеры после их небольшой модификации, которая, кстати, весьма подробно описана в Интернете. Перехватить разговор можно даже путем медленной перестройки УКВ-тюнера в телевизорах старых моделей в верхней полосе телевизионных каналов (от 67 до 69), а иногда и с помощью обычного радиотюнера. Наконец, такой перехват можно осуществить с помощью ПК. Легче всего перехватываются неподвижные или стационарные сотовые телефоны, труднее — мобильные, так как перемещение абонента в процессе разговора сопровождается снижением мощности сигнала и переходом на другие частоты в случае передачи сигнала с одной базовой станции на другую. Более совершенны с точки зрения защиты информации цифровые сотовые телефоны, передающие информацию в виде цифрового кода. Однако, используемый в них алгоритм шифрования Cellular Message Encryption Algorithm (CMEA) может быть вскрыт опытным специалистом в течение нескольких минут с помощью персонального компьютера. Что касается цифровых кодов, набираемых на клавиатуре цифрового сотового телефона (телефонные номера, номера кредитных карточек или персональные идентификационные номера PIN), то они могут быть легко перехвачены с помощью того же цифрового сканнера. Не менее уязвимыми с точки зрения безопасности информации являются беспроводные радиотелефоны. Они при работе используют две радиочастоты: одну – для передачи сигнала от аппарата к трубке (на ней прослушиваются оба абонента), другую – от трубки к аппарату (на ней прослушивается только абонент, говорящий в эту трубку). Наличие двух частот еще больше расширяет возможности для перехвата. Перехват радиотелефона можно осуществить с помощью другого радиотелефона, работающего на тех же частотах, радиоприемника или сканнера, работающих в диапазоне 46-50МГц. Дальность перехвата, в зависимости от конкретных условий, составляет в среднем до 400 метров, а при использовании дополнительной дипольной антенны диапазона 46-49МГц — до 1,5 км. Следует отметить, что такие часто рекламируемые возможности беспроводного телефона, как «цифровой код безопасности» (digital security code) и «снижение уровня помех» (interference reduction), нисколько не предотвращают возможность перехвата разговоров. Они только препятствуют несанкционированному использованию этого телефона и не дают соседствующим радиотелефонам звонить одновременно.Сложнее перехватить цифровые радиотелефоны, которые могут использовать при работе от 10 до 30 частот с автоматической их сменой. Однако и их перехват не представляет особой трудности при наличии радиосканнера. Такими же уязвимыми в отношении безопасности передаваемой информации являются и пейджеры. В большинстве своем они используют протокол POSCAG, который практически не обеспечивает защиты от перехвата. Сообщения в пейджинговой системе связи могут перехватываться радиоприемниками или сканнерами, оборудованными устройствами, способными декодировать коды ASCII, Baudot, CTCSS, POCSAG and GOLAY. Существует также целый ряд программных средств, которые позволяют ПК в сочетании со сканнером автоматически захватывать рабочую частоту нужного пейджера или контролировать весь обмен в конкретном канале пейджинговой связи. Эти программы предусматривают возможность перехвата до 5000 (!) пейджеров одновременно и хранение всей переданной на них информации.

16. Защита в сетях подвижной радиосвязи стандарта gsm. Проверка подлинности абонента. Формирование ключей шифрования. Временный международный индетификационный номер(tmsi)

Мобильные телефоны сотовой связи фактически являются сложной миниатюрной приемо-передающей радиостанцией. Каждому сотовому телефонному аппарату присваивается свой электронный серийный номер (ESN), который кодируется в микрочипе телефона при его изготовлении и сообщается изготовителями аппаратуры специалистам, осуществляющим его обслуживание. Кроме того, некоторые изготовители указывают этот номер в руководстве для пользователя. При подключении аппарата к сотовой системе связи техники компании, предоставляющей услуги этой связи, дополнительно заносят в микрочип телефона еще и мобильный идентификационный номер (MIN). Мобильный сотовый телефон имеет большую, а иногда и неограниченную дальность действия, которую обеспечивает сотовая структура зон связи. Вся территория, обслуживаемая сотовой системой связи, разделена на отдельные прилегающие друг к другу зоны связи или «соты». Телефонный обмен в каждой такой зоне управляется базовой станцией, способной принимать и передавать сигналы на большом количестве радиочастот. Кроме того, эта станция подключена к обычной проводной телефонной сети и оснащена аппаратурой преобразования высокочастотного сигнала сотового телефона в низкочастотный сигнал проводного телефона и наоборот, чем обеспечивается сопряжение обеих систем. Периодически (с интервалом 30-60 минут) базовая станция излучает служебный сигнал. Приняв его, мобильный телефон автоматически добавляет к нему свои MIN- и ESN-номера и передает получившуюся кодовую комбинацию на базовую станцию. В результате этого осуществляется идентификация конкретного сотового телефона, номера счета его владельца и привязка аппарата к определенной зоне, в которой он находится в данный момент времени.

Для исключения определения (идентификации) абонента путем перехвата сообщений, передаваемых по радиоканалу, каждому абоненту системы связи присваивается "временное удостоверение личности" - временный международный идентификационный номер пользователя (TMSI), который действителен только в пределах зоны расположения (LA). В другой зоне расположения ему присваивается новый TMSI. Если абоненту еще не присвоен временный номер (например, при первом включении подвижной станции), идентификация проводится через международный идентификационный номер (IMSI). После окончания процедуры аутентификации и начала режима шифрования временный идентификационный номер TMSI передается на подвижную станцию только в зашифрованном виде. Этот TMSI будет использоваться при всех последующих доступах к системе. Если подвижная станция переходит в новую область расположения, то ее TMSI должен передаваться вместе с идентификационным номером зоны (LAI), в которой TMSI был присвоен абоненту.

17.Особенности передачи сигнала по электросетевому каналу. Достоинства и недостатки. Низкокачественные и высокочастотные закладки. Обнаружение утечки по электросетевому каналу.

Провода электросети могут успешно использоваться для скрытой передачи информации от радиозакладки. Обычная закладка дополняется устройством согласования с сетью и подключается прямо в линию электросети. Информация снимается приёмником с линии электросети.

Электросетевые закладки по сравнению с проводными микрофонами обеспечивают большую безопасность для агента, так как невозможно точно установить место установки приемного оборудования. По сравнению с телефонными ретрансляторами электросетевые закладки обеспечивают возможность передачи больших мощностей, так как ток потребления из сети не ограничен. Недостатки рассматриваемых устройств следующие.

1. Необходимость проведения работ на объекте по скрытному подключению к сети 220В.

2. Возможность работы только в пределах одной фазы до ближайшей трансформаторной будки, так как трансформаторы силовой сети не пропускают высокочастотный сигнал.

3. Высокий уровень сетевых помех.

4. Возможность случайного отключения части силовой цепи потребителем. Радиозакладки обычно изготавливаются двух типов:

• низкочастотные (несущая частота < 300 кГц);

• высокочастотные (несущая частота десятки МГц).

Сигналы с низкой несущей частотой имеют следующие достоинства по сравнению с высокочастотными:

• большая дальность распространения, чем у высокочастотных, так как потери в линии из-за ее сопротивления XL = jωL меньше;

• большая скрытность, так как их излучение не может контролироваться обычными приемниками, спектр работы которых начинается с 500 кГц.

Недостатком сигналов с низкой несущей частотой является то, что по одной фазе

можно передавать только один сигнал с места контроля, в то время как у устройств с

высокой несущей частотой по одной фазе можно передавать несколько сигналов на

разных частотах.

Обнаружение подслушивающих устройств производится на основе анализа вида сигнала в сети 220 В.

К сети 220 В через согласующее устройство подключается фильтр с полосой пропускания от 30 до 5000кГц. При работе подслушивающих устройств на выходе фильтра появляется сигнал. При его достаточном уровне компаратор срабатывает и включает исполнительный элемент ИЭ, включающий световую и звуковую сигнализацию.

По указанной структурной схеме выпускается изделие ШТРАФ фирмы ЩИТ. Это изделие

обнаруживает сигналы в сети с уровнем ≥ 100 мВ [3]. Для предотвращения возможности

съёма информации по цепи 220 В используется изделие ШПАГА фирмы ЩИТ. Принцип

работы этого изделия аналогичен работе изделия ШТРАФ. Дополнительным устройством

является формирователь шумового сигнала, генерирующий шум в сеть при срабатывании

компаратора.

18.он же 23 Простое шифрование: Каждый блок открытого текста заменяется блоком шифротекста. В ГОСТ 28147—89 называется режимом простой замены. Принцип шифрования: Пусть есть сообщение которое нужно зашифровать. Оно делится на блоки по битов. Получаем последовательность блоков последний из них при необходимости дополняется до длины По ним определяются блоки как результат воздействия шифрующей функции

Режим обратной связи по шифротексту, режим гаммирования с обратной связью (англ. Cipher Feedback Mode, CFB)[5]. Для шифрования следующего блока открытого текста он складывается по модулю 2 с перешифрованным (блочным шифром) результатом шифрования предыдущего блока.

Имитовставка: ГОСТ 28147-89 предусматривает выработку имитовставки в соответствующем режиме. Длина имитовставки от 1 до 32 бит. Её выработка происходит по следующей схеме. Открытый текст разбивается на блоки длиной 64 бита. Последний блок в случае необходимости дополняется нулями. Первый блок шифруется в режиме простой замены ГОСТ 28147-89 тем же ключом, что и сообщение, но с применением 16 циклов вместо 32. Результат по битам по модулю 2 складывается с вторым блоком и так же шифруется. Результат складывается с третьим блоком... и так далее. Первые 32 бита получившегося блока составляют имитовставку. Спецификация шифра предусматривает использование в качестве имитовставки и меньшее количество бит по желанию, но не большее. Имитовставка обычно передаётся в конце сообщения и может вычисляться либо отдельно от шифрования/расшифрования, либо в процессе оного.

19. Модель контроля доступа с взаимодействием субъектов доступа посредством выделенного канала Особенностью данной модели является включение в систему дополнительного объекта (группы объектов) доступа, используемого субъектами доступа в качестве выделенного канала взаимодействия. Отметим, что в качестве канала взаимодействия здесь должны использоваться дуплексные каналы, причем в обе стороны взаимодействия должны быть реализованы как активный, так и пассивный симплексных каналы. Под активным симплексным каналом взаимодействия субъектов доступа Сi --> Cj понимается канал взаимодействия, в котором активным является отправитель информации (отправитель, в данном случае субъект Сi выдает информацию получателю). Активный симплексный канал взаимодействия субъектов доступа может быть реализован с использованием операций «запись», «модификация» или «добавление». Операция «модификация» отличается от операции «запись» тем, что в отличие от операции «запись» не позволяет читать объект, перед занесением в него информации. Операция «добавление» отличается от операций «запись» и «модификация» тем, что ее выполнение не позволяет ни читать, ни модифицировать информацию, располагаемую в объекте, в который добавляется информация по каналу взаимодействия - данная операция позволяет лишь добавить информацию, предотвращая возможность изменить существующую в объекте информацию. . Под пассивным симплексным каналом взаимодействия субъектов доступа Сi --> Cj понимается канал взаимодействия, в котором активным является получатель информации (получатель, в данном случае субъект Сj) забирает информацию у отправителя. Пассивный симплексный канал взаимодействия субъектов доступа реализуется с использованием операции «чтение». По направлению передачи данных каналы связи делятся на симплексные, полудуплексные и дуплексные. Симплексный канал связи может передавать данные только в одном направлении, полудуплексный канал - в двух направлениях, но в каждый момент времени передача может идти только в одном направлении; дуплексный канал может одновременно передавать данные в двух направлениях. По скорости передачи данных каналы делятся на телеграфные, телефонные и широкополосные. Передача информации производится сигналами в виде токов высокой ( по сравнению с промышленной) частоты по нескольким отдельным каналам, организуемым уплотнением линии связи. Возможны как односторонняя ( симплексные каналы связи), так и двусторонняя ( дуплексные каналы связи) передачи информации. Устройство обеспечивает выполнение всех указанных функций при работе по дуплексному телеграфному каналу связи 80 - 140 гц. При наличии толька одного симплексного канала связи с КП на ПУ исключаются функции вызова СИ, ВТИ, ТБ. В этом случае ТС передается циклически вместе с ТИ. Каноническая модель контроля доступа характеризуется полным разграничением доступа субъектов к объектам, при котором субъекты не имеют каналов взаимодействия – каналов обмена информацией. Если в системе может находиться несколько субъектов (например, пользователей), то появляется задача предоставления субъектам возможности обмена информацией. Под каналом взаимодействия субъектов доступа понимается реализуемая диспетчером доступа возможность обмена субъектами доступа информацией в рамках канонической модели контроля доступа. Под симплексным каналом взаимодействия субъектов доступа понимается канал, обеспечивающий возможность одностороннего обмена субъектами доступа информацией, будем обозначать Сi --> Cj (информация может передаваться в одну сторону – от субъекта Сi к субъекту Cj). Под дуплексным каналом взаимодействия субъектов доступа понимается канал, обеспечивающий возможность двухстороннего обмена субъектами доступа информацией, будем обозначать Сi <--> Cj . Дуплексный канал взаимодействия субъектов доступа представляет собою два встречно-направленных симплексных канала.

20 Модель контроля доступа с дуплексными виртуальными каналами взаимодействия на основе пассивных симплексных каналов Рассмотрим матрицу доступа D для модели контроля доступа с дуплексными виртуальными каналами взаимодействия на основе пассивных симплексных каналов. Модель контроля доступа формально может быть описана следующим образом - элемент (Dij) матрицы Dij = Зп/Чт, если i = j, иначе Dij = Чт.

Модель контроля доступа с дуплексными виртуальными каналами взаимодействия на основе активных симплексных каналов Рассмотрим матрицу доступа D для модели контроля доступа с дуплексными виртуальными каналами взаимодействия на основе активных симплексных каналов. Модель контроля доступа формально может быть описана следующим образом - элемент (Dij) матрицы Dij = Зп/Чт, если i = j, иначе Dij = Д.

И для 21 и 22 . руководящие документы могут регламентировать два вида (принципа) разграничения доступа: - дискретное управление доступом; - мандатное управление доступом. Дискретное управление доступом представляет собой разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право любому другому субъекту. Данный вид организуется на базе методов разграничения по спискам или с помощью матрицы. Мандатное управление доступом регламентирует разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности. Иначе, для реализации мандатного управления доступом каждому субъекту и каждому объекту присваивают классификационные метки, отражающие их место в соответствующей иерархии. С помощью этих меток субъектам и объектам должны быть назначены классификационные уровни, являющиеся комбинациями уровня иерархической классификации и иерархических категорий. Данные метки должны служить основой мандатного принципа разграничения доступа. Ясно, что методы разграничения доступа по уровням секретности и категориям являются примерами мандатного управления доступом.

Средства защиты от несанкционированного доступа: Средства авторизации; Мандатное управление доступом Избирательное управление доступом; Управление доступом на основе ролей;Журналирование (так же называется Аудит).Системы анализа и моделирования информационных потоков (CASE-системы).Системы мониторинга сетей: Системы обнаружения и предотвращения вторжений (IDS/IPS).Системы предотвращения утечек конфиденциальной информации (DLP-системы).Анализаторы протоколов.Антивирусные средства.Межсетевые экраны.Криптографические средства: Шифрование;Цифровая подпись.Системы резервного копирования.Системы бесперебойного питания: Источники бесперебойного питания;Резервирование нагрузки;Генераторы напряжения.Системы аутентификации: Пароль;Ключ доступа (физический или электронный);Сертификат;Биометрия.Средства предотвращения взлома корпусов и краж оборудования.Средства контроля доступа в помещения.Инструментальные средства анализа систем защиты: Антивирус.

Средства анализа защищенности сетевых сервисов (служб) Наибольшее распространение получили средства анализа защищенности сетевых сервисов (служб) и протоколов. Связано это, в первую очередь, с универсальностью используемых протоколов. Изученность и повсеместное использование таких протоколов, как IP , TCP , HTTP , FTP , SMTP и т.п. позволяют с высокой степенью эффективности проверять защищенность информационной системы, работающей в сетевом окружении. Использование в сетях Internet / Intranet протоколов TCP/IP, которые характеризуются наличием в них неустранимых уязвимостей, привело к появлению в последнее время новых разновидностей информационных воздействий на сетевые службы и представляющих реальную угрозу защищенности информации. Средства анализа защищенности сетевых служб применяются для оценки защищенности компьютерных сетей по отношению к внутренним и внешним атакам. По результатам анализа защищенности сетевых сервисов этими средствами генерируются отчеты, включающие в себя список обнаруженных уязвимостей, описание связанных с ними возможных угроз и рекомендации по их устранению. К числу средств анализа данного класса относится программа SATAN (автор В.Венема), Netprobe фирмы Qualix Group и Internet Scanner фирмы Internet Security System Inc .

Компоненты защиты периметра, обеспечивающая минимальный (начальный) уровень информационной безопасности. Первым уровнем обеспечения информационной безопасности, блокирующей несанкционированный доступ хакеров в корпоративную сеть, является межсетевой экран. Основным функционалом межсетевых экранов является разграничение и контроль доступа, трансляция адресов и сокрытие топологии вашей вычислительной сети от внешнего мира. Однако необходимо отметить, что межсетевые экраны главным образом осуществляют фильтрацию и анализ трафика на третьем и четвертом уровнях модели OSI, и лишь ограниченно - на более высоких уровнях. базовые элементы защиты периметра - это межсетевые экраны (и VPN-серверы), системы обнаружения и предотвращения сетевых атак и системы мониторинга ИБ

Разграничение доступа После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования вычислительных ресурсов, доступных в АС. Такой процесс называется разграничением (логическим управлением) доступа.

22. Обычно полномочия субъекта представляются: списком ресурсов, доступных пользователю, и правами по доступу к каждому ресурсу из списка. В качестве вычислительных ресурсов могут быть программы, информация, логические устройства, объем памяти, время процессора, приоритет и т. д. Обычно выделяют следующие методы разграничения доступа: - разграничение доступа по спискам; - использование матрицы установления полномочий; - по уровням секретности и категориям; - парольное разграничение доступа.

При разграничении доступа по спискам задаются соответствия: - каждому пользователю – список ресурсов и прав доступа к ним или - каждому ресурсу – список пользователей и их прав доступа к данному ресурсу. Списки позволяют установить права с точностью до пользователя. Здесь нетрудно добавить права или явным образом запретить доступ. Списки используются в большинстве ОС и СУБД. Использование матрицы установления полномочий подразумевает применение матрицы доступа (таблицы полномочий). В указанной матрице (см. таблицу 2.7) строками являются идентификаторы субъектов, имеющих доступ в АС, а столбцами – объекты (информационные ресурсы) АС. Каждый элемент матрицы может содержать имя и размер предоставляемого ресурса, право доступа (чтение, запись и др.), ссылку на другую информационную структуру, уточняющую права доступа, ссылку на программу, управляющую правами доступа и др. Данный метод предоставляет более унифицированный и удобный подход, т. к. вся информация о полномочиях хранится в виде единой таблицы, а не в виде разнотипных списков. Недостатками матрицы являются ее возможная громоздкость и не совсем оптимальное использование ресурсов (большинство клеток – пустые).Разграничения доступа по уровням секретности и категориям состоят в том, что ресурсы АС разделяются в соответствии с уровнями секретности или категорий. При разграничении по уровню секретности выделяют несколько уровней, например: общий доступ, конфиденциально, секретно, совершенно секретно. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. Пользователь имеет доступ ко всем данным, имеющим уровень (гриф) секретности не выше, чем он имеет. При разграничении по категориям задается и контролируется ранг категории, соответствующей пользователю. Соответственно, все ресурсы АС декомпозируют по уровню важности, причем определенному уровню соответствует некоторый ранг персонала (типа: руководитель, администратор, пользователь). Парольное разграничение, очевидно, представляет использование методов доступа субъектов к объектам по паролю. При этом используются все методы парольной защиты [13]. Очевидно, что постоянное использование паролей создает неудобства пользователям и временные задержки. Поэтому указанные методы используют в исключительных ситуациях. На практике обычно сочетают различные методы разграничения доступа. Например, первые три метода усиливают парольной защитой.

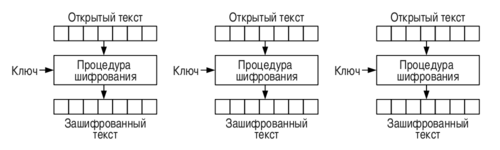

24.Основыне понятия криптографии.Основы одноключенвых методов шифрования.Метод замены.Метод перестановки.

Криптогра́фия наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации. Согласно общепринятой терминологии, исходные данные, которые требуется скрыть, в криптографии называются открытым текстом. Для сокрытия информации средствами криптографии информация преобразуется в искаженный вид, причем так, что прочесть, т.е. извлечь исходные данные из искаженного текста, сможет лишь тот, кто знает использованный способ преобразования. Процесс преобразования исходных данных называется шифрованием, а полученные при этом искаженные данные – шифротекстом. Криптографическим алгоритмом, или шифром, называют математическую функцию, применяемую для шифрования и дешифрирования информации.Для реализации криптографического алгоритма используют ключ, представляющий собой переменную математической функции, реализующей криптографический алгоритм. Ключ может использоваться в функциях как шифрования, так и дешифрирования. Ключ - конкретное значение некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из семейств Смысл ключа таков: зная значение ключа, рассчитать функции шифрования/дешифрования очень просто; не зная значение ключа, сделать это весьма затруднительно. Криптографические алгоритмы с ключами подразделяются на два типа: симметричные алгоритмы(одноключевые), в которых ключ шифрования вычисляется по ключу дешифрирования и наоборот. Термин «одноключевые» средства означает, что для зашифровки и расшифровки информации используется один и тот же ключ. То есть тот человек, который может зашифровать информацию, может её и расшифровать. В этом и состоит симметричность шифрования и расшифрования – процесс расшифровки представляет собой как бы зеркальное отражение процесса шифровки. В алгоритмах с открытым ключом (иногда называемых асимметричными) для шифрования и дешифрования используются различные ключи, причем должно быть соблюдено следующее требование: вычисление ключа дешифрирования по ключу шифрования должно быть практически невыполнимо. . Шифрование методом перестановки. Простейшее шифрование перестановкой состоит в перестановке символов сообщения по заданным порядковым номерам (ключу). Ключом к шифру простой перестановки является правило перестановки символов в блоке открытого текста. Простейший вариант шифра простой перестановки – поменять соседние буквы местами. Шифр замен–заключается в замене одних значений на другие по индексной таблице, замене подвергаются группы элементов шифруемого блока–битов или символов.

25.Шифрование с закрытым ключом.Алгоритм шифрования DES.Модификации и этапы,суть алгоритма DES

Симметричными системами, или системами с закрытым ключом, называются системы, в которых используется один и тот же код данных для их шифровки/дешифровки. Примеры использования закрытого ключа: Закрытый ключ применяется при вычислении электронной цифровой подписи (ЭЦП). При проверке ЭЦП применяется открытый ключ, соответствующий использованному при вычислении ЭЦП закрытому ключу. При условии использования стойкого алгоритма цифровой подписи без обладания закрытым ключом нельзя подделать цифровую подпись. Наиболее известным алгоритмом шифрования является DES. Стандарт шифрования данных DЕS. Данный стандарт опубликован в 1977 году Национальным бюро стандартов США. Он предназначен для защиты от несанкционированного доступа к важной, но не секретной информации в государственных и коммерческих организациях США. В настоящее время DES является наиболее распространенным алгоритмом, используемым в системах защиты коммерческой информации.Основными достоинствами алгоритма DES являются следующие: Используется только один ключ длиной 56 битов;зашифровав сообщение с помощью одного пакета программ, можно для расшифровки использовать любой пакет программ, соответствующий стандарту DES;относительная простота алгоритма обеспечивает высокую скорость работы;алгоритм обладает достаточно высокой криптостойкостью. Алгоритм DES использует комбинацию подстановок и перестановок. DES осуществляет шифрование 64-битовых блоков данных с помощью 64-битового ключа, в котором значащими являются только 56 битов (остальные 8 битов – проверочные для контроля четности). Дешифрование в DES является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности. Процесс шифрования заключается в начальной перестановке битов 64-битового блока, 16 циклах шифрования подстановкой и в конечной перестановке битов. Алгоритм DES имеет четыре рабочих режима: электронная кодовая книга ЕСВ (Electronic code book); сцепление блоков шифра СВС;обратная связь по шифротексту CFB; обратная связь по выходу OFB.Каждому режиму присущи свои достоинства и недостатки, что обуславливает разные области их применения.