- •Разработка программного комплекса для проведения сравнительного анализа шифров

- •1.1. Выбор шифров перестановки для проведения анализа

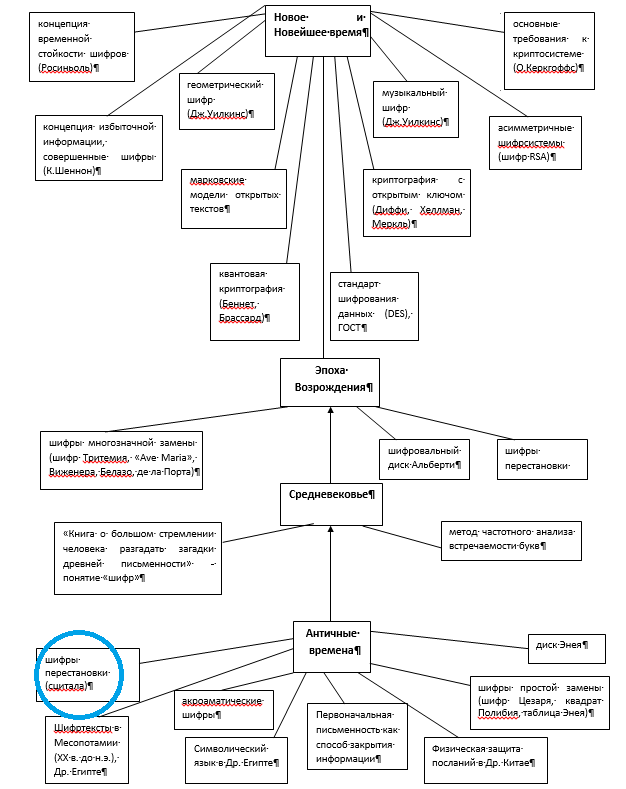

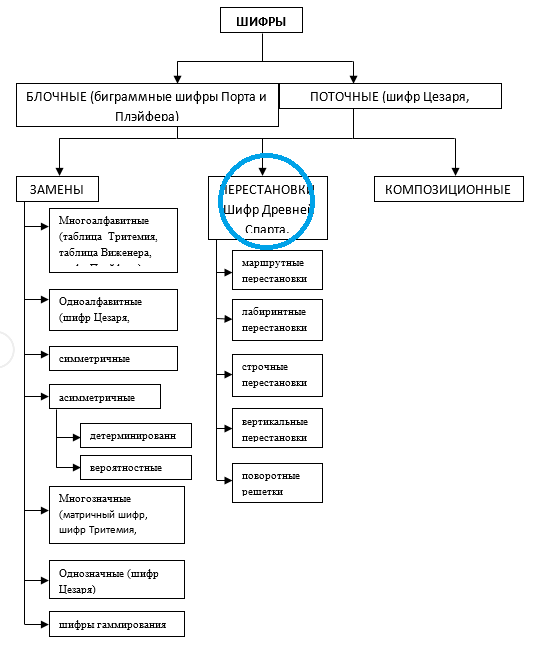

- •Определение места в классификационной схеме и дереве развития криптографии

- •Определение криптографических задач, решаемых с помощью выбранных шифров

- •1.2. Анализ алгоритма шифра 1, построение блок-схемы алгоритма шифра и программы шифрования

- •1.3. Анализ алгоритма шифра 2, построение блок-схемы алгоритма шифра и программы шифрования

- •1.4. Анализ алгоритма шифра 2, построение блок-схемы алгоритма шифра и программы шифрования. Описание формата ввода данных

- •1.5 Разработка общего интерфейса комплекса программ шифрования 1, 2 и 3. Описание формата ввода данных

- •Сравнительный анализ шифров перестановки по результатам шифрования и криптоанализа зашифрованных текстов

- •2.1. Шифрование с помощью разработанного программного комплекса шифров замены литературного текста

- •2.2. Построение гистограмм открытого и зашифрованных текстов, диаграмм символов, биграмм и триграмм

- •2.2. Криптоанализ шифртекстов, полученных с помощью шифров.

- •2.3. Криптоанализ вертикальной перестановки

- •2.4. Криптоанализ Решетки Кардано

- •2.6. Криптоанализ шифра на основе задачи «о ходе коня» Эйлера

- •2.5. Сравнительный анализ криптостойкости выбранных шифров 1, 2 и 3 по полученным оценкам и трудоемкости процедуры криптоанализа.

Министерство

образования и науки Российской Федерации

Министерство

образования и науки Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего

профессионального образования

«Национальный исследовательский университет «МИЭТ»

Факультет «Микроприборы и техническая кибернетика» (МП и ТК)

(краткое

и полное наименование факультета

университета, заказавшего программу)

(краткое

и полное наименование факультета

университета, заказавшего программу)

Кафедра «Информационная безопасность» (ИБ)

(краткое и полное наименование кафедры, составившей и реализующей программу)

Курсовая работа

по дисциплине

«Криптографические методы защиты информации»

Тема: «Сравнительный анализ шифров перестановки. Элементы криптоанализа шифров перестановки».

Студент МП-33Б учебной группы ______________________ (Б.И. Звягинцев)

подпись (фамилия, инициалы)

Руководитель работы _____________________________________(Н.Г. Бутакова)

подпись (фамилия, инициалы)

2013 г.

СОДЕРЖАНИЕ

АННОТАЦИЯ 4

РЕФЕРАТ 5

ВВЕДЕНИЕ 6

1. РАЗРАБОТКА ПРОГРАММНОГО КОМПЛЕКСА ДЛЯ ПРОВЕДЕНИЯ СРАВНИТЕЛЬНОГО АНАЛИЗА ШИФРОВ 7

1.1. Выбор шифров перестановки для проведения анализа 7

1.1.1. Определение места в классификационной схеме и дереве развития криптографии 8

1.1.2. Определение криптографических задач, решаемых с помощью выбранных шифров 10

1.2. Анализ алгоритма шифра 1, построение блок-схемы алгоритма шифра и программы шифрования 11

1.3. Анализ алгоритма шифра 2, построение блок-схемы алгоритма шифра и программы шифрования 12

1.4. Анализ алгоритма шифра 2, построение блок-схемы алгоритма шифра и программы шифрования. Описание формата ввода данных 16

1.5 Разработка общего интерфейса комплекса программ шифрования 1, 2 и 3. Описание формата ввода данных 18

ВЫВОД 25

2. СРАВНИТЕЛЬНЫЙ АНАЛИЗ ШИФРОВ ПЕРЕСТАНОВКИ ПО РЕЗУЛЬТАТАМ ШИФРОВАНИЯ И КРИПТОАНАЛИЗА ЗАШИФРОВАННЫХ ТЕКСТОВ 26

2.1. Шифрование с помощью разработанного программного комплекса шифров замены литературного текста 26

2.2. Построение гистограмм открытого и зашифрованных текстов, диаграмм символов, биграмм и триграмм 28

2.2. Криптоанализ шифртекстов, полученных с помощью шифров. 31

2.3. Криптоанализ вертикальной перестановки 31

2.4. Криптоанализ Решетки Кардано 32

2.6. Криптоанализ шифра на основе задачи «о ходе коня» Эйлера 33

2.5. Сравнительный анализ криптостойкости выбранных шифров 1, 2 и 3 по полученным оценкам и трудоемкости процедуры криптоанализа. 34

ВЫВОД 35

ЗАКЛЮЧЕНИЕ 36

СПИСОК ЛИТЕРАТУРЫ 37

ПРИЛОЖЕНИЕ А 39

ТЕКСТЫ ПРОГРАММ ШИФРОВАНИЯ ШИФРАМИ ПЕРЕСТАНОВКИ 39

Блок-схема алгоритма шифрования шифром «вертикальная перестановка» 39

Блок-схема алгоритма расшифрования шифра «вертикальная перестановка» 41

Шифрование при помощи решетки Кардано 42

Расшифрование шифра при помощи решетки Кардано 43

Шифрование на основе задачи «о ходе коня» Эйлера 44

Расшифрование на основе задачи «о ходе коня» Эйлера 45

Вертикальная перестановка. Текст программы шифрования: 46

Вертикальная перестановка. Текст программы расшифрования: 47

Решетка Кардано. Текст программы шифрования: 48

Решетка Кардано. Текст программы расшифрования: 49

Конь Эйлера. Текст программы шифрования: 50

Конь Эйлера. Текст программы расшифрования: 51

Входные данные для работы программы 52

АННОТАЦИЯ

Тема курсовой работы - «Сравнительный анализ шифров перестановки. Элементы криптоанализа шифров перестановки». Объем работы 48 стр., рисунков - 19 шт.; таблиц – 7 шт., 12 источников информации, 1 приложение.

Объектом исследования данной курсовой работы являются шифры Вертикальной перестановки, задача Эйлера и решетка Кардано. Цель работы – провести сравнительный анализ указанных шифров. В ходе выполнения была изучена литература по тематике, нормативные-правовые акты, сайты в сети Internet, разработаны программы реализующие данные алгоритмы на языке Matlab.

РЕФЕРАТ

Объем работы 48 стр., рисунков - 19 шт.; таблиц – 7 шт., 12 источников информации, 1 приложение.

Ключевые слова: симметричные криптосистемы, шифрование, криптоанализ, решетка Кардано, Вертикальная перестановка, Задача Эйлера, криптостойкость.

Объектом исследования данной курсовой работы являются шифры Вертикальной перестановки, Эйлера и решетка Кардано. Цель работы – провести сравнительный анализ указанных шифров. В ходе выполнения была изучена литература по тематике, нормативные-правовые акты, сайты в сети Internet, разработаны программы реализующие данные алгоритмы на языке Matlab.

Рассматриваемые шифры не используются в настоящее время, так как очень устарели, и не выполняют необходимых задач криптографии.

Результат исследования настоящей курсовой работы может быть полезен начинающим криптографам, например, студентам для начала освоения криптографии, понятия ее сущности.

ВВЕДЕНИЕ

На протяжении всей истории человечество всегда интересовала возможность обмена конфиденциальной информацией, именно это и стало причиной возникновения Криптографии. В наше время она получила огромное развитие, но чтобы понять сущность криптографии необходимо обратиться к ее истокам. Именно поэтому данная исследовательская работа в области криптографических методов защиты информации очень актуальна.

Объектом исследования данной курсовой работы являются шифры Вертикальной перестановки, Эйлера и решетка Кардано.

Целью выбранной исследовательской работы является сравнительный анализ выбранных шифров по трудоемкости и криптостойкости на основе результатов шифрования литературного текста шифрами перестановки и исследования способов их криптоанализа.

В процессе выполнения курсовой работы были выполнены следующие задачи:

получены знания для решения конкретных практических задач защиты информации криптографическими методами;

получены навыки подбора, изучения и обобщения научно-технической литературы, нормативных и методических материалов по криптографическим способам и средствам защиты информации на объектах информатизации;

изучены методы криптоанализа используемых шифров;

получены навыки проведения аналитического обоснования при выборе метода криптографической защиты;

охвачены методы анализа частотных характеристик открытого текста и результатов шифрования;

получены навыки использования типовых криптографических алгоритмов, применения отечественных и зарубежных стандартов в области криптографических методов компьютерной безопасности для проектирования, разработки и оценки защищенности компьютерных систем;

Научная работа проводилась на основе рекомендованной литературы, нормативных-правовых актов, а также интернет ресурсов

Разработка программного комплекса для проведения сравнительного анализа шифров

1.1. Выбор шифров перестановки для проведения анализа

Для курсовой работы была выбрана тема «Сравнительный анализ шифров перестановки. Элементы криптоанализа шифров перестановки». Среди шифров перестановки были выбраны следующие:

Вертикальная перестановка.

Решетка Кардано.

Конь Эйлера.

Вертикальная перестановка

Широко распространена разновидность шифра маршрутной перестановки, называемая ``шифром вертикальной перестановки'' (ШВП). В нем используется прямоугольник, в который сообщение вписывается обычным способом (по строкам слева направо). Выписываются буквы по вертикали, а столбцы при этом берутся в порядке, определяемом ключом.

Решетка Кардано

В 1550 году, Джероламо Кардано предложил простую решетку для шифрования сообщений. Он планировал маскировать сообщения под обычное послание, так что в целом они не были полностью похожи на шифрованные. Через лист из картона или пергамента с уже проделанными вырезами вписывается текст, постепенно поворачивая и переворачивая лист.

Конь Эйлера

Задача, на основе которой и составлен шифр, заключается в нахождении маршрута шахматного коня, проходящего через все поля доски только один раз. Этот маршрут и является порядком заполнения текстом квадратной матрицы. Затем, выписывается текст слева-направо и сверху-вниз из матрицы. Полученный набор символов и является шифрованным текстом.

Определение места в классификационной схеме и дереве развития криптографии

Одним из первым шифров перестановки является шифр Сцитала, использовавшийся еще во времена Древней Спарты, шифрование в котором выполнялось с помощью палочки и намотанной на нее по спирали пергаментной ленты.

В классификационной схеме данные шифры относятся к симметричным, так как и при шифровании и при расшифровании используется один ключ, известный только обеим сторонам.

Рисунок 1.1

Рисунок 1.2

Определение криптографических задач, решаемых с помощью выбранных шифров

Существует несколько криптографических задач:

обеспечение конфиденциальности – это решение проблемы защиты информации от ознакомления с её содержанием со стороны лиц, не имеющих права доступа к ней (в зависимости от контекста вместо термина «конфиденциальная» информация могут выступать термины «секретная», «частная», «ограниченного доступа» информация);

обеспечение целостности – это гарантирование невозможности несанкционированного изменения информации (т.е. несанкционированных вставки, удаления и замены данных);

обеспечение аутентификации – это разработка методов подтверждения подлинности сторон и самой информации в процессе информационного взаимодействия (при этом информация, передаваемая по каналу связи, должна быть аутентифицирована по источнику, времени создания, содержанию данных, времени пересылки и т. д.);

обеспечение невозможности отказа от авторства или приписывания авторства – это предотвращение возможности отказа субъектов от некоторых из совершенных ими действий.

управление ключами - распределение ключей, сертификация и построение схем разделения секрета и т.п.

Все выбранные шифры в состоянии решить только одну из задач – конфиденциальность, т.к. они сильно устарели и имеют низкую криптостойкость.