- •Вопрос 1 Классификация угроз компьютерным системам и сетям

- •Вопрос 3 Приведите примеры : Кодирование Хаффмана, Хэмминга, Лемпель Зива

- •Вопрос 1 Оценка криптостойкости симметричных и несимметричных систем

- •Вопрос 2 Типовые схемы идентификации и аутентификации

- •Вопрос 3 Опишите алгоритм симметричной системы шифрования des

- •1. Электронная цифровая подпись (эцп)

- •2. Классификация методов и средств зи

- •3. Опишите алгоритм асимметричной системы шифрования rsa Алгоритм создания открытого и секретного ключей

- •Шифрование

- •1. Структура эцп и принципы постановки эцп

- •2. Защита от модификации программ и данных

- •Защита при помощи компакт-дисков

- •Защита при помощи электронных ключей

- •3. Опишите классические алгоритмы шифрования

- •1. Генерация, хранение, распределение ключей. Сети Фейстеля

- •3. Опишите алгоритм Диффи-Хеллмана для распределения ключей

- •1. Симметричные криптографические системы

- •2. Система безопасности ос windows: механизмы и модели

- •3. Лицензирование и сертификация в области защиты информации

- •Экзаменационный билет № 11

- •Экзаменационный билет № 12

- •1. Шифрование и расшифровывание в несимметричных системах

- •2. Методы и средства защиты от удаленных атак через сеть. Защита точки доступа в сеть

- •3. Понятие о токенах. Применение токенов в качестве: ключей криптографирования

- •Программные средства защиты информации

- •Классификация алгоритмов шифрования:

- •Методы аутентификации с использованием активных чипов

- •Опишите алгоритм аутентификации пользователей с помощью паролей

- •Криптографические методы защиты информации.

- •2. Программно-аппаратная защита от локального несанкционированного доступа.

- •1. Программные средства защиты информации

- •Опишите основные принципы шифрования на не симметричных системах

- •Защита программ. Постановка контрольных сумм, хэш, эцп

- •Защита от копирования. Противодействия средствам взлома программ

- •Анализ методов постановки электронной цифровой подписи (эцп) на различных

- •Строгая аутентификация в открытых радиосетях

- •Билет № 25

- •1. Защита программ от взлома. Аппаратные ключи защиты

- •2. Способы несанкционированного доступа и защиты в кс

- •3. Обеспечение защищенного хранения файлов с помощью программы pgp

Вопрос 2 Типовые схемы идентификации и аутентификации

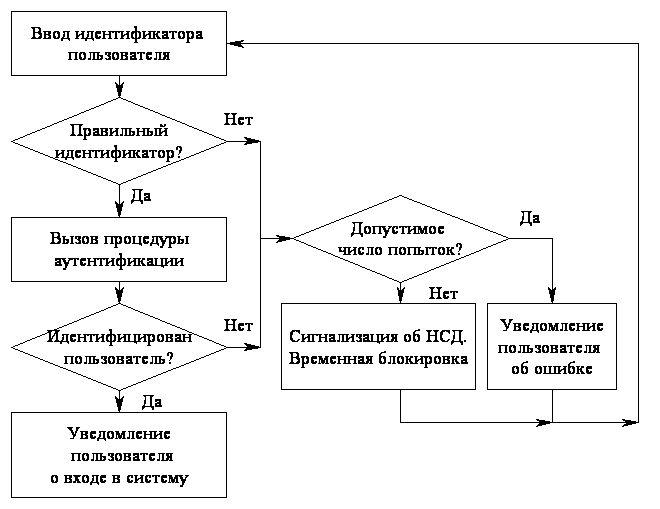

Общая процедура идентификации и аутентификации пользователя при его доступе в АС представлена на рисунке. Если в процессе аутентификации подлинность субъекта установлена, то система защиты информации должна определить его полномочия (совокупность прав). Это необходимо для последующего контроля и разграничения доступа к ресурсам.

По контролируемому компоненту системы способы аутентификации можно разделить на аутентификацию партнеров по общению и аутентификацию источника данных. Аутентификация партнеров по общению используется при установлении (и периодической проверке) соединения во время сеанса. Она служит для предотвращения таких угроз, как маскарад и повтор предыдущего сеанса связи. Аутентификация источника данных – это подтверждение подлинности источника отдельной порции данных.

По направленности аутентификация может быть односторонней (пользователь доказывает свою подлинность системе, например при входе в систему) и двусторонней (взаимной).

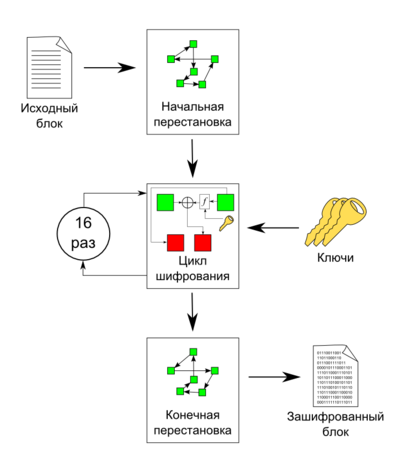

Вопрос 3 Опишите алгоритм симметричной системы шифрования des

Схема шифрования алгоритма DES указана на рисунке

Исходный текст — блок 64 бит.

Процесс шифрования состоит из начальной перестановки, 16 циклов шифрования и конечной перестановки.

Начальная перестановка

Исходный

текст ![]() (блок

64 бит) преобразуется c помощью начальной

перестановки

(блок

64 бит) преобразуется c помощью начальной

перестановки ![]() которая

определяется таблицей 1:

которая

определяется таблицей 1:

Таблица 1. Начальная перестановка IP |

|||||||||||||||

58 |

50 |

42 |

34 |

26 |

18 |

10 |

2 |

60 |

52 |

44 |

36 |

28 |

20 |

12 |

4 |

62 |

54 |

46 |

38 |

30 |

22 |

14 |

6 |

64 |

56 |

48 |

40 |

32 |

24 |

16 |

8 |

57 |

49 |

41 |

33 |

25 |

17 |

9 |

1 |

59 |

51 |

43 |

35 |

27 |

19 |

11 |

3 |

61 |

53 |

45 |

37 |

29 |

21 |

13 |

5 |

63 |

55 |

47 |

39 |

31 |

23 |

15 |

7 |

По

таблице первые 3 бита результирующего

блока ![]() после

начальной перестановки

являются

битами 58, 50, 42 входного блока

,

а его 3 последние бита являются битами

23, 15, 7 входного блока.

после

начальной перестановки

являются

битами 58, 50, 42 входного блока

,

а его 3 последние бита являются битами

23, 15, 7 входного блока.

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством СШАв 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. Для DES рекомендовано несколько режимов:

режим электронной кодовой книги (ECB — Electronic Code Book),

режим сцепления блоков (СВС — Cipher Block Chaining),

режим обратной связи по шифротексту (CFB — Cipher Feed Back),

режим обратной связи по выходу (OFB — Output Feed Back).

Прямым развитием DES в настоящее время является Triple DES.

Билет 3