- •Вопрос 1 Классификация угроз компьютерным системам и сетям

- •Вопрос 3 Приведите примеры : Кодирование Хаффмана, Хэмминга, Лемпель Зива

- •Вопрос 1 Оценка криптостойкости симметричных и несимметричных систем

- •Вопрос 2 Типовые схемы идентификации и аутентификации

- •Вопрос 3 Опишите алгоритм симметричной системы шифрования des

- •1. Электронная цифровая подпись (эцп)

- •2. Классификация методов и средств зи

- •3. Опишите алгоритм асимметричной системы шифрования rsa Алгоритм создания открытого и секретного ключей

- •Шифрование

- •1. Структура эцп и принципы постановки эцп

- •2. Защита от модификации программ и данных

- •Защита при помощи компакт-дисков

- •Защита при помощи электронных ключей

- •3. Опишите классические алгоритмы шифрования

- •1. Генерация, хранение, распределение ключей. Сети Фейстеля

- •3. Опишите алгоритм Диффи-Хеллмана для распределения ключей

- •1. Симметричные криптографические системы

- •2. Система безопасности ос windows: механизмы и модели

- •3. Лицензирование и сертификация в области защиты информации

- •Экзаменационный билет № 11

- •Экзаменационный билет № 12

- •1. Шифрование и расшифровывание в несимметричных системах

- •2. Методы и средства защиты от удаленных атак через сеть. Защита точки доступа в сеть

- •3. Понятие о токенах. Применение токенов в качестве: ключей криптографирования

- •Программные средства защиты информации

- •Классификация алгоритмов шифрования:

- •Методы аутентификации с использованием активных чипов

- •Опишите алгоритм аутентификации пользователей с помощью паролей

- •Криптографические методы защиты информации.

- •2. Программно-аппаратная защита от локального несанкционированного доступа.

- •1. Программные средства защиты информации

- •Опишите основные принципы шифрования на не симметричных системах

- •Защита программ. Постановка контрольных сумм, хэш, эцп

- •Защита от копирования. Противодействия средствам взлома программ

- •Анализ методов постановки электронной цифровой подписи (эцп) на различных

- •Строгая аутентификация в открытых радиосетях

- •Билет № 25

- •1. Защита программ от взлома. Аппаратные ключи защиты

- •2. Способы несанкционированного доступа и защиты в кс

- •3. Обеспечение защищенного хранения файлов с помощью программы pgp

3. Понятие о токенах. Применение токенов в качестве: ключей криптографирования

Токен - это предмет (устройство), владение которым подтверждает подлинность пользователя. Различают токены с памятью (пассивные, которые только хранят, но не обрабатывают информацию) и интеллектуальные токены (активные).

Самой распространенной разновидностью токенов с памятью являются карточки с магнитной полосой. Для использования подобных токенов необходимо устройство чтения, снабженное также клавиатурой и процессором. Обычно пользователь набирает на этой клавиатуре свой личный идентификационный номер, после чего процессор проверяет его совпадение с тем, что записано на карточке, а также подлинность самой карточки. Таким образом, здесь фактически применяется комбинация двух способов защиты, что существенно затрудняет действия злоумышленника - мало украсть или подделать карточку, нужно узнать еще и личный номер "жертвы". Обратим внимание на необходимость обработки аутентификационной информации самим устройством чтения, без передачи в компьютер - это исключает возможность электронного перехвата.

Иногда (обычно для физического контроля доступа) карточки применяют сами по себе, без запроса личного идентификационного номера.

Наряду с несомненными достоинствами, токены с памятью обладают и определенными недостатками:

они существенно дороже паролей.

их необходимо делать, раздавать пользователям, обслуживать случаи потери.

они нуждаются в специальных устройствах чтения.

пользоваться ими не очень удобно, особенно если организация установила у себя интегрированную систему безопасности. Чтобы сходить, например, в туалет, нужно вынуть карточку из устройства чтения, положить ее себе в карман, совершить моцион, вернуться, вновь вставить карточку в устройство чтения и т.д. Пользователей придется убеждать, что повышенные меры безопасности действительно необходимы.

Как известно, одним из самых мощных средств в руках злоумышленника является изменение программы аутентификации, при котором пароли не только проверяются, но и запоминаются для последующего несанкционированного использования.

Билет 14

1. Несимметричные криптографические системы

Еще одним обширным классом криптографических систем являются так называемые асимметричные или двухключевые системы6. Эти системы характеризуются тем, что для шифрования и для расшифрования используются разные ключи, связанные между собой некоторой зависимостью. Применение таких шифров стало возможным благодаря К. Шеннону, предложившему строить шифр таким способом, чтобы его раскрытие было эквивалентно решению математической задачи, требующей выполнения объемов вычислений, превосходящих возможности современных ЭВМ (например, операции с большими простыми числами и их произведениями). Один из ключей (например, ключ шифрования) может быть сделан общедоступным, и в этом случае проблема получения общего секретного ключа для связи отпадает. Если сделать общедоступным ключ расшифрования, то на базе полученной системы можно построить систему аутентификации передаваемых сообщений. Поскольку в большинстве случаев один ключ из пары делается общедоступным, такие системы получили также название криптосистем с открытым ключом. Первый ключ не является секретным и может быть опубликован для использования всеми пользователями системы, которые зашифровывают данные. Расшифрование данных с помощью известного ключа невозможно. Для расшифрования данных получатель зашифрованной информации использует второй ключ, который является секретным. Разумеется, ключ расшифрования не может быть определен из ключа зашифрования. Центральным понятием в асимметричных криптографических системах является понятие односторонней функции. В криптографии очень часто используются и так называемые хэш-функции. Хэш-функции - это односторонние функции, которые предназначены для контроля целостности данных. При передаче информации на стороне отправителя она хешируется, хэш передается получателю вместе с сообщением, и получатель вычисляет хэш этой информации повторно. Если оба хэша совпали, то это означает, что информация была передана без искажений. Тема хэш-функций достаточно обширна и интересна. И область ее применения гораздо больше чем просто криптография. Криптосистема RSA широко применяется в Интернете. Когда пользователь подсоединяется к защищенному серверу, то здесь применяется шифрование открытым ключом с использованием идей алгоритма RSA. Криптостойкость RSA основывается на том предположении, что исключительно трудно, если вообще реально, определить закрытый ключ из открытого. Для этого требовалось решить задачу о существовании делителей огромного целого числа. До сих пор ее аналитическими методами никто не решил, и алгоритм RSA можно взломать лишь путем полного перебора. Таким образом, асимметричные криптографические системы - это системы, в которых для шифрования и для расшифрования используются разные ключи. Один из ключей даже может быть сделан общедоступным. При этом расшифрование данных с помощью известного ключа невозможно.

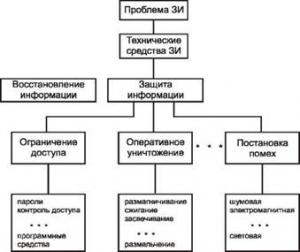

2. Семантическая схема проблемы ЗИ.

Выбор СЗИ (главная проблема) зависит от предполагаемого способа нападения (обратная проблема) и способа обнаружения факта нападения (промежуточная проблема).

Решение задачи выбора зависит от формы представления информации (видео, звуковая, электромагнитный сигнал), а способ защиты — от предполагаемой формы воздействия на информацию (копирование; уничтожение, искажение), используемого носителя информации (бумага, магнитный диск и т. д.), состояния информационного массива (находится информация в состоянии передачи, обработки или хранения), от того, производится ли ЗИ непрерывно или по мере обнаружения факта нападения.

С точки зрения функциональной иерархии (рис. 15.5) определяется, каким образом можно защитить информацию: восстановить ее при утрате, ограничить доступ к ней, оперативно уничтожить, установить помеху, замаскировать и т. д. Ограничение доступа можно проводить с помощью использования технических средств контроля доступа (доступ по контролю биологических параметров пользователя, магнитным картам и т.д.), сейфов, замков и т. д. Оперативное уничтожение предполагает осуществление функций размагничивания, сжигания, измельчения, засвечивания, растворения и т.д., постановки помехи (зашумления), использования электромагнитного, светового импульса и др.

Рис. 15.5. Семантическая схема проблемы ЗИ с помощью технических средств с позиций функциональной иерархии

3. Анализ стандартных программных систем защиты

Системы защиты ПО широко распространены и находятся в постоянном развитии, благодаря расширению рынка ПО и телекоммуникационных технологий. Необходимость использования систем защиты (СЗ) ПО обусловлена рядом проблем, среди которых следует выделить: незаконное использование алгоритмов, являющихся интеллектуальной собственностью автора, при написании аналогов продукта (промышленный шпионаж); несанкционированное использование ПО (кража и копирование); несанкционированная модификация ПО с целью внедрения программных злоупотреблений; незаконное распространение и сбыт ПО (пиратство).

Существующие системы защиты программного обеспечения можно классифицировать по ряду признаков, среди которых можно выделить метод установки, используемые механизмы защиты и принцип функционирования.

Системы защиты ПО по методу установки можно подразделить на системы, устанавливаемые на скомпилированные модули ПО; системы, встраиваемые в исходный код ПО до компиляции; и комбинированные.

Системы первого типа наиболее удобны для производителя ПО, так как легко можно защитить уже полностью готовое и оттестированное ПО (обычно процесс установки защиты максимально автоматизирован и сводится к указанию имени защищаемого файла и нажатию "Enter"), а потому и наиболее популярны. В то же время стойкость этих систем достаточно низка (в зависимости от принципа действия СЗ), так как для обхода защиты достаточно определить точку завершения работы "конверта" защиты и передачи управления защищенной программе, а затем принудительно ее сохранить в незащищенном виде. Системы второго типа неудобны для производителя ПО, так как возникает необходимость обучать персонал работе с программным интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными затратами. Кроме того, усложняется процесс тестирования ПО и снижается его надежность, так как кроме самого ПО ошибки может содержать API системы защиты или процедуры, его использующие. Но такие системы являются более стойкими к атакам, потому что здесь исчезает четкая граница между системой защиты и как таковым ПО. Наиболее живучими являются комбинированные системы защиты. Сохраняя достоинства и недостатки систем второго типа, они максимально затрудняют анализ и дезактивацию своих алгоритмов.

Билет 15