- •Содержание

- •3. Проблемы защиты информации. Часть 2. 25

- •12. Электронная почта 218

- •13. Электронная цифровая подпись 231

- •14. Компьютерная стеганография 244

- •1. Современное состояние информационной безопасности

- •2. Проблемы защиты информации. Часть 1.

- •3. Проблемы защиты информации. Часть 2.

- •4. Основные пути обеспечения безопасности информации

- •5. Правила организации защиты информации

- •6. Определение степени защищенности сети

- •7. Методы и средства защиты информации от нсд

- •8. Методы и средства защиты информации от вредоносного программного обеспечения

- •9. Методы и средства защиты информации от удаленных атак

- •10. Ведение в криптографические методы защиты информации

- •11. Организация криптографической защиты информации

- •12. Электронная почта

- •13. Электронная цифровая подпись

- •14. Компьютерная стеганография

- •Литература

2. Проблемы защиты информации. Часть 1.

Концентрация информации в компьютерах заставляет одних все более усиливать поиски путей доступа к информации, а других, соответственно, усиливать контроль над ней в целях защиты. Национальная безопасность, юридические вопросы, частная тайна — все это требует усиления внутреннего контроля в правительственных и коммерческих организациях. Работы в этом направлении привели к появлению новой дисциплины — безопасность информации.

Специалист в области безопасности информации отвечает за разработку, реализацию и эксплуатацию системы обеспечения информационной безопасности, направленной на поддержание целостности, пригодности и конфиденциальности данных, накопленных в организации. В его функции входит обеспечение физической (технические средства, линии связи и удаленные компьютеры) и логической (сами данные, прикладные программы, операционная система) защиты информационных ресурсов.

Сложность создания системы защиты информации определяется тем, что данные могут быть похищены из компьютера, одновременно оставаясь на месте. Ценность некоторых данных заключается в обладании ими, а не в их уничтожении или изменении.

Обеспечение безопасности информации — дело дорогостоящее, и не столько из-за затрат на закупку или установку различных технических или программных средств, сколько из-за того, что трудно квалифицированно определить границы разумной безопасности и соответствующего поддержания системы в работоспособном состоянии.

Обеспечение безопасности информации в компьютерных сетях предполагает создание препятствий для любых несанкционированных попыток хищения или модификации данных, передаваемых в сети. При этом очень важно сохранить такие свойства информации, как:

– доступность;

– целостность;

– конфиденциальность.

Доступность информации — это ее свойство, характеризующее способность обеспечивать своевременный и беспрепятственный доступ пользователей к интересующей их информации.

Целостность информации заключается в ее существовании в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию).

Конфиденциальность — это свойство, указывающее на необходимость введения ограничений доступа к данной информации для определенного круга пользователей.

Проблема безопасности сети для нашей страны является очень важной и актуальной. Однако, в силу относительной новизны информационных технологий, а также того, что Internet, благодаря своей структуре, не требует высокой квалификации пользователей, сложилась довольно опасная ситуация, когда большинство работающих в Internet имеют весьма слабое представление о том, насколько опасной может оказаться эта работа.

Правовые, организационные и технические аспекты информатизации государственных и коммерческих структур находятся в неразрывной связи с обеспечением безопасности информационных ресурсов. Достижение баланса интересов личности, общества и государства в информационной сфере является краеугольным камнем национальных интересов России.

Характеристика угроз безопасности информации

Неправомерное искажение, фальсификация, уничтожение или разглашение конфиденциальной информации в любой сети может нанести серьезный, а иногда и непоправимый, материальный или моральный урон многим субъектам в процессе их взаимодействия. В этом случае весьма важным является обеспечение безопасности информации без ущерба для интересов тех, кому она предназначена.

Чтобы обеспечить гарантированную защиту информации в компьютерных системах обработки данных, нужно, прежде всего, сформулировать цели защиты информации и определить перечень необходимых мер, обеспечивающих защиту. А для этого необходимо в первую очередь рассмотреть и систематизировать все возможные факторы (угрозы), которые могут привести к потере или искажению исходной информации.

Одно из основных базовых понятий — это угроза безопасности компьютерной системы, т. е. потенциально возможное происшествие (преднамеренное или случайное), которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

Иными словами, под угрозой понимается событие (воздействие), которое в случае своей реализации становится причиной нарушения целостности информации, ее потери или замены. Угрозы могут быть как случайными, так и умышленными (преднамеренно создаваемыми).

К случайным угрозам относятся:

– ошибки обслуживающего персонала и пользователей;

– потеря информации, обусловленная неправильным хранением архивных данных;

– случайное уничтожение или изменение данных;

– сбои кабельной системы;

– перебои электропитания;

– сбои дисковых систем;

– сбои систем архивирования данных;

– сбои работы серверов, рабочих станций, сетевых карт и т. д.;

– некорректная работа программного обеспечения;

– изменение данных при ошибках в программном обеспечении;

– заражение системы компьютерными вирусами;

– несанкционированный доступ;

– случайное ознакомление с конфиденциальной информацией посторонних лиц.

Зачастую ущерб наносится не из-за чьего-то злого умысла, а просто по причине элементарных ошибок пользователей, которые случайно портят или удаляют данные, жизненно важные для системы. В связи с этим, помимо контроля доступа, необходимым элементом защиты информации в компьютерных сетях является разграничение полномочий пользователей. Кроме того, вероятность ошибок обслуживающего персонала и пользователей сети может быть значительно уменьшена, если их правильно обучать и, кроме того, периодически контролировать их действия со стороны, например, администратора безопасности сети.

Одними из трудно предсказуемых источников угроз информации являются аварии и стихийные бедствия. Но и в этих случаях сохранение информации можно обеспечить использованием различные средства.

Наиболее надежное средство предотвращения потерь информации при кратковременном отключении электроэнергии — установка источников бесперебойного питания (UPS). Также в некоторых случаях целесообразно установка станций резервного питания электричеством.

Основной, наиболее распространенный, метод защиты информации и оборудования от стихийных бедствий (пожаров, землетрясений, наводнений и т. п.) состоит в создании и хранении архивных копий данных, в том числе, в размещении некоторых сетевых устройств, например, серверов баз данных, в специальных защищенных помещениях, расположенных, как правило, в других зданиях, либо, реже, в другом районе города или в даже другом городе.

Особенностью компьютерной неосторожности является то, что безошибочных программ в принципе не бывает. Если проект практически в любой области техники можно выполнить с огромным запасом надежности, то в области программирования такая надежность весьма условна, а иногда почти не достижима. И это касается не только отдельных программ, но и целого ряда программных продуктов фирм, известных во всем мире.

Из-за недостатков в некоторых аппаратных и программных продуктах, связанных с обеспечением безопасности данных в сетях, хакеры в некоторых случаях могут захватывать личные ключи шифров пользователей или же использовать администраторские учетные записи, предусмотренные производителями по умолчанию, для получения доступа к интересующей закрытой информации..

На сегодняшний день дополнительно к тысячам уже известных вирусов появляется 100—150 новых вариантов вирусов ежемесячно. Наиболее распространенным методом защиты от вирусов до сих пор остается использование различных антивирусных программ.

Уровень указанных угроз в значительной мере снижается за счет повышения квалификации обслуживающего персонала и пользователей, а также надежности аппаратно-программных и технических средств.

Однако наиболее опасным источником угроз информации являются преднамеренные действия злоумышленников. Спектр их противоправных действий достаточно широк, а итогом их вмешательства в процесс взаимодействия пользователей сети является разглашение, фальсификация, незаконное тиражирование или уничтожение конфиденциальной информации.

Стандартность архитектурных принципов построения оборудования и программ обеспечивает сравнительно легкий доступ профессионала к информации, находящейся в персональном компьютере. Ограничение доступа к ПК путем введения кодов не гарантирует стопроцентную защиту информации.

Включить компьютер и снять код доступа к системе не вызывает особых затруднений: достаточно отключить аккумулятор на материнской плате. На некоторых моделях материнских плат для этого предусмотрен специальный переключатель. Также многие изготовители программы BIOS предусматривают коды, имеющие приоритет перед любыми пользовательскими, набрав которые можно получить доступ к системе. В крайнем случае можно украсть системный блок компьютера или извлечь жесткий диск и уже в спокойной обстановке получить доступ к необходимой информации.

К угрозам, преднамеренно создаваемым злоумышленником или группой лиц (умышленные угрозы) относятся:

– несанкционированный доступ к информации и сетевым ресурсам;

– раскрытие и модификация данных и программ, их копирование;

– раскрытие, модификация или подмена трафика вычислительной сети;

– разработка и распространение компьютерных вирусов, ввод в программное обеспечение логических бомб;

– кража магнитных носителей и расчетных документов;

– разрушение архивной информации или умышленное ее уничтожение;

– фальсификация сообщений, отказ от факта получения информации или изменение времени ее приема;

–

перехват

и ознакомление с информацией, передаваемой

по каналам связи, и т. п.

перехват

и ознакомление с информацией, передаваемой

по каналам связи, и т. п.

Второе базовое понятие — это уязвимость компьютерной системы, т. е. характеристика, которая делает возможным возникновение угрозы. При этом, чем уязвимее система, тем вероятнее успех удаленной атаки на нее.

Собственно атака на компьютерную систему — это поиск и использование злоумышленником уязвимости системы. Другими словами, атака — это реализация угрозы. Второе определение точнее, так как в общем случае система должна быть устойчива как к случайным, так и к преднамеренным враждебным воздействиям.

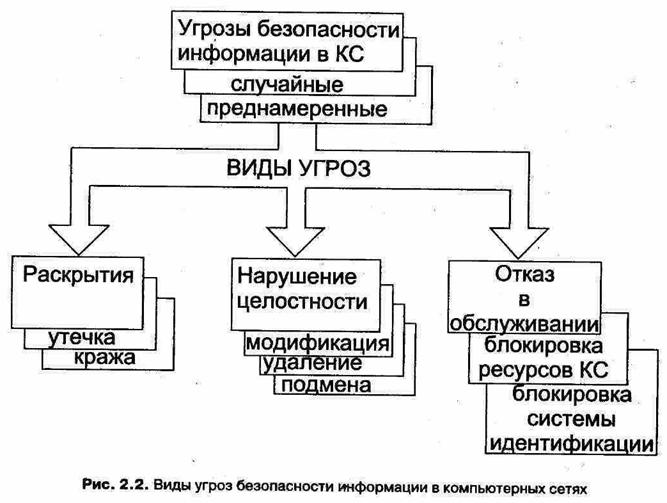

Можно выделить три основных вида угроз безопасности: угрозы раскрытия (нарушение конфиденциальности), целостности (нарушения целостности) и отказа в обслуживании (нарушение доступности).

Угроза раскрытия заключается в том, что информация становится известной тому, кому не следует ее знать. В терминах компьютерной безопасности угроза раскрытия имеет место всегда, когда получен доступ к некоторой конфиденциальной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Вместо слова «раскрытие» также используются термины «кража» или «утечка».

Раскрытие информации — это не только несанкционированное чтение ваших документов или электронной почты. Прежде всего, это перехват и расшифровка сетевых пакетов, другими словами, анализ трафика. Обычно с реализацией этой угрозы и начинается большинство серьезных атак. Реализуя данную угрозу взломщик способен выяснить пароли системы. А зная пароли, можно удаленно обращаться к системе без всяких дополнительных ухищрений, войти в нее с вашими правами и реализовать все остальные угрозы. Поэтому, даже если информацию не является конфиденциальной, она все равно нуждается в защите (угроза целостности).

Угроза нарушения целостности включает в себя любое изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую.

Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, чтобы запрашиваемый ресурс никогда не был получен, или вызвать только задержку запрашиваемого ресурса, но достаточно долгую для того, чтобы он снизил свою ценность для пользователя.

Например, работа большинства пользователей компьютерной сети может быть заблокирована в случае реализации угрозы отказа в обслуживании на систему авторизации, использующуюся для организации разграничения доступа к сетевым ресурсам.

Проблема информационной безопасности постоянно усугубляется процессами проникновения технических средств обработки и передачи данных практически во все сферы и, прежде всего в информационно-вычислительные системы. Десятилетие назад, когда компьютеры еще не были объединены в сети, единственной возможностью несанкционированного доступа к информации было знание пароля, который можно было получить от небрежного пользователя или подобрать. Именно несанкционированный доступ к компьютерам и информации, как правило, позволяет реализовать другие виды угроз.

Несанкционированный доступ к информации и его цели

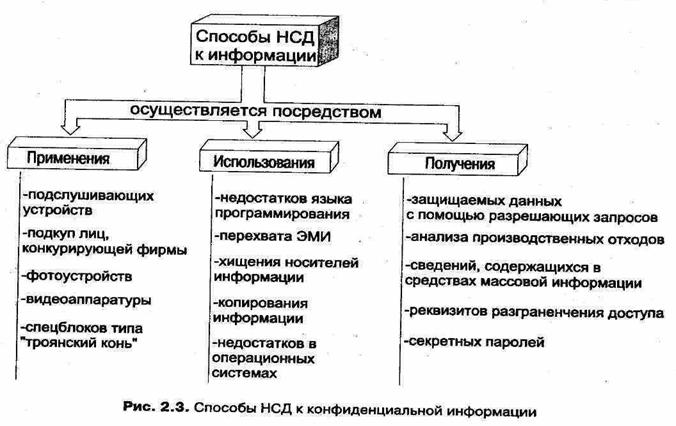

Способ несанкционированного доступа (способ НСД) —совокупность приемов и порядок действий с целью получения (добывания) охраняемых сведений незаконным противоправным путем и обеспечения возможности воздействовать на эту информацию (например, подменить, уничтожить и т. п.).

Существующие

в настоящее время способы НСД к информации

многообразны: применение специальных

технических устройств, использование

недостатков вычислительных систем и

получение секретных сведений о защищаемых

данных, как показано на рис. 2.3. Более

того, способы НСД связаны с особенностями

источников конфиденциальной информации.

Существующие

в настоящее время способы НСД к информации

многообразны: применение специальных

технических устройств, использование

недостатков вычислительных систем и

получение секретных сведений о защищаемых

данных, как показано на рис. 2.3. Более

того, способы НСД связаны с особенностями

источников конфиденциальной информации.

Как разнообразны источники, так и способы несанкционированного доступа к ним различны:

Не вдаваясь в сущность каждого способа, видно, что значительная их часть применима к таким источникам, как люди, технические средства обработки информации и документы. Другие, хотя и реже используемые (в смысле количества источников), никак нельзя отнести к менее опасным. Степень же опасности каждого способа НСД определяется, прежде всего, нанесенным ущербом.

Поскольку информация имеет цену, то уже сам факт получения информации злоумышленником приносит ему определенный доход, таким способом ослабляя возможности конкурента. Отсюда главная цель — получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов для удовлетворения своих информационных потребностей.

Другая корыстная цель — изменение информации, циркулирующей на объекте конфиденциальных интересов. Такое действие может привести к дезинформации по определенным сферам деятельности, учетным данным, результатам решения некоторых задач. Однако отдельные ложные сведения не всегда могут дать положительный эффект. Кроме того, они просто могут раскрыть намерения злоумышленника провести модификацию или дезинформацию.

Самая опасная цель — уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Уничтожение — это противоправное действие, направленное на нанесение материального и информационного ущерба конкуренту со стороны злоумышленника.

Таким образом, злоумышленник преследует три цели:

– получить необходимую информацию в требуемом для конкурентной борьбы объеме и ассортименте;

– иметь возможность вносить изменения в информационные потоки конкурента в соответствии со своими интересами;

– нанести ущерб конкуренту путем уничтожения материала информационных ценностей.

Все перечисленные цели подразумевают получение доступа к определенной информации. За исключением обработки информации, получаемой из открытых источников, доступ этот носит негласный, а следовательно, несанкционированный характер.

Способы НСД к информации через технические средства

Каждая электронная система, содержащая в себе совокупность элементов, узлов и проводников, обладает источниками информационного сигнала и, естественно, каналами утечки конфиденциальной информации. Утечка информации через технические средства может происходить, например, за счет:

микрофонного эффекта элементов электронных схем;

магнитной составляющей поля электронных схем и устройств различного назначения и исполнения;

электромагнитного излучения низкой и высокой частоты;

возникновения паразитной генерации усилителей различного назначения;

наводок по цепям питания электронных систем;

наводок по цепям заземления электронных систем;

взаимного влияния проводов и линий связи;

высокочастотного навязывания мощных радиоэлектронных средств и систем;

подключения к волоконно-оптическим системам связи.

Каналы утечки информации и способы несанкционированного доступа к источникам конфиденциальной информации объективно взаимосвязаны. Каждому каналу соответствует определенный способ НСД.

Вариант взаимосвязи способов несанкционированного доступа к объектам и источникам охраняемой информации и каналов утечки конфиденциальной информации приведен в табл. 2.1.

Таблица 2. 1 . Взаимосвязь способов НСД и каналов утечки информации.

Способ несанкционированного доступа |

Тип канала утечки информации |

|||

Визуальный |

Акустический |

Электромагнитный (магнитный, электрический) |

Материально-вещественные |

|

Подслушивание |

|

+ |

+ |

|

Визуальное наблюдение |

+ |

|

|

|

Хищение |

|

|

+ |

+ |

Копирование |

|

|

+ |

+ |

Подделка |

|

|

+ |

+ |

Незаконное подключение |

|

+ |

+ |

|

Перехват |

|

+ |

+ |

|

Фотографирование |

+ |

|

|

|

Итого по виду канала |

2 |

3 |

6 |

3 |

Видно, что наиболее опасными являются электромагнитные каналы утечки информации.

Имея современные технические средства, любая информационная система может оперативно и в полном объеме удовлетворять информационные потребности пользователей. Чем больше средств, тем успешнее работает система. Однако любые технические средства по своей природе потенциально обладают техническими каналами утечки информации. Это расширяет возможности не только в плане использования их конкурентами в криминальных интересах, но и предоставляет дополнительные возможности по несанкционированному доступу к источникам конфиденциальной информации через технические средства информационных систем.

Противоправные действия злоумышленников, направленные на добывание информации, реализуются пассивными и активными способами. К пассивным можно отнести использование технических каналов утечки информации без непосредственного контакта или подключения к источнику информации. Эти способы ориентированы, как правило, только на получение информации. К активным относятся такие способы НСД, как незаконное подключение к каналам, проводам и линиям связи, высокочастотное навязывание, установка в технические средства микрофонных и телефонных радиозакладок, а также несанкционированный доступ к информации, отрабатываемой на ПК, ее копирование, модификация, хищение, визуальное наблюдение экранов и т. д.

Каналы связи, по которым передается компьютерная информация, подразделяются на:

проводные;

волоконно-оптические;

беспроводные (радиотехнические).

Наиболее часто для передачи информации применяются телефонные линии в качестве проводных линий связи. Это связано с тем, что большинство компьютеров используют для передачи данных модемы, подключенные к телефонной линии. При этом способы подслушивания линии, связывающей компьютеры, включают в себя:

- непосредственное подключение к телефонной линии:

o контактное — последовательное или параллельное (прямо на АТС или где-нибудь на линии между телефонным аппаратом и АТС);

o бесконтактное (индукционное) подключение к телефонной линии;

- помещение радиоретранслятора («жучка») на телефонной линии:

o последовательное включение;

o параллельное включение.

В основном эти способы применяются для прослушивания телефонных разговоров, по причине того, что прослушивание компьютерного обмена данными требует значительных затрат ресурсов на его расшифровку. Несмотря на это, в настоящее время появились системы перехвата факсовой и модемной связи, которые при использовании персонального компьютера со специальным программным обеспечением позволяют расшифровать информацию, перехваченную информацию.

Программисты иногда допускают ошибки в программах, которые не удается обнаружить в процессе отладки. Авторы больших сложных программ могут не заметить некоторых слабостей логики их работы. Обычно слабости все-таки выявляются при проверке, редактировании, отладке программы, но абсолютно избавиться от них невозможно. Кроме того, уязвимые места иногда обнаруживаются и в электронных цепях, особенно в системах связи и передачи данных. Все эти небрежности и ошибки приводят к появлению существенных «брешей» в системах защиты информации.

Бывает, что некто проникает в компьютерную систему, выдавая себя за законного пользователя. Системы, которые не обладают средствами аутентичной идентификации (например, по физиологическим характеристикам: по отпечаткам пальцев, по рисунку сетчатки глаза, голосу и т. п.), оказываются без защиты против этого приема. Самый простейший путь его осуществления — получение кодов и других идентифицирующих шифров законных пользователей. Это может производиться следующими способами:

– приобретением (обычно подкупом персонала) списка пользователей со всей необходимой информацией;

– обнаружением такого документа в организациях, где не налажен достаточный контроль за их хранением;

– подслушиванием через телефонные линии.

К уязвимым местам в вычислительных сетях относятся:

– применение компьютеров, не имеющих парольной защиты во время загрузки;

– использование совместных или легко вскрываемых паролей;

– хранение паролей в пакетных файлах и на дисках компьютеров;

– отсутствие установления подлинности пользователя в реальном масштабе времени;

– отсутствие или низкая эффективность систем идентификации и аутентификации пользователей;

– недостаточность физического контроля за сетевыми устройствами;

– отсутствие отключения терминала при многочисленных неудачных попытках установления сеанса связи, а также регистрации таких попыток;

– незащищенность модемов.

Для защиты компьютерных сетей или отдельных компьютеров от несанкционированного использования применяются три основных вида контроля доступа, основанных на:

– владении физическим ключом;

– личностных характеристиках пользователя;

– обладании специфической информацией.

Когда говорят о контроле доступа, основанном на владении физическим ключом, речь идет о предметах, принадлежащих пользователю: физическом ключе, магнитной карте, металлической пластинке причудливой формы, которую вставляют перед началом работы в щель распознавателя.

Для контроля доступа, основанного на личностных характеристиках пользователя, используются биометрические приборы, анализирующие специфические физические особенности пользователя (подпись, тембр голоса, отпечатки пальцев, рисунок линий на ладони или на сетчатке глаза и т. п.) и сравнивают их с теми, что находятся в памяти приборов.

Компьютерная защита этих двух видов может использоваться и для дистанционного управления доступом, хотя обычно к ней прибегают для ограничения доступа к компьютерному залу или отдельному кабинету — помещению, где находятся компьютеры.

Контроль доступа, основанный на обладании специфической информацией, наиболее распространен и характеризуется тем, что правом доступа обладают лишь те лица, которые способны продемонстрировать свое знание определенного секрета, обычно — пароля. Это самый простой и дешевый способ защиты любой компьютерной системы. Поскольку его использование не требует больших затрат времени, сил, а также памяти компьютера, то он применяется даже в тех компьютерах, которые вовсе не нуждаются в средствах защиты.

Кроме того, использование пароля дает пользователю ощущение психологического комфорта. Этот способ защиты широко используется в системах, уже защищенных другими средствами — магнитными картами или иными программными методами типа шифрования, — это в еще большей степени укрепляет защиту от несанкционированного доступа.

Пароли, как правило, рассматриваются в качестве ключей для входа в систему, но они используются и для других целей: блокирование записи на дисковод, в командах на шифрование данных, то есть во всех тех случаях, когда требуется твердая уверенность, что соответствующие действия будут производиться только законными владельцами или пользователями программного обеспечения.

Пароли можно подразделить на семь основных групп (рис. 2.1З):

– пароли, устанавливаемые пользователем;

– пароли, генерируемые системой;

– случайные коды доступа, генерируемые системой;

– полуслова;

– ключевые фразы;

– интерактивные последовательности типа «вопрос — ответ»;

Пароли первой группы применяются наиболее часто. Большинство таких паролей относятся к типу «выбери сам». Для более надежной защиты от несанкционированного доступа необходимо использовать достаточно длинный пароль, поэтому обычно система запрашивает пароль, содержащий не менее четырех-пяти букв. Существуют и другие меры, не позволяющие пользователю создать неудачный пароль. Например, система может настаивать на том, чтобы пароль включал в себя строчные и заглавные буквы вперемешку с цифрами; заведомо очевидные пароли, например Internet, ею отвергаются.

В разных операционных системах существует немало программ, которые просматривают файлы, содержащие пароли, анализируют пароли пользователей и определяют уровень их секретности. Неподходящие пароли заменяются или удаляются.

Представьте себе состояние человека, когда он впервые загружает компьютер, и компьютер просит его ввести собственный секретный пароль. Стоит запросу появиться на экране монитора, и человека посещает мысль о том, что надо немедленно что-то предпринимать. Не считая гениев и безнадежных тупиц, все люди, когда надо принимать быстрые решения, мыслят и действуют примерно одинаково. Им требуется время, чтобы начать мыслить творчески, поэтому начальные предположения и первые умозаключения в определенных группах людей оказываются одинаковыми. И пользователи выдают первое, что приходит им в голову. А в голову приходит то, что они видят или слышат в данный момент, либо то, что собираются сделать сразу же после загрузки. В такой ситуации пароль создается в спешке, а последующая его замена на более надежный происходит довольно редко. Таким образом, многие пароли, созданные пользователями, могут быть раскрыты достаточно быстро.

Пароли и коды, устанавливаемые системой, могут быть нескольких разновидностей. Системное программное обеспечение может использовать полностью случайную последовательность символов (вплоть до случайного выбора регистров, цифр, пунктуации длины) или же применять какие-либо ограничения в генерирующих процедурах. Компьютер может создавать пароли, случайным образом извлекая из списка обычных или ничего не значащих слов, созданных авторами программы, и образовать нечто вроде onah.foopn или ocar-back-treen.

Полуслова частично создаются пользователем, а частично — каким-либо случайным процессом. Это значит, что если даже пользователь придумает легко угадываемый пароль, например, «абзац», компьютер дополнит его какой-нибудь неразберихой, образовав более сложный пароль типа «абзац, Зю37».

Ключевые фразы хороши тем, что они длинные и их трудно угадать, зато легко запомнить. Фразы могут быть осмысленными, типа «мы были обеспокоены этим», или не иметь смысла — «ловящий рыбу нос». Следует заметить, что в программировании постепенно намечается тенденция к переходу на более широкое применение ключевых фраз.

К концепции ключевых фраз близка концепция кодового акронима, который эксперты по защите оценивают как короткую, но идеально безопасную форму пароля. В акрониме пользователь берет легко запоминающееся предложение, фразу, строчку из стихотворения и т.п., и использует первые буквы каждого слова в качестве пароля. Например, акронимами двух приведенных выше фраз являются «мбоэ» и «лрн». Подобные нововведения в теории паролей значительно затрудняют электронный шпионаж.

Интерактивные последовательности «вопрос — ответ», предлагают пользователю ответить на несколько вопросов, как правило, личного плана: «Девичья фамилия вашей матери?», «Ваш любимый цвет?» и т. д. В компьютере хранятся ответы на множество таких вопросов. При входе пользователя в систему компьютер сравнивает полученные ответы с «правильными». Системы с использованием «вопросов — ответов» склонны прерывать работу пользователя каждые десять минут, предлагая отвечать на вопросы, чтобы подтвердить его право пользоваться системой, В настоящее время такие пароли почти не используются. Когда их придумали, идея казалась неплохой, но раздражающие прерывания привели к тому, что данный метод практически исчез из обихода.

Итак, для того чтобы пароль оказался действительно надежным, он должен отвечать определенным требованиям:

– быть определенной длины;

– включать в себя как прописные, так и строчные буквы;

– включать в себя одну и более цифр;

– включать в себя один нецифровой и один неалфавитный символ.

Нужно обязательно соблюдать одно или несколько из этих правил.

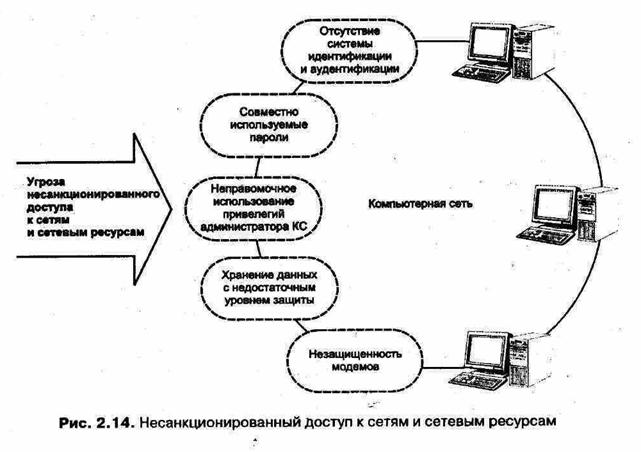

Чем же отличается несанкционированный доступ к компьютерным сетям от такого же несанкционированного доступа к их сетевым ресурсам (рис. 2.14).

В первом случае некий субъект получает доступ на правах «законного» пользователя, используя различные уязвимые места сети.

Во втором случае несанкционированный доступ может произойти, в основном, по двум причинам: либо право доступа к ресурсам сети не определено должным образом, либо механизмы управления доступом и полномочиями недостаточно детализированы. Как правило, на практике довольно часто пользователям предоставляют более широкие права доступа к ресурсам сети, чем это необходимо, несмотря на ущерб безопасности информации.

К уязвимым местам доступа к ресурсам вычислительных сетей можно отнести:

– при назначении прав пользователей применение системных установок с недопустимо широким спектром полномочий;

– неправомерное использование полномочий администратора сети;

– неправильное использование механизма назначения полномочий для пользователей;

– использование компьютеров без механизма контроля доступа на уровне файлов;

– хранение данных без защиты или с недостаточным ее уровнем.

Проблемы защиты сети от перехвата пакетов сообщений

В настоящее время технология построения компьютерных сетей Ethernet стала самым распространенным решением обмена сообщениями между пользователями. Сети Ethernet завоевали огромную популярность благодаря высокой пропускной способности, простоте установки и приемлемой стоимости сетевого оборудования. Участки сетей, для которых скорости передачи данных 10 Мбит/с недостаточно, можно довольно легко модернизировать, чтобы повысить скорость до 100 Мбит/с (Fast Ethernet) или даже до 1 Гбит/с (Gigabit Ethernet).

Однако технология Ethernet не лишена существенных недостатков. Основной из них — передаваемая информация не защищена. Компьютеры, подключенные к сети Ethernet, оказываются в состоянии перехватывать информацию, адресованную своим соседям. Основная причина — принятый в сетях Ethernet так называемый широковещательный механизм обмена сообщениями.

Существуют два основных способа объединения компьютеров в сеть Ethernet.

В первом случае компьютеры соединяются при помощи коаксиального кабеля. Этот кабель черной змейкой вьется от компьютера к компьютеру, соединяясь с сетевыми адаптерами Т-образным разъемом. Такая топология на языке профессионалов называется сетью Ethernet 10Base2. Однако ее еще можно назвать сетью, в которой «все слышат всех». Любой компьютер, подключенный к сети, способен перехватывать данные, посылаемые по этой сети другим компьютером.

Во втором случае каждый компьютер соединен кабелем типа витая пара с отдельным портом центрального коммутирующего устройства — концентратора или коммутатора. В таких сетях, которые называются сетями Ethernet 10BaseT, компьютеры поделены на группы, именуемые доменами коллизий. Домены коллизий определяются портами концентратора или коммутатора, замкнутыми на общую шину. В результате коллизии возникают не между всеми компьютерами сети, а между теми из них, которые входят в один и тот же домен коллизий. За счет этого повышается пропускная способность всей сети.

Принятый в подавляющем большинстве Ethernet-сетей алгоритм передачи данных требует, чтобы каждый компьютер, подключенный к сети, непрерывного «прослушивал» весь без исключения сетевой трафик.

Как уже было сказано, сетевой адаптер каждого компьютера в сети Ethernet, как правило, «слышит» все, о чем «толкуют» между собой его соседи по сегменту этой сети. Но обрабатывает и помещает в свою локальную память он только те порции данных (так называемые кадры), которые содержат его уникальный сетевой адрес.

В дополнение к этому подавляющее большинство современных Ethernet-адаптеров допускают функционирование в особом режиме, называемом беспорядочным (promiscuous). При использовании данного режима адаптер копирует в локальную память компьютера все без исключения передаваемые по сети кадры данных.

Специализированные программы, переводящие сетевой адаптер в беспорядочный режим и собирающие весь трафик сети для последующего анализа, называются анализаторами протоколов или снифферами. Администраторы сетей широко применяют анализаторы протоколов для контроля за работой этих сетей и определения их перегруженных участков, отрицательно влияющих на скорость передачи данных. К сожалению, анализаторы протоколов используются и злоумышленниками, которые с их помощью могут перехватывать чужие пароли и другую конфиденциальную информацию.

Надо отметить, что анализаторы протоколов представляют серьезную опасность. Само присутствие в компьютерной сети анализатора протоколов указывает на то, что в ее защите имеется брешь. Установить анализатор протоколов мог посторонний человек, который проник в сеть извне (например, если сеть имеет выход в Internet). Но это могло быть и делом рук доморощенного злоумышленника, имеющего легальный доступ к сети.

Атаки на компьютеры при помощи анализаторов протоколов относятся к так называемым атакам второго уровня. Это означает, что компьютерный взломщик уже сумел проникнуть сквозь защитные барьеры сети и теперь стремится развить свой успех. При помощи анализатора протоколов он может попытаться перехватить регистрационные имена и пароли пользователей, их секретные финансовые данные (например, номера кредитных карточек) и конфиденциальные сообщения (к примеру, электронную почту). Имея в своем распоряжении достаточные ресурсы, компьютерный взломщик в принципе может перехватывать всю информацию, передаваемую по сети.

Наиболее частыми целями атак компьютерных взломщиков, осуществляемых с использованием анализаторов протоколов, становятся университеты. Хотя бы из-за огромного количества различных регистрационных имен и паролей, которые могут быть украдены в ходе такой атаки. Да и сами студенты отнюдь не брезгуют возможностями анализаторов протоколов.

На серверах в сети Internet есть множество анализаторов протоколов, которые отличаются лишь набором доступных функций. В настоящее время получили распространение 2 вида анализаторов:

– пассивные;

– активные.

Различие их состоит в том, что пассивные снифферы не производят модификацию перехватываемых пакетов.

Для выявления снифферов в программном обеспечении компьютера можно использовать то обстоятельство, что заложенная хакерская программа периодически сбрасывает накопленную информацию в один из почтовых ящиков, зарегистрированных на бесплатном сервере электронной почты.