- •Содержание

- •3. Проблемы защиты информации. Часть 2. 25

- •12. Электронная почта 218

- •13. Электронная цифровая подпись 231

- •14. Компьютерная стеганография 244

- •1. Современное состояние информационной безопасности

- •2. Проблемы защиты информации. Часть 1.

- •3. Проблемы защиты информации. Часть 2.

- •4. Основные пути обеспечения безопасности информации

- •5. Правила организации защиты информации

- •6. Определение степени защищенности сети

- •7. Методы и средства защиты информации от нсд

- •8. Методы и средства защиты информации от вредоносного программного обеспечения

- •9. Методы и средства защиты информации от удаленных атак

- •10. Ведение в криптографические методы защиты информации

- •11. Организация криптографической защиты информации

- •12. Электронная почта

- •13. Электронная цифровая подпись

- •14. Компьютерная стеганография

- •Литература

12. Электронная почта

Раньше электронный обмен информацией в стране ограничивался государственными и исследовательскими организациями. В этой среде защита электронного обмена сообщениями не представляла серьезной проблемы. Сегодня в компьютерных сетях электронная почта и другие виды электронного обмена являются важными компонентами современного бизнеса. В связи с этим возрастают требования к обеспечению информационной безопасности финансовых и коммерческих сделок, личной тайны, конфиденциальных данных, передаваемых по сети.

Сейчас вряд ли кто задумывается о том, как же работает электронная почта. Электронная почта (Electronic mail, E-mail) — до сих пор остается одним из самых распространенных и дешевых средств обмена информацией во всех странах мира. Считается, что в мире имеется более 50 млн пользователей электронной почты. Сейчас представить себе работу или просто общение без электронной почты иногда просто невозможно. Она упрощает общение, деловое партнерство или рассылку интересующей информации. И хотя уже существует много других таких Internet-сервисов, как голосовая почта, Internet-телефония или им подобные, но тем не менее стандартная старая добрая и хорошо всем знакомая электронная почта живет. Это вполне естественно, поскольку речь здесь идет просто о передаче порции информации, в подавляющем большинстве случаев текстовой. Это дешевле, чем звонить в другую страну по телефону или использовать голосовую почту, когда объем передаваемой информации на несколько порядков ниже. На самом деле доказывать, что почта хороша и удобна, нет смысла, поскольку всем это понятно и так.

Электронная почта является одним из самых первых сервисов, которые были созданы в Internet. Как и другие сервисы, электронная почта использует в качестве базы протокол IP для передачи информации. Сам же протокол передачи почты называется SMTP и почтовые программы работают уже непосредственно с ним. Это протокол более высокого уровня и, следовательно, более сложный. Важным различием является то, что почта работает непосредственно с пользователями в системе, что накладывает дополнительные требования к защите почтовых систем.

Принцип работы электронной почты очень похож на работу обычной почты. С ее помощью можно посылать сообщения, получать их в свой электронный почтовый ящик, отвечать на письма корреспондентов автоматически, используя их адреса, рассылать копии письма сразу нескольким абонентам, переправлять полученное письмо по другому адресу, создавать несколько подразделов почтового ящика, включать в письма текстовые, аудио- и графические файлы.

Для того чтобы этот обмен информацией между двумя, по крайней мере, абонентами состоялся, необходимо написать послание и, указав адрес, опустить в почтовый ящик, откуда письмо неминуемо попадет на почтовый узел. Если указанный адрес соответствует общепринятым стандартам, то через некоторое время почтальон положит его в почтовый ящик адресата. Далее абонент вскроет послание, и — обмен информацией состоялся. Чтобы ускорить этот процесс, мы поднимаем телефонную трубку, набираем телефонный номер и, если произойдет правильное соединение, то наш абонент услышит то, что мы хотим ему передать. Если абонент не отвечает или его номер занят, придется повторить процедуру еще раз (возможно и несколько раз), сожалея о том, что на это тратится драгоценное время. Исследования показали, что, несмотря на почти мгновенный доступ к телефонной связи, около 75% телефонных вызовов заканчиваются безуспешно. Очень часто нужного абонента просто нет на месте.

Основная привлекательность электронной почты — это быстрота ее работы. Она имеет ту же скорость доступа, что и телефон, но не требует одновременного присутствия обоих абонентов на разных концах телефонной линии, она оставляет письменную копию послания, которое может быть сохранено или передано дальше. Более того, письмо одновременно может быть послано нескольким абонентам. Используя услуги современной электронной почты, можно передавать не только письменные сообщения, а информацию любого рода: фотографии, видео, программы и т. д. И все это гарантированно пересылается в любую точку земного шара за несколько минут.

Принцип функционирования электронной почты

Система современной электронной почты состоит из трех основных компонентов:

Q пользовательского агента (User Agent);

Q транспортного агента (Transfer Agent);

Q доставочного агента (Delivery Agent).

Программы, которые предоставляют пользователям возможность читать и составлять почтовые сообщения, называются пользовательскими агентами. Примеры таких программ — Internet Mail в Windows 95, Netscape, Pine, команда mail в UNIX и многие другие.

Самым первым пользовательским агентом была программа /bin/mail, разработанная в лаборатории AT&T. Сейчас применяются несколько программ этого класса. Кроме того, существуют пользовательские агенты с графическим интерфейсом пользователя. Существует также стандарт, определяющий включение в почтовые сообщения объектов мультимедиа. Он называется MIME (Multipurpose Internet Mail Extensions) — многоцелевые расширения электронной почты для Internet. Данный стандарт поддерживают многие пользовательские агенты.

Пользовательский агент формирует письмо: позволяет написать его текст, присоединить файлы, указать тему письма и все адреса.

Затем письмо передается транспортному агенту — наиболее сложной и важной части почтовой системы. Это программы, которые принимают почту от пользовательского агента, интерпретируют адреса пользователей и переправляют почту на соответствующие компьютеры для последующей доставки. Кроме этого, транспортный агент принимает входящую почту от других транспортных агентов. Транспортный агент отрабатывает протокол SMTP (Simple Mail Transport Protocol) — простой протокол транспортировки почты.

Дойдя до машины второго пользователя, письмо при помощи транспортного агента этой машины передается доставочному агенту (Delivery Agent), который принимает почту от транспортного агента, доставляет ее соответствующим пользователям и отвечает за формирование MailBox пользователя. Обычно MailBox—это файл, где последовательно хранятся все приходящие письма. Почта может доставляться конкретному лицу, в список рассылки, в файл, в программу и т. п. Для обслуживания получателей каждого типа необходим отдельный агент mail—доставочный агент локальных пользователей. На этом работа почтовой системы заканчивается. Из MailBox почта читается почтовыми клиентами (например Netscape), но к работе самой системы это уже отношения не имеет.

Для пересылки любой, в том числе и обычной почты, необходимо знать адрес (нельзя писать письмо «На деревню. Дедушке.»). Это относится и к электронной почте. В системе электронной почты адресация бывает двух видов:

Q маршрутно-зависимая;

Q маршрутно-независимая.

При использовании первого способа адресации отправитель должен указать промежуточные машины (пункты), через которые должно пройти сообщение, чтобы попасть в пункт назначения и быть доставленным адресату. В адресе второго вида просто указывается пункт назначения. При этом UUCP-адреса являются маршрутно-зависимыми, а Internet-адреса от маршрута не зависят.

UUCP-адрес состоит из списка машин (радиоэлектронного оборудования), через которые должно пройти сообщение на пути к пункту назначения. Элементы списка разделяют восклицательными знаками. Например, в электронно-почтовом UUCP-адресе: mcvax!uunet!ucbvax!hao!boulder!lair!evi — пунктом назначения является машина lair, а получатель — абонент evi. Каждая машина в цепочке имеет непосредственное UUCP-соединение с машинами, которые находятся в сети до и после нее. Например, машина ucbvax должна иметь соединения с машинами пао и uunet. Цепочки UUCP-адресов бывают очень длинными, но теперь, когда широко используется Internet, настоящие громадины увидишь очень редко. Когда электронная почта строилась в основном на базе UUCP, администраторы вынуждены были помнить список компьютеров на довольно больших участках базовой сети UUCP. В формате электронной Interne-почты адрес, приведенный выше, будет иметь вид evi@lair.

Электронно-почтовый Internet-адрес имеет следующий формат:

пользователь@машина,

где знак @ отделяет имя пользователя от обозначения машины.

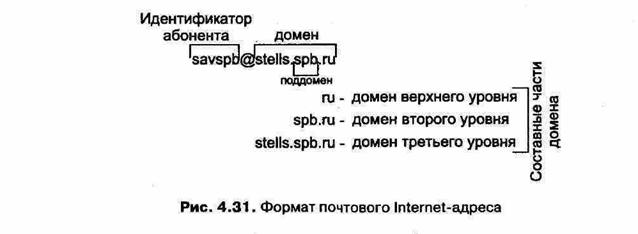

Рассмотрим в качестве примера адрес электронной почты. Этот адрес (рис. 4.31) содержит идентификатор абонента и сведения о его местоположении. В нашем случае

|

фамилии, псевдонимы, очень часто они составляются из начальных букв фамилии, имени, отчества абонента.

То, что стоит справа от знака @, называется доменом и однозначно описывает местонахождение абонента. Домен состоит из составных частей, которые разделяются точками. Самая правая часть домена — это домен верхнего уровня, который, как правило, обозначает код страны адресата. Код страны утвержден международным стандартом ISO. В нашем случае используется код Российской Федерации — ш. Однако в качестве домена верхнего уровня может фигурировать и обозначение сети. Например, в США, где существуют сети, объединяющие высшие учебные заведения или правительственные организации, в качестве доменов верхнего уровня используются сокращения edu — Educational institutions (например, cs.berkeley.edu), gov — Government institutions и др.

Следующая составная часть домена — поддомен является однозначно определяемым внутри домена верхнего уровня. Нетрудно догадаться (по аналогии с обычным письмом), что после кода страны должен следовать код города — spb в нашем случае однозначно определяет код Санкт-Петербурга. Совокупность составных частей домена spb.ru называется доменом второго уровня. Аббревиатуры домена второго уровня определяются в соответствии с правилами, принятыми доменом верхнего уровня.

Домен третьего уровня — stels.spb.ru. В нашем случае домен третьего уровня включает в себя название фирмы Stels. Правила образования имен внутри доменов третьего уровня — это личное дело доменов второго уровня.

Кроме идентификаторов абонентов, в системе электронной почты используются почтовые псевдонимы, которые позволяют системному администратору и отдельным пользователям переадресовывать почту. Ими можно пользоваться для задания списков рассылки (которые включают нескольких получателей), для пересылки почты между компьютерами и для того, чтобы к пользователям можно было обращаться по нескольким именам. Помимо списков пользователей, псевдонимы могут обозначать:

Q файл, содержащий список адресов;

Q файл, в который должны добавляться сообщения;

D команду, на вход которой должны передаваться сообщения.

Псевдонимы могут быть определены:

Q в файле конфигурации пользовательского агента;

Q в общесистемном файле псевдонимов /etc/aliases;

(3 в пользовательском файле пересылки -/.forward.

Сначала система электронной почты ищет псевдонимы в файле конфигурации пользовательского агента, затем в файле aliases и наконец в пользовательском файле пересылки.

Вот несколько примеров переадресации почты с помощью псевдонимов, определенных в файле aliases:

stels: savspb;

savspb: stels@mailhub;

autors: savspb,som,avit,trent.

В первой строке указано, что почту, поступающую на имя stels, следует доставлять пользователю savspb на локальный компьютер. Во второй, что всю почту, поступающую на имя savspb, следует доставлять на компьютер mailhub. И, наконец, третья строка определяет, что почту, адресованную authors, следует доставлять пользователям savspb, som, avit и trent. Поддерживается рекурсия, поэтому почта, посланная на имя stels, в конце концов, попадает по адресу savspb@mailhub.

Чтобы электронное письмо дошло до адресата, необходимо его оформить в соответствии с международными стандартами и написать стандартизованный почтовый электронный адрес. Общепринятый формат послания определяется документом под названием «Standard for the Format of ARPA — Internet Text messages», сокращенно — Request for Comment или RFC822. Этот формат определяет, что электронное послание должно состоять из текста самого письма и заголовка, который приписывается в начале сообщения. Заголовок отделяется от текста пустой строкой и содержит несколько строчек необходимой информации об этом сообщении: дату отправления, адрес, обратный адрес, тему сообщения и т. д. Каждая из строк заголовка имеет вид: название: текст. Бывает несколько видов строк заголовка. Не все они обязательно должны присутствовать. Некоторые строки почтовые службы добавляют автоматически. (Received: Date:), другие задает сам автор письма (То:, Subject:).

Само письмо состоит из двух частей: заголовка и тела письма. Для системы основным является заголовок, для пользователей — тело письма. Заголовок содержит сведения об авторе письма, о получателях, времени создании. Заголовок также пополняется по мере прохождения письма через сеть, в него заносится информация о том, в какое время письмо проходило и через какие компьютеры. За заголовком следует пустая линия, отделяющая тело письма. В теле прописываются такие важные параметры, как кодировка текста письма, тип присоединенных файлов и некоторые другие. В отличие от многих иных сервисов, письма передаются по сети целиком, но не в том смысле, что одним большим IP-пакетом, а в том, что все пакеты, содержащие письмо, собираются на каждом передающем компьютере. Система передачи полностью аналогична обычному роутингу сетевых пакетов. Для нее применяются записи так называемого Mail eXchanger (MX), которые содержат информацию о том, куда в зависимости от адреса получателя требуется направлять письмо. Так в целом происходит работа почтовых систем.

Рассмотрим пример почтового сообщения: Received: by avg386.kiae.su; Thu, 20 Dec 90 13:51:5^MSK

Received: byjumbo.kiae.su; Thu, 20 Dec 90 12:52:17 MSK

Received: from CS.ORST.EDU by fiiug.fi with SMTP id AA15539 (5.65+/IDA-1.3.5 for avg@kiae.su); Thu, 20 Dec 90 08:19:05 +0200

Received: from jacobs.CS.ORST.EDU by CS.ORST.EDU (5.59/1.15) id AA19981; Wed, 19 Dec 90 22:19:59 PST

Received: by jacobs.CS.ORST.EDU (5.54/1.14) id AA02240; Wed, 19 Dec 90 23:19:35 MST

Date: Wed, 19 Dec 90 23:19:35 MST

From: Harry Brooks <brooksh@jacobs.cs.orst.edu>

Message-Id: <9012200619.AA02240@jacobs.CS.ORST.EDU>

To: avg@kiae.su

Subject: Re: Новое ПО

Status: RO

Привет! Вышли мне описание твоей новой программы.

Received: — это отметка о прохождении через некоторое электронное устройство (своеобразный почтовый штемпель). Количество таких отметок (строчек) показывает, через сколько машин прошло сообщение, чтобы достигнуть адресата. При этом каждая из машин обозначает, когда сообщение проходило через нее (ставит штемпель).

Date: — дата и время отправления письма; они указываются в стандартном формате, поскольку большинство почтовых систем умеют сортировать сообщения по времени.

From: — имя отправителя и обратный адрес, который выделен угловыми скобками.

Message-Id: — внутренний уникальный, единственный в мире идентификатор сообщения, который присваивается почтовой службой отправителя каждому письму. Его можно использовать как исходящий номер для ссылок на письмо.

То: — адрес получателя.

Subject: — тема сообщения. Пометка Re: в этой строке обозначает, что сообщение является ответом (от слова reply) на другое сообщение. У исходного сообщения и у ответа строка Subject: одна и та же. Для ответа почтовая служба автоматически берет тему из исходного сообщения. Это удобно, когда идет длинный разговор на одну тему. Вы сможете потребовать, чтобы почтовая служба отсортировала сообщения по темам, и освежить в памяти предыдущие фразы этого разговора. В этой строке, составляя сообщение, желательно указывать короткое название, но как можно более информативное. Сообщение под заголовком вроде «А помнишь, как-то раз ты мне говорила...» не всякий станет читать.

Status: — статус сообщения; почтовая служба помечает для себя прочитанное сообщение, чтобы второй раз не предложить его как новое.

Само послание — как правило, текстовый файл произвольной формы. При передаче нетекстовых данных (исполняемой программы, графической информации) сообщение перекодируется соответствующими программными средствами. Ввести текст сообщения, сформировать заголовок можно одним из редакторов сообщений для электронной почты.

Сервисное обслуживание электронной почты

Такой сервис электронной почты, как немедленный обмен сообщениями IM (Instant Messaging), достаточно популярен в современных сетях. Однако реализация приложений на базе IM требует защиты трафика сообщений в случае выполнения следующих задач:

– идентификация;

– разделение файлов;

– отказ в обслуживании.

Если удаленные корпоративные пользователи могут быть надежно идентифицированы, то этого нельзя гарантировать в отношении удаленных (и потенциально неизвестных) пользователей систем обмена сообщениями. Уже было несколько случаев хакерских атак на популярные системы обмена сообщениями, когда они персонифицировали собой сотни пользователей.

Разделение файлов—эта часто имеющаяся у приложений IM возможность, позволяет удаленным пользователям пересылать произвольные файлы на локальный хост по тому же самому соединению, что и график обмена сообщениями. Такие файлы могут быть исполняемыми и часто используются для распространения червей и троянских коней.

Отказ в обслуживании DoS (Denial of Service) связан с тем, что для поддержки приложений IM администратору часто приходится открывать произвольный диапазон портов на брандмауэре, которые могут быть использованы для проведения атак DoS.

Определенный скептицизм в отношении защиты IM состоит в том, что сеть не заслуживает доверия и что информация может подвергнуться перлюстрации и злонамеренной модификации со стороны злоумышленников. В связи с этим для IM могут быть выделены три опасности:

– подсматривание (stalking);

– подделка (spoofing);

– спам (spamming).

Подсматривание — это перехват данных IM при их передаче по Internet с целью определения местонахождения сети участника обмена в реальном времени. В настоящее время соответствующие организации работают над необходимыми протоколами контроля доступа и обеспечения невидимости.

Подделка — изменение данных сообщения, а также подмена имени (имперсонификация) отправителя. Достоверность сообщения и отправителя можно обеспечить за счет использования надежных идентификационных и криптографических дайджестов сообщений.

Спам — получение сорных сообщений, борьба с которыми — общая проблема для мира асинхронного обмена сообщениями. Задача состоит в создании набора правил доставки для блокирования сорных сообщений.

Рассмотрим еще один новый сервис сети — систему унифицированного обмена сообщениями (Unified Messaging, UM). Наверное, вам приходилось сталкиваться со следующей рекламой услуг (часто бесплатных): «Факсимильные, голосовые, пейджинговые, сотовые и электронные сообщения в одном легко доступном почтовом ящике Internet1». Предпосылка проста: использовать повсеместность Internet для доступа к нескольким разновидностям сообщений с помощью единого метода, часто на базе Web.

Системы унифицированного обмена сообщениями имеют двоякую цель: получение доступа к сообщениям из любой точки и сокращение расходов на связь за счет извлечения сообщений из «универсального почтового ящика» с использованием имеющихся локальных бюджетов доступа в Internet.

Нет сомнения, что мечты об унифицированном почтовом ящике вскоре станут реальностью, однако эта концепция таит зловещие последствия для корпоративной защиты.

В настоящее время стандартов на UM практически нет. Их отсутствие вынуждает производителей предлагать собственные нестандартные решения. В свою очередь это усложняет защиту всех протоколов, особенно для тех унифицированных сервисов, где применяется несколько методов сбора сообщений.

Возьмем, к примеру, ситуацию, когда отдел кадров посылает вам факс с условиями вашего грядущего повышения (включая информацию об окладе и предоставляемых акциях). Если даже отправитель пользуется (относительно) закрытой средой, то сам факс может быть помещен в нешифруемый цифровой почтовый ящик на узле провайдера. Хотя аналоговые голосовые сообщения оцифровываются для их извлечения с помощью электронной почты Internet, это еще не означает, что они шифруются. Например, факс из соседнего отдела может просто храниться в одном из широко распространенных графических форматов (TIFF, JPG и т. п.).

При отсутствии ясных и исчерпывающих протоколов защиты, охватывающих все технологии доступа UM, следует все данные рассматривать как «чрезвычайно конфиденциальные». Если ваша политика защиты предусматривает одинаковый подход ко всем данным UM, то с ними нужно обращаться так, как если бы они были наиболее важными и наименее защищенными. Некоторые сообщения в результате могут оказаться зашифрованными дважды, но это небольшая плата по сравнению с возможными последствиями.

Способы информационной защиты электронной почты

Секретные агенты в голливудских боевиках все больше предпочитают электронную почту обычной. Между тем, рассылка деловых писем или личных сообщений по электронной почте совершенно не добавляет им секретности. Для простоты представьте, что детали сделки или подробности своей интимной жизни вы посылаете на открытке, которую могут прочитать все желающие. По оценкам экспертов, лишь одно из ста писем удовлетворяет требованиям безопасности. При этом не думайте, что вы станете объектом внимания, только если займете высокий пост или заработаете несколько миллионов долларов. Системный администратор вашей компании, например, может беспрепятственно просматривать личную почту на предмет соблюдения секретов фирмы или просто из любопытства. Кроме этого существует еще много способов, если уж не вскрыть вашу почту, то по крайней мере ее испортить или не дать достигнуть адресата. Рассмотрим, что может угрожать электронной почте.

Наиболее очевидным следствием полномасштабной реализации обмена сообщениями является необходимость управлять его информационным наполнением. Если надежность источника и содержания факсимильного документа и голосовой почты не вызывает сомнения, то борьба за обеспечение целостности сообщений электронной почты продолжается.

Решение задач управления информационным наполнением считается успешным при соблюдении:

– конфиденциальности;

– целостности.

Обеспечить конфиденциальность обмена электронной почтой просто только теоретически; при практической реализации — это весьма трудная задача, в том числе и с точки зрения управления.

Недавние инциденты с вирусами Melissa и Love Bug продемонстрировали реальную угрозу: сегодня в глобальной сети Internet один вирус может поразить миллионы хостов практически по всему миру.

Несмотря на глобальный характер угрозы, защита должна быть организована локально, и бдительный администратор сети должен подготовить продуманный план защиты. Большинство предприятий имеет брандмауэры с поддержкой анализа информационного наполнения (с активными фильтрами для выявления известных вирусов), однако они абсолютно не надежны, как о том свидетельствует недавний всплеск атак с применением троянских коней.

Помимо активного мониторинга, администратор защиты может подготовиться к вирусным атакам на электронную почту, приняв следующие меры:

– обеспечить оперативное информирование пользователей при обнаружении атаки;

– использовать адаптивную фильтрацию подозрительной почты;

– периодически информировать пользователей об изменениях в политике защиты и обращении с вирусами, включая процедуру оповещения об инцидентах;

– внедрить адекватные процедуры резервного копирования и восстановления данных.

Обеспечение оперативного информирования, как только атака будет обнаружена, должно включать широковещательную рассылку предупреждений как традиционными, так и электронными средствами, развешивание объявлений, указание корпоративного URL, где пользователи могут найти информацию, предоставление четких кратких инструкций, как поступать с вирусом, указание координат ответственного сотрудника отдела информационных систем. Однако возможные последствия инцидента не следует преувеличивать, но и не стоит притуплять чувство опасности, так как это может иметь отрицательные последствия в случае чрезвычайной вирусной угрозы.

С помощью адаптивной фильтрации подозрительной почты во время последних инцидентов в большинстве компаний смогли отфильтровывать как входящие, так и исходящие сообщения со словами «I Love You» в теме сообщения (фирменный знак этих вирусов). Кроме того, сообщения рекомендуется ограничивать по размеру, по крайней мере, на первое время после обнаружения опасности. Это поможет воспрепятствовать распространению сомнительных вложений, таких, как исполняемые файлы. Порог в 5 кбайт является достаточным.

Благодаря периодическому информированию пользователей об изменениях в политике защиты и обращении с вирусами, включая процедуру оповещения об инцидентах, можно заранее дать пользователям инструкции, как вести себя в случае атаки. Кроме того, их следует проинструктировать относительно необходимости регулярного обновления файлов с сигнатурами вирусов. Наконец* пользователей было бы неплохо научить отличать реальные вирусы от их имитаций.

Внедрение адекватных процедур резервного копирования и восстановления данных необходимо на случай применения вирусов, которые не используют макросы или исполняемые файлы для проникновения в систему. Такие атаки часто заставляют пользователей удалить все сообщения из почтового ящика или, возможно даже, содержимое всего жесткого диска. Общие сетевые разделы позволяют централизовать резервное копирование, однако эти диски должны быть тщательно разграничены между собой, чтобы вирусы не распространялись дальше.

Защита от вирусов и троянских коней составляет отдельную самостоятельную задачу, однако настоящую опасность представляют менее явные угрозы: кража интеллектуальной собственности, снижение продуктивности и даже ответственность за неправомочное использование корпоративных ресурсов. Система анализа информационного наполнения — один из множества инструментов, который следует реализовывать для соблюдения политики компании в отношении электронной почты.

Все методы извлечения информации должны быть защищенными. Выполните анализ защиты всех методов сбора сообщений и периодически проверяйте каждую среду доступа (включая беспроводную и телефонную связь). К примеру, еще в 1997 году шифровальщик Брюс Шнайер (из Counterpane Lab) обнаружил «дыру» в технологии шифрования, используемой в цифровых сотовых телефонах.

Не следует применять нестандартные или новые технологии, в них может быть множество «дыр». Стандартные протоколы необходимо постоянно испытывать на предмет надежности защиты, в результате чего они становятся эффективнее.

Самый очевидный выход из создавшегося положения — шифрование. Почему же этот способ не получил распространения, и все письма в Internet не кодируются автоматически? В первую очередь, из-за наличия разных стандартов. Два наиболее популярных способа шифрования — S/MIME (Secure Multipurpose Internet Mail Extension) и POP (Pretty Good Privacy) — несовместимы друг с другом.

Тем не менее, секретное электронное письмо не только шифруют, но и заверяют цифровой подписью. Таким образом, вы совершенно точно будете знать, от кого именно это письмо, что его содержание не было изменено и, более того, не было прочитано. Защита сообщения происходит с помощью двух цифровых комбинаций, называемых личным и открытым ключами. Личный ключ хранится на вашем компьютере, и никто кроме вас доступа к нему не имеет. Открытый ключ общедоступен, например, на вашей домашней странице.

Вы пишете письмо другу и шифруете его своим секретным ключом. Друг расшифровывает его с помощью вашего открытого ключа. Таким образом, он уверен, что письмо прислали именно вы и что его содержание не подменили, так как шифрующий ключ есть только у вас. Но такое сообщение еще можно перехватить и прочитать. Для полной защиты вам необходимо поверх шифровки собственным ключом зашифровать письмо открытым ключом вашего друга. Тогда он будет единственным, кто может прочитать сообщение.

Вероятность расшифровки и подмены подобного письма очень мала. Правда, появляется необходимость регулярно проверять актуальность чужих ключей — не были ли они изменены или скомпрометированы (например, украдены). Для этого служат компании, подтверждающие актуальность ключа. К тому же вы вправе потребовать от подобной компании цифровой ключ, подтверждаемый другой компанией, и т. д. Подобная иерархия компаний, подтверждающих ключи друг друга, с самой авторитетной компанией наверху реализована в протоколе S/MIME. PGP использует для этих же целей Сеть доверия (Web of Trust), состоящую из общих друзей и знакомых.

Очевидно, что ввиду расширения использования электронного обмена сообщениями в бизнесе этот сервис должен быть также надежным и защищенным. Однако, будучи, наверное, самым распространенным сетевым приложением, электронный обмен сообщениями часто является и самым незащищенным.

Как правило, если только обмен не происходит по частной сети или VPN, единственный способ гарантировать конфиденциальность состоит в шифровании сообщения на рабочей станции отправителя и последующей ее дешифровки на станции получателя.

Для достижения этой цели предлагаются, по крайней мере, три конкурирующих подхода, каждый на базе соответствующих протоколов. Первый подход опирается на Secure/MIME (S/MIME) компании RSA Security. Это расширение протокола кодирования MIME. S/MIME стал форматом де-факто для двоичных мультимедийных вложений в электронные сообщения. Хотя первый протокол S/MIME был разработан RSA, текущая версия S/MIME базируется на спецификации IETF (RFC 2632,2633 и 2634) и, таким образом, представляет собой открытый стандарт.

Благодаря включению сообщений в формате стандарта на криптографию с открытыми ключами PKCS7 (Public Key Cryptography Standart #7) в тело MIMI протокол S/MIME позволяет получателю идентифицировать личность отправителя с помощью шифрования с открытыми ключами. При таком подходе подпись сообщения просто сравнивается с открытым ключом отправителя.

S/MIME — наиболее широко распространенный способ сквозной защиты информационного наполнения. Он пользуется поддержкой основных поставщиков протоколов для обмена сообщениями, включая Microsoft, Lotus, Netscape (Communications и Novell).

Второй подход к обеспечению конфиденциальности электронной почты (Pretty Good Privacy, PGP) был предложен Филиппом Циммерманом в виде бесплатного инструментария для UNIX, однако впоследствии его коммерческой реализацией занялась Network Associates, и теперь PGP доступен и для платформ Windows и Macintosh.

Хотя PGP мог применяться к составным вложениям сам по себе, имеющиеся предложения ориентируются на MIME как на структуру информационного наполнения и поэтому называются PGP/MIME. Кроме того, IETF в настоящее время работает над открытой версией PGP, называемой OpenPGP.

Как и S/MIME, спецификация PGP предполагает шифрование сообщений с использованием симметричного ключа (один и тот же ключ применяют как для шифрования, так и для дешифровки данных), после чего он присоединяется к сообщению и шифруется с помощью технологии с открытыми ключами. Это исключает необходимость шифрования текста сообщения посредством открытого ключа — весьма медленного процесса.

Однако в отличие от S/MIME, технология PGP не предусматривает иерархического распространения (и подписи) открытых ключей. Вместо этого PGP опирается на концепцию «паутины доверия», в соответствии с которой пользователь получает открытые ключи надежными средствами (например, лично) и затем самостоятельно решает относительно принятия других ключей, подписанных теми же доверенными уполномоченными. Такой механизм прост для реализации на корпоративном уровне, но ему недостает масштабируемости иерархических PKI (Public-key Infrastructure).

Третий подход составляет совокупность РЕМ (Privacy Enhanced Mail) и MOSS (MIME Object Security Services). Задуманный еще в 1993 году, протокол РЕМ стал первой попыткой защитить обмен электронной почтой; он был опубликован IETF в качестве проекта стандарта в RFC 1421,1422,1423 и 1424. Однако его существенным недостатком была неспособность обрабатывать восьмибитовые текстовые сообщения (что необходимо для мультимедийных вложений), поэтому спецификация MOSS и была предложена в качестве замены РЕМ.

На сегодняшний день и РЕМ, и MOSS остаются, однако, высокоуровневыми спецификациями; мало кто прилагает усилия для достижения совместимости между конкурирующими реализациями. Стандарты на защиту обмена сообщениями продолжают совершенствоваться, а тем временем уже начинают постепенно вырисовываться наилучшие способы защиты.

У компьютерной отрасли есть вполне обоснованная надежда, что реально совместимая модель защиты появится в скором будущем и будет она столь же зрелая, как и сами почтовые транспортные протоколы.

Фантастически быстрый успех многих компаний, предлагающих новые технологии для Internet, связан, как правило, с изобретением нового Web-сервиса, полезность которого для широкой аудитории настолько очевидна, что число его пользователей достигает десятков миллионов человек. Так было, в частности, с бесплатной регистрацией почтовых адресов в Hotmail. Для работы с подобными системами не требуется никакого клиентского программного обеспечения, кроме браузера, абоненты не привязаны жестко к своему провайдеру и могут пользоваться электронной почтой в любом месте, оборудованном Web-терминалом. Несмотря на очевидные достоинства, одна важная проблема не решена и здесь. Речь идет о защищенности передаваемой корреспонденции от посторонних глаз.

Сложность задачи заключается не в алгоритмах шифрования, которые известны и достаточно хорошо проработаны, а в организации удобной работы с ключами, в преодолении строгих юридических рогаток и, самое главное, в завоевании доверия клиента. Хорошо известно, что в США установлены очень жесткие ограничения на экспорт стойких средств шифрования, за смягчение которых борются не только защитники прав и свобод человека, но и ведущие производители прикладных информационных систем, потому что их продукция теряет свою конкурентоспособность на мировом рынке. ФБР и ЦРУ лоббируют принятие законов, регламентирующих предоставление государственным органам по решению суда секретных ключей, выданных клиентам уполномоченными на это организациями. И хотя приводимые аргументы (борьба с терроризмом и контроль над государствами, не признающими решений мирового сообщества) выглядят убедительно, не только преступники, но и законопослушные субъекты хотели бы иметь дополнительные гарантии сохранения конфиденциальности своей корреспонденции.

Поддержка всеми современными браузерами протокола SSL (Secure Socket Layer), обеспечивающего шифрование данных в процессе их передачи из одного узла в другой, проблемы не решает, т. к. после этого почтовые сообщения хранятся на серверах в незашифрованном виде.

В ZipLip.com пошли по простому пути: переданное с помощью SSL сообщение не дешифруется и хранится на почтовом сервере до тех пор, пока за ним не обратится получатель. Соответствующий ключ генерируется на основе фразы-пароля, которая должна быть заранее известна и отправителю, и получателю. Поскольку шифрование происходит на сервере, находящемся на территории США, экспортные ограничения не нарушаются, и длина ключа может быть любой. С другой стороны, из-за того что ключ хранится вместе с зашифрованным сообщением, получить доступ к нему могут не только представители ФБР, но и сотрудники ZipLip. Таким образом, в этом случае все сводится к проблеме доверия.

В основе решения HushMail лежит более изощренный подход. Поскольку оно базируется на технологии Java (JVM 1.5.5 и более поздние редакции), в качестве почтовых клиентов можно использовать лишь достаточно свежие версии Web-браузеров: Netscape Navigator (начиная с версии 4.04) и Internet Explorer (начиная с версии 4.5). Благодаря применению средств шифрования с открытым ключом корреспонденты не обязаны знать и помнить чужие пароли. На разных этапах используются симметричные и несимметричные алгоритмы шифрования. Напомним, что при симметричном шифровании один и тот же ключ служит как для кодирования, так и для декодирования, а при несимметричном — кодирование осуществляется открытым ключом, а декодирование — секретным,

Специалисты Hush Communications приложили немало усилий, чтобы, с одной стороны, максимально упростить процедуру генерации ключей, а с другой — сделать их недоступными для посторонних лиц (в том числе и государственных органов) без разрешения владельца. При этом многие правовые коллизии были решены столь тонко, что представитель ФБР был вынужден признать легитимность системы HushMail, посетовав на то, что она выводит передаваемую корреспонденцию из под юридического контроля.

При регистрации пользователя в HushMail пара ключей (открытый и секретный) генерируется непосредственно на его клиентской машине. Для этого туда загружается специальный Java‑апплет, который предлагает пользователю случайным образом поманипулировать мышью, а затем на основе зафиксированной и рандомизированной последовательности координат формирует пару ключей (длиной 1024 бит). Сообщение шифруется специальным апплетом, пересылаемым с сервера HushMail на браузер клиента. Понимая, что строгие судьи могут квалифицировать загрузку апплета как некую форму незаконного экспорта криптографического программного обеспечения, Hush Communications разместила свой сервер за пределами США (по разным сведениям, в Канаде или на расположенном в Карибском бассейне острове Ангвилла). Кроме того, сами апплеты были разработаны гражданами Ангвиллы — своеобразной программистской оффшорной зоны с весьма мягким законодательством в отношении средств шифрования.

Открытый ключ пересылается на сервер HushMail, откуда он автоматически выдается другому клиенту системы HushMail, написавшему секретное письмо данному пользователю. Таким образом, в конфиденциальной переписке могут принимать участие лишь зарегистрированные пользователи HushMail.

В описанной конфигурации, когда секретный ключ хранится на компьютере пользователя, компания Hush Communications вообще не имеет никакого доступа к секретным ключам своих клиентов и поэтому будет не способна их выдать кому-либо даже при наличии официальной судебной санкции. Однако в этом случае теряется одно из главных преимуществ Web-почтовых систем: возможность получения и пересылки корреспонденции с любого компьютера, подключенного к Internet.

Указанная проблема решается следующим образом. Еще на этапе регистрации апплет предлагает пользователю задать достаточно длинную фразу-пароль, которую тот должен хорошо запомнить. На основе пароля генерируется симметричный 128-разрядный ключ, с помощью которого секретный ключ шифруется и отправляется на хранение на сервер HushMail. Теперь, независимо от местонахождения, вы можете подключиться к HushMail и загрузить с сервера свой дополнительно зашифрованный секретный пароль.

Далее все повторяется в обратном порядке: апплет просит вас ввести фразу-пароль, генерирует на ее основе тот же самый 128-разрядный симметричный ключ, расшифровывает секретный пароль, а уже с его помощью — зашифрованное письмо. Реальная процедура организована немного сложнее: пара ключей (открытый/секретный) используется для кодирования не самого письма, а одноразового симметричного 128-разрядного ключа, с помощью которого шифруется письмо, но это не принципиально.

Итак, все потенциально опасные для пользователя операции — генерация ключей, шифрование и декодирование сообщений — осуществляются на его клиентской машине вдали от сервера HushMail. Сообщения и секретные ключи хранятся на нем в зашифрованном виде и не могут быть вскрыты без фразы-пароля. Тем самым специалисты Hush Communications лишний раз хотят убедить всех в том, что защита корреспонденции обеспечивается не их «клятвами», а объективной изоляцией критически важных ключей.