- •«Анализ сетевого трафика»

- •Структура icmp пакета

- •Перейдём к нашему «тестовому стенду»:

- •Параметры реального сетевого адаптера для выхода в интернет

- •Параметры виртуального сетевого адаптера, «вид из хост-машины»:

- •Параметры виртуального сетевого адаптера Клиент-машины в Windows xp:

- •Приступим к выполнению поставленных задач:

- •1. При помощи программы Microsoft Network Monitor 3.4 (или аналогичной) проанализировать трафик между двумя узлами локальной сети:

- •2. При помощи Microsoft Network Monitor 3.4 проанализировать интернет-трафик:

2. При помощи Microsoft Network Monitor 3.4 проанализировать интернет-трафик:

- сделать запрос удалённого URL через браузер (проанализировать GET-запрос и ответ);

- выполнить tracert (traceroute) до удалённого узла, проанализировать результат.

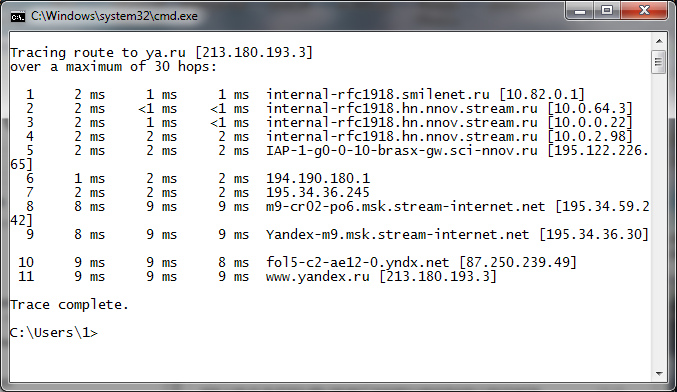

Начнём с traceroute, как более близкой к недавно рассмотренному ICMP ping запросу.

Вводим команду

cmd /k tracert ya.ru

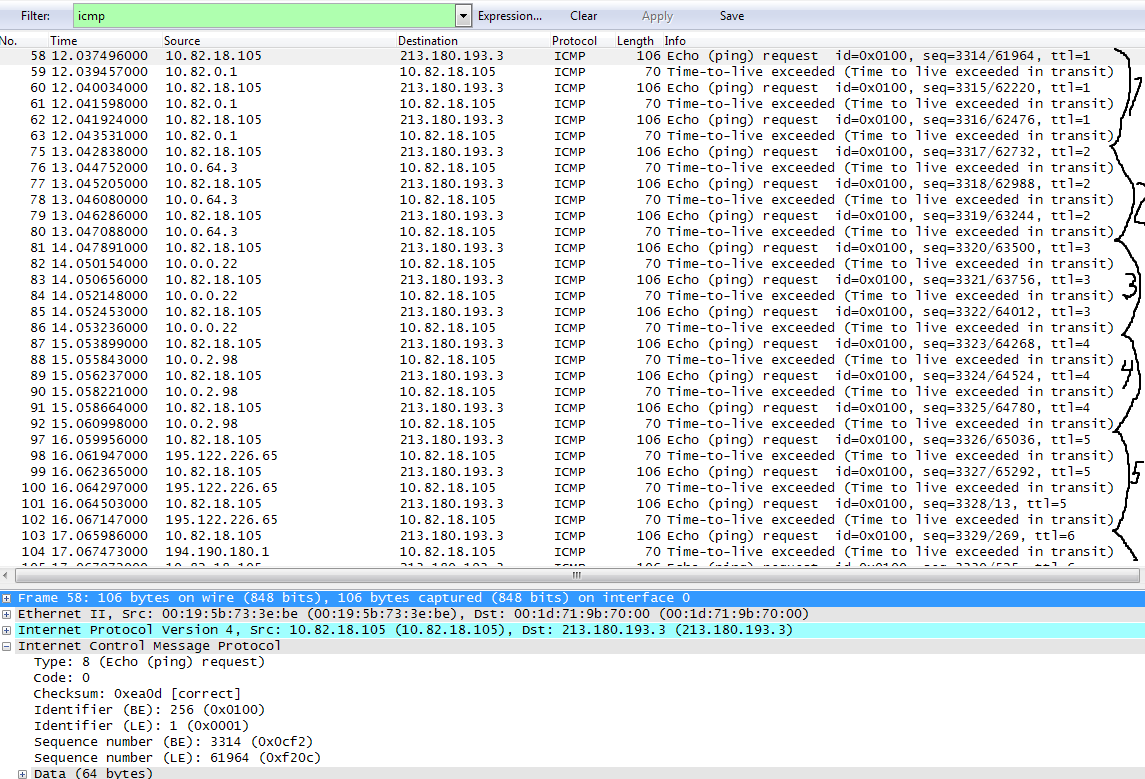

Смотрим на логи Wireshark:

Если вспомнить ранее упомянутый принцип работы утилиты трейса, становится понятно что к чему:

Устанавливая TTL от 1 до необходимого максимума, программа получает ответы от промежуточных шлюзов, тем самым узнавая их адреса, причём каждый пингуется по 3 раза, что мы и можем наблюдать на скриншоте. Структура самих пакетов была разобрана ранее, и ничего особо нового из себя не представляет.

Разве что стоит обратить внимание на поле в пакете ответа, которое получило новое для нас значение: Type: 11 (Time-to-live exceeded)

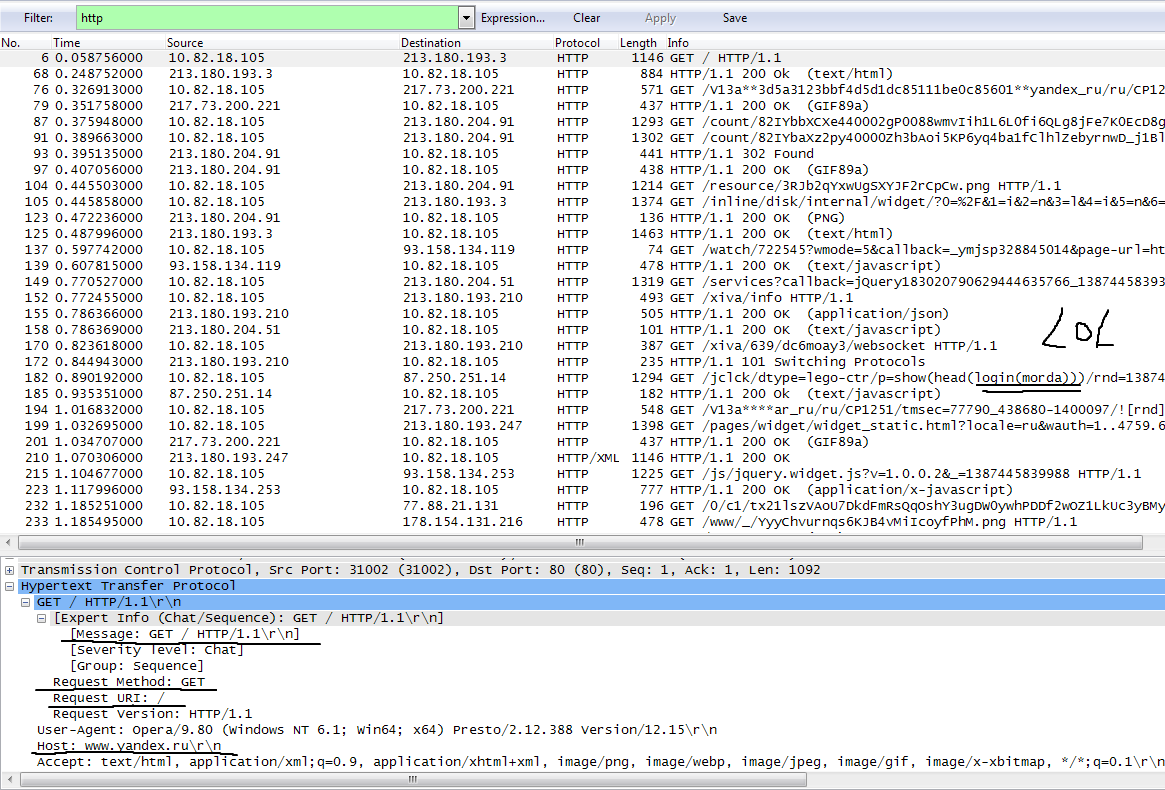

Теперь рассмотрим пример HTTP-запроса GET:

Запускаем сниффер, и открываем главную страницу Яндекса:

http://www.yandex.ru/

И видим множество запросов, связанных с прогрузкой связанных с главной страницей ресурсов (картинки, скрипты и др.). Однако, нас интересуют лишь два первых фрейма, отображающих, собственно первоначальный запрос GET и ответ на него сервера.

Запрос GET можно увидеть внизу скриншота выше.

Он находится в полном соответствии с теорией, описанной в начале отчёта.

В разделе TCP мы видим информацию об айпи сервера, порте сервера\клиента и другую менее интересную информацию.

При HTTP-запросе происходит инкапсуляция следующего вида:

Ethernet > IPv4 > TCP > HTTP

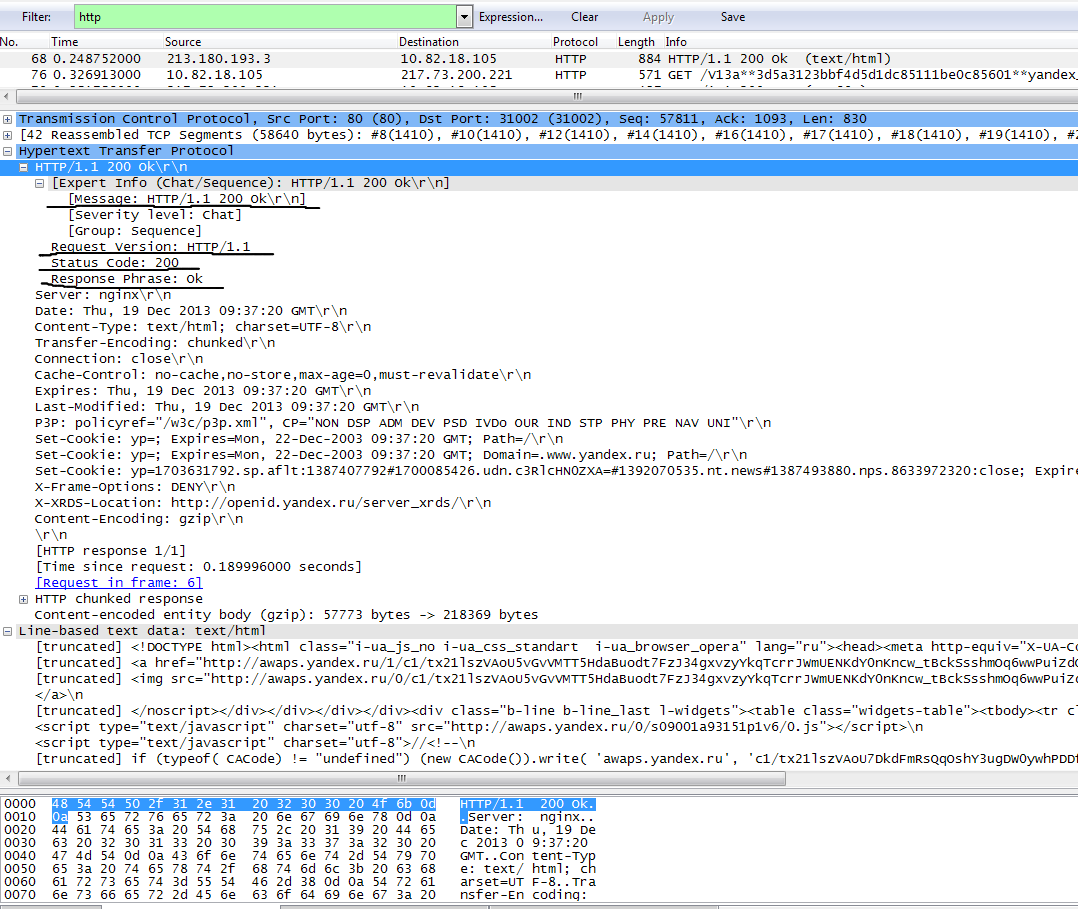

Откроем ответ сервера:

Аналогично, также наблюдаем много дополнительной информации, например установку cookies, сообщение о кодировке информации, контроль кеширования страницы и многое другое.

Конец отчёта.

Вывод

В данной лабораторной работе мы ознакомились с базовыми функциями программ-снифферов (анализаторов сетевых кадров), «вживую» увидели структуру IP-пакетов, и расположение в них конкретных частей данных и параметров передачи. В общих чертах разобрали принципы работы нескольких сетевых программ (Ping, tracert), и провели краткий анализ передаваемых ими при этом пакетов.

Используемые при составлении отчёта материалы: Ресурсы сайтов Wikipedia.org и askit.ru