- •Прозрачное здание

- •Учет рабочего времени и расчет заработной платы

- •Автоматизация оформления и изъятия пропусков

- •8. Перечислите и опишите этапы настройки Центра Управления perCo-s-20

- •13. Опишите возможные варианты ввода учетных данных о сотрудниках.

- •14. Опишите порядок действий при создании графиков работы в системе.

- •15. Опишите порядок действий при создании графиков доступа в системе. Приведите типы графиков доступа.

- •18. Сравните и найдите различия методов предоставления доступа посредством по Perco-s-20 и веб-интерфейса

- •19. Обоснуйте и проанализируйте способы ввода, импорта и изменение карт доступа

- •20. Опишите формирование отчетов по событиям

- •21. Опишите формирование отчетов о времени прихода на работу и ухода с нее

- •22. Опишите формирование отчетов о времени присутствия сотрудников на рабочем месте

- •23. Опишите формирование табеля учета рабочего времени по стандартным формам т-12, т-13.

- •24. Опишите формирование отчетов об опозданиях, прогулах, уходов с работы раньше времени.

- •25. Объясните назначение модуля оправдательные документы.

- •26. Объясните назначение модуля автотранспортная проходная и приведите основные функциональные возможности

- •27. Опишите основные этапы настройки конфигурации верификации

- •28. Опишите назначение и основные функциональные возможности модуля «кафе»

1.Системы технической защиты - это комплекс электронных и электрических систем, повышающих безопасность объекта. Являются вспомогательными системами при организации безопасности на различных объектах. Позволяют уменьшить риск "человеческого фактор", снизить расходы на безопасность, за счёт переноса контроля за сохранностью объекта с человека, на автоматическую систему.

Основные направления повышения безопасности объекта с помощью средств технической защиты:

регистрация происходящих событий;

контроль за происходящими событиями;

оповещение при наступлении определённых событий;

запуск определённых действий при наступлении событий;

изменение мер безопасности на объекте в зависимости от зарегистрированных событий;

2. скрытность - сохранение в тайне факта создания и особенностей построения системы инженерно-технической защиты информации, а также используемых в этих целях сил и средств защиты информации; гибкость — возможность оперативного реагирования на изменения степени защищенности конфиденциальной информации в зависимости от выбора критериев, способов и методов ее защиты; многозональность — размещение источников информации в различных зонах защиты с контролируемым уровнем безопасности, т.е. разделение территории предприятия на зоны с различными уровнями доступа для персонала предприятия соответствующих категорий (руководство предприятия, руководители подразделений, отдельные должностные лица и т.п.) и размещение объектов в разных зонах в зависимости от степени важности хранящейся или обрабатываемой на этих объектах информации; многорубежность — создание соответствующих рубежей защиты объектов предприятия на границах выбранных зон защиты информации.

Система контроля и управления доступом (СКУД) PERCo-S-20 предназначена для защиты от проникновения посторонних лиц на территорию предприятия, разграничения доступа сотрудников внутри предприятия, обеспечения трудовой дисциплины, автоматизации учета рабочего времени.

3.Будучи электронными информационными системами, СКУД постоянно совершенствуются, вбирая в себя достижения электроники и информатики. Растущая вычислительная мощность микропроцессоров, увеличение объема и надежности элементов памяти является основой для обеспечения соответствия возможностей СКУД растущим требованиям заказчиков. Появление мощных микропроцессоров со встроенной репрограммируемой памятью обеспечило возможность дистанционного обновления и развития аппаратной части СКУД без демонтажа ее элементов, что позволяет поддерживать актуальность системы на протяжении всего срока эксплуатации без дополнительных финансовых затрат. С точки зрения производителя такой подход обеспечивает дополнительные конкурентные преимущества и позволяет развивать систему за счет вывода на рынок нового оборудования и сохранения совместимости со старыми аппаратными версиями.

Среди тенденций развития СКУД следует особо отметить всеобщий интерес к внедрению IP-технологий. Возможность использования локальных вычислительных сетей (ЛВС) для передачи информации в некоторых системах присутствует уже более 10 лет. Их структура предусматривает использование последовательных интерфейсов RS-485 или аналогичных для объединения линейных контроллеров и специальные шлюзы или центральные контроллеры для объединения оборудования в единую информационную сеть по каналам Ethernet. Основным отличием оборудования нового поколения является полный отказ от использования последовательных интерфейсов. Практически все ведущие производители вывели на рынок или анонсировали контроллеры доступа с возможностью прямого подключения к сети Ethernet. Новые технологии привносят дополнительные возможности, к которым можно отнести удобство использования оборудования и более низкую стоимость внедрения СКУД на объектах с развитой IT-ин-фраструктурой. Производители получают возможность организации прямого обмена информацией между контроллерами и питания устройств от сети Ethernet с применением технологии PoE (Power over Ethernet).

Следует, однако, отметить, что далеко не везде имеется необходимая оснащенность каналами Ethernet, а приобретение дополнительного оборудования и прокладка соответствующих коммуникаций может оказаться невыгодной, если в местах организации точек доступа не планируется размещение других IP-устройств или компьютеров. Ограниченная нагрузочная способность не позволяет использовать технологию PoE для питания контроллеров и исполнительных устройств суммарной мощностью более 13 Вт, а ее структура усложняет реализацию длительного резервирования электропитания системы и повышает общую стоимость оборудования ЛВС. Вопросы защиты сети от несанкционированного доступа, обеспечения достаточной пропускной способности и правильная организация маршрутизации пакетов данных также требуют внимательного рассмотрения. Учитывая эти моменты, можно предположить, что наиболее востребованными будут универсальные системы, обеспечивающие возможность использования оборудования с классическими и Ethernet интерфейсами как по отдельности, так и в необходимых сочетаниях. Некоторые производители уже имеют в своем арсенале подобные решения, причем в ряде случаев для выбора того или иного типа интерфейса достаточно приобрести соответствующие модули расширения контроллеров СКУД.

4. Широкие возможности и надежность функционирования PERCo-S-20 обеспечены рядом следующих технических решений:

Задачи обеспечения безопасности и повышения эффективности деятельности предприятия решаются с использованием одного и того же оборудования, линий связи, баз данных и программного обеспечения. · PERCo-S-20 совмещает функции систем охранной и пожарной сигнализации, контроля и управления доступом, видеонаблюдения.

Возможна настройка сценариев реагирования на основе сигналов от систем контроля доступа, видеонаблюдения, охранной и пожарной сигнализации.

Все технические средства системы работают в единой информационной среде Ethernet, которая значительно упрощает и расширяет выбор IT- решений при монтаже.

Система позволяет организовать Центральный пост охраны, обеспечивающий взаимодействие технических и программных средств, в том числе в автоматическом режиме (включение видеокамеры в зоне сработавшего охранного датчика и т.д.), снижая негативное влияние человеческого фактора.

Организация автоматизированных рабочих мест (АРМ), объединенных в единую локальную сеть по технологии «клиент-сервер», и подсистема электронный кабинет для автоматизации приема посетителей – дают возможность увеличить производительность труда сотрудников.

Включение в конфигурацию PERCo-S-20 подсистемы Прозрачное здание позволяет руководителю предприятия лучше контролировать работу сотрудников, добиваясь снижения финансовых потерь от падения объема выпускаемой продукции, оказанных услуг, или иного ущерба для бизнеса в результате нарушений работниками трудовой дисциплины.

Система дает возможность наращивания функций базового варианта и интеграции в существующие сети.

5. Система контроля и управления доступом(СКУД) предназначена для обеспечения контроля доступа в помещения, которые находятся под охраной, и предотвращения несанкционированного проникновения в данные помещения. Принцип работы систем контроля и управления доступа (СКУД) основан на сравнении идентификационных признаков, принадлежащих конкретному физическому лицу, с уже имеющийся в памяти системы информацией. В качестве идентификационных признаков могут использоваться:

- биометрические данные человека (геометрия руки, почерк, рисунок сетчатки глаз, отпечатки пальцев, речевых характеристик и т.д.);

- индивидуальный идентификатор с кодом (магнитная карта, брелок и т.д.);

- идентификация по запоминаемому коду, вводимому вручную с помощью клавиатуры.

Система контроля и управления доступом позволяет организовать проход сотрудников на охраняемый объект, организовать проход сотрудников через турникеты, шлагбаумы и калитки.

СКУД полностью исключает влияние человеческого фактора на пропускной режим. СКУД позволяет разграничить доступ в помещения, т.е. разрешить данному сотруднику проход только в определённые помещения в соответствии со служебными полномочиями.

СКУД обеспечивает дистанционное управление оборудованием в режиме реального времени. В компьютер могут быть загружены поэтажные планы с каждым контроллером. Оператор со своего рабочего места может принудительно открыть, закрыть и заблокировать дверь, выдать скрытый сигнал тревоги, произвести иные действия.

Система позволяет контролировать дату и время прохода сотрудников в помещения, осуществлять учёт рабочего времени, осуществлять идентификацию сотрудника с помощью визуального сравнения лица, воспользовавшегося картой, и оригинальной фотографии владельца данной карты, осуществлять контроль за перемещением сотрудников по охраняемому объекту, обеспечить защиту от передачи карточки другому лицу с помощью системы контроля за повторным входом.

СКУД позволяет запретить проход сотрудников в праздничные, выходные дни и после окончания рабочего дня, организовать базу данных для каждого сотрудника или посетителя, получать в реальном времени информацию о различных нештатных и тревожных ситуациях.

СКУД может быть интегрирована с другими системами безопасности. Грамотная интеграция СКУД с системой видеонаблюдения позволяет полностью контролировать ситуацию на объекте. Благодаря наличию тревожных входов и выходов СКУД может быть интегрирована с системой охранной сигнализации. Также СКУД может быть интегрирована с системой пожарной сигнализации.

Основными элементами системы контроля и управления доступа являются:

- Заграждающие устройства - это устройства, обеспечивающие физическое препятствие свободному проходу людей или перемещению транспортных средств (двери, турникеты, ворота, шлагбаумы и т.д.)

- Исполнительные устройства - это устройства, обеспечивающие приведение в открытое или закрытое состояние заграждающих устройств (электронные и электромеханические замки и исполнительные механизмы)

- Устройство управления доступом - это устройства и программные средства, обеспечивающие прием и обработку информации с устройств идентификации, управление исполнительными устройствами, отображение и протоколирование информации

- Считыватель - это электронное устройство, предназначенное для считывания кодовой информации с магнитной карты, брелока или кода, введенного с клавиатуры.

6.

Активация точки доступа: обеспечение работы портала в соответствии с установленными правилами при идентификации пользователя.

Контроль точки доступа: непрерывный отчет открытого/закрытого положения портала, и/или положения разблокирования/блокировки устройств, запирающих портал.

Отмена активации точки доступа: разблокирование/блокировка портала согласно установленным правилам без идентификации пользователя.

Тревога: функциональные возможности оповещения, связанные с активацией индикатора тревоги для немедленного реагирования.

Оповещение: функциональные возможности, отображение и/или регистрация тревожных событий.

Коммуникации: функциональные возможности системы подключения входных/выходных цепей для обеспечения использования согласно заданным параметрам.

Отображение: функциональные возможности оповещения, связанные с визуальной и/или звуковой индикацией событий, происходящих в пределах системы.

Сигнализация под принуждением: скрытая подача сигнала тревоги пользователем в условиях его действий под принуждением.

Интерфейс с другими системами: разделение функциональных возможностей и/или изменений, проявляющихся в пределах систем.

Регистрация: функциональные возможности оповещения, связанные с протоколированием и воссозданием изменений, происходящих в пределах системы.

Программирование: настройка задаваемых параметров.

Обработка: сравнение изменений, происходящих в пределах системы с заданными правилами и проведение запрограммированных действий.

Распознавание: опознание зарегистрированных пользователей, запрашивающих доступ.

Система самозащиты: предотвращение, обнаружение преднамеренного и случайного вмешательства и/или сбоя в функционировании системы и/или сообщение об этом.

7

Повышение эффективности работы предприятия в S-20 имеет две основные составляющие:

- сокращение нарушений трудовой дисциплины

- автоматизация ряда трудоемких задач (учет рабочего времени, расчет зарплаты, оформление и изъятие пропусков)

Для решения задач повышения эффективности используются возможности уже установленного оборудования безопасности, что приводит к экономии средств и быстрой окупаемости системы.

Контроль за трудовой дисциплиной

Время проходов сотрудников через турникеты или двери сохраняется в системе и может быть использовано для контроля за нарушениями трудовой дисциплины.

Чаще всего для этих целей используется регистрация входов и выходов на проходной предприятия. Регистрирующий контроллер может быть размещен и в любом другом удобном месте - например, на входе в цех или на стене рядом с офисными помещениями, чтобы регистрировать время прихода непосредственно на рабочее место, что особенно важно для больших предприятий.

В S-20 можно ежедневно формировать отчеты о нарушениях трудовой дисциплины - об опоздавших, ушедших с работы раньше времени, отсутствующих на работе. Использование этой возможности позволяет сократить нарушения дисциплины более чем в 5 раз при наличии сопутствующих административных мер.

Чтобы сотрудник точно знал время своего прихода и ухода, рядом с местом регистрации устанавливается специальное табло системного времени.

Прозрачное здание

Для контроля работы сотрудника в течение всего рабочего дня в S-20 существует функция «Прозрачное здание», которая позволяет руководителю на своем мониторе получать изображения с видеокамер, установленных в помещениях предприятия для оценки тревожных ситуаций при срабатывании датчиков. От обычного видеонаблюдения «Прозрачное здание» отличается тем, что изображения передаются с малой частотой кадров и с задержкой в несколько секунд, не создавая перегрузок в компьютерной сети и задержек в работе системы безопасности.

Учет рабочего времени и расчет заработной платы

S-20 позволяет автоматизировать учет рабочего времени и расчет заработной платы. Это помогает не только сократить трудозатраты, но и исключить влияние человеческого фактора. Реализовано автоматическое заполнение табеля учета рабочего времени для каждого сотрудника по стандартным формам Т-12 и Т-13 с учетом только реального присутствия сотрудника на рабочем месте в рамках его рабочего графика. В системе поддерживаются недельные, многосменные и скользящие графики работы.

В S-20 существует программное обеспечение «ФОРМУЛА:Модуль «Учет рабочего времени». Интеграция с 1С:Предприятие 8» - данные об отработанном времени передаются из системы S-20 в программу 1С, где на их основании автоматически заполняется табель учета рабочего времени и рассчитывается заработная плата.

Базы обеих систем синхронизированы, то есть данные о сотруднике заносятся в 1С и автоматически передаются в S-20. Аналогично организована и функция занесения оправдательных документов, местных командировок и согласованных переработок.

Автоматизация оформления и изъятия пропусков

Автоматизация работы Бюро пропусков делает максимально удобной оформление пропусков сотрудникам и посетителям. Сбор пропусков у посетителей осуществляется с помощью картоприемника.

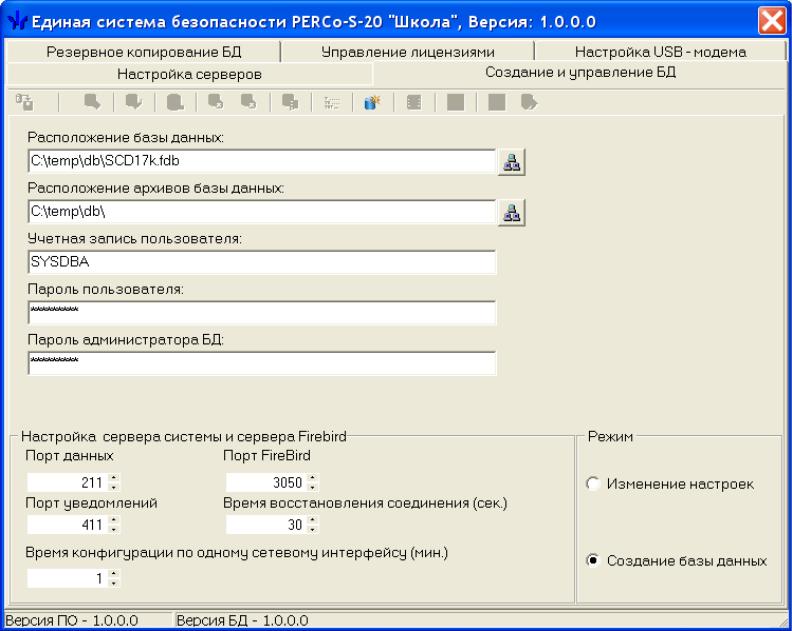

8

Первый раздел – установки серверов. Возможность остановки и запуска FireBird SQL сервера и сервера системы PERCo-S-20.

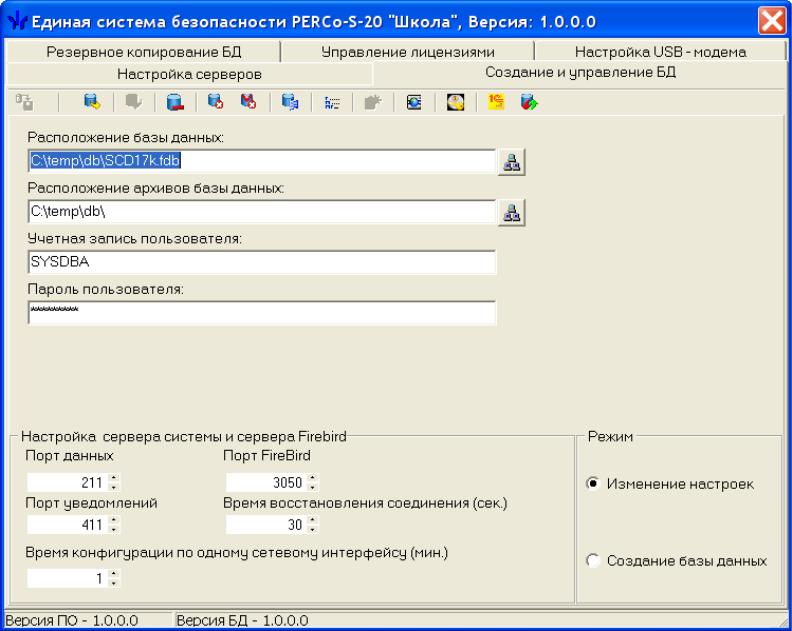

Второй раздел – Создание и управление Базы данных. Для создания БД в нижним правом углу выбираем «Создание базы данных». Автоматический заполняются поля: путь к БД, расположение архивов, учетная запись пользователя и пароль администратора.

Третий раздел – Резервное копирование БД. Здесь можно запланировать автоматическое резервное копирование БД на любой из дней недели.

Четвертый раздел – Управление лицензиями. В данном разделе активируются те модули программного обеспечений, которые были приобретены согласно лицензионному соглашению.

И последний пятый раздел – Настройка USB-модема.

УПРАВЛЕНИЕ СЕРВЕРАМИ

здесь мы можем запустить и остановить FireBird SQl server и сервер системы PERCo-S-20.

Вход в систему в режиме, когда отмечен переключатель С системной учетной записью, позволяет настроить почтовую рассылку сообщений о создании резервных копий базы данных.

Создание и управление БД

Расположение базы данных. В этой строке указывается путь к файлу БД. Данный путь может быть введен непосредственно в строке ввода или выбран при использовании кнопки, которая расположена справа от строки ввода.

Расположение архивов базы данных. В этой строке указывается путь к каталогу, в котором будут размещаться архивные копии базы данных. Правила ввода пути аналогичны предыдущим.

Учетная запись пользователя. Этот параметр задает имя пользователя, от которого будет осуществляться доступ к файлу базы данных.

Пароль пользователя. Этот параметр задает пароль пользователя, от имени которого будет происходить обращение к файлу базы данных.

Настройки сервера системы и сервера FireBird – параметры, определяющие значения портов ввода/вывода, которые используются программным обеспечением для связи между программными модулями и БД.

Время восстановления (сек) - время, через которое Сервер системы попытается восстановить связь с любым контроллером системы в случае ее неожиданной потери.

Время конфигурации по одному сетевому интерфейсу (мин) – предельный минимум времени, отведенный на конфигурацию по одному адресу и маске подсети. Пользователь может изменить его по своему усмотрению, но значение не может быть меньше предопределенного (1 мин).

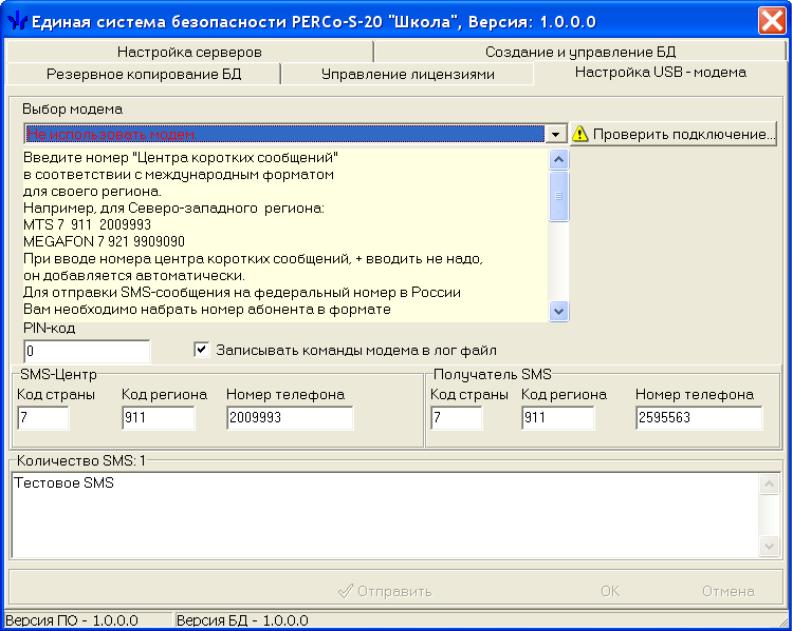

Настройка USB – Модема

Для использования модема при посылки уведомлений сохранения базы или рассылки SMS-сообщений при предьявлении карты доступа или иного события или состояния устройств, необходимо предварительно его настроить. В качестве модема может выступать обычный сотовый телефон с встроенным модемом и возможностью подключением через USB порт компьютера, для рассылки уведомлений о сохранение данных его должно хватить, для массовой рассылки на десятки и сотни номеров необходимо использовать USB-модем.

Порядок настройки:

Внимательно прочитать документацию по установке модема и установить ПО в соответствии с рекомендациями производителя.(при корректной установке у вас в Панель управления-Телефон и модем должна появится запись о установленном модеме)

Запустить «Центр управления PERCo S-20» перейти на вкладку «Настройка USB-модема» и заполнить данные

PIN код вводить нужно только если ваша SIM карта защищена.

Записывать команды модема в лог файл необходимо при возникновении ошибок при использовании модема, для отсылки лога компании PERCo soft@perco.ru.

Номер SMS-центра выясняется у оператора поставившего вам модем.

Номер получателя вводится для проверки правильности настроек модема.

После завершения ввода настроек станет доступна кнопка отправить, нажмите на неё для проверки корректности настроек, при корректном вводе Получатель SMS должен получить SMS с набраным текстом.

9

НАСТРОЙКА КОНТРОЛЛЕРА

Помимо определения местоположения контроллера как физически, так и в сети, настройте сам контроллер.

Для этого:

Задайте IP-адрес и выберите режим получения адреса, согласовав его с работой Вашей сети.

Сконфигурируйте контроллер с помощью раздела Конфигуратор (см. Руководство пользователя по разделу Конфигуратор), определив его целевые параметры.

Каждый контроллер имеет следующие предопределенные (заводские) сетевые настройки:

IP-адрес : 10.х.х.х

Шлюз : 10.0.0.1

Маска сети : 255.0.0.0

МAC-адрес : хх хх хх хх хх хх (уникальный, неизменяемый при настройках).

Конкретные для каждого контроллера значения (вместо символа «x») указываются в паспорте на изделие и на наклейке на корпусе контроллера.

После задания настроек (IP-адрес, шлюз, маска сети) при конфигурировании контроллера в силу вступают заданные пользовательские настройки.

Настройка контроллера производится в зависимости от наличия в сети организации DHCP сервера. Главное, что нужно учитывать при задании сетевых настроек и последующей конфигурации самой системы PERCo-S-20 «Школа» - это необходимость обеспечения:

уникальности сетевых адресов контроллеров в своей сети;

предотвращения смены контроллерами своих адресов (после конфигурации системы PERCo-S-20 «Школа») вследствие работы сервера DHCP.

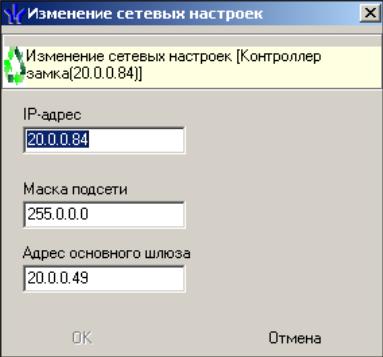

Изменение сетевых настроек

Каждый контроллер имеет свои собственные настройки в сети, что упрощает их поиск , подключение друг к другу, обеспечивает связь между ними.

Для изменения сетевых настроек:

Выделите контроллер, чьи сетевые настройки подлежат изменению.

Отключите его.

Щелкните на кнопке Изменение сетевых настроек . Откроется окно:

Произведите изменения.

Щелкните на кнопке «ОК», а затем передайте измененные параметры в аппаратуру с помощью кнопки Передать измененные параметры — . Сетевые настройки изменятся.

10

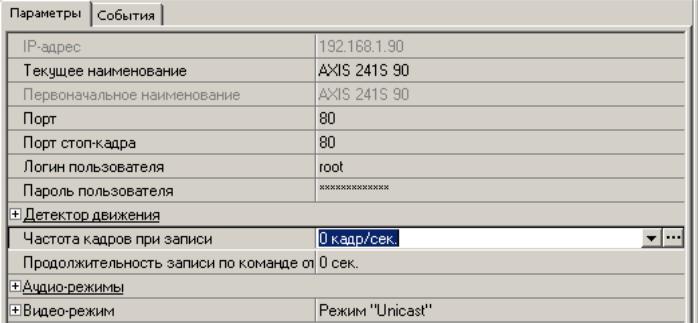

Видеокамеры

Ниже приводится описание параметров функционирования камер видеонаблюдения, необходимых для их функционирования в системе безопасности PERCo-S-20.

В зависимости от типа используемой видеокамеры, меняется и список ее параметров.

· Текущее наименование – параметр, задающий мнемоническое наименование выбранной камеры видеонаблюдения. Введенной значение будет использоваться в журналах мониторинга и регистрации.

Порт, Порт стоп-кадра – параметры, указывающий номер порта, используемый для связи с выбранной камерой. Более подробная информация представлена в технической документации на выбранную виде камеру.

Логин пользователя, Пароль пользователя – параметры, задающие имя и пароль пользователя, от имени которого будет осуществляться подключение к выбранной видеокамере. Задание имени пользователя и пароля необходимо для предотвращения доступа к видеокамере других пользователей.

Детектор движения — параметры, определяющие продолжительность записи и порт, имеющие отношение к детектору движения.

Частота кадров при записи – параметр, задающий частоту записываемой видеоинформации при получении команды Начать запись.

Продолжительность записи – время, в течение которого видеосервер будет осуществлять запись с выбранной камеры при поступлении команды «Начать запись». Команда о начале записи может быть подана в двух случаях: Оператором системы из программных модулей Мониторинг и Центральный пост; Как результат выполнения заданной реакции системы на произошедшее событие.

Аудио-режимы — параметры режима работы видеокамеры. Наличие режима Downstreamпозволяет записывать и воспроизводить звук, полученный со встроенного микрофона камеры. Если этот режим выбран, необходимо включить передачу аудио и выбрать формат данных в веб-интерфейсе камеры.

Видео-режим - параметры режима работы видеокамеры. Наличие того или иного режима зависит от типа камеры, версии sdk и прошивки камеры.

11

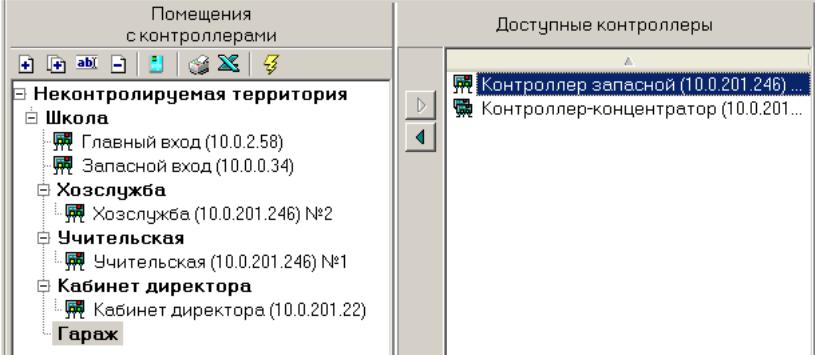

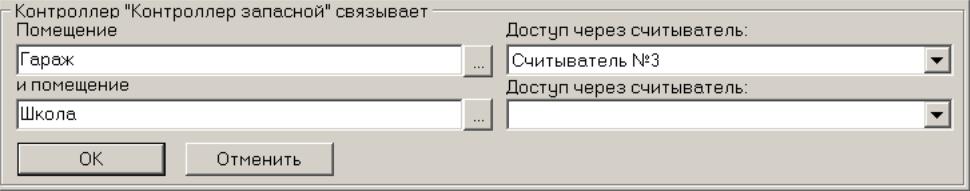

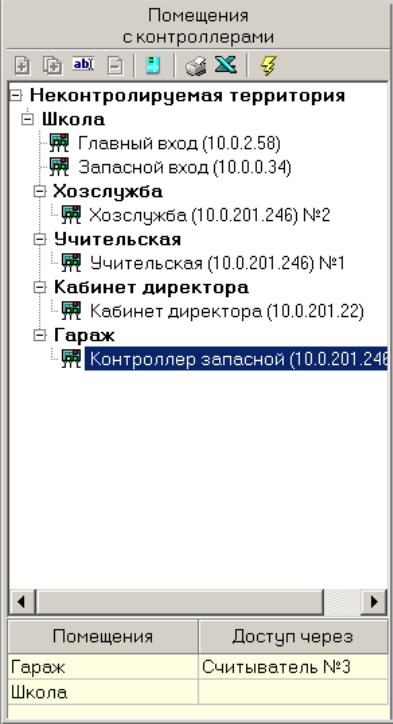

Осуществляя привязку контроллеров доступа к помещениям предприятия (организации), Вы тем самым указываете, какой именно контроллер управления доступом будет контролировать вход в это помещение и из какого помещения осуществляется этот вход. Указание помещения, из которого осуществляется вход в выбранное помещение обусловлено тем, что структура дерева не всегда может точно отражать многообразие архитекторских решений и уровней безопасности. В действительности помещение, расположенное в самой глубине предприятия, может иметь пожарный выход, позволяющий выйти за пределы контролируемой территории.

Рабочая область Доступные контроллеры содержит в себе список контроллеров, которые готовы к работе:

Для добавления контроллера в помещение:

1. Укажите помещение, в которое будет определен контроллер.

2. Выделите щелчком мыши нужный контроллер из списка доступных контроллеров.

3. Щелкните на кнопке Добавить контроллер в помещение

После этого в нижней части рабочего окна появится панель ввода и редактирования данных о помещениях, которые связывает новый контроллер, и направлениях проходов:

Значение можно выбрать из дополнительного окна выбора щелчком на кнопке, или комбинированного списка щелчком на кнопке .

Доступ через считыватель позволяет выбрать считыватель из списка считывателей добавляемого контроллера, который будет контролировать проход в помещение указанное слева от считывателя.

4. После заполнения подтвердите ввод щелчком на кнопке «OK».Добавленный контроллер отобразится в дереве помещений. Из списка доступных контроллеров он удалится:

5. Передайте измененные данные в аппаратуру с помощью кнопки Передать зоны безопасности считывателей

12

Созданиые базы данных

Для создания базы данных перейдите на вкладку Создание и управление БД

Выберите переключателем режим работы Создание базы данных. Заполните соответствующие поля.

Заполните параметры базы данных

После ввода всех характеристик нового файла баз данных щелкните на кнопке Создание базы данных.

После создания базы можно работать с любым разделом программного обеспечения системы PERCo-S-20.

Posmotrite video “Sotrudniki”, tam poniatno vse.