- •Литература:

- •Тема 1. Рынок информационных технологий: сущность, основные элементы, перспективы развития

- •Вопрос 1: Сущность информационных технологий

- •Вопрос 2: Этапы развития пэвм

- •Вопрос 3: Рынок информационных технологий

- •Вопрос 4: Перспективы развития рынка информационных технологий

- •Тема 2. Теоретические основы создания автоматизированных рабочих мест

- •Вопрос 1: Понятие автоматизированного рабочего места (арм) и его классификация.

- •Классификация арм

- •Вопрос 2: арм руководителя и арм специалиста.

- •Вопрос 3: Основные подсистемы арм.

- •Вопрос 4: Этапы создания арм

- •Вопрос 5: Принципы проектирования арм

- •Вопрос 6: Эффективность внедрения арм

- •Тема 3: арм в системе управления производственной деятельностью организации промышленности

- •Вопрос 1: Предпосылки автоматизации экономической деятельности.

- •Вопрос 2: Критерии выбора автоматизированной системы управления в организации.

- •Вопрос 3: арМы, используемые в процессе управления деятельностью промышленных организаций

- •Тема 4: Информационная безопасность

- •Вопрос 1: Угрозы информационной безопасности

- •Вопрос 2: Создание и функционирование системы защиты информации

- •Лекция 5: прикладные аспекты использования табличного процессора «microsoft excel» в экономической работе

- •Вопрос 1: Требования, предъявляемые к экономическому анализу, проводимому с использованием компьютерных технологий.

- •Вопрос 2: Табличный процессор Microsoft Excel в аналитической работе экономиста.

- •Лекция 6: анализ производства и реализации продукции с использованием «microsoft excel»

- •Вопрос 1: Задачи, последовательность и информационная база проведения анализа производства и реализации продукции промышленной организации.

- •Вопрос 2: Налаживание связей между таблицами для автоматизации процесса анализа объема произведенной продукции.

- •Вопрос 3: Использование встроенных функций для автоматизации расчетов

- •Лекция 7: проведение анализа использования трудовых ресурсов при помощи пэвм

- •Вопрос 1: Задачи, последовательность и информационное обеспечение анализа показателей по труду промышленной организации в условиях арм

- •Вопрос 2: Анализ обеспеченности организации трудовыми ресурсами, производительности труда и средств на оплату труда в условиях арм.

- •Тема 8: проведение анализа основных средств и материальных ресурсов промышленной организации при помощи пэвм

- •Вопрос 1: Задачи автоматизации анализа основных средств и материальных ресурсов промышленной организации.

- •Вопрос 2: Возможности программных продуктов для автоматизированного анализа основных средств и материальных ресурсов промышленной организации.

- •Тема 11. Автоматизация планирования и прогнозирования показателей деятельности организации промышленности

- •Вопрос 1: Основные подходы к планированию и прогнозированию основных показателей деятельности организации.

- •Вопрос 2: Использование метода экстраполяции при прогнозировании объемных показателей деятельности с использованием пэвм.

- •Вопрос 3.1: Построение моделей множественной регрессии. Выбор формы связи, отбор факторных признаков.

- •Вопрос 3.2: Определение параметров уравнения регрессии.

- •Тема 12. Структура, функциональные возможности и принципы работы системы «1с: предприятие» в комплексной автоматизации хозяйственно-финансовой деятельности организации

- •Вопрос 1: Краткая характеристика возможностей программы «1с: Предприятие 8.0». Основные термины и определения системы «1с: Предприятие»

- •Можно выделить следующие группы программ 1с:Предприятие:

- •По видам организаций:

- •По специфике их назначения:

- •Общая архитектура 1с:Предприятия представлена на рисунке 12.1.

- •Основные конфигурации фирмы 1с:

- •Вопрос 2: Характеристика основной подсистемы «Управление производственным предприятием».

- •Подсистемы 1с:упп:

- •Основные характеристики:

- •Тема 14. Структура, функциональные возможности и принципы работы системы «Галактика» в комплексной автоматизации хозяйственно-финансовой деятельности организации

- •Вопрос 1: Функциональные возможности и задачи многопользовательского сетевого программного комплекса «Галактика erp».

- •Вопрос 2: Принципы построения и функционирования модульной структуры системы «Галактика».

- •Тема 15: Возможности контура «Управление производством» при автоматизации работы экономиста промышленной организации

- •Вопрос 1: Структура контура «Управление производством», связь с контуром логистики.

- •Вопрос 2: Функциональные возможности и преимущества контура «Управление производством».

- •Тема 10: Проведение анализа финансовых результатов и финансового состояния в промышленности при помощи «Microsoft Excel»

- •Вопрос 1: Задачи и возможности «Microsoft Excel» для автоматизации анализа прибыли и финансового состояния организации промышленности

- •Вопрос 2: Основные программные продукты для автоматизации анализа финансовых результатов и финансового состояния промышленных организаций.

- •Программа Project Expert — система разработки бизнес-планов и анализа инвестиционных проектов.

Вопрос 2: Создание и функционирование системы защиты информации

Основным вопросом в плане обеспечения информационной безопасности является защита автоматизированной системы управления, которая осуществляется за счет применения программных и технических средств.

Процесс создания системы защиты информации можно разделить на три этапа:

формирование политики организации в области информационной безопасности;

выбор и внедрение технических и программных средств защиты;

разработка и проведение ряда организационных мероприятий.

Алгоритм создания системы защиты конфиденциальной информации таков:

Определение объектов защиты.

Выявление угроз и оценка их вероятности.

Оценка возможного ущерба.

Обзор применяемых мер защиты, определение их недостаточности.

Определение адекватных мер защиты.

Организационное, финансовое, юридическое и пр. виды обеспечения мер защиты.

Внедрение мер защиты.

Контроль.

Сложность решения задачи защиты информации обусловлена:

большим количеством пользователей, которые находятся в нескольких подразделениях

строительством работы на взаимодействии целого ряда программных и аппаратных компонентов

С точки зрения применения технических и программных средств защиту информации в системе управления можно разбить на три направления:

защита содержания данных (применяют шифрование и электронную цифровую подпись),

обеспечение сохранности информации при форс-мажорных обстоятельствах (сбои в электропитании, пожары и т.д.) – применяют средства резервного копирования и стандартные средства и меры.

устранение возможности для несанкционированного доступа к ресурсам системы (это наиболее сложная задача) – применяются регламентированный доступ к конкретным рабочим местам пользователей и их функциональным обязанностям, идентификация пользователей (пароли, электронные ключи, смарт-карты, биометрические технологии), разделение их полномочий и др.

Организационные мероприятия, связанные с защитой информации и автоматизированной системы управления, обычно включают в себя:

разработку инструкций и регламентов для сотрудников;

организацию охраны помещений и разработку пропускного режима;

ограничение доступа в помещения, где размещены серверы автоматизированной системы управления;

хранение носителей информации и бумажной документации в сейфах или других защищенных местах;

установку мониторов компьютеров, клавиатуры, принтеров таким образом, чтобы исключить возможность просмотра или копирования информации посторонними лицами;

ликвидацию ненужных носителей информации и документов;

уничтожение всей информации на жестких дисках, где были установлены компоненты системы, перед их отправкой в ремонт;

проведение регулярных проверок по соблюдению всех правил, положений и инструкций, связанных с обеспечением информационной безопасности.

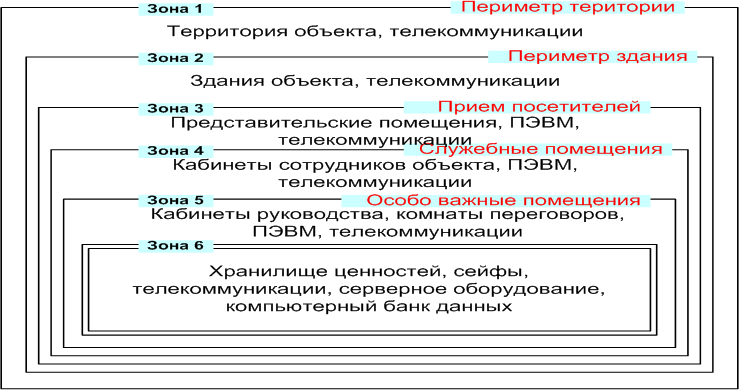

Для минимизации рисков, связанных с несанкционированным доступом в организацию или в её отдельные подразделения, может использоваться метод создания рубежей защиты.

Пример организации рубежей защиты приведен на рисунке:

Рисунок - Типовые рубежи защиты (источник: EPAM Systems)

Главный результат создания надежной системы защиты информации заключается в отсутствии потерь. К числу наиболее неприятных последствий относятся прямые финансовые убытки, удар по репутации, потерю клиентов, снижение конкурентоспособности. Тем самым обеспечение информационной безопасности организации имеет вполне конкретный экономический смысл.

Следует отметить, что без надлежащей организационной поддержки программно-технических средств защиты информации от несанкционированного доступа и точного выполнения предусмотренных проектной документацией процедур в должной мере не решить проблему обеспечения безопасности информации.

Разработка системы защиты позволяет комплексно подойти к решению вопросов информационной безопасности предприятия. За счет применения программных и аппаратных средств, выполнения организационных мероприятий обеспечивается сохранность данных, которые обрабатываются в автоматизированной системе управления, и минимизируются риски потери информации.