- •Уязвимости субд сетевого и прикладного уровня.

- •Меры защиты субд:

- •Архитектура управления доступом MySql.

- •Средства защиты MySql на уровне операционной системы.

- •Средства защиты MySql на сетевом уровне.

- •Угрозы безопасности операционных системы.

- •Для реализации каких механизмов защиты ос нужна аппаратная поддержка.

- •Перечислите административные меры защиты ос.

- •Что такое политика безопасности ос и что она определяет.

- •Жизненный цикл политики безопасности (этапы формирования политики безопасности)

- •Задача разделения доступа в ос.

- •Что такое домен защиты в ос.

- •Как осуществляется переключение субъекта между разными доменами защиты.

- •Отличие дискреционного и нормативного (мандатного) управления доступом в ос.

- •Смысл идентификации, аутентификации и авторизации в ос.

- •Задача и механизмы системы аудита ос.

- •Модель разделения доступа ос Unix (объекты и принципы разделения доступа).

- •Компоненты системы защиты ос Windows.

- •Последовательность действий системы при идентификации и аутентификации пользователей

- •Архитектура управления доступом в ос Windows.

- •Объекты, субъекты и методы доступа в ос Windows.

- •Механизм проверки прав доступа в ос Windows.

- •Что такое маркер доступа и дескриптор защиты объекта в ос Windows.

- •Архитектура системы аудита ос Windows.

- •Системные журналы Windows.

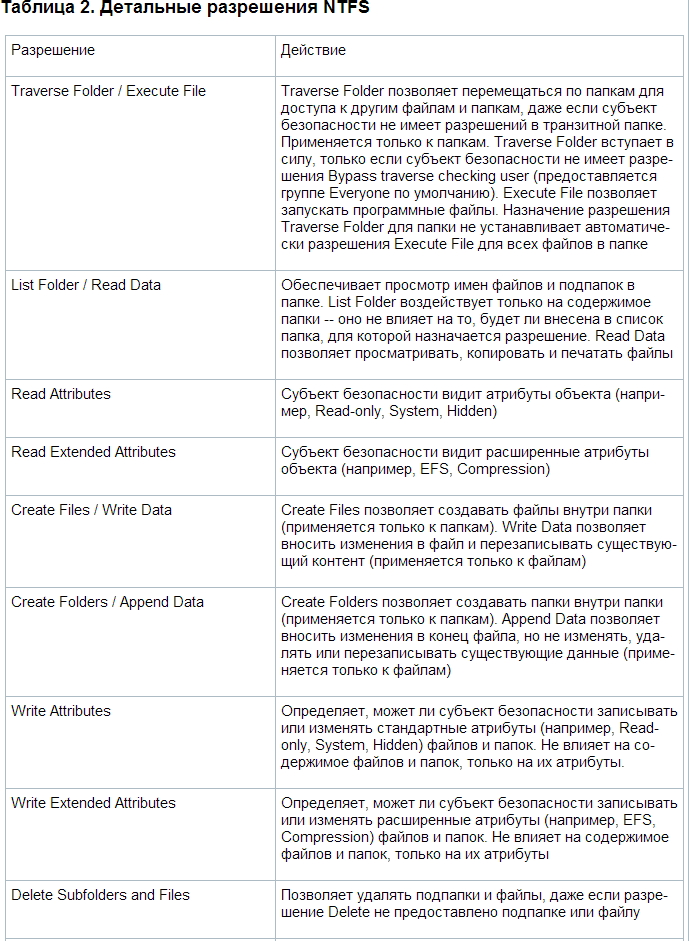

- •Свойства файловой системы ntfs.

- •Что такое эффективные права в ос Windows. Алгоритм их вычисления.

- •Механизмы обеспечения надежности файловой системы.

- •Основные уязвимости ос Windows.

- •Архитектура доменов Windows.

- •Разновидности групп доменов ос Windows.

- •Назначение объектов групповых политик в ос Windows.

- •Какие технологии обеспечивают безопасность доменов Windows.

Функции (подсистемы) комплексной защиты ОС.

· Управление политикой безопасности и параметрами защиты (интерфейсы)

· Идентификация и аутентификация

· Управление доступом

· Криптографические функции (шифрование, целостность, управление ключами)

· Регистрация, учет и аудит (+защита и анализ журналов регистрации)

· Оповещение, реагирование и восстановление безопасности

· Антивирусная защита

· Защита ОП, уничтожение остаточных данных

· Аппаратные средства

Задача разделения доступа в ос.

С формальной точки зрения задача управления доступом сводится к следующему. Пусть имеется совокупность субъектов (в дальнейшем для простоты под субъектами будем понимать только пользователей компьютера) и набор объектов (например, файлов на жёстком диске компьютера). Задача логического управления доступа состоит в том, чтобы для каждой пары "субъект - объект" определить множество допустимых операций (зависящее, может быть, от некоторых дополнительных условий) и контролировать выполнение установленного порядка.

Что такое домен защиты в ос.

Домен представляет собой множество пар объект, права доступа, каждая пара указывает объект и некоторое подмножество операций, которые могут быть над ним выполнены.

Как осуществляется переключение субъекта между разными доменами защиты.

Для того чтобы различать группы и отдельных пользователей с различными правами доступа между собой, используют идентификаторы защиты (Security Identifiers, SID). SID имеется у пользователей, локальных групп. Для идентификации контекста защиты процесса используется объект, называемый маркером доступа (access token). Он формируется в процесс регистрации и содержит информацию о правах и привилегиях пользователя. Все программы, запускаемые пользователем, наследуют копию маркера доступа.

Отличие дискреционного и нормативного (мандатного) управления доступом в ос.

Мандатное управление доступом: пользователь не может полностью управлять доступом к ресурсам, которые он создаёт.

Политика безопасности системы, установленная администратором, полностью определяет доступ, и обычно пользователю не разрешается устанавливать более свободный доступ к его ресурсам чем тот, который установлен администратором пользователю. Системы с дискреционным контролем доступа разрешают пользователям полностью определять доступность их ресурсов, что означает, что они могут случайно или преднамеренно передать доступ неавторизованным пользователям

Смысл идентификации, аутентификации и авторизации в ос.

Являются одними из административных средств защиты. Идентификация - установление личности субъекта. Аутентификация - подтверждение подлинности субъекта. Авторизация - проверка прав доступа субъекта к ресурсам

Задача и механизмы системы аудита ос.

Целями проведения аудита безопасности являются: — анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС; — оценка текущего уровня защищенности ИС; — локализация узких мест в системе защиты ИС; — оценка соответствия ИС существующим стандартам в области информационной безопасности; — выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС. (ИС-информационная система)

Архитектура ОС UNIX и подсистемы защиты

Архитектура

2 уровня: ядро изолирует прикладные программы и предоставляет услуги посредством системных вызовов

Подсистемы защиты: Подсистемы ядра, Подсистема идентификации и аутентификации, Подсистема разделения доступа, Подсистема регистрации Syslog

Модель защиты ОС UNIX.

· Физическая защита системы: контроль физического доступа к системе и безопасность сети

· Защита учетных записей

· Разделение доступа и шифрование

Структура и принцип работы системы аутентификации ОС Unix.

Последовательность действий системы при регистрации пользователей.

Настройки политики учетных записей.

Механизмы защиты учетной записи и полномочий суперпользователя ОС Unix.

Непрямой способ защиты служебных учётных записей и конечно root это использование альтернативных методов доступа и замена зашифрованных паролей на символ «*».Дополнительных слой защиты может быть добавлен путем защиты пары ключей при создании их с помощью ssh-keygen. Возможность заменить пароли служебных учётных записей на «*» гарантирует также, что вход может быть осуществлен только через защищенные методы.

Модель разделения доступа ос Unix (объекты и принципы разделения доступа).

В операционной системе UNIX используется достаточно постая модель доступа, основанная на субъект-объектной модели и статической авторизации. В современных версиях UNIX помимо общей схемы можно также использовать списки доступа. Роль основного объекта доступа в UNIX играют объекты файловой системы. Определяется три вида доступа: чтение (read, r), запись (write, w) и использование (execution, x).

Какие параметры однозначно определяют домен защиты процесса.

Какие полномочия, не доступные обычным пользователям, имеет суперпользователь UNIX

Суперпользователь может выполнять любые допустимые действия с любым файлом, независимо от того, кто является его владельцем и какова таблица прав этого файла. Кроме того, суперпользователь может изменять информацию о владельце любого файла и его таблицу прав. А также суперпользователь обладает значительно более широкими правами, не связанными с файловыми операциями.

Права доступа к каталогам и файлам в ОС Unix.

RWX, Read Write Execute

Что означают атрибуты SUID, SGID для файлов или каталогов.

Атрибуты

SUID - устанавливается в поле владельца

SGID - устанавливается в поле группы

указывают на то, что кем бы он не запускался, файл будет исполнен от имени владельца и/или группы к которым принадлежит он сам.

Дополнительные атрибуты файлов в ОС Unix.

· i (immutable) -блокирование изменений

· a (append) – только добавление

· c (compress) – автономное сжатие / декомпрессия

· s (shred?) - гарантированное стирание секторов

Утилиты и команды управления доступом в ОС Unix.

Утилиты: usermod , umask, chown, chgrp, chmod, chattr, lsattr, shred

Что понимается под целостностью и надежностью файловой системы ОС Unix.

целостность файловой системы – устойчивость к порче данных. Например, если при работе системы выходит из строя питание. Надежность: · Противоречивость — модифицированные блоки не записаны.

· Подсчет, сколько раз блок встречается в файлах или списке свободных блоков

· Поиск недостающих, дважды свободных и участвующих в 2х файлах блоков

· Подсчитывается, сколько существует жестких ссылок на файл (сравнивается со счетчиком в inode)..

Механизмы, обеспечивающие целостность и отказоустойчивость файловых систем UNIX

Архитектура и принципы работы системы аудита UNIX.

Свойства защиты ОС Windows

Безопасная регистрация

Дискреционное управление доступом

Управление привилегированным доступом (суперпользователь)

Защита адресного пространства процессов

Обнуление страниц перед выделением процессам

Аудит безопасности

Архитектура ОС Windows

Архитектура Windows NT имеет модульную структуру и состоит из двух основных уровней — компоненты, работающие в режиме пользователя и компоненты режима ядра. Программы и подсистемы, работающие в режиме пользователя имеют ограничения на доступ к системным ресурсам.

Режим ядра имеет неограниченный доступ к системной памяти и внешним устройствам. Ядро системы NT называют гибридным ядром или макроядром.

Архитектура включает в себя само ядро, уровень аппаратных абстракций (HAL), драйверы и ряд служб (Executives), которые работают в режиме ядра (Kernel-mode drivers) или в пользовательском режиме (User-mode drivers)

Пользовательский режим Windows NT состоит из подсистем, передающих запросы ввода/вывода соответствующему драйверу режима ядра посредством менеджера ввода/вывода.

Режим ядра имеет полный доступ к аппаратной части и системным ресурсам компьютера. И также предотвращает доступ к критическим зонам системы со стороны пользовательских служб и приложений.

Компоненты системы защиты ос Windows.

Монитор безопасности (Security Reference Monitor, SRM) – проверка прав доступа к объектам и

операции над правами (компонент ntoskrnl.exe);

Подсистема локальной аутентификации (Local Security Authentication Subsystem, lsass.exe);

База данных политики Lsass (HKLM/SECURITY);

Диспетчер учетных записей (Security Account Manager, SAM) (samsrv.dll, выполняется в

контексте процесса lsass.exe);

База данных SAM (локальные пользователи, HKLM/SAM);

Active Directory – служба каталогов, база данных объектов домена. Сервер Active Directory

(Ntdsa.dll) выполняется в lsass.exe;

Пакеты аутентификации – политика аутентификации (выполняются в lsass.exe);

Процесс Logon (winlogon.exe);

Графическая библиотека идентификации и аутентификации (Graphical Identification and

Authentication, msgina.dll), выполняется в winlogon.exe;

Служба сетевого входа в систему (Net Logonб NetLogon). В контексте lsass.exe;

Библиотека функций режима ядра (Kernel Security Device Driver, ksecdd.sys).

Последовательность действий системы при идентификации и аутентификации пользователей

Идентификация и аутентификация (задействованы объекты ОС)

Winlogon.exe и провайдеры (библиотеки) аутентификации (msgina.dll, …)

LSA (Local Security Authority, lsass.exe)

SAM (данные из реестра) и NetLogon (данные контроллера домена)

LSA создает маркер доступа пользователя

UserInit.exe – создает среду пользователя (ключи реестра, Windows Explorer)

Хеширование паролей – DES (LM, LAN Manager), MD4 (NTLM) и MD5 (NTLMv2)

(С:\Windows\SYSTEM32\config\SAM)

Архитектура управления доступом в ос Windows.

Объекты, субъекты и методы доступа в ос Windows.

Объекты доступа (все объекты Windows есть объектами доступа)

(в Linux – все объекты доступа отображены в файловую систему)

Файловые объекты (файлы, файловые каталоги, устройства, каналы (pipes),

почтовые ящики (mailslots))

Каталоги объектов

Ключи реестра

Процессы и нити

Диспетчер сервисов

Объекты управления окнами (рабочие столы, оконные станции (Window Station))

Порты

Секции разделяемой памяти

Символьные ссылки (синонимы объектов)

Маркеры доступа

Объекты синхронизации (события, пары событий, семафоры, мьютексы)

Субъекты доступа:

Пользователи (обычные и псевдопользователи SYSTEM, <pc_name>$)

Группы пользователей

Специальные (временные) группы (INTERACTIVE, NETWORK, DIAL_UP)

Относительные субъекты (CREATOR_OWNER, CREATOR_GROUP)

EVERYONE

Автоматически создаются: Administrator, Guest, Administrators, Users, BackupOperators,

Replicators, PowerUsers, AccountOperators, PrintOperators, ServerOperators

Методы доступа (22)

Стандартные (с объектами всех типов):

Удаление объекта

Получение атрибутов защиты объекта

Смена атрибутов защиты объекта

Смена владельца объекта

Получение и смена параметров аудита объекта

Синхронизация

Механизм проверки прав доступа в ос Windows.

Проверка прав доступа

Поток еще до открытия объекта должен указать выполняемые операции

При открытии процесс получает указатель на объект

Механизмы влияющие на права доступа:

Владение объектами доступа (файлами, …) - права владельца

Явная установка разрешений (permissions) на доступ к объектам. Основные и

особые (атомарные) разрешения

Наследование прав (от группы/контейнера)

Передача прав владения (Take Ownership)

Аддитивность прав (запрет имеет более высокий приоритет)

Эффективные права (действительные разрешения, непосредственно

назначенные, или полученные наследованием/через группу)

Стандартные роли при настройке прав доступа в ОС Windows.

Administrators

Users

Power Users — управление другими пользователями

Основные группы пользователей в ОС Windows.

Юзеры,Админ, гость ?

Отличия прав и разрешений в ОС Windows.

Основные разрешения на доступ к файловой системе ОС Windows.

Разрешения Share

Каждый защищенный объект Windows -- в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра -- поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Разрешения NTFS

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

Что такое маркер доступа и дескриптор защиты объекта в ос Windows.

Маркер доступа – идентификатор контекста защиты процесса или потока

Определяет набор действий, разрешенных потоку или процессу

Состав:

Заголовок (идентификаторы, время окончания жизни)

Срок действия

Группы

DACL (шаблон ACL для создаваемых потоком/процессом объектов)

SID пользователя

SID группы

Ограниченные идентификаторы SID

Привилегии

Дескриптор защиты объекта – список пользователей и групп, имеющих доступ к

данному объекту:

SID владельца

SID групп

DACL (набор ACE – Access Control Entry) – состоит из запрещающих и

разрешающих элементов. Сначала обрабатываются запрещающие элементы.

SACL – системный список контроля доступа – регистрируемые операции

Архитектура системы аудита ос Windows.

Системные журналы Windows.

Журнал событий — в Microsoft Windows стандартный способ для приложений и операционной системы записи и централизованного хранения информации о важных программных и аппаратных событиях. Служба журналов событий сохраняет события от различных источников в едином журнале событий, программа просмотра событий позволяет пользователю наблюдать за журналом событий, программный интерфейс (API) позволяет приложениям записывать в журнал информацию и просматривать существующие записи.

Свойства файловой системы ntfs.

Разрешения на доступ к файлам и папкам

Сжатие файлов и папок (или шифрование)

Шифрование файлов EFS – надстройка над NTFS

Журналирование изменений – регистрация операций доступа

Распределенное отслеживание ссылок на файлы при перемещении в пределах домена

Дисковые квоты – объем пространства тома, выделенного пользователю.

Отслеживание файлов пользователя при удалении учетной записи.

Жесткие связи – множество имен файла/папки в пределах тома

Разреженные (sparse) файлы

Автономные файлы – позволяют работать с документами в общем каталоге даже при

отсутствии соединения с сетью (автоматическая регулярная синхронизация)

Что такое эффективные права в ос Windows. Алгоритм их вычисления.

Как известно, при доступе к общим ресурсам (сетевым папкам) мы различаем 2 типа прав:

Share Permissions

NTFS Rights

Оба типа прав влияют на результирующие (эффективные) права пользователя при доступе к сетевому ресурсу. В общем смысле эффективные права будут являть собой наиболее ограничивающее разрешение из обоих типов прав. Например, на ресурс установлено право Share Permissions = Read, а NTFS = Full Control, то исходя из наиболее ограничивающего разрешения эффективным будет Read. Если Share Permissions = FullControl, а NTFS = Modify, то эффективным правом для пользователя будет Modify. Вот такая несложная схема. Т.е. там, где прав меньше, те и будут ваши :) Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS. Как бы всё правильно, но если раскопать вопрос глубже, то появляются интересные моменты.

Грубо говоря, фактическое сопоставление выглядит вот так (по схеме Share Permission = NTFS Right):

Read = ReadAndExecute

Change = Modify + DeleteSubfoldersAndFiles

FullControl = FullControl

Но это в общем смысле. Внутри Windows это выглядит чуть сложнее, т.к. там появляется хитрое право Synchronize. Т.е. таблица уже имеет такой вид:

Read = ReadAndExecute + Synchronize

Change = Modify + DeleteSubfoldersAndFiles + Synchronize

FullControl = FullControl (в обоих случаях Synchronize уже включено).

Механизмы обеспечения надежности файловой системы.

Журналирование

RAID (Redundant Array of Independent Disks)

Зеркалирование (избыточность)

Чередование (расщепление) – ускорение доступа и балансировка нагрузки (без

отказоустойчивости)

RAID-5 – расщепление + избыточность (XOR)

Основные уязвимости ос Windows.

Серверы (выполнение кода незарегистрированным пользователем)

Системные процессы и вызовы (получение прав администратора)

Непредвиденные ситуации (переполнение буфера, некорректная обработка

сигналов и прерываний, непредвиденные входные данные)

Люки (недокументированные вызовы и флаги, режим отладки)

Подмена объектов (подмена данных или программ в кэше, подмена

переменных управления, подмена файлов через ссылки или синонимы)

Наличие анонимного пользователя (регистрация под специальным именем)

Человеческий фактор (ошибки пользователей или администраторов: слабые

пароли, ошибки администрирования)

Совместимость с другими ОС (поддержка устарелых решений: не стойки

криптоалгоритмы, наличие двух хэш-функций (RC4 и DES вместе, наличие

диалектов протоколов)

Архитектура доменов Windows.

Доменная архитектура в Windows NT. Служба Active Directory

Домен Windows NT представляет собой группу компьютеров сети, использующих общую модель обеспечения безопасности, а также имеющих единую базу данных SAM, содержащую информацию о пользователях и их группах. Использование доменных архитектур и служб каталогов позволяет осуществить централизованное хранение информации обо всей корпоративной сети. Администраторы создают для каждого пользователя одну учетную запись на контроллере домена и затем могут использовать эту запись для предоставления пользователю прав доступа к ресурсам, расположенным в сети.

Базы данных доменов Windows NT не поддерживают иерархической структуры и не могут быть распределены между несколькими серверами Windows NT. Эти обстоятельства существенно ограничивают максимальное количество объектов в домене. Однодоменная структура в Windows NT может быть реализована, если число пользователей измеряется одной - двумя сотнями. Для управления сетями Windows NT больших масштабов фирма Microsoft предлагает использовать многодоменную структуру и доверительные отношения между доменами. Доверительные отношения между доменами обеспечивают междоменное администрирование, позволяя предоставлять пользователям из одного домена доступ к ресурсам другого домена.

Реализация доменной архитектуры в Windows NT имеет ряд серьезных недостатков, которые Microsoft попыталась преодолеть в Windows 2000 за счет введения службы Active Directory.

Active Directory (AD) – это объектно-ориентированная, иерархическая, распределенная система базы данных службы каталогов, которая обеспечивает централизованное хранение информации об оборудовании, программном обеспечении и человеческих ресурсах всей корпоративной сети [37].

Active Directory включает в себя следующие компоненты:

1. Объекты.

2. Домены.

3. Организационные единицы.

4. Деревья.

5. Леса.

Под объектом в AD понимают определяющие ресурс набор атрибутов (имя, собственные права доступа, права доступа к объекту, дополнительная информация об объекте и т.д.). Пользователи сети представлены объектами в службе каталогов. Администраторы могут применять эти объекты для предоставления пользователям доступа к ресурсам корпоративной сети. Ресурсы также представляются в виде объектов. Группы доменов могут быть объединены в дерево, группы деревьев – в лес. В Active Directory права и разрешения объектов распространяются вниз по дереву.

Организационные единицы (контейнеры) являются группировкой других объектов. Контейнеры вводят для упрощения администрирования корпоративной политикой безопасности. Назначение контейнеру некоторого права или разрешения автоматически распространяет его на все объекты контейнера. Для группировки пользователей, компьютеров используют особые контейнеры – группы (Group).

Дерево в AD - это иерархия нескольких доменов (рис. 10.5), лес – множество деревьев.

В AD используется система аутентификации Kerberos, основанная на протоколе Нидхема-Шредера выдачи мандатов (билетов), предъявление которых позволяет получить доступ субъекта к некому сетевому ресурсу.

Разновидности групп доменов ос Windows.

Глобальные – могут включать учетные записи пользователей (и компьютеров) домена и

другие глобальные группы своего домена (Domain Admins, Domain Users, Domain Guests)

Локальные – учетные записи пользователей и другие локальные группы своего домена, а

также универсальные и глобальные группы из любых доменов

Универсальные группы – учетные записи пользователей и другие универсальные

группы, а также глобальные группы из других доменов

Назначение объектов групповых политик в ос Windows.

Групповые политики (объект GPO – Group Policy Object)

Централизованный механизм конфигурирования большого количества рабочих

станций b и дополнительные ограничения пользователей и приложений.

Позволяют настраивать параметры компьютера или среды пользователя.

Объект GPO привязывается (применяется) к контейнеру каталога

Управление объектами GPO:

Иерархия объектов GPO

Блокирование наследования / ограничение действия

Действующие политики

Сценарии пользователя - последовательность команд, выполняемых в

автоматическом режиме)

инициализация системы (startup script)

регистрация пользователя (logon script)

выход пользователя (logoff script)

выключение компьютера (shutdown script)

Какие технологии обеспечивают безопасность доменов Windows.

Средства безопасности доменов Windows

Аутентификация Kerberos v5 (RFC 1510), ранее NTLM (Lan Manager)

Целостность данных – цифровая подпись

Конфиденциальность

Предотвращение повторного использования данных (блоков памяти, диска)

Аутентификация Kerberos – единая взаимная аутентификация на уровне доменов

при доступе ко всем ресурсам доменов

Контроллер домена выполняет службы Active Directory и Kerberos

Клиенты устанавливают доверенный путь (trust path) к контроллеру домена

(NetLogon)

При доверительных отношениях с другим доменом устанавливается защищенный

канал

Схема применения цифровых сертификатов в ОС Windows.

Схема-Хуема