- •Мдк 03.02. Технология применения комплексной защиты информации

- •Раздел 2. Технология применения комплексной защиты информации

- •Тема 2.1. Программно-аппаратные средства защиты информации

- •Информационная безопасность в многоканальных телекоммуникационных системах и сетях электросвязи

- •Структурные схемы систем защиты информации в типовых ис

- •Показатели защищенности многоканальных телекоммуникационных систем

- •Семантические показатели защищенности ис

- •Нечеткие оценки защищенности информационных систем

- •Защита среды передачи

- •Защита данных

- •Идентификация и аутентификация

- •Разграничение доступа

- •Протоколирование и аудит

- •Типовые удаленные сетевые атаки и их характеристики

- •Компьютерные вирусы и защита от них

- •Антивирусные программы и комплексы

- •Полное декодирование

- •Цифровая иммунная система

- •Защита от программных закладок

- •Как защитить систему от клавиатурных шпионов

- •Программный комплекс Dr.Web Enterprise Suite

- •Антивирус Касперского Personal Pro

- •Антивирусные утилиты Symantec, McAffee и BitDefender

- •Тема 2.2 Администрирование телекоммуникационных систем и сетей связи

- •Как выбрать стратегию аутентификации для информационных сервисов компании?

- •Биометрия

- •Методика выбора технологии

- •Расставьте приоритеты и выберите решение

- •Заключение

- •Протоколы vpn

- •Что такое ipSec

- •Ассоциации защиты (Security Association ,sa)

- •Инфраструктура ipSec

- •Как работает ipSec

- •Характеристика направлений и групп методов обнаружения вторжений

- •Анализ методов обнаружения аномалий

- •Выбор оптимальной совокупности признаков оценки защищаемой системы

- •Получение единой оценки состояния защищаемой системы

- •Нейронные сети

- •Анализ методов обнаружения злоупотреблений

- •Анализ изменения состояний

- •Наблюдение за нажатием клавиш

- •Методы, основанные на моделировании поведения злоумышленника

- •Недостатки существующих систем обнаружения

- •Направления совершенствования сов

- •Тема 2.3. Системы условного доступа в сетях вещания

Расставьте приоритеты и выберите решение

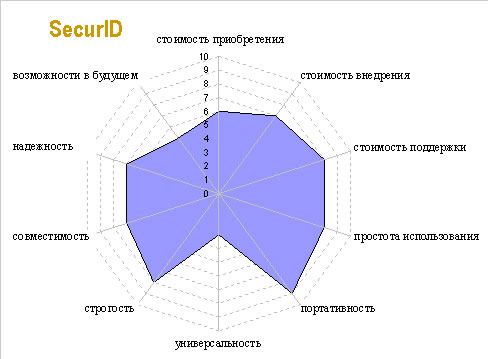

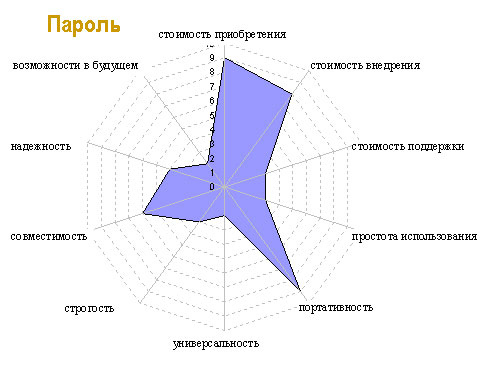

По результатам таблицы можно составить радар-диаграммы, описывающие технологии с наибольшим и с наименьшим количеством полученных очков.

Заключение

Используя методику, предложенную в данной статье, можно объективно подойти к выбору технологии аутентификации. Этот выбор осуществляется с учетом не только конкретных технических характеристик, но и с учетом основных требований компании в целом.

Лекция 3. Технология обеспечения безопасности сетевых операционных систем

Перечислим типы атак, которым может быть подвергнута практически любая ОС.

1. Кража пароля:

- подглядывание за легальным пользователем, когда тот вводит пароль (даже если во время ввода пароль не высвечивается на экране, его можно легко узнать путем наблюдения за перемещением пальцев пользователя по клавиатуре);

- получение пароля из файла, в котором он был сохранен пользователем, не желающим каждый раз затруднять себя вводом пароля при сетевом подключении (как правило, такой пароль хранится в незашифрованном виде);

- поиск пароля, записанного на календаре, в записной книжке или на оборотной стороне компьютерной клавиатуры (особенно часто подобная ситуация встречается, когда администратор заставляет пользователей применять длинные, трудно запоминаемые пароли);

- кража внешнего носителя парольной информации (дискеты или электронного ключа, на которых хранится пароль пользователя для входа в ОС).

2. Подбор пароля:

- полный перебор всех возможных вариантов пароля;

- оптимизированный перебор вариантов пароля: по частоте встречаемости символов и биграмм, с помощью словарей наиболее часто встречающихся паролей, с привлечением знаний о конкретном пользователе, с использованием сведений о существовании эквивалентных паролей - тогда из каждого класса эквивалентности опробуется всего один пароль, что значительно сокращает время перебора.

3. Сканирование "жестких" дисков компьютера: злоумышленник последовательно пытается обратиться к каждому файлу, хранимому на "жестких" дисках сети (если объем дискового пространства достаточно велик, можно быть вполне уверенным в том, что при описании доступа к файлам и каталогам администратор допустил хотя бы одну ошибку, в результате чего все такие каталоги и файлы будут прочитаны взломщиком); чтобы скрыть следы, злоумышленник может выступать под чужим именем, например, под именем легального пользователя, чей пароль ему известен.

4. Сбор "мусора": если средства ОС позволяют восстанавливать ранее удаленные объекты, злоумышленник может получить доступ к объектам, удаленным другими пользователями, просмотрев содержимое их "мусорных" корзин.

5. Превышение полномочий, т.е. используя ошибки в программном обеспечении или в администрировании ОС, злоумышленник получает полномочия, превышающие те, которые предоставлены ему согласно действующей политике безопасности:

- запуск программы от имени пользователя, имеющего необходимые полномочия, или в качестве системной программы (драйвера, сервиса, демона и так далее);

- подмена динамически загружаемой библиотеки, используемой системными программами, или изменение переменных среды, описывающих путь к таким библиотекам;

- модификация кода или данных подсистемы защиты ОС.

6. Отказ в обслуживании (целью этой атаки является частичный или полный вывод ОС из строя):

- захват ресурсов, т.е. программа злоумышленника производит захват всех имеющихся в ОС ресурсов, а затем входит в бесконечный цикл;

- бомбардировка запросами - программа злоумышленника постоянно направляет ОС запросы, реакция на которые требует привлечения значительных ресурсов сети;

- использование ошибок в программном обеспечении или администрировании.

Если сетевое программное обеспечение не содержит ошибок и если ее администратор строго соблюдает адекватную политику безопасности, рекомендованную разработчиками ОС, то все перечисленные виды атак являются малоэффективными. Дополнительные меры, которые следует предпринять для повышения степени безопасности функционирования сети, в значительной степени зависят от конкретной ОС. Однако приходится признать, что, независимо от принятых мер, полностью устранить угрозу взлома сети на уровне ОС невозможно. Поэтому политику безопасности нужно строить так, чтобы преодоление рубежа защиты, создаваемого средствами ОС, не позволило злоумышленнику нанести серьезный ущерб.

Для защиты информационных ресурсов ОС предусмотрено использование следующих основных средств;

- механизмы аутентификации/авторизации;

- механизмы разграничения доступа;

- механизмы мониторинга и аудита;

- криптографические компоненты.

Специфические риски для ОС можно подразделить на две группы:

1) риски, связанные с неправильной конфигурацией системы, и чаще всего возникающие вследствие ошибок или недостаточных навыков ее администратора;

2) риски, связанные с ошибками в ПО (что особенно характерно при установке в систему несколько устаревших версий ПО, в которых уже были обнаружены определенные ошибки, и о которых публично сообщалось в различных специализированных компьютерных изданиях и на хакерских узлах).

Уровень сетевого ПО наиболее уязвим для атак. Это происходит потому, что канал связи, по которому передаются сообщения, чаще всего не защищен, и любой человек, имеющий физический доступ к этому каналу, может перехватывать передаваемые сообщения и отправлять свои собственные.

На уровне сетевого ПО реализуются следующие типы атак:

1) прослушивание сегмента сети (в пределах одного сегмента сети любой подключенный к нему компьютер может принимать сообщения, адресованные другим компьютерам сегмента);

2) перехват сообщений на маршрутизаторе - если кто-то имеет привилегированный доступ к сетевому маршрутизатору, он получает возможность перехватывать все сообщения, проходящие через этот маршрутизатор; чаще всего злоумышленник ведет выборочный перехват сообщений, содержащих пароли пользователей и их электронную почту;

3) создание ложного маршрутизатора - путем отправки сообщений специального вида

злоумышленник добивается, чтобы его компьютер стал маршрутизатором сети, после чего получает доступ ко всем проходящим через него сообщениям;

4) навязывание сообщений,- отправляя сообщения с ложным обратным сетевым адресом, злоумышленник переключает на свой компьютер уже установленные сетевые соединения, и в результате получает права их пользователей;

5) отказ в обслуживании - злоумышленник отправляет сообщения специального вида, после чего одна или несколько компьютерных систем, подключенных к сети, полностью или частично выходят из строя.

Чтобы затруднить сетевой обмен для лиц, не являющихся легальными пользователями, необходимо добиться максимальной закрытости каналов связи. Для этого существует несколько способов:

а) максимальное ограничение размеров сети - чем больше сеть, тем труднее ее защитить;

б) изоляция сети от внешнего мира - следует ограничивать физический доступ к сети извне, чтобы уменьшить возможность несанкционированного подключения хакера;

в) шифрование сетевых сообщений, позволяющее устранить угрозу перехвата сообщений (правда, за счет снижения производительности сетевого ПО и роста накладных расходов);

г) цифровая подпись сетевых сообщений - если все сообщения, передаваемые по сети, снабжаются стойкой цифровой подписью, а неподписанные сообщения игнорируются, то исчезает угроза навязывания сообщений и большинство угроз, связанных с отказом в обслуживании;

д) использование межсетевых экранов.

Основные способы защиты каналов связи в компьютерной сети: установка межсетевых экранов и применение шифрования. Рекомендуется также использовать и некоторые вспомогательные средства анализа сетевых сервисов, информационных потоков и мониторинга сетевой безопасности.

Лекция 4. Защита сетей VPN

Существует множество вопросов сетевого планирования, касающихся сетей VPN, например, как создавать такие сети и как согласовывать их с существующей архитектурой сети предприятия.

Сеть VPN (Virtual Private Network — виртуальная частная сеть) является сетью предприятия, разворачиваемой в рамках общедоступной инфраструктуры, но использующей возможности защиты, управления и политики качества сервиса, применяемые в частной сети. Сети VPN строятся на использовании инфраструктуры глобальных сетей, обеспечивая альтернативу существующим частным сетям, использующим арендуемые каналы.

Существует три категории сетей VPN.

Коммутируемые сети. Такая сеть VPN связывает надомных работников, мобильных пользователей и даже небольшие удаленные подразделения компании (интенсивность трафика которых невысока) с глобальной сетью предприятия и корпоративными вычислительными ресурсами.

Интрасети. Интрасеть VPN соединяет фиксированные подразделения, филиалы и домашние офисы в рамках глобальной сети предприятия.

Экстрасети. Такая сеть позволяет ограниченный доступ к вычислительным ресурсам предприятия деловым партнерам (например, поставщикам или клиентам) с целью совместного использования информации, представляющей общий интерес.

Для реализации каждого из указанных типов сетей VPN используются наборы соответствующих протоколов.