- •Раздел 1. Технология применения программно-аппаратных средств защиты информации в многоканальных телекоммуникационных системах и сетях связи

- •Тема 1.1. Основы информационной безопасности

- •Понятие информационной безопасности, характеристика ее составляющих

- •Основные составляющие информационной безопасности

- •Важность и сложность проблемы информационной безопасности

- •Место информационной безопасности в системе национальной безопасности

- •Концептуальная модель защиты информации

- •Проблемы информационной безопасности в сфере телекоммуникаций: объекты защиты; виды защиты; системы защиты информации

- •Классификация и анализ угроз информационной безопасности в телекоммуникационных системах

- •Виды уязвимости информации и формы ее проявления

- •Понятие о конфиденциальной информации

- •Грифы, закон о государственной тайне, закон о личной тайне, закон о коммерческой тайне

- •Уровни информационной безопасности – законодательно-правовой, административно-организационный, программно-технический

- •Принципы построения систем защиты информации

- •Тема 1.2. Правовое обеспечение информационной безопасности

- •Информация как объект права. Нормативно-правовые основы информационной безопасности в рф.

- •Законодательно - нормативные акты в области обеспечения информационной безопасности, защиты государственной тайны и конфиденциальной информации.

- •Ответственность за нарушения в сфере информационной безопасности

- •Конституционные гарантии прав граждан в области информационной безопасности

- •Понятие и виды защищаемой информации по законодательству рф

- •Лицензирование и сертификация в области защиты информации

- •Стандартизация информационной безопасности

- •Тема 1.3 Организационное обеспечение информационной безопасности

- •Сущность и сферы действия организационной защиты информации

- •Механизмы обеспечения информационной безопасности

- •Разработка политики безопасности

- •Проведение анализа угроз и расчета рисков в области информационной безопасности

- •Выбор механизмов и средств обеспечения информационной безопасности

- •Модели защиты информационных систем

- •Правила организации работ подразделений защиты информации

- •Структурно-организационные меры

- •Кто отвечает за ведение кд

- •Задачи и функции службы кд

- •Организация работы персонала с конфиденциальной информацией.

Классификация и анализ угроз информационной безопасности в телекоммуникационных системах

Хаотичный и в ряде случаев неконтролируемый рост числа абонентов сети, увеличение объемов хранимой и передаваемой информации, территориальная разнесенность сетей приводят к возрастанию потенциально возможного количества преднамеренных и непреднамеренных нарушений безопасности информации, возможных каналов или уязвимых звеньев несанкционированного проникновения в сети с целью чтения, копирования, подделки программного обеспечения, текстовой и другой информации.

Под угрозой информационной безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов сети, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

При построении обобщенной модели угроз информационной безопасности ТКС следует подробно рассмотреть следующие вопросы:

• классификацию угроз информационной безопасности ТКС;

• определение видов представления информации, подлежащей защите в ТКС и определение возможных каналов ее утечки;

• создание модели вероятного нарушения.

Угрозы принято делить на случайные (непреднамеренные) и умышленные (преднамеренные). Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации сети и т.п. Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба пользователям (абонентам) сети и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на функционирование сети. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах передачи данных, посредством прослушивания последних. Активные угрозы имеют целью нарушить нормальный процесс функционирования сети посредством целенаправленного воздействия на ее аппаратные, программные и информационные ресурсы. К активным угрозам относят, например, разрушение или радиоэлектронное подавление линий связи сети передачи данных, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в пользовательских базах данных или системной информации сети, разрушение или искажение операционной системы сети (включая нарушения протоколов обмена информацией как внутри одной ТКС, так и с другими ТКС) и т.п. Источниками таких угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

В зависимости от местонахождения источника возможной угрозы все угрозы делятся на две группы: внешние и внутренние. К внешним угрозам информационной безопасности (ИБ) относятся:

• деятельность иностранных разведывательных и специальных служб;

• деятельность конкурирующих иностранных экономических структур;

• деятельность политических и экономических структур, преступных групп и формирований, а также отдельных лиц внутри страны, направленная против интересов граждан, государства и общества в целом и проявляющаяся в виде воздействий на ТКС;

• стихийные бедствия и катастрофы.

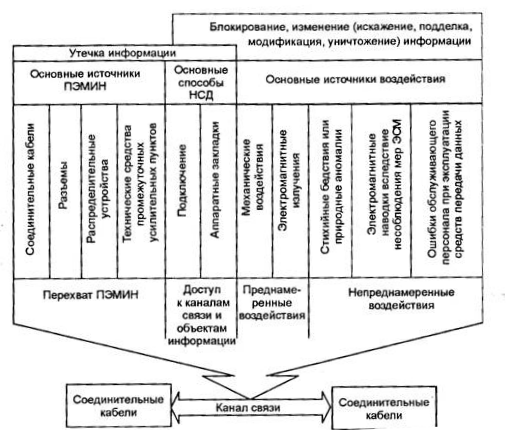

Рис. 2 . Виды угроз по каналу связи

К внутренним угрозам ИБ относятся:

• нарушения установленных требований ИБ (непреднамеренные либо преднамеренные), допускаемые обслуживающим персоналом и пользователями ТКС;

• отказы и неисправности технических средств обработки, хранения и передачи сообщений (данных), средств защиты и средств контроля эффективности принятых мер по защите;

• сбои программного обеспечения, программных средств защиты информации и программных средств контроля эффективности принятия мер по защите.

По способу реализации угрозы ИБ подразделяются на следующие виды:

• организационные;

• программно-математические;

• физические; ...

• радиоэлектронные.

К организационным угрозам И Б относятся:

• нарушения установленных требований по И Б, допускаемые обслуживающим персоналом и пользователями ТКС;

• несанкционированный доступ обслуживающего персонала и пользователей ТКС к информационным ресурсам;

• манипулирование информацией (дезинформация, скрытие или искажение информации);

• несанкционированное копирование данных в ТКС;

• хищение информации из баз данных и банков данных ТКС;

• хищение машинных носителей информации;

• хищение ключевых документов средств криптографической защиты;

• уничтожение или модификация данных в ТКС.

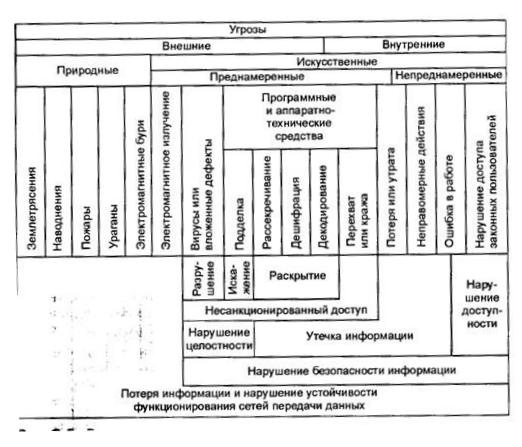

Рис. 3. Виды угроз, влияющие на безопасность информации и устойчивость

функционирования ТКС

К программно-математическим угрозам ИБ относятся:

• внедрение программ-вирусов;

• применение программных закладок.

К физическим видам угроз ИБ относятся:

• уничтожение, разрушение средств сбора, обработки, передачи и защиты информации, целенаправленное внесение в них неисправностей;

• уничтожение или разрушение машинных носителей информации;

• воздействие на обслуживающий персонал и пользователей ТКС с целью реализации физических, программно-математических или организационных угроз.

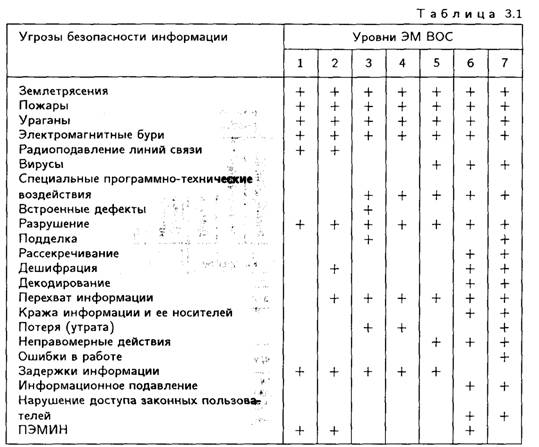

Таблица 1

К радиоэлектронным угрозам 1/1Б относятся:

• перехват информации в технических каналах утечки;

• внедрение электронных средств перехвата информации в аппаратурные средства и помещения;

• перехват и дешифрирование информации в сетях передачи данных и линиях связи;

• навязывание ложной информации в сетях передачи данных (ПД) и линиях связи;

• радиоэлектронное подавление линии связи, дезорганизация систем управления ТКС.

На рис. 2 представлены наиболее часто встречаемые угрозы воздействия на канал связи. Взаимосвязь различных видов угроз безопасности информации с видами нарушений и последствий, к которым они приводят, представлены на рис. 3.

Решение проблемы обеспечения безопасности информации в сетях передачи данных должно осуществляться системно на основе оценки эффективности защиты информации, передаваемой по каналам связи, и не должно рассматриваться как чисто техническая задача, которая может быть решена попутно с разработкой элементов сети. Комплексное рассмотрение вопросов обеспечения безопасности в ТКС нашло свое отражение в так называемой архитектуре безопасности (рекомендации МККТТ Х.800), которая является расширением эталонной модели взаимосвязи открытых систем (ЭМ ВОС). Поэтому угрозы безопасности целесообразно рассматривать в рамках указанной архитектуры.

В табл. 1 показано, на какие уровни эталонной модели взаимосвязи открытых систем воздействуют основные угрозы информационной безопасности.