- •Лабораторна робота №17. Системи аналізу захищеності

- •Завдання до роботи

- •Теоретичні відомості

- •1. Принципи роботи систем аналізу захищенності

- •Сканер безпеки xSpider

- •Порядок виконання роботи

- •1. Робота з Microsoft Baseline Security Analyzer 2.0

- •1.1. Підготовка комп'ютера під управлінням ос Windows для роботи mbsa в автономному режимі

- •1.2. Перевірка локального комп’ютера за допомогою mbsa 2.0

- •2. Робота з системою аналізу захищеності xSpider

- •2.1. Створення профілю для сканування вразливостей ос Windows

- •2.2. Пошук вразливостей ос Windows

- •2.3. Перегляд і виправлення виявлених вразливостей

- •2.4. Створення звітів і розкладів

- •Порядок оформлення звіту

Лабораторна робота №17. Системи аналізу захищеності

Мета роботи: закріпити теоретичні знання та набути практичні навички в роботі з системами аналізу захищенності.

Завдання до роботи

Інсталяція програмного забезпечення.

Перевірка персонального комп’ютера за допомогою MBSA 2.0.

Створення профілю XSpider для сканування вразливостей ОС Windows.

Пошук вразливостей ОС Windows за допомогою XSpider.

Перегляд і виправлення знайдених вразливостей.

Сканування віддаленого хосту за допомогою XSpider.

Створення звітів і розкладів сканування XSpider.

Теоретичні відомості

Одним із головних елементів інформаційної безпеки мережевої інфраструктури являються операційні системи комп’ютерів, оскільки в них зосереджено переважна частина механізмів захисту: засоби розмежування доступу до ресурсів, аутентифікація користувачів, аудит подій і т.д. Від ефективності захисту операційних систем напряму залежить рівень безпеки мережевої інфраструктури організації вцілому.

На даному занятті будуть розглянуті програмні засоби аналізу захищеності операційних систем Microsoft: Microsoft Baseline Security Analyzer (MBSA), сканер безпеки XSpider (розробник ООО «Позитив Технолоджиз », Росія).

1. Принципи роботи систем аналізу захищенності

Для розуміння принципів роботи систем аналізу захищеності, необхідно розібратися з основними термінами та визначеннями.

Ключовим поняттям є вразливість. Під вразливістю захисту операційної системи розуміється така її властивість (недолік), яка може бути використана порушником для здійснення несанкціонованого доступу до інформації.

Системи аналізу захищеності здатні виявляти в мережевій інфраструктурі, аналізувати і видавати рекомендації по їх усуненню, а також різного роду звіти.

До типових вразливостей можна віднести:

відсутність оновлень системи безпеки операційних систем;

неправильне налаштування системи безпеки операційних систем;

невідповідні паролі;

сприйнятливість до проникнення із зовнішніх систем;

програмні закладки;

неправильні налаштування системного і прикладного програмного забезпечення, що встановлене на операційні системи.

Більшість систем аналізу захищеності (XSpider, Internet Scanner, LanGuard, Nessus) виявляють вразливості не лише в операційних системах, але і в найбільш розповсюдженому прикладному програмному забезпеченні. Існує два підходи, за допомогою яких системи аналізу захищеності виявляють вразливості: сканування і зондування.

Під час сканування система аналізу захищеності намагається визначити наявність вразливостей за непрямими ознаками, тобто без фактичного підтвердження її наявності – це пасивний аналіз. Даний підхід являється найбільш швидким і простим в реалізації.

При зондуванні система аналізу захищеності імітує ту атаку, яка використовує вразливість, що перевіряється, тобто відбувається активний аналіз. Даний підхід є більш повільним, проте дозволяє впевнитись у присутності вразливості на комп’ютері, що досліджується.

На практиці, ці два підходи реалізуються в сканерах безпеки через наступні методи перевірки:

перевірка заголовків (Banner check);

активні перевірки зондуванням (Active probing check);

імітація атак (Exploit check).

Перший метод базується на підході «сканування» і дозволяє робити висновки про вразливості спираючись на інформацію в заголовку відповіді на запит сканера безпеки. Прикладом такої перевірки є аналіз заголовків поштової програми Sendmail, в результаті чого можна взнати її версію і зробити висновок про наявність в ній вразливості.

Активні перевірки зондуванням також основані на підході «сканування». При даному методі порівнюються фрагменти програмного забезпечення, що сканується, із сигнатурою відомої вразливості, що зберігається в базі даних системи аналізу захищеності. Різновидом цього методу є перевірка контрольних сум і дати програмного забезпечення, що сканується.

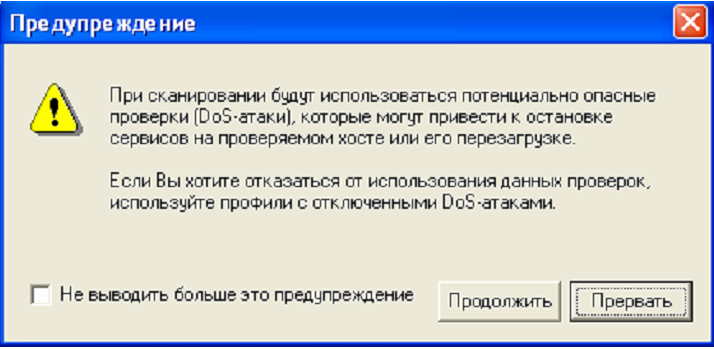

Метод імітації атак базується на використанні різних дефектів в програмному забезпеченні, і реалізує підхід «зондування». Існують вразливості які не можуть бути виявлені без блокування або порушення функціонування сервісів операційної системи в процесі сканування. При скануванні критичних серверів корпоративної мережі небажано використання даного методу, оскільки він може вивести їх із ладу. В такому випадку сканер безпеки успішно реалізує атаку «Denial of service». Тому в більшості систем аналізу захищеності за умовчанням такі перевірки виключені.

При їх включенні в процес сканування як правило видається попереджувальне повідомлення.

Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) – безкоштовний засіб аналізу захищеності операційних систем Windows і ряду програмних продуктів Microsoft (Internet Information Services, SQL Server, Internet Explorer та ін.).

MBSA дозволяє сканувати комп’ютери під управлінням операційних систем Windows на предмет виявлення вразливостей і наявності рекомендованих до встановлення оновлень системи безпеки. Критично важливо знати, які оновлення встановлені, а які ще необхідно встановити на операційну систему. MBSA забезпечує подібну перевірку, звертаючись до бази даних, що постійно оновлюється Microsoft, яка містить інформацію про оновлення, що випущені для кожного із програмних продуктів Microsoft.

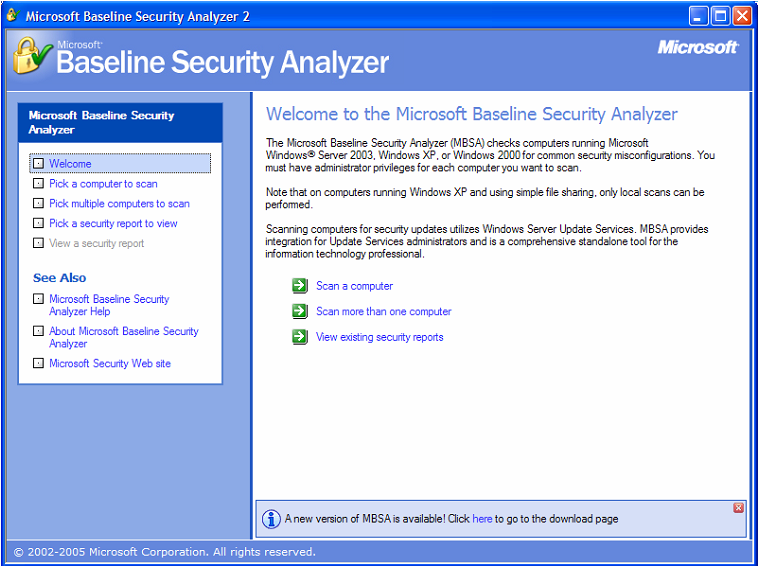

Працювати з програмою MBSA можливо через графічний інтерфейс і командний рядок.

Інтерфейс MBSA виконаний на основі браузера Internet Explorer. Гловне вікно програми розбито на дві області. Оскільки сеанс роботи з MBSA налаштовується за допомогою майстра, то в лівій області представлено кроки майстра, а в правій – головне вікно з описом дій кожного кроку.

Спочатку необхідно вибрати одні із наступних дій:

сканувати даний комп’ютер (Scan a computer);

сканувати декілька комп’ютерів (Scan more than one computer);

переглянути існуючі звіти, зроблені MBSA раніше (View existing security reports).

При першому запуску MBSA необхідно вибрати перший або другий варіант. Далі необхідно в головному вікні необхідно визначити параметри сканування комп’ютера (комп’ютерів) під управлінням Windows. Можна ввести ім’я або IP- адресу комп’ютера, що сканується (за умовчанням вибирається комп’ютер, на якому було запущено MBSA).

Користувач, що запустив MBSA, повинен володіти правами адміністратора даного комп’ютера або входить до групи адміністраторів системи. У випадку сканування декількох комп’ютерів користувач повинен володіти правами адміністратора на кожному із комп’ютерів, а краще – правами адміністратора домена.

Вибравши комп’ютер (комп’ютери) для сканування, необхідно задати опції сканування:

перевірка ОС Windows;

перевірка паролів;

перевірка служб IIS;

перевірка сервера SQL;

перевірка встановлених оновлень безпеки.

Задавши опцію «перевірка паролів» MBSA перевіряє на комп’ютері облікові записи локальних користувачів які використовують пусті або прості паролі (ця перевірка не виконується на серверах, що виступають в ролі контролерів доменів) із наступних комбінацій:

пароль пустий;

пароль співпадає з іменем облікового запису користувача;

пароль співпадає з ім’ям комп’ютеру;

паролем є слово «password»;

паролем є слова «admin» або «administrator».

Дана перевірка також інформує про заблоковані облікові записи.

Після того, як всі опції будуть задані, необхідно натиснути «Start scan». Під час першого сканування необхідне підключення до Internet, щоб скачати з сайта Microsoft Download Center (http://www.microsoft.com/downloads) XML-файл, що містить поточну довідкову базу вразливостей. MBSA спочатку завантажить цей файл в заархівованому cab-файлі, потім, перевіривши його підпис, розархівує його на комп’ютер, з якого буде запускатися.

Можлива також робота MBSA без підключення до Internet в автономному режимі. Для цього необхідно спочатку завантажити даний файл і розмістити у відповідному каталозі.

Після того, як cab-файл буде розархівовано, MBSA розпочне сканування заданого комп’ютера (комп’ютерів) на предмет визначення операційної системи, наборів оновлень і програм, що використовуються. Потім MBSA аналізує XML- файл і визначає оновлення системи безпеки, які доступні для інстальованого програмного забезпечення. Для того, щоб MBSA визначила яке оновлення встановлене, їй необхідно знати три пункти: ключ реєстру, версію файлу і контрольну суму для кожного файлу встановленого оновлення.

У випадку неспівпадання даних на комп’ютері, що сканується, з відповідними пунктами в XML- файлі, MBSA визначить відповідне оновлення як те що відсутнє, що буде внесено до звіту.

Після сканування одного комп’ютера MBSA автоматично запустить вікно «View security report» і представить результати сканування. Якщо було виконано сканування декількох комп’ютерів, то необхідно вибрати режим «Pick a security report to view», щоб побачити результати сканування. Звіт MBSA складається із п’яти секцій:

Security Update Scan Results;

Windows Scan Results;

Internet Information Services (IIS) Scan Results;

SQL Server Scan Results;

Desktop Application Scan Results.

Деякі секції діляться на розділи, що висвітлюють визначені проблеми безпеки комп’ютера, і висвітлюють системну інформацію по кожній із перевірок, що вказані в таблиці. Опис кожної перевірки операційної системи висвітлюється в звіті разом з інструкцією по усуненню виявлених вразливостей.

Таблиця

Опис перевірок, що виконуються MBSA

Перевірка |

Опис |

Administrators |

Виводить список облікових записів локальних адміністраторів комп’ютера |

Auditing |

Виводить налаштування аудиту на локальному комп’ютері |

Autologon |

Перевіряє, чи включена функція Autologon |

Domain Controller Test |

Перевіряє, чи запущена служба IIS на контролері домену (DC) |

Exchange Server Security Updates |

Перевіряє пропущені виправлення для системи безпеки Exchange Server |

File System |

Провіряє тип файлової системи (наприклад, NTFS) |

Guest Account |

Провіряє, чи активований обліковий запис Guest |

IE Zones |

Виводить зони безпеки IE для кожного користувача |

IIS Admin Virtual Directory |

Переглядає віртуальний каталог IISADMPWD |

IIS Lockdown Tool |

Перевіряє, чи проведена процедура захисту IIS Lockdown |

IIS Logging Enabled |

Видає рекомендації по журналюванню сайтів HTTP і FTP |

IIS Security Updates |

Перевіряє пропущені виправлення для системи безпеки IIS |

Local Account Password Test |

Перевіряє наявність пустих або слабких паролів для локальних облікових записів |

Macro Security |

Виводить налаштування для макросів Office по користувачам |

Msadc and Scripts Virtual Di-rectories |

Переглядає віртуальний каталог MSADC і Scripts |

Outlook Zones |

Виводить зони безпеки Outlook для кожного користувача |

Parent Paths |

Виводить інформацію про наявність посилань на каталоги верхнього рівня від Web вузлів або віртуальних каталогів |

Password Expiration |

Виводить облікові записи з необмеженим терміном дії паролів, не перераховані в NoExpireOk.txt |

Restrict Anonymous |

Виводить налаштування реєстру, що забороняють анонімним користувачам перегляд списку облікових записів |

Sample Applications |

Виводить встановлені приклади додатків для IIS (наприклад, Default Web Site, IISHelp) |

Services |

Виводить список неістотних служб (наприклад, FTP, SMTP, Telnet, WWW), які можуть ослабити безпеку |

Shares |

Перевіряє і виводить список спільних ресурсів, а також їх списки ACL |

SQL Server Security Updates |

Перевіряє пропущенні виправлення для системи безпеки SQL Server |

SQL: CmdExec role |

Перевіряє обмеження на запуск CmdExec лише для SysAdmin |

SQL: Domain Controller Test |

Перевіряє, чи не запущено SQL Server на DC |

SQL: Exposed SQL Password |

Перевіряє, присутність паролю адміністратора (SA) в текстовому файлі (наприклад, setup.iss або sqlstp.log) |

SQL: Folder Permissions |

Перевіряє дозволи файлів в каталозі установки SQL Server |

SQL: Guest Account |

Виводить бази даних з активною обліковими записами гостя |

SQL: Registry Permissions |

Перевіряє дозволи реєстра на розділи SQL Server |

SQL: Service Accounts |

Перевіряє членство в групах облікових записів SQL Server і SQL Server agent |

SQL: SQL Account Password Test |

Перевіряє чи запущений SQL Server в режимі Windows Only або Mixed |

SQL: SQL Server Security Mode |

Перевіряє чи запущено SQL Server в режимі Windows Only або Mixed |

SQL: SysAdmin Role Members |

Виводить членів ролі SysAdmin |

SQL: SysAdmins |

Виводить кількість SysAdmins |

Windows Media Player Security Updates |

Перевіряє пропущені виправлення для системи безпеки WMP |

Windows Security Updates |

Перевіряє пропущені виправлення для системи безпеки Windows |

Windows Version |

Виводить версію Windows |