- •Інформаційні системи і технології в управлінні зовнішньоекономічною діяльністю

- •Змістовий модуль 1 Загальні основи інформаційних систем і технологій в менеджменті зовнішньоекономічної діяльності

- •Тема 1 Роль інформаційних систем та технологій у зовнішньоекономічній діяльності

- •1.1 Мета та завдання лекції

- •1.2 План лекції

- •1.3 Основні категорії, ключові поняття та визначення теми

- •Еволюція технологій оброблення інформації

- •Етапи розвитку інформаційних систем і технологій

- •Роль інформаційних систем та технологій в управлінні сучасними організаціями та їх зовнішньоекономічною діяльністю

- •Проблеми та шляхи розвитку інформатизації в Україні

- •Проблеми та шляхи розвитку інформатизації управління зед підприємства

- •1.5 Висновки по лекції

- •Тема 2 Корпоративна інформація та управління базами даних підприємства в умовах зовнішньоекономічної діяльності

- •2.1 Мета та завдання лекції

- •2.2 План лекції

- •2.3 Основні категорії, ключові поняття та визначення теми

- •2.4 Текст лекції Корпоративна інформація: визначення, вимоги, властивості

- •Економічна інформація та її класифікація

- •1. За функціями управління:

- •2. За джерелами надходження:

- •3. За критерієм відповідності до відображуваних явищ:

- •4. За стадією виникнення:

- •5. За повнотою:

- •6. За стабільністю:

- •7. За технологією розв'язування задач:

- •Бази даних і сховища даних

- •Особливості корпоративних баз даних в умовах зед

- •Розподілені бази даних

- •Сучасні системи управління базами даних для корпоративних інформаційних систем

- •Критерії вибору субд

- •2.5 Висновки по лекції

- •Тема 3 Інформаційні системи управління зовнішньоекономічною діяльністю підприємства

- •3.1 Мета та завдання лекції

- •3.2 План лекції

- •3.3 Основні категорії, ключові поняття та визначення теми

- •3.4 Текст лекції Сутність, види, загальні функції і властивості ісузед

- •Корпоративні інформаційні системи

- •Системи планування ресурсів підприємства (Enterprise Resource Planning - erp)

- •Системи управління ресурсами і зовнішніми зв’язками підприємства (Enterprise Resource & Relationship Processing - erpiі)

- •Системи підтримки прийняття рішень

- •1. На концептуальному рівні:

- •2. На технічному рівні:

- •3. На рівні користувача:

- •4. Залежно від даних, з якими працюють сппр:

- •Технологія оброблення даних olap

- •Workflow-системи

- •3.5 Висновки по лекції

- •4.1 Мета та завдання лекції

- •4.2 План лекції

- •4.3 Основні категорії, ключові поняття та визначення теми

- •4.4 Текст лекції Особливості процесу розроблення і впровадження управлінських іс у зед

- •Моделі управління процесом розробки інформаційних систем Модель характеристики зрілості процесу розробки програмного забезпечення

- •Каскадна модель процесу розробки інформаційних систем

- •Спіральна модель процесу розробки інформаційних систем

- •Microsoft Solutions Framework – передова методика управління процесом розробки і впровадження інформаційних систем

- •Забезпечення ісузед

- •4.5. Висновки по лекції.

- •Тема 5 Мережеві та гіпертекстові технології обробки зовнішньоекономічної інформації

- •5.1 Мета та завдання лекції

- •5.2 План лекції

- •5.3 Основні категорії, ключові поняття та визначення теми

- •5.4 Текст лекції Інформаційні ресурси глобальної мережі Інтернет

- •Локальна мережа Інтранет

- •Регіональна мережа Екстранет

- •Сервісно-орієнтовані іс

- •Сутність гіпертекстових технологій

- •Служби Інтернету

- •Концепція xml

- •Електронна комерція

- •Основні принципи технології електронної комерції:

- •Платіжні системи

- •Інтернет-реклама

- •Віртуальна зайнятість

- •5.5. Висновки по лекції.

- •Тема 6 Інтелектуальний аналіз даних у зовнішньоекономічній діяльності

- •6.1 Мета та завдання лекції

- •6.2 План лекції

- •6.3 Основні категорії, ключові поняття та визначення теми

- •6.4 Текст лекції Технологія Data Mining

- •Нейронні мережі

- •Генетичні алгоритми

- •Експертні системи

- •Системи документообігу в зед

- •Системи автоматизованої підготовки звітів із зед

- •Панелі ключових індикаторів ефективності міжнародного бізнесу

- •Збалансовані системи показників зед

- •Вигоди від використання зсп:

- •6.5. Висновки по лекції.

- •Змістовий модуль 2 Використання інформаційних систем і технологій в управлінні зовнішньоекономічною діяльністю підприємств

- •Тема 7 Захист інформаційних ресурсів у зовнішньоекономічній діяльності

- •7.1 Мета та завдання лекції

- •7.2 План лекції

- •7.3 Основні категорії, ключові поняття та визначення теми

- •7.4 Текст лекції Методи і засоби захисту інформації в ісузед

- •Оцінювання безпеки ісузед

- •Сервіси безпеки та механізми її порушень

- •Шифрування даних

- •Засоби захисту операційних систем

- •Захист апаратних пристроїв

- •Безпека та захист комп’ютерних мереж в умовах здійснення зед

- •Юридичне та організаційне забезпечення захисту інформації

- •Захист інформації в Інтернет

- •7.5 Висновки по лекції

- •Тема 8 Особливості роботи з персоналом в умовах розвитку інформаційних систем управління зовнішньоекономічною діяльністю

- •8.1 Мета та завдання лекції

- •8.2 План лекції

- •8.3 Основні категорії, ключові поняття та визначення теми

- •8.4 Текст лекції Вимоги до кваліфікації персоналу в умовах розвитку ісузед

- •Підбір іт-персоналу

- •Мотивування персоналу в умовах розвитку ісузед

- •Система атестації кадрів в іт-сфері

- •1. Розробка компетенцій.

- •2. Визначення рівнів прояву компетенцій.

- •3. Підготовка пакету документів.

- •4. Основні етапи атестації наступні:

- •Підвищення кваліфікації в іт-сфері

- •Соціально-психологічні особливості комунікацій в умовах розвитку ісузед

- •8.5 Висновки по лекції

- •Тема 9 Економічне оцінювання інформаційних систем та технологій у менеджменті зовнішньоекономічної діяльності

- •9.1 Мета та завдання лекції

- •9.2 План лекції

- •9.3 Основні категорії, ключові поняття та визначення теми

- •Оцінка рівня автоматизації управлінської праці (праці менеджера зед) на підприємстві

- •Визначення витрат на впровадження ісузед

- •Прогнозування прибутку підприємства від впровадження ісузед

- •Аналіз беззбитковості

- •Аналіз чутливості

- •9.5 Висновки по лекції

- •Тема 10 Застосування пакета «sap Business Suite» для автоматизації процесу управління підприємством. Використання модуля «Управління логістичною мережею» (sap Supply Chain Management, sap scm)

- •10.1 Мета та завдання лекції

- •10.2 План лекції

- •10.3 Основні категорії, ключові поняття та визначення теми

- •10.4 Текст лекції Характеристика та складові елементи інтегрованого пакета «sap Business Suite»

- •Управління взаємовідносинами з іноземними контрагентами (клієнтами) (sap Customer Relationship Management, sap crm)

- •Управління ресурсами підприємства – суб'єкта зед (sap Enterprise Resource Planning, sap erp)

- •Управління життєвим циклом продукту (sap Product Lifecycle Management, sap plm)

- •Управління логістичною мережею (sap Supply Chain Management, sap scm)

- •Управління взаємовідносинами з іноземними постачальниками (sap Supplier Relationship Management, sap srm)

- •Удосконалене планування і оптимізація (Advanced Planner and Optimizer, sap apo)

- •1. Supply Chain Cockpit (Центр управління логістичними ланцюжками).

- •2. Demand Planning (Планування попиту).

- •3. Supply Network Planning & Deployment (Планування і розгортання мереж логістичних ланцюжків).

- •4. Production Planning & Detailed Scheduling (Планування виробництва і точне календарне планування).

- •5. Global Available-to-Promise (Глобальна система контролю доступу)

- •10.5 Висновки по лекції

- •Тема 11 Використання на підприємстві erp-системи (Entreprise resourses planning system)

- •11.1 Мета та завдання лекції

- •11.2 План лекції

- •11.3 Основні категорії, ключові поняття та визначення теми

- •11.4 Текст лекції Характеристика базових елементів erp-системи

- •Управління активами в системі erp

- •Управління фінансовими ресурсами в системі erp

- •Управління матеріально-технічними ресурсами в системі erp

- •Управління трудовими ресурсами в системі erp

- •Використання платформи erp для формування спільної бази іноземних контрагентів (покупців та постачальників)

- •11.5 Висновки по лекції

- •Тема 12 md Office як базова програма менеджера зовнішньоекономічної діяльності. Використання md Declaration для створення вантажних митних декларацій

- •12.1 Мета та завдання лекції

- •12.2 План лекції

- •12.3 Основні категорії, ключові поняття та визначення теми

- •12.4 Текст лекції Складові комплексу програм з митного законодавства України md Office

- •Вартість програмного комплексу md Office

- •Рекомендації до апаратних засобів для роботи програмного комплексу md Office

- •Робота у програмному комплексі mdOffice

- •Використання md Declaration для створення вмд та роботи з ними

- •12.5 Висновки по лекції

- •Список використаних джерел

- •11.1 Базова нормативно-правова література

- •11.2 Базова навчально-методична література

- •11.3 Допоміжна нормативно-правова література

- •11.3.1 Законодавчі акти

- •11.3.2 Державні стандарти України

- •11.4 Допоміжна навчально-методична література

Сервіси безпеки та механізми її порушень

Напрямки нейтралізації загроз безпеці специфікуються на концептуальному рівні як сервіси (служби) безпеки.

Сервіс (служба) безпеки - це сукупність механізмів, процедур та інших заходів управління для зменшення ризиків, пов’язаних із загрозою втрати або розкриття даних.

Одні сервіси забезпечують захист від загроз, інші - виявляють слабкі місця в системі безпеки.

Основні сервіси безпеки (стандарт X.800):

1. Аутентифікація - підтвердження або заперечення того, що користувач інформації саме той, який вказаний. Аутентифікація користувача передбачає два кроки: ідентифікацію - уведення імені, під яким користувач зареєстрований в системі, та верифікацію - уведення пароля, присвоєного даному користувачу. Останнім часом великого розповсюдження набули системи біометричної аутентифікації. Основними стандартами з аутентифікації є ISO 8730-90, ISO/IES 9594-90, ITU X.509.

2. Забезпечення цілісності - захист від навмисної чи випадкової зміни даних. Він дозволяє виявити факт зміни, часткового вилучення або доповнення даних. Основним стандартом є ISO 8731-90.

3. Засекречування даних (конфіденційність) - перетворення інформації у вигляд, не доступний для безпосереднього використання (забезпечує різноманітні перетворення даних до передачі їх в канал).

4. Контроль доступу - запобігання несанкціонованому доступу до ресурсів ІС. Може бути повним (до ресурсу в цілому, незалежно від способу його використання) або вибірковим (поширюється на окремі види доступу до ресурсів, наприклад, модифікацію БД).

5. Захист від відмови (дотримання зобов’язань) - нейтралізація загрози відмови від інформації з боку її відправника або отримувача. Він буває з підтвердженням джерела і підтвердженням доставки. Перший варіант забезпечує отримувача інформації доказами (у вигляді даних), які виключають спроби відправника заперечувати факт передачі інформації або її зміст. Другий варіант забезпечує відправника доказами, що виключають спроби отримувача заперечувати факт її отримання або зміст. Здійснюється збір статистики про проходження повідомлень, щоб мати можливості підтвердити пересилку або отримання повідомлення.

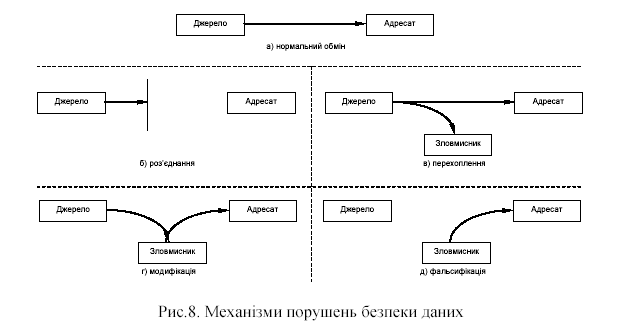

Виділяють чотири основних механізми порушень безпеки даних:

- роз’єднання, коли порушується доступність даних;

- перехоплення, що спричиняє порушення конфіденційності даних;

- модифікація, що призводить до порушення цілісності даних;

- фальсифікація, коли порушується аутентичність (достовірність) даних.

Схеми механізмів порушень безпеки даних наведено на рис. 7.1.

Рисунок 7.1 – Механізми порушень безпеки даних

Шифрування даних

Ускладнити чи унеможливити читання даних сторонніми особами дозволяє шифрування даних.

Шифрування - це перетворення даних у форму, яка не дає можливості безпосереднього сприйняття зашифрованої інформації.

Шифрування здійснюється з використанням криптографічного ключа. З використанням ключа здійснюється і зворотна процедура - дешифрування (повернення інформації до первинного вигляду).

Використовують два основних методи криптографії (шифрування) даних - симетричний та асиметричний.

Якщо відправник і отримувач користуються одним і тим же ключем, то говорять про симетричну криптографію.

Асиметрична криптографія передбачає використання двох різних ключів. Розрізняють відкриті і таємні ключі. При цьому таємний ключ використовується або на стороні отримувача, або на стороні відправника.

Якщо таємний ключ використовується для шифрування інформації (на стороні відправника), то говорять про цифровий підпис.

Ключ - це набір символів, сформований довільним чином з доступних у системі шифрування символів. Довжина такого ключа може коливатись від 16 до 128 біт.

У практику бізнесу увійшла також удосконалена система шифрування, що має назву цифровий сертифікат. Цифровий сертифікат пов’язує ім’я з відкритим ключем. Він створюється для того, щоб можна було виявити несанкціоновану заміну імені або відкритого ключа. До складу сертифікату входять: ім’я, відкритий ключ і підпис. Найрозповсюдженішим стандартом, що описує формат сертифікатів відкритих ключів, є стандарт Х.509, за яким цифровий підпис ставиться вповноваженим сертифікаційним центром.