- •Содержание

- •Раздел 1. Коммерческие информационные системы

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •Введение

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала

- •Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2. Защита коммерческих информационных систем

- •Предмет и объект защиты. Определение кис

- •.2. Методы обеспечения информационной безопасности кис

- •1.3. Политика информационной безопасности кис

- •Глава 31 «Преступления против информационной безопасности:

- •Раздел 2 защита коммерческих информационных систем

- •2.1. Сети электронной коммерции

- •2.2. Атаки на сети электронной коммерции

- •2.2.1.Снифферы пакетов .

- •2.2.3. Отказ в обслуживании.

- •2.2.4. Парольные атаки

- •2.2.5. Атаки типа «Man-in-the-Middle»

- •2.2.6. Атаки на уровне приложений

- •2.2.7. Сетевая разведка

- •2.2.8. Злоупотребление доверием

- •2.2.9. Переадресация портов

- •2.2.10. Несанкционированный доступ

- •2.2.11. Борьба с вирусами

- •2.3. Протоколы безопасности

- •2.3.1. Протокол ppp chap

- •2.3.2. Протокол ssl

- •2.3.3. Протокол ssh

- •2.3.4. Протокол https

- •2.3.5. Протокол iPsec

- •2.4. Программно-аппаратные средства обеспечения безопасности

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •3.1. Введение в криптографию

- •3.1.1. История криптографии.

- •3.1.2.Современный период развития криптографии

- •3.1.3. Правило Киркхгофа. Понятие криптоанализа.

- •3.1.4. Современные стандарты криптосистем

- •3.2. Симметричные алгоритмы

- •Принцип симметричного шифрования с секретным ключом

- •Шифры перестановок

- •3.2.3. Шифры замены

- •Шифры сложной замены

- •Поточное шифрование

- •3.3.1. Каналы перехвата информации

- •3.3.4. Скремблеры.

- •Раздел 4. Сети фейстеля

- •Блочные шрифты

- •4.2.Сеть фейстеля. Функция f

- •4.3 Сети фейстеля с 4-мя ветвями

- •Шифр rc6

- •Раздел 5 симметричный алгоритм шифрования des

- •5.1. Начальная перестановка

- •5.2 16 Циклов шифрования в сети фейстеля

- •5.3 Режимы применения des.

- •5.4.Достоинства и недостатки des

- •Криптостойкость алгоритма des

- •Раздел 6 стандарт симметричного шифрования гост 28147-89

- •6.1 Общие характеристики

- •6.2 Режим простой замены

- •6.3 Гаммирование

- •6.4 Гаммирование с обратной связью

- •6.5.Режим выработки имитовставки

- •6.6 Достоинства гост

- •Раздел 7 асимметричные криптосистемы

- •7.1 Базовые определения

- •8.2. Алгоритм rsa

- •Технологии цифровых подписей

- •Национальный алгоритм выработки и проверки эцп

- •3.Лабораторный практикум

- •3.2Лабораторная работа шифр цезаря.

- •Класс Alphabet

- •Класс Ceasar

- •Тестовый запуск

- •Введение

- •Раздел 1. Коммерческие информационные системы (кис).

- •Раздел 2. Защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2

- •Раздел 3

- •Раздел 4

- •Раздел 5

- •Раздел 6

- •Раздел 7

2.2. Атаки на сети электронной коммерции

Сетевые атаки столь же разнообразны, как и системы, против которых они направлены. Некоторые атаки отличаются большой сложностью. Другие может осуществить обычный оператор, даже не предполагающий, какие по-следствия может иметь его деятельность.

Для оценки типов атак необходимо знать некоторые ограничения, изна-чально присущие протоколу TPC/IP. Сеть Интернет создавалась для связи меж-ду государственными учреждениями и университетами в помощь учебному процессу и научным исследованиям. Создатели этой сети не подозревали, на-сколько широко она распространится. В результате в спецификациях ранних версий Интернет-протокола (IP) отсутствовали требования безопасности.

Именно поэтому многие реализации IP являются изначально уязвимыми. Однако ввиду того, что изначально средства защиты для протокола IP не разрабатывались, все его реализации стали дополняться разнообразными сетевыми процедурами, услугами и продуктами, снижающими риски, присущие этому протоколу. Далее мы кратко обсудим типы атак, которые обычно применяются против сетей IP, и перечислим способы борьбы с ними.

Объектами защиты в системах и сетях электронной коммерции также как во многом и вообще в компьютерных сетях являются:

- данные IP пакетов, передаваемые по защищенному каналу в рамках ча-стной виртуальной сети;

- инфраструктура передачи данных (аппаратные и программные средства, встроенное ПО, каналы связи, интерфейсы подключения к сети передачи дан-ных);

- атрибуты безопасности узлов сети (криптографические ключи, таблицы маршрутизации, списки доступа и информация конфигурации);

- аутентификационные данные пользователей;

- аппаратные и программные средства управления безопасностью;

- сообщения инцидентов безопасности, данные аудита безопасности и статистика по работе сети;

- информация управления сетью.

Поэтому основные атаки направлены именно на эти объекты сети.

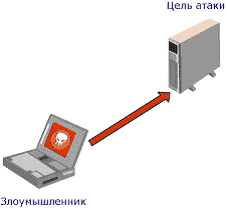

а) простейшая атака «один к одному»;

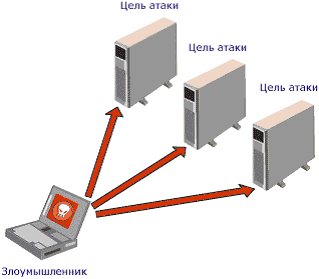

б) атака «один ко многим»;

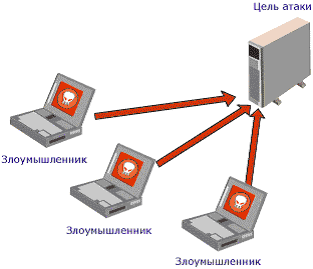

в) атака «многие к одному»;

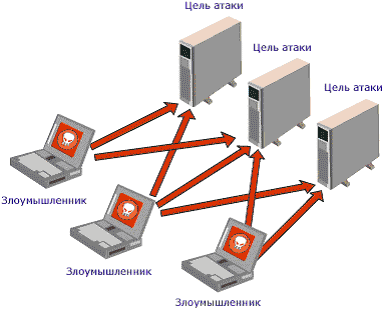

г) атаки типа «Многие ко многим»;

Рис. 2.1 Типы атак

2.2.1.Снифферы пакетов .

Представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер перехватывает все сетевые пакеты, которые передаются через определенный домен. В настоящее время снифферы работают в сетях на вполне законном основании.

Они используются для диагностики неисправностей и анализа трафика. Однако ввиду того, что некоторые сетевые приложения передают данные в тек-стовом формате (Telnet, FTP, SMTP, POP3 и т.д.), с помощью сниффера можно узнать полезную, а иногда и конфиденциальную информацию (например, име-на пользователей и пароли).

Перехват имен и паролей создает большую опасность, так как пользова-тели часто применяют один и тот же логин и пароль для множества приложе-ний и систем. Многие пользователи вообще имеют один пароль для доступа ко всем ресурсам и приложениям. Если приложение работает в режиме кли-ент/сервер, а аутентификационные данные передаются по сети в читаемом тек-стовом формате, эту информацию с большой вероятностью можно использо-вать для доступа к другим корпоративным или внешним ресурсам.

2.2.2. IP-спуфинг

IP-спуфинг происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя. Это можно сде-лать двумя способами. Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авто-ризованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IP-спуфинга часто являются отправной точкой для прочих атак. Классический пример — атака DoS, которая начинается с чужого адреса, скрывающего истинную личность хакера.

Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между клиент-ским и серверным приложением или по каналу связи между одноранговыми устройствами.

Для двусторонней связи хакер должен изменить все таблицы маршрути-зации, чтобы направить трафик на ложный IP-адрес. Некоторые хакеры, однако, даже не пытаются получить ответ от приложений. Если главная задача состоит в получении от u1089 системы важного файла, ответы приложений не имеют значения. Если же хакеру удается поменять таблицы маршрутизации и направить трафик на ложный IP-адрес, хакер получит все пакеты и сможет отвечать на них так, будто он является санкционированным пользователем.