- •Содержание

- •Раздел 1. Коммерческие информационные системы

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •Введение

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала

- •Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2. Защита коммерческих информационных систем

- •Предмет и объект защиты. Определение кис

- •.2. Методы обеспечения информационной безопасности кис

- •1.3. Политика информационной безопасности кис

- •Глава 31 «Преступления против информационной безопасности:

- •Раздел 2 защита коммерческих информационных систем

- •2.1. Сети электронной коммерции

- •2.2. Атаки на сети электронной коммерции

- •2.2.1.Снифферы пакетов .

- •2.2.3. Отказ в обслуживании.

- •2.2.4. Парольные атаки

- •2.2.5. Атаки типа «Man-in-the-Middle»

- •2.2.6. Атаки на уровне приложений

- •2.2.7. Сетевая разведка

- •2.2.8. Злоупотребление доверием

- •2.2.9. Переадресация портов

- •2.2.10. Несанкционированный доступ

- •2.2.11. Борьба с вирусами

- •2.3. Протоколы безопасности

- •2.3.1. Протокол ppp chap

- •2.3.2. Протокол ssl

- •2.3.3. Протокол ssh

- •2.3.4. Протокол https

- •2.3.5. Протокол iPsec

- •2.4. Программно-аппаратные средства обеспечения безопасности

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •3.1. Введение в криптографию

- •3.1.1. История криптографии.

- •3.1.2.Современный период развития криптографии

- •3.1.3. Правило Киркхгофа. Понятие криптоанализа.

- •3.1.4. Современные стандарты криптосистем

- •3.2. Симметричные алгоритмы

- •Принцип симметричного шифрования с секретным ключом

- •Шифры перестановок

- •3.2.3. Шифры замены

- •Шифры сложной замены

- •Поточное шифрование

- •3.3.1. Каналы перехвата информации

- •3.3.4. Скремблеры.

- •Раздел 4. Сети фейстеля

- •Блочные шрифты

- •4.2.Сеть фейстеля. Функция f

- •4.3 Сети фейстеля с 4-мя ветвями

- •Шифр rc6

- •Раздел 5 симметричный алгоритм шифрования des

- •5.1. Начальная перестановка

- •5.2 16 Циклов шифрования в сети фейстеля

- •5.3 Режимы применения des.

- •5.4.Достоинства и недостатки des

- •Криптостойкость алгоритма des

- •Раздел 6 стандарт симметричного шифрования гост 28147-89

- •6.1 Общие характеристики

- •6.2 Режим простой замены

- •6.3 Гаммирование

- •6.4 Гаммирование с обратной связью

- •6.5.Режим выработки имитовставки

- •6.6 Достоинства гост

- •Раздел 7 асимметричные криптосистемы

- •7.1 Базовые определения

- •8.2. Алгоритм rsa

- •Технологии цифровых подписей

- •Национальный алгоритм выработки и проверки эцп

- •3.Лабораторный практикум

- •3.2Лабораторная работа шифр цезаря.

- •Класс Alphabet

- •Класс Ceasar

- •Тестовый запуск

- •Введение

- •Раздел 1. Коммерческие информационные системы (кис).

- •Раздел 2. Защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2

- •Раздел 3

- •Раздел 4

- •Раздел 5

- •Раздел 6

- •Раздел 7

5.3 Режимы применения des.

DES может использоваться в четырёх режимах.

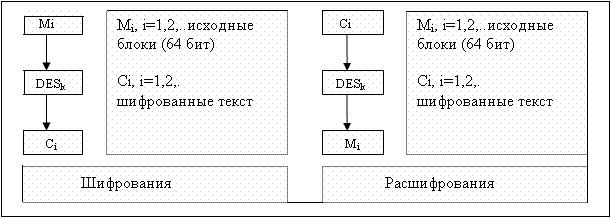

Режим электронной кодовой книги (ECB — ElectronicCodeBook): обычное использование DES как блочного шифра. Шифруемый текст разбивается на блоки, при этом, каждый блок шифруется отдельно, не взаимодействуя с другими блоками (см. Рис.5.4).

Рис.5.4 Режим электронной кодовой книги — ECB

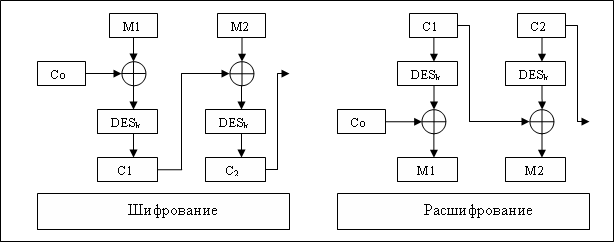

Режим сцепления блоков (СВС — CipherBlockChaining),

(см.

Рис.5.5). Каждый очередной блок ![]() i>=1,

перед зашифровыванием складывается по

модулю 2 со следующим блоком открытого

текста

i>=1,

перед зашифровыванием складывается по

модулю 2 со следующим блоком открытого

текста ![]() .

Вектор

.

Вектор ![]() —

начальный вектор, он меняется ежедневно

и хранится в секрете.

—

начальный вектор, он меняется ежедневно

и хранится в секрете.

Рис.5.5 Режим сцепления блоков — СВС

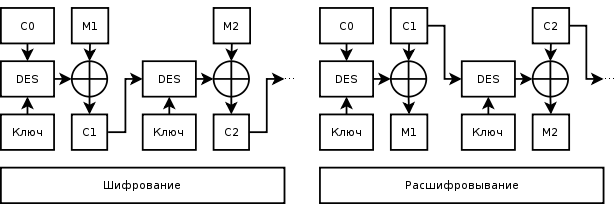

Режим обратной связи по шифротексту (англ. CipherFeedBack)

(см.

Рис.5.6). В режиме CFB вырабатывается

блочная «гамма» ![]()

![]()

![]() .

Начальный вектор

является

синхропосылкой и предназначен для того,

чтобы разные наборы данных шифровались

по-разному с использованием одного и

того же секретного ключа. Синхропосылка

посылается получателю в открытом виде

вместе с зашифрованным файлом.

.

Начальный вектор

является

синхропосылкой и предназначен для того,

чтобы разные наборы данных шифровались

по-разному с использованием одного и

того же секретного ключа. Синхропосылка

посылается получателю в открытом виде

вместе с зашифрованным файлом.

![]()

Рис.5.6. Режим обратной связи по шифротексту — CFB

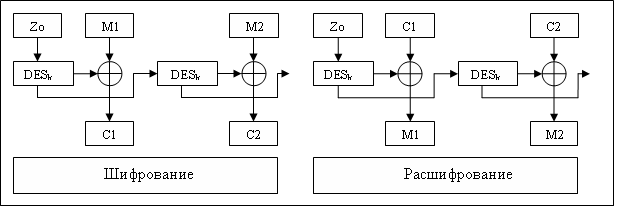

Режим обратной связи по выходу (OFB — OutputFeedBack)

(см.

Рис.5.7). В режиме OFB вырабатывается блочная

«гамма»

![]() ,

i>=1

,

i>=1

Рис.5.7. Режим обратной связи по выходу — OFB

5.4.Достоинства и недостатки des

В

режимах ECB и OFB искажение

при передаче одного 64-битового блока

шифротекста

приводит

к искажению после расшифрования только

соответствующего открытого блока ![]() ,

поэтому такие режимы используется для

передачи по каналам связи с большим

числом искажений.

,

поэтому такие режимы используется для

передачи по каналам связи с большим

числом искажений.

Криптостойкость алгоритма des

Нелинейность преобразований в DES средствами только S-блоков, и использование слабых S-блоков позволяет осуществлять контроль за шифрованной перепиской. Выбор S-блоков требует соблюдения нескольких условий:

Каждая строка каждого блока должна быть перестановкой множества {0, 1, 2, …, 15}

S-блоки не должны являться линейной или афинной функцией своих аргументов.

Изменение одного бита на входе S-блока должно приводить к изменению по крайней мере двух битов на выходе.

Для каждого S-блока и любого аргумента х значение S(x) и

должны

различаться по крайней мере двумя

битами.

должны

различаться по крайней мере двумя

битами.

Из-за

небольшого числа возможных ключей

(всего ![]() ),

появляется возможность их полного

перебора на быстродействующей

вычислительной технике за реальное

время.

),

появляется возможность их полного

перебора на быстродействующей

вычислительной технике за реальное

время.

В 1998 году ElectronicFrontierFoundation используя специальный компьютер DES-Cracker, удалось взломать DES за 3 дня.

Вопросы по разделу

DES. Общее описание. Начальная перестановка

Алгоритм DES. Схема шифрования

Алгоритм DES. Схема расшифрования

Раунды (циклы) шифрования в DES

Режимы DES Режим электронной кодовой книги (ECB

Режимы DES Режим сцепления блоков (СВС)

Режим обратной связи по шифротексту (англ. CipherFeedBack)

Режимы DES Режим обратной связи по выходу (OFB )

Достоинства и недостатки DES