- •Содержание

- •Раздел 1. Коммерческие информационные системы

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •Введение

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала

- •Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2. Защита коммерческих информационных систем

- •Предмет и объект защиты. Определение кис

- •.2. Методы обеспечения информационной безопасности кис

- •1.3. Политика информационной безопасности кис

- •Глава 31 «Преступления против информационной безопасности:

- •Раздел 2 защита коммерческих информационных систем

- •2.1. Сети электронной коммерции

- •2.2. Атаки на сети электронной коммерции

- •2.2.1.Снифферы пакетов .

- •2.2.3. Отказ в обслуживании.

- •2.2.4. Парольные атаки

- •2.2.5. Атаки типа «Man-in-the-Middle»

- •2.2.6. Атаки на уровне приложений

- •2.2.7. Сетевая разведка

- •2.2.8. Злоупотребление доверием

- •2.2.9. Переадресация портов

- •2.2.10. Несанкционированный доступ

- •2.2.11. Борьба с вирусами

- •2.3. Протоколы безопасности

- •2.3.1. Протокол ppp chap

- •2.3.2. Протокол ssl

- •2.3.3. Протокол ssh

- •2.3.4. Протокол https

- •2.3.5. Протокол iPsec

- •2.4. Программно-аппаратные средства обеспечения безопасности

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •3.1. Введение в криптографию

- •3.1.1. История криптографии.

- •3.1.2.Современный период развития криптографии

- •3.1.3. Правило Киркхгофа. Понятие криптоанализа.

- •3.1.4. Современные стандарты криптосистем

- •3.2. Симметричные алгоритмы

- •Принцип симметричного шифрования с секретным ключом

- •Шифры перестановок

- •3.2.3. Шифры замены

- •Шифры сложной замены

- •Поточное шифрование

- •3.3.1. Каналы перехвата информации

- •3.3.4. Скремблеры.

- •Раздел 4. Сети фейстеля

- •Блочные шрифты

- •4.2.Сеть фейстеля. Функция f

- •4.3 Сети фейстеля с 4-мя ветвями

- •Шифр rc6

- •Раздел 5 симметричный алгоритм шифрования des

- •5.1. Начальная перестановка

- •5.2 16 Циклов шифрования в сети фейстеля

- •5.3 Режимы применения des.

- •5.4.Достоинства и недостатки des

- •Криптостойкость алгоритма des

- •Раздел 6 стандарт симметричного шифрования гост 28147-89

- •6.1 Общие характеристики

- •6.2 Режим простой замены

- •6.3 Гаммирование

- •6.4 Гаммирование с обратной связью

- •6.5.Режим выработки имитовставки

- •6.6 Достоинства гост

- •Раздел 7 асимметричные криптосистемы

- •7.1 Базовые определения

- •8.2. Алгоритм rsa

- •Технологии цифровых подписей

- •Национальный алгоритм выработки и проверки эцп

- •3.Лабораторный практикум

- •3.2Лабораторная работа шифр цезаря.

- •Класс Alphabet

- •Класс Ceasar

- •Тестовый запуск

- •Введение

- •Раздел 1. Коммерческие информационные системы (кис).

- •Раздел 2. Защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2

- •Раздел 3

- •Раздел 4

- •Раздел 5

- •Раздел 6

- •Раздел 7

3.2.3. Шифры замены

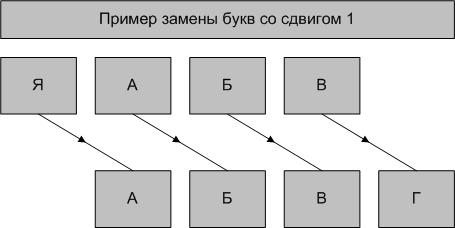

Шифр Цезаря. Одним из древнейших шифров является шифр Цезаря. Этот шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами. Идея данного шифрования заключается в замене всех букв послания на буквы, находящиеся на К позиций от текущей в алфавите. Наглядно этот процесс можно изобразить следующим образом:

Рис. 3.5. Цезарь использовал этот шифр со сдвигом 3.

Математическая модель данного шифра не представляет ничего сложного:

![]()

![]() .

.

Здесь x представляет собой позицию исходной буквы в алфавите, k — сдвиг, которым шифруется сообщение, n — количество букв в алфавите и y — положение зашифрованной буквы в алфавите. Данная процедура выполняется для каждой буквы послания. Щифры такого типа называются потоковыми и одноалфавитными.

В качестве примера исходный текст «ИНФОРМАЦИЯ» при К=3 после преобразования будет выглядеть как «ЛРЧСУПГЩЛБ».

Такие шрифты не выдерживают атак на подсчет частот появления букв в шифротексте. Более устойчивы биграмные шрифты (замена 2-х букв, шифр Плейфера) и N-гаммные (шифр Хилла)

Шифры простой замены. Простейшим шифром простой замены является шифр, в котором шифрованное сообщение образуется путем сложения порядковых номенров в алфавите букв исходного текста и ключа.

В расматриваеиои примере исходным текстом является ТЕОРИЯ ИНФОРМАЦИИ (первая строка таблицы). Порядковые номера в алфавите исходного текста содержатся во второй строке табдицы (Е-20, Е- 6, О-16, Р-18, И-10, Я-33, и т.д.). Пусть ключом является слово КИБЕРНЕТИКА (третья строка таблицы 3.4). Порядковые номера в алфавите ключа содержатся в четвертой строке таблицы). Формирование буквы Z шифрованного текста осуществляется путем суммирования по модулю N номера X цифры исходного текста, Y – номера цифры ключа, где N – мощность алфавита.

Для русского алфавита преобразование имеет вид

Z =(X+Y)mod33

Так для буквы Т исходного текста Z = (20+12) mod33=32, что соответствует букве Ю шифротекста. Так для буквы Я исходного текста Z = (33+15) mod33=15, что соответствует букве Н шифротекста.

Таблица 3.4

Т |

Е |

О |

Р |

И |

Я |

И |

Н |

Ф |

О |

Р |

М |

А |

Ц |

И |

И |

20 |

6 |

16 |

18 |

10 |

33 |

10 |

15 |

22 |

16 |

18 |

14 |

1 |

24 |

10 |

10 |

К |

И |

Б |

Е |

Р |

Н |

Е |

Т |

И |

К |

А |

К |

И |

Б |

Е |

Р |

12 |

10 |

2 |

6 |

18 |

15 |

6 |

20 |

10 |

12 |

1 |

12 |

10 |

2 |

6 |

18 |

32 |

16 |

18 |

24 |

28 |

15 |

16 |

2 |

32 |

28 |

19 |

26 |

11 |

26 |

16 |

28 |

Ю |

О |

Р |

Ц |

Ъ |

Н |

О |

Б |

Ю |

Ъ |

С |

Ш |

Й |

Ш |

О |

Ъ |