- •Содержание

- •Раздел 1. Коммерческие информационные системы

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •Введение

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала

- •Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2. Защита коммерческих информационных систем

- •Предмет и объект защиты. Определение кис

- •.2. Методы обеспечения информационной безопасности кис

- •1.3. Политика информационной безопасности кис

- •Глава 31 «Преступления против информационной безопасности:

- •Раздел 2 защита коммерческих информационных систем

- •2.1. Сети электронной коммерции

- •2.2. Атаки на сети электронной коммерции

- •2.2.1.Снифферы пакетов .

- •2.2.3. Отказ в обслуживании.

- •2.2.4. Парольные атаки

- •2.2.5. Атаки типа «Man-in-the-Middle»

- •2.2.6. Атаки на уровне приложений

- •2.2.7. Сетевая разведка

- •2.2.8. Злоупотребление доверием

- •2.2.9. Переадресация портов

- •2.2.10. Несанкционированный доступ

- •2.2.11. Борьба с вирусами

- •2.3. Протоколы безопасности

- •2.3.1. Протокол ppp chap

- •2.3.2. Протокол ssl

- •2.3.3. Протокол ssh

- •2.3.4. Протокол https

- •2.3.5. Протокол iPsec

- •2.4. Программно-аппаратные средства обеспечения безопасности

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •3.1. Введение в криптографию

- •3.1.1. История криптографии.

- •3.1.2.Современный период развития криптографии

- •3.1.3. Правило Киркхгофа. Понятие криптоанализа.

- •3.1.4. Современные стандарты криптосистем

- •3.2. Симметричные алгоритмы

- •Принцип симметричного шифрования с секретным ключом

- •Шифры перестановок

- •3.2.3. Шифры замены

- •Шифры сложной замены

- •Поточное шифрование

- •3.3.1. Каналы перехвата информации

- •3.3.4. Скремблеры.

- •Раздел 4. Сети фейстеля

- •Блочные шрифты

- •4.2.Сеть фейстеля. Функция f

- •4.3 Сети фейстеля с 4-мя ветвями

- •Шифр rc6

- •Раздел 5 симметричный алгоритм шифрования des

- •5.1. Начальная перестановка

- •5.2 16 Циклов шифрования в сети фейстеля

- •5.3 Режимы применения des.

- •5.4.Достоинства и недостатки des

- •Криптостойкость алгоритма des

- •Раздел 6 стандарт симметричного шифрования гост 28147-89

- •6.1 Общие характеристики

- •6.2 Режим простой замены

- •6.3 Гаммирование

- •6.4 Гаммирование с обратной связью

- •6.5.Режим выработки имитовставки

- •6.6 Достоинства гост

- •Раздел 7 асимметричные криптосистемы

- •7.1 Базовые определения

- •8.2. Алгоритм rsa

- •Технологии цифровых подписей

- •Национальный алгоритм выработки и проверки эцп

- •3.Лабораторный практикум

- •3.2Лабораторная работа шифр цезаря.

- •Класс Alphabet

- •Класс Ceasar

- •Тестовый запуск

- •Введение

- •Раздел 1. Коммерческие информационные системы (кис).

- •Раздел 2. Защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2

- •Раздел 3

- •Раздел 4

- •Раздел 5

- •Раздел 6

- •Раздел 7

3.1.4. Современные стандарты криптосистем

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространенные алгоритмы:

симметричные DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др.;

асимметричные RSA и Elgamal (Эль-Гамаль);

хэш-функций MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-94.

Во многих странах приняты национальные стандарты шифрования. В 2001 году в США принят стандарт симметричного шифрования AES на основе алгоритма Rijndael с длиной ключа 128, 192 и 256 бит. Алгоритм AES пришёл на смену прежнему алгоритму DES, который теперь рекомендовано использовать только в режиме Triple DES. В Российской Федерации действует стандарт ГОСТ 28147-89, описывающий алгоритм блочного шифрования с длиной ключа 256 бит, а также алгоритм цифровой подписи ГОСТ Р 34.10-2001.

Построение криптостойких систем может быть осуществлено путём многократного применения относительно простых криптографических преобразований (примитивов). В качестве таких примитивов Клод Шеннон предложил использовать подстановки (substitution) и перестановки (permutation). Схемы, реализующие эти преобразования, называются SP-сетями. Часто используемыми криптографическими примитивами являются также преобразования типа циклический сдвиг или гаммирование.

3.2. Симметричные алгоритмы

3.2.1.Принцип симметричного шифрования с секретным ключом

Шифры перестановок.

Шифры замены.

Шифры сложной замены.

Принцип симметричного шифрования с секретным ключом

Наличие общего секретного ключа составляет основу симметричных алгоритмов.

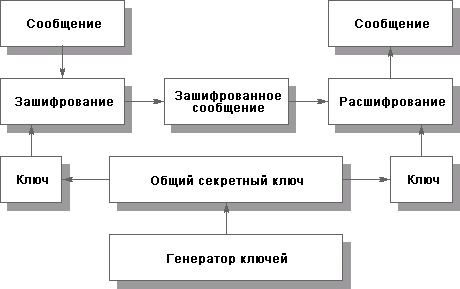

На рис.3.4 приведена обобщенная схема симметричного взаимодействия двух абонентов на основе общего секретного ключа.

Рис. 3.4. Симметричное шифрование с секретным ключом

Сформированный генератором ключей общий секреный ключ хранится у обоих абонентов. Исходное сообщение зашифровывается с использованием секретного ключа на передающей сторон и зашифрованное сообщение передается приемной стороне. На приемной стороне сообщение расшифровываеся с использованием копии секретного ключа приемной стороны. Обратная передача зашифрованных сообщений аналогична. Проблема метода – общий секретный ключ для всех абонентов. Поэтому, в соответствии с приятой в системе политикой безопасности периодичеки генератор ключей формирует новые секретные ключи.

Шифры перестановок

Шифрование престановкой заключается в том, что символы шифрируемого текста переставляются по некоторому правилу в пределах некоторого блока текста. При достаточной длине блока в сложном неповторяющемся порядке перестановки можно достичь приемлемой для простых практических приложений стойкости шифра.

В качестве ключа в шифрующих таблицах, как правило, используются размер таблицы, условное слово или фраза, особенности структуры таблицы.

Простая перестановка. Ключ – размер таблицы. Пусть исходное сообщение имеет вид НЕЯСНОЕ СТАНОВИТСЯ ЕЩЕ БОЛЕЕ НЕПОНЯТНЫМ. Сообщение, записанное в таблицу 7*5 по столбцам и строкам имеет вид

Таблица 3.1

-

Н

О

Н

С

Б

Н

Я

Е

Е

О

Я

О

Е

Т

Я

С

В

Е

Л

П

Н

С

Т

И

Щ

Е

О

Ы

Н

А

Т

Е

Е

Н

М

Для зашифрования текст записывается по строкам. Если его записать группами по 5 букв (только для простоты восприятия) получится зашифрованное сообщение НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП СТИЩ ЕОЫНА.

Одиночная перестановка по ключу. Колонки таблицы переставляются поключевому слову, фразе или набору цифр длиной в строку таблицы. Первоначально в верхней строкетаблицызаписывается ключ ( в нашем случае слово РАДОСТЬ). Во второй строке таблицы записываются порядковые номера букв ключа, в порядке их расположения в алфавите: А-1, Д -2 (следующая после А в алфавите буква ключа), О -3, Р -4, С -5, Т -6, Ь -7.

Таблица 3.2

-

Р

А

Д

О

С

Т

Ь

4

1

2

3

5

6

7

Н

О

Н

С

Б

Н

Я

Е

Е

О

Я

О

Е

Т

Я

С

В

Е

Л

П

Н

С

Т

И

Щ

Е

О

Ы

Н

А

Т

Е

Е

Н

М

Далее по аналогии с предыдущим примером по столбцам записывается исходный текст НЕЯСНОЕ СТАНОВИТСЯ ЕЩЕ БОЛЕЕ НЕПОНЯТНЫМ.

Перестановку осуществляем в соответствии со строкой 2 таблицы 3.3.

Таблица 3.3

-

А

Д

О

Р

С

Т

Ь

1

2

3

4

5

6

7

О

Н

С

Н

Б

Н

Я

Е

О

Я

Е

О

Е

Т

С

В

Е

Я

Л

П

Н

Т

И

Щ

С

Е

О

Ы

А

Т

Е

Н

Е

Н

М

Полученная шифровка после записи по строкам имеет вид

ОНСНБ НЯЕОЯ ЕОЕТС ВЕЯЛП НТИЩС ЕОЫАТ ЕНЕНМ