- •Содержание

- •Раздел 1. Коммерческие информационные системы

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •Введение

- •Раздел 2 защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала

- •Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2. Защита коммерческих информационных систем

- •Предмет и объект защиты. Определение кис

- •.2. Методы обеспечения информационной безопасности кис

- •1.3. Политика информационной безопасности кис

- •Глава 31 «Преступления против информационной безопасности:

- •Раздел 2 защита коммерческих информационных систем

- •2.1. Сети электронной коммерции

- •2.2. Атаки на сети электронной коммерции

- •2.2.1.Снифферы пакетов .

- •2.2.3. Отказ в обслуживании.

- •2.2.4. Парольные атаки

- •2.2.5. Атаки типа «Man-in-the-Middle»

- •2.2.6. Атаки на уровне приложений

- •2.2.7. Сетевая разведка

- •2.2.8. Злоупотребление доверием

- •2.2.9. Переадресация портов

- •2.2.10. Несанкционированный доступ

- •2.2.11. Борьба с вирусами

- •2.3. Протоколы безопасности

- •2.3.1. Протокол ppp chap

- •2.3.2. Протокол ssl

- •2.3.3. Протокол ssh

- •2.3.4. Протокол https

- •2.3.5. Протокол iPsec

- •2.4. Программно-аппаратные средства обеспечения безопасности

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •3.1. Введение в криптографию

- •3.1.1. История криптографии.

- •3.1.2.Современный период развития криптографии

- •3.1.3. Правило Киркхгофа. Понятие криптоанализа.

- •3.1.4. Современные стандарты криптосистем

- •3.2. Симметричные алгоритмы

- •Принцип симметричного шифрования с секретным ключом

- •Шифры перестановок

- •3.2.3. Шифры замены

- •Шифры сложной замены

- •Поточное шифрование

- •3.3.1. Каналы перехвата информации

- •3.3.4. Скремблеры.

- •Раздел 4. Сети фейстеля

- •Блочные шрифты

- •4.2.Сеть фейстеля. Функция f

- •4.3 Сети фейстеля с 4-мя ветвями

- •Шифр rc6

- •Раздел 5 симметричный алгоритм шифрования des

- •5.1. Начальная перестановка

- •5.2 16 Циклов шифрования в сети фейстеля

- •5.3 Режимы применения des.

- •5.4.Достоинства и недостатки des

- •Криптостойкость алгоритма des

- •Раздел 6 стандарт симметричного шифрования гост 28147-89

- •6.1 Общие характеристики

- •6.2 Режим простой замены

- •6.3 Гаммирование

- •6.4 Гаммирование с обратной связью

- •6.5.Режим выработки имитовставки

- •6.6 Достоинства гост

- •Раздел 7 асимметричные криптосистемы

- •7.1 Базовые определения

- •8.2. Алгоритм rsa

- •Технологии цифровых подписей

- •Национальный алгоритм выработки и проверки эцп

- •3.Лабораторный практикум

- •3.2Лабораторная работа шифр цезаря.

- •Класс Alphabet

- •Класс Ceasar

- •Тестовый запуск

- •Введение

- •Раздел 1. Коммерческие информационные системы (кис).

- •Раздел 2. Защита коммерческих информационных систем

- •Раздел 3. Введение в криптографию. Симметричные криптосистемы

- •1. Пояснительная записка

- •2 Содержание учебного материала Введение.

- •Раздел 1. Коммерческие информационные сиcтемы

- •Раздел 2

- •Раздел 3

- •Раздел 4

- •Раздел 5

- •Раздел 6

- •Раздел 7

Раздел 3. Введение в криптографию. Симметричные криптосистемы

3.1. Введение в криптографию

3.2. Симметричные криптосистемы

3.3. Поточное шифрование

3.1. Введение в криптографию

3.1.1. История криптографии.

3.1.2. Современный период развития криптографии

3.1.3. Правило Кирхгофа. Понятие криптоанализа.

3.1.4. Современные стандарты криптосистем

3.1.1. История криптографии.

История криптографии насчитывает около 4 тысяч лет. Первоначальное определение: криптогра́фия (от др.-греч. κρυπτός — скрытый и γράφω — пишу,) отражало ее основное содержание: преобразование некоторого исходного текста в кажущуюся случайной последовательность знаков, называемую шифротекстом, и обеспечивающее однозначное восстановление исходного текста из шифротекста. При этом шифротекст может содержать как новые знаки, так и уже имеющиеся в исходном сообщении. Количество знаков в исходном тексте и шифротексте также может различаться.

В течение многих веков криптография была предметом избранных – жрецов, правителей, военачальников, дипломатов. Известно немало примеров, когда пренебрежение методами криптографии приводило к военным и дипломатическим поражениям.

В соответствии с технологическими характеристиками методов шифрования выделяют следующие периоды развития криптографии.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв другими буквами или символами.

Использовавшийся

в Древней Греции во время войны Спарты

против Афин для передачи военных

донесений шифр «Сцитала», чья современная

реконструкция показана на рис.3.1, вероятно

был первым устройством для ш

Рис.

3.1.

Шифр Сцитала ифрования.

«Сцитала» представляла собой

циллиндрическую палочку (жезл), на

которую без нахлестов и разрывов

наматывалась узкая полоска из папируса

или пергамента. Различный текст, в том

числе текст донесения, записыывались

вдоль оси Сциталы, после чего лента

снималась с жезла. Адресат для прочтения

сообщения и

ифрования.

«Сцитала» представляла собой

циллиндрическую палочку (жезл), на

которую без нахлестов и разрывов

наматывалась узкая полоска из папируса

или пергамента. Различный текст, в том

числе текст донесения, записыывались

вдоль оси Сциталы, после чего лента

снималась с жезла. Адресат для прочтения

сообщения и

Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XX века) ознаменовался введением в обиход полиалфавитных шифров.

Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

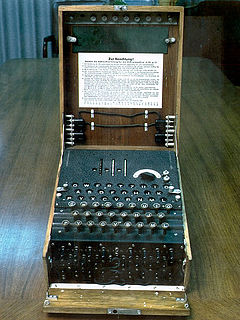

Р

оторная

шифровальная машина Энигма,

разные модификации которой использовались

германскими войсками с конца 1920-х годов

до конца Второй

мировой войны.

оторная

шифровальная машина Энигма,

разные модификации которой использовались

германскими войсками с конца 1920-х годов

до конца Второй

мировой войны.

Рис.3.2

Машина «Энигма»

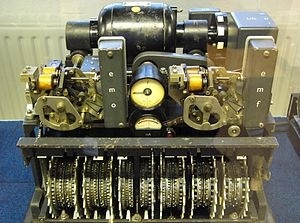

Немецкая криптомашина Lorenz использовалась во время Второй мировой войны для шифрования самых секретных сообщений.

Рис.3.3

Машина «Lorenz»

Все эти периоды можно назвать донаучным развитием криптографии, когда средства закрытия письменной информации не имели строгого математического обоснования.