- •1 История появления vpn

- •2 Выбор наилучшего метода решения поставленной задачи

- •3 Выбор vpn решения

- •4 Программный vpn

- •5 Настройка аппаратного vpn

- •Interface GigabitEthernet0/1

- •Ip address 172.16.1.1 255.255.255.0

- •Ip tcp adjust-mss 1400

- •Ip address 172.16.2.1 255.255.255.0

- •Ip tcp adjust-mss 1400

- •Include-local-lan

- •Ip local pool easy-vpn-group-dynpool 10.10.1.2 10.10.1.5

- •Ip nat inside source static tcp 192.168.1.2 25 172.16.1.1 25 route-map smtp-for-vpn extendable

- •6 Настройка централизованного управления (администрирования)

- •7 Настройка прав доступа и работы в программе «атлант»

- •8 Экономика

Interface GigabitEthernet0/1

Ip address 172.16.1.1 255.255.255.0

Ip tcp adjust-mss 1400

crypto map rtp

Настройка RouterВ

crypto isakmp policy 1

hash md5

encryption 3des

authentication pre-share

group 2

crypto isakmp key cisco123 address 172.16.1.1

crypto ipsec transform-set rtpset esp-des esp-md5-hmac

access-list 101 permit ip 10.10.2.0 0.0.0.255 192.168.1.0 0.0.0.255

crypto map rtp 2 ipsec-isakmp

set peer 172.16.1.1

set transform-set rtpset

match address 101

fastEthernet0/1

Ip address 172.16.2.1 255.255.255.0

Ip tcp adjust-mss 1400

crypto map rtp

RouterC настраивается аналогично RouterB.

Резюме

Наиболее распространенная технология, основанная на открытых стандартах, поддерживается наибольшим числом производителей оборудования и программного обеспечения. Идеальна для построения гетерогенных VPN-сетей.

Однако отсутствует возможность динамической маршрутизации между узлами сети (поддержка только IP-трафика) и установки соединения между отдельными узлами компании без участия центрального маршрутизатора. Отсутствует механизм автоматического переключения на резервный канал. Нет возможности назначить отдельную QoS-политику для каждого туннеля.

EasyVPN

В основе решения стоит размещение всех параметров взаимодействия и политик безопасности на центральном сервере сети VPN (Easy VPN Server) [5], к которому подключаются удаленные устройства VPN – аппаратные (Easy VPN Remote) и программные (VPN Client) клиенты. Перед установкой зашифрованного соединения клиент сети Easy VPN проходит процедуру проверки подлинности с последующей загрузкой политик безопасности с сервера.

В случае использования VPN Client на удаленный компьютер устанавливается клиентское программное обеспечение Cisco VPN Client, на текущий момент доступна версия 5.x для Windows 2000/XP/Vista.

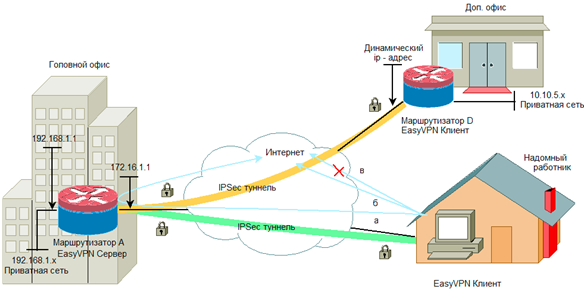

На рис. 4 представлена логическая схема подключения, при которой удаленный компьютер становится полноценным участником корпоративной сети.

Рисунок4 схема 2. EasyVPN

Трафик от VPN Client, адресованный сети 192.168.1.x, направляется через туннель, а остальное движение может быть настроено по трем вариантам:

через маршрутизатор А;

напрямую через линк клиента;

или вообще запрещен на время сеанса работы.

Авторизация клиента может быть настроена двумя способами: предопределенный ключ Pre-Shared Keys (PSK) – набор символов, далее рассматривается в примере или по сертификату X.509: Public Key Infrastructure (PKI).

При реализации с небольшим числом дополнительных офисов можно выбрать PSK, однако когда их число растет, управлять индивидуальными PSK становится проблематично и лучше выбрать PKI.

Настройка VPN Server (маршрутизатор А) для подключения EasyVPN Client

Задействуем модель аутентификации, авторизации и учета ААА (Authentication, Authorization, Accounting){1}.

aaa new-model

aaa authentication login local

aaa authorization networkt authgroup local

Создаем политику с приоритетом 1, которая будет использоваться при подключении клиентов, и входим в режим конфигурации ISAKMP.

Определяем группу Diffie-Hellman, указываем алгоритмы хэш-функции

и шифрования, а также пул динамического назначения IP-адресов{2}.

crypto isakmp policy 1

authentication pre-share

group 2

hash md5

encryption 3de

crypto isakmp client configuration address-pool local easy-vpn-group-dynpool

Создаем групповую политику IKE, содержащую атрибуты для удаленных клиентов. Указываем имя группы (логин), пароль, первичный сервер имен, домен, пул, маску сети, дополнительно можно указать WINS-сервер. А также разрешаем клиенту работу в его локальной сети на время работы VPN-туннеля.

crypto isakmp client configuration group authgroup

key easyvpnpassowrd

dns 192.168.1.254

domain company.ru

pool easy-vpn-group-dynpool