- •Виды атак на криптографические алгоритмы. Понятие стойкости.

- •Шифры замены. Математическая модель. Примеры.

- •Шифры перестановки. Математическая модель. Примеры.

- •Шифры гаммирования. Математическая модель. Примеры.

- •Принципы построения блочных шифров. Схема Фейстеля.

- •Шифрование в ячейке Фейстеля Расшифрование в ячейке Фейстеля Формирование группы

- •Алгоритм симметричного шифрования des.

- •Алгоритм симметричного шифрования гост 28147-99.

- •Алгоритм симметричного шифрования Rijndael.

- •4.Добавление ключа.

- •Алгоритмы симметричного шифрования idea и Blowfish.

- •Режимы выполнения алгоритмов симметричного шифрования.

- •Поточные криптосистемы. Принципы построения. Классификация. Проблема синхронизации.

- •Линейные конгруэнтные генераторы. Линейные регистры сдвига.

- •Поточные шифры. Отличия от блочных. Стойкость. Методы анализа.

- •Примеры поточных шифров на основе lfsr.

- •Примеры поточных шифров, использующих аддитивные генераторы:

- •Примеры поточных шифров на основе fcsr.

- •Математические методы криптоанализа: метод опробывания, методы на основе теории статистических решений.

- •Линейный криптоанализ.

- •Разностный криптоанализ.

- •Атаки на функции хэширования.

- •Функция хеширования md5.

- •Функция хеширования sha-1.

- •Функция хеширования гост 3411-94.

- •Функция хеширования стб 1176.1-99.

- •Общие положения электронной цифровой подписи. Задачи. Требования.

- •Прямая и арбитражная цифровая подписи. Примеры.

- •Стандарт электронной цифровой подписи dss.

- •Цифровая подпись на основе алгоритмов с открытыми ключами. Схема Фиата-Шамира.

- •Цифровая подпись Эль-Гамаля. Схема rsa.

- •Стандарт электронной цифровой подписи dss.

- •Стандарт электронной цифровой подписи гост-р 34.10-94.

- •Стандарт электронной цифровой подписи стб 1176.2-99.

- •Применение эллиптических кривых в криптографии. Алгоритм шифрования на основе эллиптических кривых.

- •Алгоритмы обмена ключами и электронной цифровой подписи на основе эллиптических кривых.

- •Стеганографические методы защиты информации. Основные понятия и определения. Области применения.

- •Общая модель стеганосистемы. Проблема устойчивости. Стегоанализ.

- •Методы сокрытия информации в неподвижных изображениях.

- •Методы сокрытия информации в текстовых данных.

- •Протоколы аутентификации. Двусторонняя аутентификация.

- •Протоколы аутентификации. Односторонняя аутентификация.

Функция хеширования sha-1.

Для входного сообщения произвольной длины (максимум

бит)

алгоритм генерирует 160-битное хеш-значение.

бит)

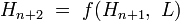

алгоритм генерирует 160-битное хеш-значение.SHA-1 реализует хеш-функцию, построенную на идее функции сжатия. Входами функции сжатия являются блок сообщения длиной 512 бит и выход предыдущего блока сообщения. Выход представляет собой значение всех хеш-блоков до этого момента. Иными словами хеш-блока

равен

равен  .

Хеш-значением всего сообщения является

выход последнего блока.

.

Хеш-значением всего сообщения является

выход последнего блока.Инициализация .Исходное сообщение разбивается на блоки по 512 бит в каждом. Последний блок дополняется до длины, кратной 512 бит. Сначала добавляется 1, а потом нули, чтобы длина блока стала равной (512 - 64 = 448) бит. В оставшиеся 64 бита записывается длина исходного сообщения в битах. Если последний блок имеет длину более 448, но менее 512 бит, то дополнение выполняется следующим образом: сначала добавляется 1, затем нули вплоть до конца 512-битного блока; после этого создается ещё один 512-битный блок, который заполняется вплоть до 448 бит нулями, после чего в оставшиеся 64 бита записывается длина исходного сообщения в битах. Дополнение последнего блока осуществляется всегда, даже если сообщение уже имеет нужную длину. Инициализируются пять 32-битовых переменных.

Определяются четыре нелинейные операции и четыре константы.

=

0x5A827999

=

0x5A827999

0≤t≤19

= 0x6ED9EBA1

20≤t≤39

= 0x8F1BBCDC

40≤t≤59

= 0xCA62C1D6

60≤t≤79

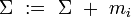

Главный цикл.Главный цикл итеративно обрабатывает каждый 512-битный блок. Итерация состоит из четырех этапов по двадцать операций в каждом. Блок сообщения преобразуется из 16 32-битовых слов в 80 32-битовых слов

по

следующему правилу:

по

следующему правилу: при

0≤t≤15

при

0≤t≤15

= (

-3

= (

-3

-8

-14

-16)

<< 1 при 16≤t≤79

-8

-14

-16)

<< 1 при 16≤t≤79

здесь << — это циклический сдвиг влево

для

от

0 до

79

temp = (a<<5) +

от

0 до

79

temp = (a<<5) +

(b,c,d)

+ e +

(b,c,d)

+ e +

e = d

d = c

c = b<<30

b = a

a =

temp

e = d

d = c

c = b<<30

b = a

a =

temp

После этого a, b, c, d, e прибавляются к A, B, C , D , E соответственно. Начинается следующая итерация.

Итоговым значением будет объединение пяти 32-битовых слов в одно 160-битное хеш-значение.

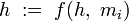

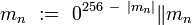

Функция хеширования гост 3411-94.

ГОСТ Р 34.11-94 — российский криптографический стандарт вычисления хеш-функции, 1994 г.( Размер хеша: 256 бит, выходное значение тоже 256 бит)

Входное

сообщение ![]() разделяется

на блоки

разделяется

на блоки ![]() по

256 бит. В случае если размер последнего

блока

по

256 бит. В случае если размер последнего

блока ![]() меньше

256 бит, то к нему приписываются слева

нули для достижения заданной длины

блока.

меньше

256 бит, то к нему приписываются слева

нули для достижения заданной длины

блока.

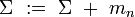

Каждый

блок сообщения, начиная с первого,

подаётся на шаговую функцию для вычисления

промежуточного значения

хеш-функции:

![]() Значение

Значение ![]() -

произвольное.

-

произвольное.

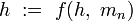

После

вычисления ![]() конечное

значение хеш-функции получают следующим

образом:

конечное

значение хеш-функции получают следующим

образом:

,

где L — Длина сообщения M в битах по

модулю

,

где L — Длина сообщения M в битах по

модулю

,

где K — Контрольная сумма сообщения

M:

,

где K — Контрольная сумма сообщения

M:

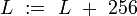

Алгоритм

Инициализация:

—

Начальное

значение хеш-функции. То есть — 256

битовый IV вектор, определяется

пользователем.

—

Начальное

значение хеш-функции. То есть — 256

битовый IV вектор, определяется

пользователем. —

Контрольная

сумма

—

Контрольная

сумма —

Длина

сообщения

—

Длина

сообщения

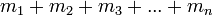

Функция сжатия внутренних итераций: для i = 1 … n — 1 выполняем следующее (пока

):

): —

итерация

метода последовательного хеширования

—

итерация

метода последовательного хеширования —

итерация

вычисления длины сообщения

—

итерация

вычисления длины сообщения —

итерация

вычисления контрольной суммы

—

итерация

вычисления контрольной суммы

Функция сжатия финальной итерации:

—

вычисление

полной длины сообщения

—

вычисление

полной длины сообщения —

набивка

последнего блока

—

набивка

последнего блока —

вычисление

контрольной суммы сообщения

—

вычисление

контрольной суммы сообщения

—

MD —

усиление

—

MD —

усиление

Выход. Значением хеш-функции является h