- •Содержание

- •Введение

- •1. Актуальность разработки

- •2. Постановка задачи

- •2.1. Шифрование

- •2.2. Математическая модель

- •3. Выбор программных средств

- •4. Разработка алгоритма программы

- •4.1. Обобщенная блок-схема программы

- •4.2. Описание алгоритма программы

- •5. Описание программы

- •5.1. Общие сведения

- •8.2. Мероприятия по охране безопасности жизнедеятельности

- •8.2.1. Эргономическое обеспечение рабочего места оператора.

- •8.2.2. Воздействие компьютера и внешней среды помещений

- •8.3. Разработка мер безопасности в помещениях с пэвм

- •8.3.1. Проблемы безопасности современных мониторов пэвм

- •8.3.2. Профессиональные заболевания при работе с дисплеем и клавиатурой

- •8.4. Пожарная безопасность

- •9. Технико-экономические расчеты

- •9.1. Стоимость разработки

- •9.2. Экономический эффект

- •9.3. Вывод

- •Заключение

- •Список использованной литературы

- •Аннотация

- •Оглавление

- •1. Назначение программы

- •2. Условия выполнения программы

- •3. Выполнение программы

- •4.Сообщения оператору

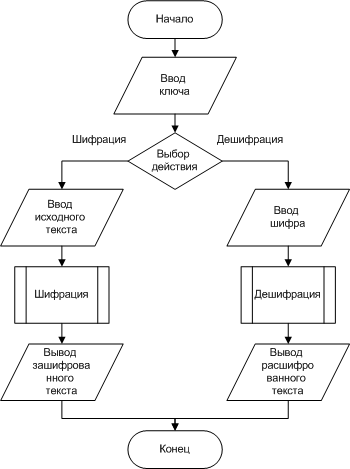

4.1. Обобщенная блок-схема программы

Обобщенная блок-схема программы представляет собой последовательность программных модулей.

4.2. Описание алгоритма программы

1. Первый этап безопасности программы – это авторизация пользователя, если Вы не введете правильного пароля, Вы не зайдете в основную программу.Если же вы хотите работать с этой программой, пользоваться ей, Вам следует обратиться в техническую помощь за индивидуальными данными для авторизации. После удачной авторизации пользователю предоставляется пользоваться программой шифровать или дешифровать секретные данные.

2.Пользователю необходимо ввести ключ – код к кодированию информации. Ключом является произвольная последовательность цифр от 0 до 5. Пользователю необходимо запомнить данную комбинацию, так как с помощью ее можно будет дешифровать файл.

3.Пользователь выбирает действие: либо шифрация, либо дешифрация.

4. Защита данных осуществляется путем зашифровки данных в текстовом документе. Это обеспечит необходимую безопасность данных от злоумышленников, которые хотят узнать и взломать электронные адреса сайтов.А чтобы информация была защищена от злоумышленников, после записи данных, имеется кнопка «Сохранить». При помощи этой кнопки, происходит шифрование данных и сохранение в текстовый файл. Если кто то украдет текстовый файл, ему все равно ничего не будет понятно, так как все данные будут заменены разными символами.

5. Если пользователь выбирает дешифровать файл, то ему первоначально надо ввести ключ с помощью которого информация была закодирована.

6. При входе в программу, нужно произвести дешифрацию данных хранимых в текстовом файле, нажимаем кнопку «Открыть» в основной программе, программа автоматически дешифрует информацию и выведет справа Ваши данные в нормальный вид.

7.При завершении работы с программой, нажмите для выхода кнопку «Выход»

Блок-схемы основных функций программы представлены в ПРИЛОЖЕНИИ 1.

5. Описание программы

5.1. Общие сведения

Программа называется «Шифратор данных».

Предназначена шифрации текстовых, которая обеспечит надёжность и сохранность всех важных для Вас данных. С её помощью вы сможете сохранять любую необходимую вам информацию, которая должна быть известна только вам. Программа позволяет хранить информацию пользователей, для безопасности данные шифруются, для того чтобы защитить пользователей от злоумышленников.Шифрация производится методом псевдослучайных перестановок.

Программа написана на языке С++ в среде программирования С++Builder.

5.2. Функциональное назначение

Назначение программы – шифрация и дешифрация данных.

Классы решаемых задач:

• Перевод данных, представленных в текстовом виде

• Шифрация методом псевдослучайных перестановок

• Кодирование и сохранение в текстовом документе

Программа создана для учебных целей.

5.3. Описание логической структуры

В программе используются следующие методы и алгоритмы:

• Шифрование методом псевдослучайных перестановок

• Кодирование и сохранение в текстовый файл

Функциональная схема программы и блок-схемы основных функций представлены в ПРИЛОЖЕНИИ 1.

В программе применяются принципы объектно-ориентированного программирования.Исходный текст программы приведен в ПРИЛОЖЕНИИ 2.

5.4. Вызов и загрузка

Программа предоставлена на CD носителе. Установите программу в соответствии с инструкцией системного программиста.

5.5. Входные данные

Входные данные:

• Текстовое сообщение

Состав входных данных:

• Пароль;

• Ключ;

5.6. Выходные данные

Выходные данные:

• Запись данных в архив;

• Зашифровка данных;

• Сохранение в текстовом документе;

6. Методика тестирования программы

Методы тестирования ПО, которые существуют на сегодняшний день, не могут однозначно и полностью выявить все дефекты и установить корректность функционирования анализируемой программы, поэтому все существующие методы тестирования действуют в рамках формального процесса проверки исследуемого или разрабатываемого ПО.

Есть два основных метода тестирования: метод «чёрного ящика» и метод «белого ящика».

Тестирование методом «белого ящика» (White Box Testing) — тестирование на соответствие программного продукта требованиям с учетом внутреннего строения системы (используется исходный код и техническая спецификация). Это вид тестирования позволяет производить локализацию ошибок, анализ надежности и устойчивости, существенно повышая качество системы.

Тестирование методом «черного ящика» (Black Box Testing) — тестирование на соответствие программного продукта требованиям без учета внутренней структуры системы.

Метод чёрного ящика предназначен для первичного тестирования и выявления ошибок как таковых, путём ввода всевозможных входных данных (тестов), как корректных, так и некорректных. В случае обнаружения ошибок при обработке входных данных, применяется метод белого ящика, заключающийся в пошаговой отладке кода программы с слежением за значениями переменных, позволяющий находить и исправлять логические ошибки.

В процессе разработки программы были использованы оба метода тестирования. На окончательном этапе финальная реализация разрабатываемой программы была протестирована методом чёрного ящика.

По результатам тестирования, приведённым в ПРИЛОЖЕНИИ 3 можно сделать вывод, что программа отвечает поставленным требованиям и на данный момент не требует дополнительных мер по отладке и тестированию.

7. Анализ технических характеристик программы

7.1. Состав технических и программных средств

Минимальные необходимые технические и программные средства:

• Microsoft Windows 98/2000/Xp/7

• Процессор Pentium 4 1,8 ГГц

• 64 Мб оперативной памяти

• Монитор, клавиатура, мышь.

Объем программы на диске после установки приблизительно 523 Кб.

Объем используемой оперативной памяти приблизительно 8 Мб.

7.2. Используемые технические средства

При разработке и тестировании программы использовались следующие технические средства:

• Компьютер на базе Toshiba Satellite L755-A3M

• Тип ЦП: Intel(R) Core(TM) i7-2670QM CPU 2.20GHz 2.20GHz

• Системная память 4,00 Гб

• Жесткий диск 640 Гб

8. Мероприятия по охране труда

8.1. Влияние электронно-лучевых установок на здоровье человека

Применение систем, связанных с генерированием, передачей и использованием энергии электромагнитных колебаний сопровождается возникновением в окружающей среде электромагнитных полей.

Источниками электромагнитных полей являются: индукционные катушки, конденсаторы, генераторы, линии связи, линии электропередачи, трансформаторы, антенны, вычислительные комплексы, компьютеры, сотовые телефоны и др. Степень воздействия электромагнитных излучений на организм человека зависит от диапазона частот интенсивности воздействия излучений, продолжительности излучения, характера излучения, режима облучения, размеров излучаемой поверхности тела и от особенностей организма.

Длительные воздействия электромагнитных полей низкой частоты вызывают функциональные нарушения центральной нервной и сердечнососудистой систем человека, а также некоторые изменения в составе крови, особенно выраженные при высокой напряжённости электрических полей.

Наибольшее влияние на здоровье человека, работающего на компьютере, оказывает монитор, а также источником электромагнитных полей являются и элементы питания, высоковольтные элементы, блоки кадровых и строчных разверток.

Энергетический спектр электромагнитных полей лежит в диапазоне 5 Гц - 2 кГц (элементы питания и кадровой развертки), а энергетический спектр полей строчной развертки - 2 кГц - 400 кГц.

Персональный компьютер является источником:

• Электростатического поля;

• Слабых электромагнитных полей ВЧ и НЧ диапазонов;

• Рентгеновского излучения;

• Ультрафиолетового излучения;

• Инфракрасного излучения;

• Излучения видимого диапазона.

Безопасные уровни напряжений регламентируются нормами Госкомсанэпидемнадзора "Гигиенические требования к видео дисплейным терминалам и ПЭВМ и организация работ. Санитарные нормы и правила” от 1996 г.