- •Основные источники угроз и характеристика объектов информационного воздействия.

- •Возможные каналы утечки информации, характеристика компьютерных инфекций

- •Уязвимые места для утечки информации в компьютерных сетях

- •Способы внедрения программных закладок и их характеристика.

- •Основы защиты информации на различных объектах, на средствах асу(эвт) и в компьютерных сетях.

- •Понятия защиты информации и национальной безопасности рф.

- •Обзор интересов и угроз в области нб рф.

- •Влияние процессов информатизации общества на составляющие информационной защиты, национальной безопасности и их содержание.

- •Информационная безопасность в системе нб рф и направления защиты информации.

- •3 Подхода к определению информации

- •Основные понятия и общеметодологические принципы обеспечения иб и физической защиты.

- •Информация как объект физической защиты.

- •Понятия защищаемой информации и государственной тайны, их характеристика.

- •Порядок и основные принципы засекречивания информации.

- •Информация как продукт и наиболее ценный ресурс современного общества, основные свойства и характеристики информации.

- •Обобщенная модель документа и характеристика документообразующих признаков.

- •Источники конфиденциальной информации в информационных системах и их характеристика.

- •Основные предпосылки неправомерного овладения конфиденциальной информацией в информационных системах и их характеристика.

- •Проблемы информационного противоборства, понятие информационной войны современности.

- •Информационное оружие, его классификация и характеристика.

- •Функции и задачи защиты информации, методы формирования защиты.

- •Понятие энтропии сообщений, основные свойства энтропии.

- •Пропускная способность канала и скорость передачи сообщения.

- •Скорость передачи непрерывного сигнала с учетом полосы пропускания и уровня помех.

- •Что представляет из себя граница Шеннона в канале с шумами и что она показывает?

- •Качество информации, показатели качества и порядок их определения

- •Определение точности информации в дискретных и непрерывных сообщениях.

- •Ценность информации и основные количественные методы ее определения.

- •Характеристика информационных угроз и атак, порядок их классификации.

- •Угрозы информации

- •3 Наиболее выраженные угрозы:

- •Происхождение угроз и атак информационным системам, источники угроз, предпосылки их появления.

- •Модель нарушителя ис, характеристика нарушителей.

- •Собрать сведенья о самой системе:

- •Понятия просачивание сигналов и заземление устройств, виды заземления и их особенности, что необходимо предпринимать для защиты информации от утечки по этим канала.

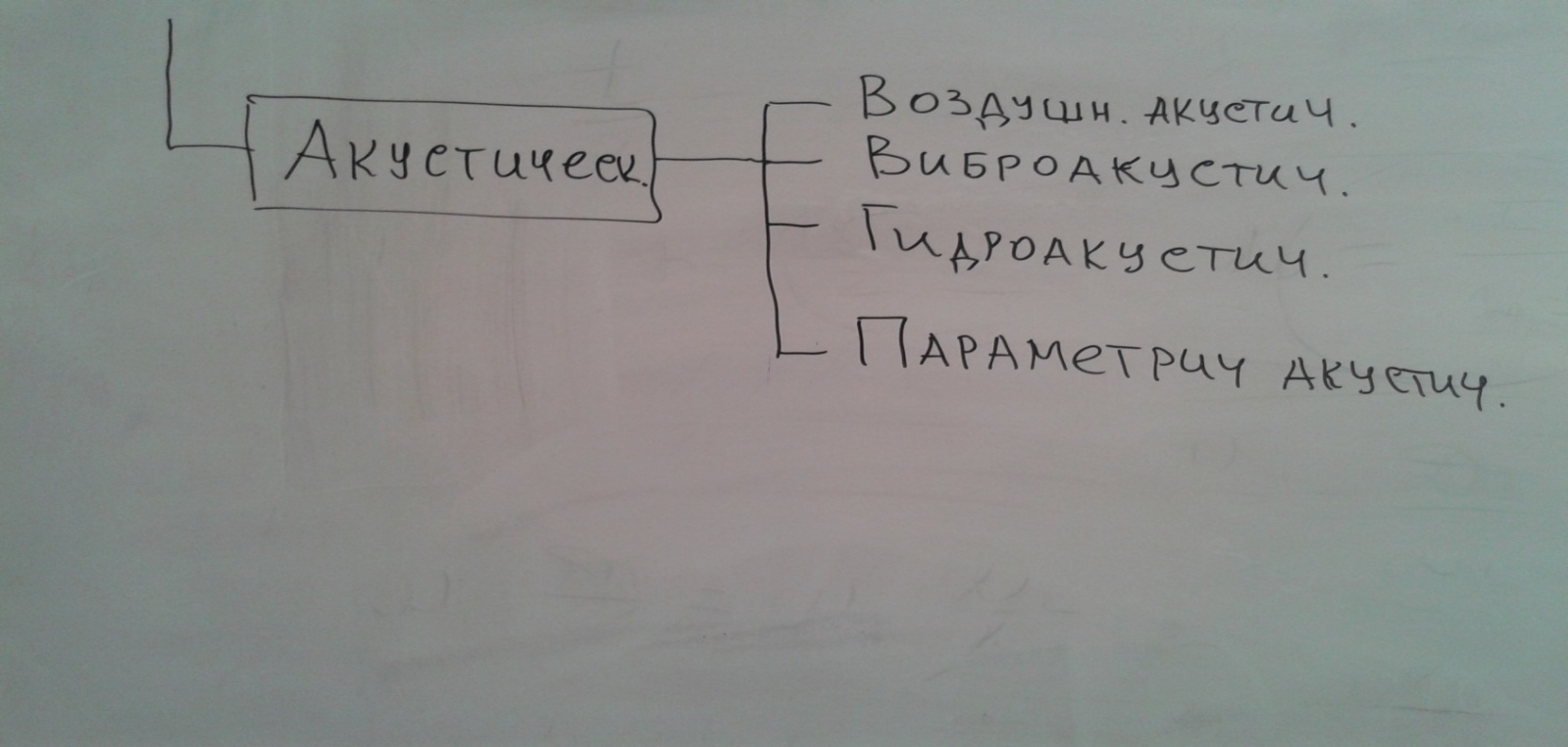

- •Особенности акустических и параметрических каналов утечки, что необходимо предпринимать для защиты информации от утечки по этим канала.

- •Характеристика аппаратных закладок и основные методы борьбы с ними.

- •Классификация каналов нс получения информации и виды потерь.

Происхождение угроз и атак информационным системам, источники угроз, предпосылки их появления.

Модель нарушителя ис, характеристика нарушителей.

«Модель Злоумышленник» – попытка получить НСД к ИС квалифицируется как компьютерное пиратство. Наблюдается последние 15 лет.

Кракеры и хакеры различаются целями. Кракер взламывает систему, чтобы определить ее слабые места, а хакеры – чтобы ей завладеть.

Таким образом будем понимать их единым понятием – взломщик.

Пример:

Забава хакеров – в результате атаки томских доморощенных хакеров была заблокирована сеть налоговой инспекции;

Криминал госпожи Некитской – с помощью ОАО «Омскпромсвязь», Ограблены несколько банкоматов города Омска.

В зависимости от мотивов, целей и методов действия всех взломщиков можно разделить на несколько групп:

Начинающие взломщики (дилетанты);

Взломщики, освоившие основы работы на ПВМ в сети на уровне операционных систем и команд;

Классные специалисты взломщики;

Специалисты высшего класса подготовки.

Модель нарушителя:

Группа |

Возможности проникновения |

|||

Запуск задач(программ) из фиксированного набора реализованных заранее предусмотренные функции по обработке информации |

Созд. и запуск собственных программ с новыми функциями по обработке информации |

Возможность управления функционированием ИС, т.е. воздействие на базовое ПО, на состав и конфигурацию ее оборудования |

Полное или всестороннее воздействие на средства ИС, вплоть до включения в состав ИС своих средств ПО |

|

Начинающий взломщик |

+ |

|

|

|

Освоивший основы работы на ПЭВМ и в составе сети |

+ |

+ |

|

|

Классный специалист |

+ |

+ |

+ |

|

Специалист высшего класса |

+ |

+ |

+ |

+ |

К специалистам высшего класса относят:

Преступные группировки;

Лица, которые стремятся получить информацию в целях промышленного шпионажа;

Группировки и отдельные лица, стремящиеся к наживе, какой-либо личной выгоде;

И т.д.

Для осуществления НСД в ИС требуется провести 2 подготовительных этапа:

Собрать сведенья о самой системе:

Подбор соучастников – данная система основана на подслушивании разговоров, часто используют профессиональные корреспонденты и агенты;

Анализ периодических изданий – анализ газет, журналов, выявление из них информации;

Перехват сообщений электронных почты - ;

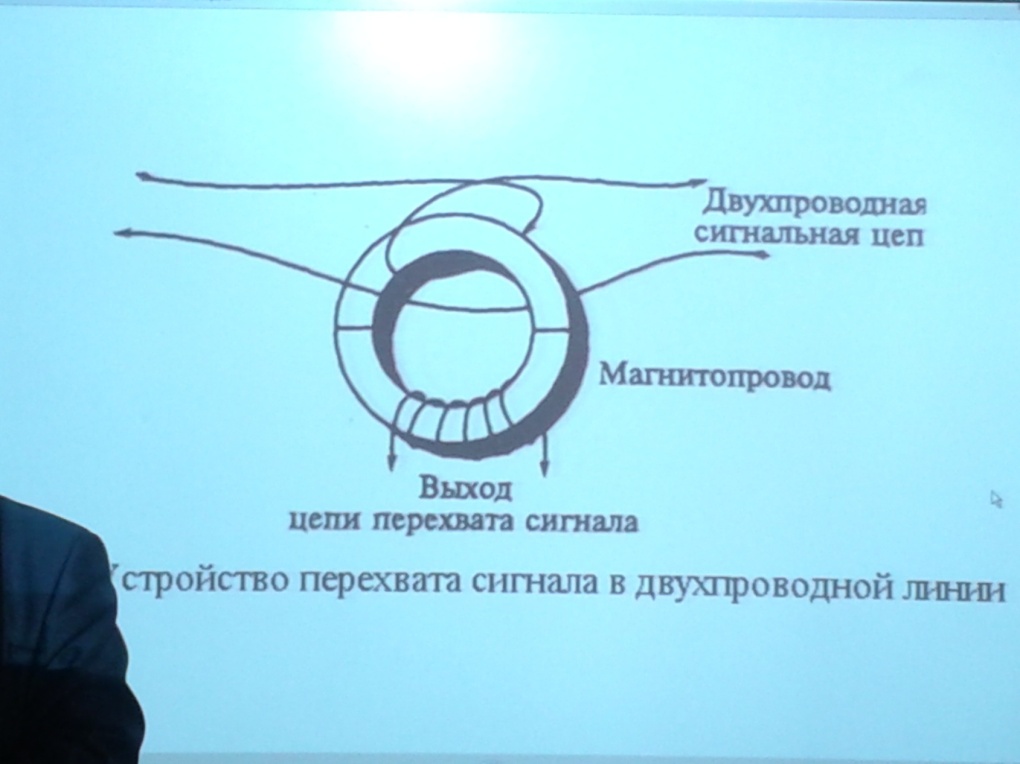

Перехват сообщений различными каналами связи;

Подслушивание телефонных переговоров - ;

Завязывание знакомств при подборе соучастников – для установление дружеских контактов используются различные методы, вход в доверие человека;

Организация краж носителей информации или оборудования - ;

Дача взяток. Вымогательство и т.д. - ;

Перехват информации путем специального оборудования;

Выполнить пробные попытки вхождения в систему, минуя систему безопасности.

Характеристика каналов и физических полей, создающих предпосылки для утечки информации.

р

Источник сообщений

Среда передачи информации

Формирователь и излучатель сигнала

Приемник сигналов

Источник помех

Канал утечки информации

Получатель сообщений

Средство разведки

ис. 3. Образование технического канала утечки информации:

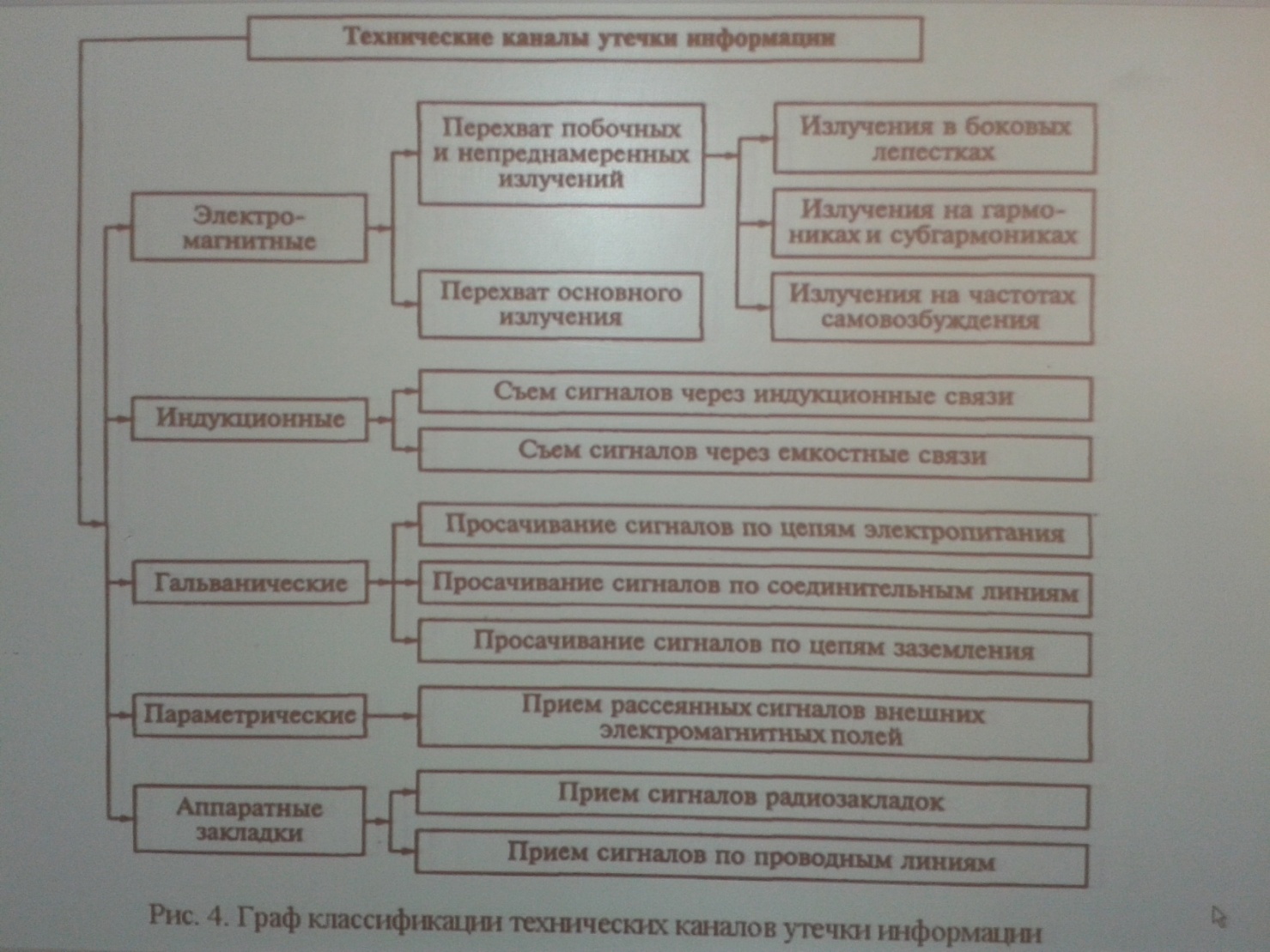

Как классифицируются технические каналы утечки информации, примеры.

Особенности электромагнитных и индукционных каналов утечки, что необходимо предпринимать для защиты информации от утечки по этим канала.

Электромагнитные каналы утечки информации образуются основными излучениями РЭС (радиоэлектронных средств), но не только ими. Боковыми лепестками диаграммы направленности основного излучаемого сигнала РЭС.

Нелинейные режимы работы усилителей.

Работа таких усилителей способствует появлению высших гармоник, помимо основных.

-

после добавления усилителя

-

после добавления усилителя

– Частота

побочных гармоник

– Частота

побочных гармоник

–

Основная

несущая частота

–

Основная

несущая частота

Сосредоточенные антенны образуются неплотными стыками электромагнитных экранов, неплотными стыками линий связи.

Распределенные случайные антенны – к ним относят различного рода кабели, провода системы вентиляции, ретрансляционные сети, металлические конструкции.

Для защиты информации от утечки по электромагнитным каналам:

Снижают мощность передаваемого излучения:

Помехоустойчивое кодирование;

Оптимальный вид модуляции;

Организация оптимальных способов приема;

Принимают различные меры для уменьшения паразитных, непреднамеренных излучений:

Специальные приемы конструирования;

Образование паразитных положительных обратных связей;

Расположение …

Прежде всего, это достигается путем экранирования.

Улучшение качества сигнала.

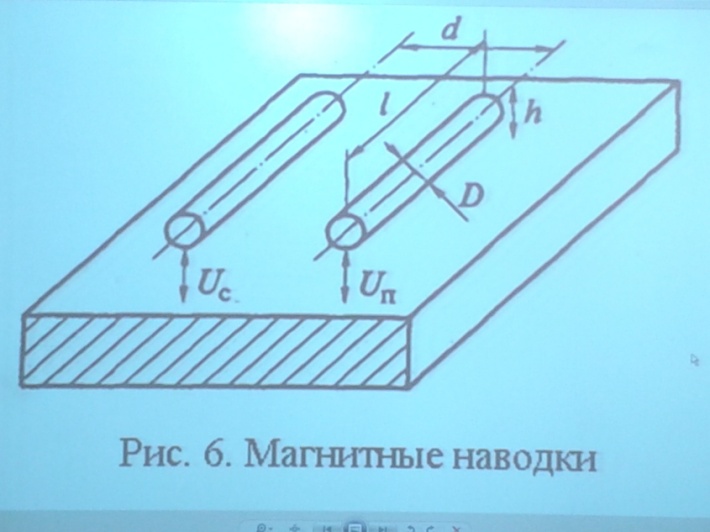

Индукционные каналы утечки информации – возникают за счет наводок информационных сигналов через емкостные индукционные связи.

Для передачи сигналов между различными устройствами используют двухпроводные линии, которые бывают либо несимметричные, либо симметричные.

Между проводниками образуется разность потенциалов, которое порождает электрическое поле с напряженностью E. этот ток порождает магнитное поле, с напряженностью H.

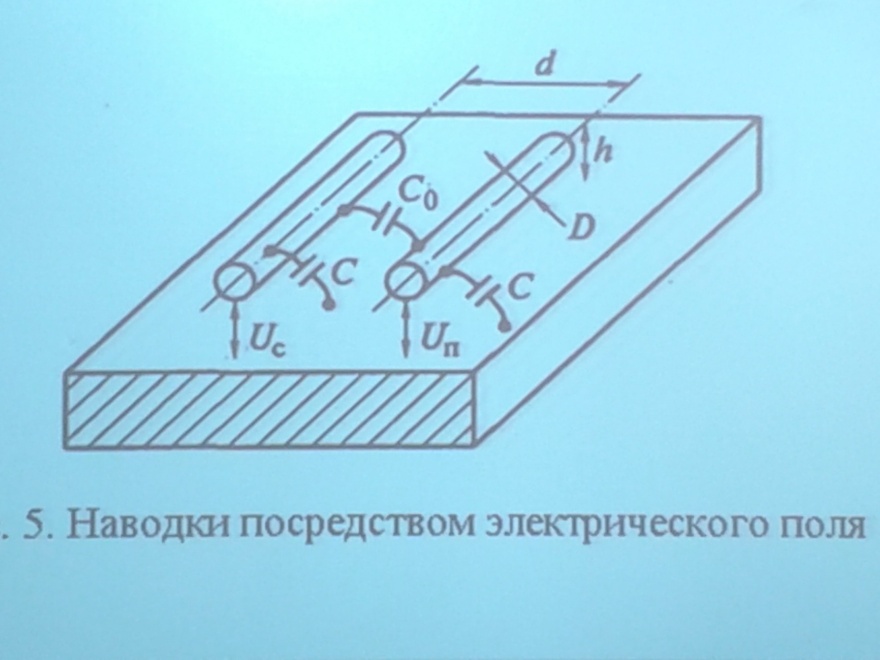

А. для электрического поля возникает емкостная связь между 2-мя проводами сигнальной цепи и цепи перехвата:

На рисунке показана емкостная связь между двумя проводами, которая возникает в результате …

С – емкость между проводом и подложкой

Б. влияние магнитного поля.

Образуется только вокруг несущего проводника.

Напряжение в цепи перехвата в зависимости от времени:

L – длина отрезка кабеля перехвата

–

сила

тока

–

сила

тока

-

частота сигнала

-

частота сигнала