- •Можно ли аналоговые сигналы передавать по цифровым линиям (каналам)? Из каких соображений выбрана скорость 64 кбит/с для стандартного телефонного канала?

- •Что определяет качество передачи сигналов по линиям связи?

- •С какой целью используют коды 4в/5в?

- •Избыточные коды

- •Как представлены данные при синхронной и асинхронной передачах?

- •Как реализуется групповой канал в широкополосных каналах с чу и ву?

- •Какие методы защиты от ошибок используются в системах пд?

- •Для чего используют байт - и бит ориентированные протоколы?

- •Что такое коллизия, почему она возникает и где?

- •В чем состоят функции преамбулы и начального ограничителя кадра в стандарте Ethernet?

- •Если один вариант технологии Ethernet имеет более высокую скорость передачи данных, чем другой, то какой из них поддерживает большую максимальную длину сети?

- •Из каких соображений выбрана максимальнаядлина физического сегмента в стандартах Ethernet?

- •Чем обеспечивается повышенная отказоустойчивость технологии fddi?

- •Чем отличается доступ к среде передачи в технологии Ethernet от технологии Fibre Channel?

- •Виртуальная сеть – понятие физическое или логическое?

- •Чем отличается трансляция протоколов на физическом уровне от трансляции на канальном уровне? На канальном и сетевом?

- •Можно ли использовать сеть атм для инкапсуляции сетей Token Ring?

- •Какой режим передачи реализует tcp/ip?

- •Как распределяются октеты ip-адресов?

- •? Какие основные характеристики сети обеспечивают качество обслуживания (QoS)?

- •Для чего используется алгоритм «дырявого окна»?

- •В каких случаях используется алгоритм «ведро меток»?

- •Задачи конфигурирования сети и ее элементов.

- •? Менеджер и агент.

- •? Итеративные запросы и рекурсивные.

1 1 1 1 Четверичная (ЧГ-4)-1920 кан.

30 4 4 4

Рис.2.7. ИЕРАРХИЯ СТАНДАРТНЫХ КАНАЛОВ с ВУ

Каналы T1/E1 (24/30). Предложены были для реализации телефонной связи о цифровому каналу между АТС.

Какие методы защиты от ошибок используются в системах пд?

Бит четности при передаче отдельных данных;

Протоколы с решающей (?) обратной связью используют на канальном уровне;

При блоковой передаче используется контрольная сумма;

При синхронной передаче используется помехоустойчивое кодирование циклическим кодом

В сетях на канальном уровне используются протоколы с решающей обратной связью (РОС). Они ориентированы на обнаружение ошибок на приемной стороне и повторных передачах. Для обнаружения ошибок вводится дополнительная служебная информация.

При передаче отдельных данных используется бит четности – вертикальный контроль (VRC – vertical redundancy control).

Используется также горизонтальный контроль, когда суммируется по модулю два определенные биты различных байтов, а результат записывается на соответствующую позицию в специальном (контрольном) байте – продольный контроль (LRC – longitudinal redundancy control).

Вместе это называется геометрическим кодированием (VRC/LRC).

При блоковой передаче используется контрольная сумма (остаток от деления суммы ASCII кодовых комбинаций, используемых в блоке, на255). Этот остаток приписывается к концу блока. На приемной стороне производится сравнения контрольных сумм. Такой механизм защиты может обнаружить до 97% случайных ошибок.

В сетях при синхронной передаче используется помехоустойчивое кодирование циклическим кодом (CRC – cyclic redundancy check: 16 бит (2 байта)). Исходные данные рассматриваются в виде одного многоразрядного двоичного числа. В качестве контрольной информации рассматривается остаток от деления этого числа на известный делитель R. Делитель выбирается семнадцати- или тридцатитрехразрядным числом, чтобы остаток от деления имел длину 16 разрядов (2 байта) или 32 разряда (4 байта).

Такая защита обнаруживает все одиночные ошибки, двойные ошибки и ошибки в нечетном числе бит. Невысокая степень избыточности. Например, для кадра Ethernet размером в 1024 байт контрольная информация длиной в 4 байт составляет только 0,4 %.

В качестве отличительных признаков отдельных кадров может использоваться их циклическая нумерация по mod M (по модулю М), где M, как правило, равно 2, 8 или 128.

Наличие нумерации кадров позволяет при решающей обратной связи использовать квитанции в виде номера очередного ожидаемого кадра.

При этом допускается передавать кадры с номерами, превышающими номер в последней квитанции, но не более некоторого количества кадров, соответствующего размеру так называемого «окна».

Длина информационной части кадра WК.И и размер окна NК.w являются основными управляемыми количественными параметрами протоколов уровня звена данных.

Для выявления аварийных ситуаций потери квитанций может также задаваться тайм-аут, после истечения которого автоматически принимается решение о повторной передаче.

Для чего используют байт - и бит ориентированные протоколы?

Эти протоколы управляют передачей на канальном уровне.

Байт - и бит ориентированные протоколы управляют передачей на канальном уровне. Различают асинхронные и синхронные протоколы.

Асинхронные протоколы оперируют с отдельными символами, которые представлены байтами со старт-стоповыми сигналами. Единицей передаваемых данных был отдельный символ. Позднее стали использовать для передачи и кадры. Сегодня практически не применяются.

Синхронные протоколы канального уровня бывают двух типов: символьно-ориентированные (байт-ориентированные) и бит-ориентированные. Различие между ними заключается в методе синхронизации кадров и управлении передачей.

Байт-ориентированные протоколы используются для передачи блоков символов, н-р, текстовых файлов. Байт-ориентированная передача не эффективна, т.к. приходится в поле данных кадра добавлять достаточно много избыточных данных (управляющих данных).(тут может спросить почему Вы написали «не эффективна», нужно пояснить почему)

Байт-ориентированный протокол обеспечивает передачу сообщения по информационному каналу в виде последовательности байтов. Кроме информационных байтов в канал передаются также управляющие и служебные байты. Такой тип протокола удобен для ЭВМ, так как она ориентирована на обработку данных, представленных в виде двоичных байтов. Для коммуникационной среды байт-ориентированный протокол менее удобен, так как разделение информационного потока в канале на байты требует использования дополнительных сигналов, что в конечном счете снижает пропускную способность канала связи.

Бит-ориентированные протоколы наиболее распространены. Для синхронизации приемника передатчик посылает последовательность байтов простоя, предшествующему стартовому флагу. Флаг задает начало кадра, в котором есть специальное 8-мибитовое поле управления.

Байт-ориентированная передача не эффективна, так как приходится в поле данных кадра добавлять достаточно много избыточных данных (управляющих байтов). В семиразрядном коде ASC II 128 комбинаций: 96- для символов; 32- для управления при передаче информации.

Сегодня почти всегда используется более универсальный метод, называемый бит-ориентированной передачей. HDLC (High-level Data Link Control) – наиболее распространенный бит-ориентированный протокол.

Для синхронизации приемника передатчик посылает последовательность байтов простоя (каждый состоит из 11111111), предшествующую стартовому флагу. Флаг (01111110) задает начало кадра. В кадре есть специальное восьмибитовое поле управления.

Кадры подразделяются на три типа: I – информационные; S – управляющие или супервизорные; U – ненумерованные.(Рис. 2.23)

Информационные кадры предназначены для передачи информации и содержат поле информации (Data). При передаче информационные кадры нумеруются путем использования разрядов поля управления N(S) – номер передаваемого кадра и N(R) – номер ожидаемого кадра.

Управляющие (супервизорные) кадры предназначены для передачи команд и ответов (в служебном поле S из 2 бит) в том числе запросов на повторную передачу искаженных информационных кадров, начиная с номера N(R), если нет попутных информационных кадров.

Ненумерованные кадры предназначены для передачи ненумерованных команд и ответов при установлении соединения.

Протоколы канального уровня:

SDLC – Synchronous Data Link Control; HDLC – High Level Link Control.

Что такое коллизия, почему она возникает и где?

Коллизия – ситуация, когда две станции одновременно пытаются передать кадр данных по общей среде, при этом содержимое обоих кадров сталкивается на общем кабеле и происходит искажение информации. Наличие коллизий – свойство Ethernet, следствие принятого случайного метода доступа.

Домен коллизий – это часть сети Ethernet, все узлы которой распознают коллизию независимо от того, в какой части возникла коллизия. Мосты, коммутаторы и маршрутизаторы делят сеть Ethernet на несколько доменов коллизий.

Сетевые устройства и домены коллизий

Различные сетевые устройства работают на разных уровнях модели OSI и могут либо ограничивать, либо продлевать домен коллизий:

устройства первого уровня OSI (концентраторы, повторители) воспроизводят любой сигнал, поступающий из среды передачи. Таким образом, эти устройства продлевают домен коллизий;

устройства второго и третьего уровня OSI (мосты, коммутаторы, маршрутизаторы) ограничивают домен коллизий.

В чем состоят функции преамбулы и начального ограничителя кадра в стандарте Ethernet?

Преамбула и начальный ограничитель кадра нужны для вхождения приемника в побитовый и побайтовый синхронизм с передатчиком.

Поле преамбулы состоит из семи синхронизирующих байт 10101010.

Начальный ограничитель кадра состоит и одного байта 10101011. Появление этой комбинации бит является указанием на то, что следующий байт – это первый байт заголовка кадра.

Преамбула является передовой частью пакета (кадра). Поле преамбулы занимает 8 байт и состоит из 1-байтной последовательности 10101011, которая указывает на начала кадра (пакета) и семи байтов, в которых чередуются 1 и 0 (каждый байт - последовательность вида: 10101010). Они служат для синхронизации приёмного терминала. Преамбула обеспечивает синхронизацию приёмника и услуги по разграничению кадров.

Если один вариант технологии Ethernet имеет более высокую скорость передачи данных, чем другой, то какой из них поддерживает большую максимальную длину сети?

Технология Ethernet, имеющая более низкую скорость передачи данных поддерживает большую максимальную длину сети и наоборот.

Дело в том, что мы с вами уже не однократно вспоминали, что для сетей Ethernet главным условием работоспособности является условие надежного распознавания коллизий:

- Tmin> PDV

Это касается и сетей FastEthernet. Но поскольку в сетях FastEthernet увеличилась скорость передачи кадров в 10 раз, то есть время передачи кадров минимальной длины уменьшилось в 10 раз, то, конечно же, пропорционально уменьшилось и расстояние между станциями сети. И для сетей FastEthernet оно составило около 200 метров.

Из каких соображений выбрана максимальнаядлина физического сегмента в стандартах Ethernet?

Учитывается затухание сигнала и невозможность распознать приходящие данные. Длина выбирается так, чтобы за время передачи кадра минимальные длины сигнала коллизии успели бы распространиться до самого дальнего узла сети.

Чем обеспечивается повышенная отказоустойчивость технологии fddi?

Чем отличается доступ к среде передачи в технологии Ethernet от технологии Fibre Channel?

Ethernet CSMA/CD fiberchanel point-point, ну еще надо сказать что фибер основана на коммутирующей сети

CSMA/CD расшифровывается как Carrier Sense Multiply Access with Collision Detection - метод коллективного доступа с опознанием несущей и обнаружением коллизий. CSMA/CD используется в сетях с общей средой передачи данных – в случае с Ethernet – это кабель. Все компьютеры, подключенные к сети, могут принимать сигналы друг от друга, но одновременно обмениваться данными могут лишь два компьютера.

Для того, чтобы лучше понять, как же работает метод доступа CSMA/CD, попытаемся представить себе небольшую Ethernet-сеть из 8 компьютеров в виде комнаты, где разместились 8 человек, которые хотят пообщаться. Среда передачи данных – это воздух комнаты, посредством которого распространяются звуки, произносимые людьми. Одновременно могут общаться лишь два человека – если в маленькой комнатке одновременно начнут разговаривать несколько человек – да еще и в полный голос – всем придется туго – разобрать кто что сказал станет довольно сложно. А если в разговор двух людей случайно вклинится еще кто-нибудь – разговора может и не получиться – слова будут заглушены нежданным собеседником, их придется повторять или даже начинать разговор заново. Но в нашей воображаемой комнате существуют правила – двое могут непрерывно общаться лишь определенное время, замолкая после этого и давая возможность поговорить другим.

Точно так же и в случае с CSMA/CD – когда два компьютера общаются, остальные молчат. Когда эти компьютеры замолкают, другие могут начать разговор. Причем, в сети возможны исключительные ситуации – так называемые коллизии. Они случаются, например, если два компьютера одновременно начали передачу данных другим компьютерам. Сигналы в сети смешиваются, и на короткое время в сети возникает "молчание", после которого опять начинается передача данных. Понятно, что если в сети будет неисправная сетевая карта, которая будет непрерывно посылать в сеть сигналы (ее можно сравнить с участником вышеописанной беседы, который без остановки что-то кричит), работа сети будет остановлена.

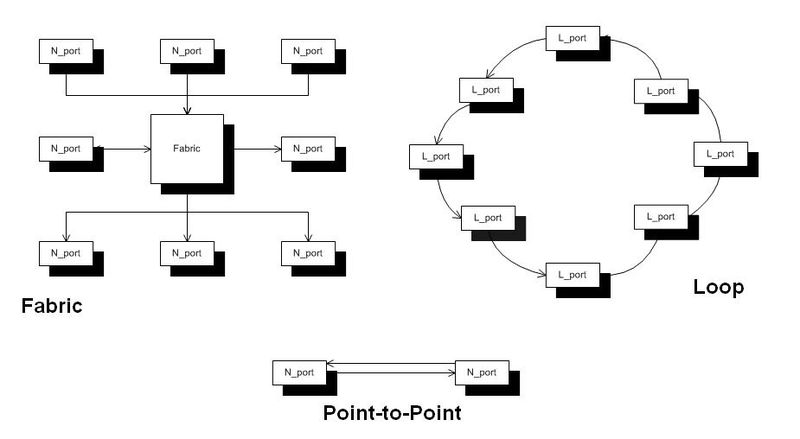

Топологии Fibre Channel

Топологии FC определяют взаимное подключение устройств, а именно передатчиков (трансмиттеров) и приёмников (ресиверов) устройств. Существует три типа топологии FC:

Точка-Точка (point-to-point)

Устройства соединены напрямую — трансмиттер одного устройства соединён с ресивером второго и наоборот. Все отправленные одним устройством кадры предназначены для второго устройства.

Управляемая петля (arbitrated loop)

Устройства объединены в петлю — трансмиттер каждого устройства соединён с ресивером следующего. Перед тем, как петля сможет служить для передачи данных, устройства договариваются об адресах. Для передачи данных по петле устройство должно завладеть «эстафетой» (token). Добавление устройства в петлю приводит к приостановке передачи данных и пересобиранию петли. Для построения управляемой петли используют концентраторы, которые способны размыкать или замыкать петлю при добавлении нового устройства или выходе устройства из петли.

Коммутируемая связная архитектура (switched fabric)

Основана на применении коммутаторов. Позволяет подключать большее количество устройств, чем в управляемой петле, при этом добавление новых устройств не влияет на передачу данных между уже подключёнными устройствами. Так как на основе коммутаторов можно строить сложные сети, на коммутаторах поддерживаются распределённые службы управления сетью (fabric services), отвечающие за маршруты передачи данных, регистрацию в сети и присвоение сетевых адресов и проч.

? Протокол IEEE? Wi-Fi.

2 КР

Каково назначение сетевого адаптера?

На каком уровне OSI работает концентратор? Мост? Коммутатор?

Отличается ли таблица коммутации от таблицы маршрутизации?

ну тут один вопрос типа чем они отличаются: ответ - в таблице маршрутизации находится адрес получателя и адрес следующего маршрутизатора в сети, а в таблице коммутации номер входного и выходного виртуального канала и порт на который передать.

В таблице маршрутизации для одного и того же адреса назначения может содержаться несколько записей, указывающих, соответственно, на различные адреса следующего маршрутизатора. Такой подход используется для повышения производительности и надежности сети. В примере на рис. 7.4 пакеты, поступающие в маршрутизатор R1 для узла назначения с адресом N2, А2, в целях баланса нагрузки распределяются между двумя следующими маршрутизаторами — R2 и R3, что снижает нагрузку на каждый из них, а значит, уменьшает очереди и ускоряет доставку. Некоторая "размытость" путей следования пакетов с одним и тем же адресом назначения через сеть является прямым следствием принципа независимой обработки каждого пакета, присущего дейтаграммным протоколам. Пакеты, следующие по одному и тому же адресу назначения, могут добираться до него разными путями и вследствие изменения состояния сети, например отказа промежуточных маршрутизаторов.

Промежуточный узел, называемый в этих технологиях коммутатором, читает значение метки из заголовка пришедшего пакета и просматривает свою таблицу коммутации, в которой указывается, на какой выходной порт нужно передать пакет. Таблица коммутации содержит записи только о проходящих через данный коммутатор виртуальных каналах, а не обо всех имеющихся в сети узлах (или подсетях, если применяется иерархический способ адресации). Обычно в крупной сети количество проложенных через узел виртуальных каналов существенно меньше количества узлов и подсетей, поэтому по размерам таблица коммутации намного меньше таблицы маршрутизации, а, следовательно, просмотр занимает гораздо меньше времени и не требует от коммутатора большой вычислительной мощности.

Таблица маршрутизации в оконечных узлах состоит из записей глобального адреса АD и № порта УК, на который нужно переслать пакет и к которому имеет доступ данное оконечное устройство. Адрес следующего коммутатора (УК) не нужен, т.к. связи между коммутаторами типа «точка– точка», множественных связей между коммутаторами нет.

Уровень протоколов маршрутизации: основная функция – определение маршрута пакета. По номеру сети, извлеченному из заголовка пакета. модуль сетевого протокола находит в ТАБЛИЦЕ МАРШРУТИЗАЦИИ строку, содержащую сетевой адрес следующего маршрутизатора (узла коммутации) и номер выходного порта.

Уровень протоколов маршрутизации. Построением и поддержанием таблицы маршрутизации занимаются ПРОТОКОЛЫ МАРШРУТИЗАЦИИ.

Обеспечивают: обмен между маршрутизаторами информацией о топологии сети; анализ этих сведений; определение наилучших маршрутов.

Результаты заносятся в таблицы маршрутизации.

Название |

Уровень ЭМВОС |

Назначение |

Шлюз (Gateway) |

4–7 |

Устройство (программа) объединения разнородных сетей на пятом, шестом или седьмом (иногда и на четвертом) уровнях ЭМВОС, обеспечивающее обмен данными между сетями, работающими на различных сетевых протоколах |

Маршрутизатор (Router) |

3 |

Устройство (программа) для соединения на сетевом уровне, как правило, разнородных сетей с различной системой адресов и параметрами пакетов. Основная функция маршрутизатора состоит в выборе маршрутов для передачи пакетов |

Коммутатор (Switch) |

2 (1) |

Устройство (или программа), осуществляющее выбор одного из возможных вариантов направления передачи данных. Описывается протоколами взаимодействия уровня звена данных. Является, фактически, мостом с количеством входов/ выходов больше двух. Иногда (при внешнем управлении) относится к физическому уровню |

Мост (Bridge) |

2 |

Служит для соединения локальных сетей или их частей (сегментов) на уровне звена данных в логически единую сеть с общими сетевыми адресами. Позволяет разгрузить общие разделяемые физические среды передачи отдельных сетей (частей сети), отделив циркулирующие в них информационные потоки от потоков, циркулирующих в других сетях (частях сети). Является, фактически, коммутатором с двумя входами/выходами |

Репитер (Repeater) |

1 |

Устройство, соединяющее две части локальной сети на физическом уровне и осуществляющее компенсацию затухания передаваемого сигнала при условии, что среда передачи до повторителя и после одна и та же |

Конвертор (Converter)

|

1 |

Устройство для преобразования сигналов на физическом уровне при переходе из одной среды в другую (например, из коаксиального в волоконно-оптический кабель) |

Концентратор (Link Builder, Hub) |

1 |

Устройство, позволяющее объединять элементы сети в группы перед общим подключением к моноканалу (общей шине или кольцу). Часто совмещается с репитером для усиления сигналов |

Виртуальная сеть – понятие физическое или логическое?

Логическое!

Виртуальной сетью называется группа узлов сети, трафик которой (трафик группы), в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети.

При использовании технологии виртуальных сетей решаются две задачи:

• повышение производительности в каждой из виртуальных сетей, так как коммутатор передает кадры в такой сети только узлу назначения;

• изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов.

Для связи виртуальных сетей в интерсеть требуется привлечение сетевого уровня. Он может быть реализован в отдельном маршрутизаторе, а может работать и в составе программного обеспечения коммутатора или моста.

Приписывание отдельного порта к любому из внутренних сегментов производится программным путем.

Чем отличается трансляция протоколов на физическом уровне от трансляции на канальном уровне? На канальном и сетевом?

Можно ли использовать сеть атм для инкапсуляции сетей Token Ring?

Да.

Появление новой технологии АТМ потребовало решения задачи согласования этой технологии с уже существующими традиционными технологиями локальных сетей, такими как Ethernet или Token Ring.

Для решения этой задачи в принципе могут быть использованы все обсуждавшиеся выше подходы к организации работы неоднородных сетей - мультиплексирование, трансляция и инкапсуляция протоколов. Однако мультиплексирование редко применяется для протоколов физического и канального уровней (к которым относится протокол АТМ), так как при этом требуется наличие нескольких сетевых адаптеров в каждом компьютере.

Гораздо чаще для согласования протоколов канального уровня используется трансляция с помощью таких промежуточных устройств, как мосты, коммутаторы и маршрутизаторы. Однако мосты и коммутаторы способны выполнять трансляцию только близких технологий, например, Ethernet и FDDI или Ethernet и Token Ring, а задача трансляции существенно отличающихся технологий локальных и глобальных сетей для устройств этого типа является слишком сложной. Примером таких "плохо совместимых" пар протоколов могут служить Х.25 и Ethernet или frame relay и Ethernet. Поскольку технология ATM близка к технологиям территориальных сетей и плохо совместима с традиционными канальными протоколами локальных сетей, то в этом случае трансляционные возможности мостов и коммутаторов так же оказываются недостаточными.

Маршрутизаторы же умеют выполнять трансляцию существенно отличающихся протоколов, используя для этого общий протокол сетевого уровня для всех согласуемых сетей. Для обеспечения совместимости ATM с протоколами канального уровня локальных сетей разработана спецификация Classical IP (RFC 1577), в которой в качестве объединяющего протокола сетевого уровня определен протокол IP. Такое решение хорошо работает, когда локальные сети объединяются с территориальной сетью АТМ, применение же этого подхода в случае, когда технология АТМ используется для построения локальной сети, не всегда оказывается эффективным. Во-первых, необходимость использования маршрутизаторов для локальных сетей не всегда является экономически оправданной. Во-вторых, не все локальные сети поддерживают протокол сетевого уровня - так, например, функции маршрутизации отсутствуют в часто используемом стеке SMB/NetBIOS.

Поэтому возникла необходимость в создании технологии объединения сетей АТМ и традиционных локальных сетей без привлечения маршрутизаторов и протоколов сетевого уровня. Такой технологией и является технология LAN Emulation (LANE), разработанная организацией ATM Forum.

Эта спецификация использует инкапсуляцию кадров канальных протоколов локальных сетей, таких как Ethernet или Token Ring, в ячейки АТМ. Использование инкапсуляции в спецификации LAN Emulation несколько отличается от ее традиционного применения.

Обычно инкапсуляция обеспечивает связь двух сетей одной технологии через промежуточную сеть другой технологии. При этом узлы промежуточной сети недоступны конечным узлам объединяемых сетей (рисунок 2.4), и промежуточная сеть играет роль транзитной сети. LAN Emulation с помощью инкапсуляции решает не только традиционную задачу связи локальных сетей через транзитную сеть АТМ, но и решает общую задачу связи всех узлов составной сети - связи между узлами локальных сетей и внутренними узлами АТМ-сети, показанные как запрещенные на рисунке 2.4, также обеспечиваются с помощью протокола LAN Emulation.

Рис. 2.4. Взаимодействие двух локальных сетей через транзитную сеть ATM

АТМ (Asynchronous Transfer Mode) – асинхронный режим доставки. Представляет собой метод коммутации, мультиплексирования и передачи пакетов (ячеек) постоянной длины (53 байта). Малая фиксированная длина ячеек и высокая скорость передачи (как правило, не менее 155 Мбит/с) обеспечивают малое время задержки передачи ячеек. Недостатки: высокая сложность (стоимость) и необходимость использования высококачественных каналов связи (с вероятностью ошибки 10–9 – 10–12 ).

Инкапсуляция (encapsulation) или туннелирование (tunneling) может быть использована, когда две сети с одной транспортной технологией необходимо соединить через сеть, использующую другую транспортную технологию. Промежуточная сеть используется только как транзитная транспортная система.

Принципиальное отличие ATM от остальных сетей состоит в отказе от привычных пакетов с полями адресации, управления и данных. Вся передаваемая информация упакована в микропакеты (ячейки, cells) длиной 53 байта. Каждая ячейка имеет 5-байтовый заголовок, который позволяет интеллектуальным распределительным устройствам сортировать ячейки и следить за тем, чтобы они передавались в нужной последовательности.

В сети Token-Ring используется классический маркерный метод доступа, то есть по кольцу постоянно циркулирует маркер, к которому абоненты могут присоединять свои пакеты данных (см. рис. 7.8). Отсюда следует такое важное достоинство данной сети, как отсутствие конфликтов, но есть и недостатки, в частности необходимость контроля целостности маркера и зависимость функционирования сети от каждого абонента (в случае неисправности абонент обязательно должен быть исключен из кольца).

Какой режим передачи реализует tcp/ip?

Не знаю, поэтому тупо переписал, что с установлением логического канала и галку поставил.

На транспортном уровне предусмотрено два режима передачи данных, управляемых протоколами UDP и TСP (рис.5.7)

Протокол UDP (User Datagram Protocol) – предназначен для передачи дейтаграмм на уровне абонент – абонент, ориентирован на транзакции, не гарантирует доставку пакета или отсутствие его дубликата.

Протокол TCP (Transmission Control Protocol) – протокол управления передачей, реализован только на оконечных системах. Обеспечивает надежную доставку блоков данных с помощью установления между источником и адресатом логического (виртуального) канала.

Как распределяются октеты ip-адресов?

Длина адреса IP составляет 32 бита, разделенных на две или три части. Первая часть обозначает адрес сети, вторая (если она имеется) - адрес подсети, и третья - адрес узла (хоста – главной вычислительной машины). Номер узла назначается администратором независимо от локального адреса узла. IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение (конечный узел может входить в несколько IP-сетевых связей).

Длина полей адреса сети, подсети и главной вычислительной машины являются переменными величинами. Адресация IP обеспечивает пять различных классов сети (рис.5.8). Самые крайние левые биты обозначают класс сети.

Рис. 5.8. Классы IPv4-адресов

? Какие основные характеристики сети обеспечивают качество обслуживания (QoS)?

QoS (Quality of Service — качество обслуживания) — вероятность того, что сеть связи соответствует заданному соглашению о трафике.

Основные параметры QoS

Требования различных приложений по обработке их сетевого трафика. нашли выражение в следующих параметрах, связанных с QoS:

Bandwidth (полоса пропускания) — скорость, с которой трафик, генерируемый приложением, должен быть передан по сети;

Latency (задержка) — задержка, которую приложение может допустить в доставке пакета данных.

Jitter — изменение времени задержки.

Loss (потеря) — процент потерянных данных.

Механизм обработки трафика включает в себя услуги, обеспечивающие:

Best effort – сервис с максимальными усилиями. Это означает, что сеть не дает никаких гарантий на обслуживание.( Ethernet, Token Ring, IР, Х25).

Сервис с предпочтением (называют «мягким» сервисом QoS). Здесь некоторые виды трафика обслуживаются лучше остальных.

Гарантированный сервис (называют «жестким» или «истинным» сервисом QoS). Различным типам трафика даются статистические гарантии. Обычно этот тип QoS основан на предварительном резервировании сетевых ресурсов для каждого из потоков, получивших гарантии обслуживания.

Для чего используется алгоритм «дырявого окна»?

то ему надо сказать типа что ты разбиралась с ошибками и поняла что профилирование это выбор профиля сигнала, т.е определение его к одной из 4 категорий (очередь справедливая очередь взвешенная справедлива и там еще что-то)

вот и он скажет ну типа да что слово профилирование тут не очень уместно типа сглаживание будет правильнее

Алгоритм leaky bucket ("дырявое ведро")

Для систем без обратной связи решение проблемы выравнивания скорости передачи данных может быть решено с помощью алгоритма leaky bucket ("дырявое ведро"). Суть этого алгоритма заключается в том, что на пути потока устанавливается буфер, выходной поток которого постоянен и согласован с возможностью приемника. Если буфер переполняется, пакеты теряются.

Потеря пакетов — вещь малоприятная, но это блокирует процессы, которые могут привести к коллапсу сегмента или всей сети.

Там, где потеря пакетов нежелательна, можно применить более гибкий алгоритм.

Алгоритм «дырявого ведра» (Leaky bucket) разработан для профилирования пульсирующего трафика. Он позволяет проверить соблюдение трафиком оговоренных (в соглашении SLA) значений средней скорости и пульсаций. У алгоритма имеются следующие настраиваемые значения:

• Т — период усреднения скорости

СIТ (Соттited 1пfоrmatioп Rаtе) — средняя скорость, которую трафик не должен превышать на периоде усреднения (скорость, согласованная с провайдером)

Вс — объем пульсации, соответствующий средней скорости СIТ и периоду Т:

Вс = СIТ х Т

• Ве— допустимое превышение объема пульсации. Предполагается, что трафик контролируется каждые Т секунд.

Трафик должен иметь среднюю скорость не выше оговоренной скорости СIT.

Превышение объемом пульсации оговоренного значения Вс на величину Ве считается мягким нарушением. Пакеты-нарушители помечаются специальным признаком, но не удаляются.

При превышении объемом пульсации величины Вс + Ве пакеты отбрасываются. Но, фактически, предпринимаемые при этом действия являются настраиваемым параметром.

Алгоритм использует счетчик поступивших от пользователя байтов. Каждые Т секунд счетчик уменьшается на величину Вс (или сбрасывается в 0, если его значение меньше Вс). Это иллюстрируется ведром, из которого дискретно каждые Т секунд вытекает объем накопленного трафика.

Рис. 9. Алгоритм «Leaky bucket»

Все кадры, которые находятся в объеме, не превышающем Вс, пропускаются в сеть со значением признака DE=0 (нормальная доставка). Кадры, находящиеся в промежутке (Вс) ÷ (Вс + Ве), тоже передаются в сеть, но с признаком DЕ = 1 (возможность удаления на следующих маршрутизаторах сети). Те кадры, которые находятся за пределами объема (Вс + Ве), отбрасываются маршрутизатором.

Такой вариант алгоритма используется в сети Framу Rе1ау.

Могут быть и другие варианты, где используется большее количество порогов пульсации, используется не объем, а скорость и т. д.

Одна из модификаций алгоритма Framу Rе1ау под названием Ceneric Се11 Rate Algorithm (GCRA) применяется в сетях АТМ для контроля параметров: пиковой скорости, средней скорости, вариации интервала прибытия ячеек и объема пульсации.

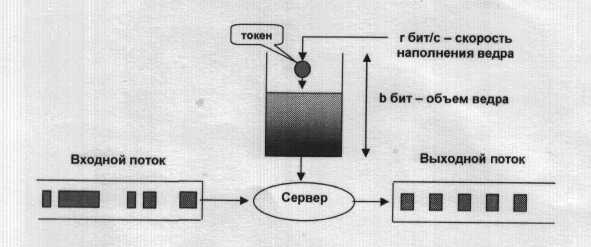

В каких случаях используется алгоритм «ведро меток»?

Алгоритм token bucket (маркерное ведро) предполагает наличие в буферном устройстве (или программе) некоторого количества маркеров. При поступлении на вход буфера пакетов маркеры используются для их транспортировки на выход. Дальнейшая передача данных на выход зависит от генерации новых маркеров. Поступающие извне пакеты тем временем накапливаются в буфере. Таким образом, полной гарантии отсутствия потерь мы не имеем и здесь. Но алгоритм token bucket позволяет передавать на выход "плотные" группы пакетов ограниченной численности (по числу маркеров), снижая в некоторых случаях вероятность потери. Если буферное устройство "смонтировано" внутри ЭВМ отправителя, потерь можно избежать вовсе, блокируя передачу при заполнении буфера. Как в одном, так и в другом алгоритме мерой передаваемой информации может быть не пакет, а n-байт (где n — некоторое оговоренное заранее число).

Алгоритм «Ведро меток» (Токеn bucket) используется как для профилирования, так и для формирования, т.е. сглаживания трафика. Цель алгоритма — уменьшение неравномерности продвижения пакетов, когда из-за значительной пульсации они сбиваются в плотные группы.

Рис. 10. Алгоритм Токеn bucket

Здесь: r (бит/с) — скорость наполнения «ведра»

b (бит) — объем ведра

Под меткой (Токеn) понимается абстрактный объект, носитель «порции» информации. Генератор меток периодически направляет очередную метку в «ведро» с ограниченным объемом b байт. Все метки имеют одинаковый объем m байт, а генерация меток происходит с такой скоростью, что ведро заполняется со скоростью r байт в секунду. Скорость r является желательной средней скоростью для формируемого трафика.

Пакеты поступают в систему и попадают в очередь объемом К байт. Из очереди пакет продвигается сервером только в том случае, когда к этому моменту «ведро» наполнено до уровня М байт, где М -объем пакета. Пакет в этом случае продвигается вперед, а из «ведра» удаляется объем в М байт Таким образом, достигается улучшение трафика. Даже если приходит большое число пакетов, из очереди они выходят равномерно и в темпе, задаваемом генератором меток. То есть, поток меток это идеальный трафик, к форме которого стараются привести входной трафик.

Задачи конфигурирования сети и ее элементов.

Управление конфигурацией и именованием(Confiquration Manaqement)

Задача заключается в конфигурировании сети и ее элементов.

Для элементов сети (маршрутизаторы, коммутаторы, мультиплексоры, мосты) определяются их сетевые адреса, идентификаторы (имена), географическое положение.

Конфигурирование сети в целом включает: построение карты сети (т.е. реальных связей, которые уже есть). Изменение физических и логических связей между элементами, изменение таблиц коммутации и маршрутизации.

? Менеджер и агент.

ну как в лекциях написано что агент по требованию менеджера выдает ему необходимые данные о сосотояни объекта а менеджер на основе этих данных принимает решение

Архитектуры систем управления сетями

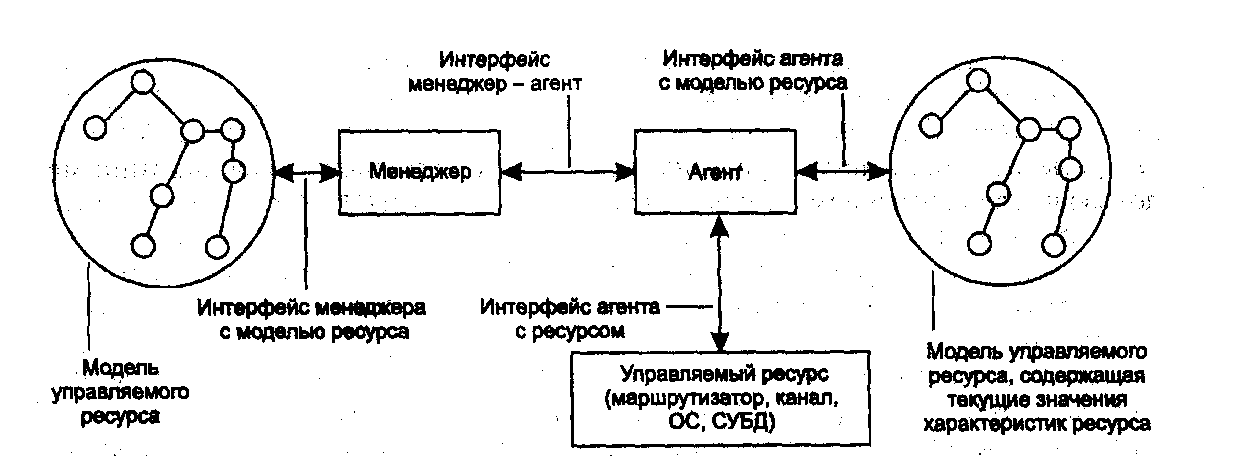

Схема менеджер – агент. В основе любой системы управления сетью лежит элементарная схема взаимодействия агента с менеджером (рис.7.2.)

Рис.7.2. Взаимодействие агента, менеджера и управляемого ресурса

Агент является посредником между управляемым ресурсом и основной программой-менеджером

Менеджер использует для решения задач управления модель управляемого ресурса. которая отражает только нужные для контроля его характеристики.

Например, модель маршрутизатора включает: количество портов и их тип; таблицы маршрутизации; количество кадров и пакетов канального, сетевого и транспортного уровней, прошедших через эти порты.

Менеджер получает от агента только те данные, которые нужны для этой модели ресурса. На основе данных модели менеджер принимает решения по управлению.

Агент использует для получения сведений о ресурсе специальные датчики и интерфейсы с внутренними узлами устройства. Например, датчики температуры, датчики положения релейных контактов.

Агент пополняет свою модель ресурса текущими значениями характеристик устройства. Такую модель называют базой данных управляющей информации — Management Information Base, MIB

Менеджер взаимодействует с агентами по стандартному протоколу. Менеджер берет данные из базы MIB и передает агенту управляющую информацию.

Различают управление in-band, т.е. по тому же каналу, по которому передаются пользовательские данные, и управление out-of-band, т.е. вне канала, по которому передаются пользовательские данные.

Обычно менеджер работает с несколькими агентам. Агенты могут встраиваться в управляемое оборудование или работать на отдельном компьютере, связанном с управляемым оборудованием по какому-либо интерфейсу. Менеджер работает на отдельном компьютере, который выполняет также роль консоли управления для оператора или администратора системы.

Модель менеджер - агент входит в стандарт Internet на основе протокола SNMP и стандарт управления ISO/OSI на основе протокола CMIP.

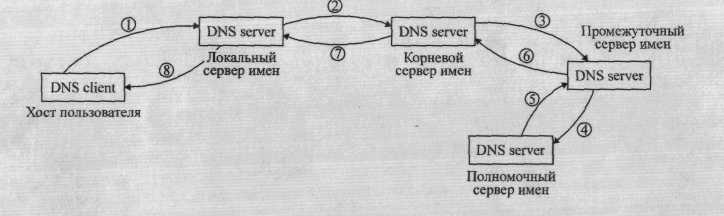

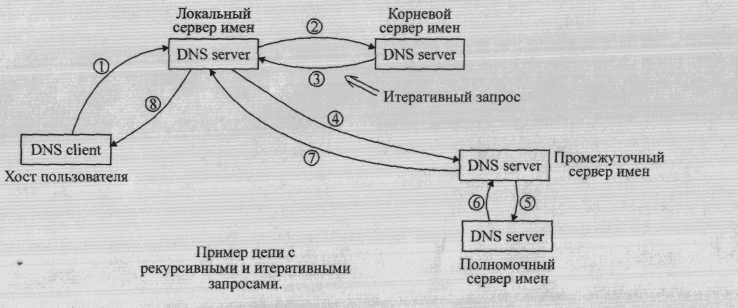

? Итеративные запросы и рекурсивные.

так ну кароче объяснение доступное: кароче тебе надо узнать адрес макса - ты идешь и спрашиваешь у лехи типа не знаешь адрес макса он те типа нет не знаю но спроси у тани, она типа тоже не знаю спроси у вадима - это итереативный запрос, а рекурсивный - ты спрашиваешь у лехи - он такой типа ща погоди спрошу у тани, а она сама потом идет к вадиму т.д))

В рассмотренных случаях все запросы были рекурсивными, т.е. если сервер А обращается к серверу В, то тот предпринимает необходимые действия для получения IР-адреса и затем передает адрес серверу А.

Протокол DNS предусматривает также итеративные запросы. Они отличаются от рекурсивных тем, что в случае отсутствия искомого IР-адреса, сервер имен В возвращает А IР-адрес следующего сервера в цепочке, к которому А должен обратиться уже самостоятельно. То есть, последовательность может содержать как рекурсивные, так и итеративные запросы.