- •Information request (Інформаційний запит).

- •Information reply (Відповідь на інформаційний запит).

- •Мал. 4 6 Для реалізації малих мереж може знадобитись лише одна монтажна шафа в центрі "Зірки "

- •Вашингтонський проект: вимоги до схеми зєднань локальної мережі

- •Проектування другого рівня топології локальної мережі.

- •Вашингтонський проект: цілі проектування другого рівня

- •Вашингтонський проект: списки керування доступом

- •Вашингтонський проект: використання списків керування доступом

- •1 Номер списку управління доступом, в даному випадку вказується, що це

- •172.16.0.0 1Р-адрес, який буде використаний разом з шаблоном маски для визначення мережі-джерела

- •0.0.255.255 Шаблон маски, нулі вказують позиції

- •Ipx routing [вузол]

- •Моніторинг стану ipx -інтерфейса

- •Міністерство освіти і науки україни

- •Національний університет «львівська політехнікa»

- •З лабораторних робіт №1, 2

- •Вашингтонський проект: розуміння потреб замовника

- •Аналіз вимог

- •Вашингтонський проект: аналіз доступності

- •Інженерний журнал: вимірювання об’єму потоку даних

- •Вашингтонський проект: аналіз мережного навантаження і проблем, пов'язаних з потоками даних

- •Визначення та вибір можливостей мережі

- •Ідентифікація та вибір мережевої моделі

- •Ієрархічна модель проектування мережі

1 Номер списку управління доступом, в даному випадку вказується, що це

_____________________________________________________________________________

звичайний список

permit Потік даних, що задовольняє вибраний

ним параметрам, буде спрямований далі

172.16.0.0 1Р-адрес, який буде використаний разом з шаблоном маски для визначення мережі-джерела

0.0.255.255 Шаблон маски, нулі вказують позиції

які повинні відповідати умовам, тоді

як одиниці вказують позиції, значення яких не впливає на надання доступу

_____________________________________________________________________________

Команда ip access - group в лістингу 6.1 створює гурт списку на вихідному інтерфейсі.

Приклад 2 стандартні списки управління доступом: відмова в доступі конкретному хосту

У лістингу 6.2 показано, як створити список, блокуючий передачу з адреси 172.16.4.13, а увесь інший потік направити на інтерфейс Ethernet 0. Перша команда access - list відмовляє в передачі вказаному хосту, використовуючи параметр deny. Маска адреси 0.0.0.0 в цьому рядку вказує на необхідність перевірки усіх бітів.

Лістинг 6.2. Відмова в доступі конкретному хосту

access-list I deny 172.16.4.13 0.0.0.0

access-list 1 permit 0.0.0.0 255.255.255.255

(неявно відмовляється в доступі усім іншим; у тексті це не відображується)

(ас- cess-list I deny 0.0.0.0 255.255.255.255)

interface ethernet 0 ip access-group 1

Ниже описаны поля листинга 6. 2

________________________________________________________________________________

Поле Опис

________________________________________________________________________________

1 Номер списку управління доступом, в даному випадку вказує, то це звичайний список

deny Потік даних, що задовольняє вибраним параметрам, не

буде відправлений далі

host Скорочення для шаблону маски 0.0.0.0

permit Потік даних, що задовольняє вибраним параметрам

буде спрямований далі

0.0.0.0 IP -адрес хоста-джерела, нулі використовуються для вказівки знакомісця (placeholder)

255,255.255.255 Шаблон маски, нулі вказують позиції, які повинні відповідати умовам, тоді як одиниці вказують позиції, значення яких не впливає на доступ. Якщо усі позиції заповнені одиницями, то це означає, що всі 32 біта в адресі джерела не перевірятимуться

_____________________________________________________________________________

У другій команді access - list комбінація 0.0.0.0 255.255.255.255 задає шаблон маски, яка пропускає пакети від будь-якого джерела. Вона також може бути записана з використанням ключового слова any. Усі нулі в адресі вказують на необхідність підстановки на це місце адреси і його перевірки, а усі одиниці в шаблоні маски вказують, що усі 32 біта в адресі джерела не перевірятимуться.

Будь-який пакет, що не відповідає умовам першого рядка списку, задовольнятиме умовам другого рядка і спрямований далі.

Приклад 3 стандартні списки управління доступом: відмова в доступі конкретної підмережі

У лістингу 6.3 показана установка конфігурації списку управління доступом, яка блокує передачу даних з підмережі 172.16.4.0, а усі інші потоки даних направляє далі. Слід звернути увагу на шаблон маски, записаний у виді : 0.0.0.255. Нулі в перших трьох октетах вказують на те, що ці біти не беруться до уваги. Відмітимо також, що для IP -адреса джерела використано ключове слово any.

Лістинг 6,3. Блокування даних з конкретної підмережі

access-list 1 deny 172.16.4.0 0.0.0.255

access-list 1 permit any

(неявна відмова в доступі усім іншим)

(access-list I deny any)

interface ethernet 0 ip access-group

Нижче описані поля лістингу 6. З

________________________________________________________________________________

Поле Опис

________________________________________________________________________________

1 Цей список управління доступом призначений для блокування

інформації, що поступає з конкретної підмережі 172.16.4.0, усі інші потоки даних будуть спрямовані далі

deny Потік даних, що задовольняє вибраним параметрам, не

буде відправлений далі

172.16.4.0 IP - адрес підмережі джерела

0.0.0.255 Шаблон маски, нулі вказують позиції, які повинні відповідати словам, тоді як одиниці вказують позиції значення яких не впливає на доступ. Маска з нулями в перших трьох октетах вказує, що ці позиції повинні задовольняти заданим умовам, 255 в останньому октеті показує, що значення цієї позиції не впливає на доступ

permit Потік даних, що задовольняє вибраним параметрам

буде спрямований далі

any

Замість цього параметра підставляється 0.0.0.0 255.255.255.255.

то усі позиції маски дорівнюють одиницям, означає, що усі 32 біта в адресі джерела не перевірятимуться

_____________________________________________________________________________

Розширені списки управління доступом

Розширені списки управління доступом (extended access control list, extended ACL)

використовуються частіше, ніж стандартні, оскільки вони забезпечують великі можливості контролю. Рекомендується, наприклад, використовувати їх в тих випадках, коли потрібно дозволити передачу даних в Worldwide Web і заблокувати протоколи FTP (File Transfer Protocol) або Telnet для використання їх мережами, що не належать компанії. Розширені списки перевіряють як адресу джерела, так і адресу одержувача. Вони можуть також перевіряти конкретні протоколи, номери портів і інші параметри. Це надає їм велику гнучкість в завданні умов, що перевіряються. Пакету може бути дозволена відправка або відмовлено в передачі залежно від того, звідки він був висланий і куди спрямований. Наприклад, на мал. 6.10 зображений розширений список, який дозволяє відправку електронної пошти з ЕО на SO, але блокує вхід в систему з видалених хостів і передачу файлів.

Припустимо, що інтерфейс ЕО на мал. 6.10 логічно пов'язаний з розширеним списком управління доступом. Це означає, при створенні списку були акуратно і послідовно записані відповідні директиви. Перед тим, як пакет буде спрямований на інтерфейс, він перевіряється списком управління доступом, пов'язаним з цим інтерфейсом.

На підставі перевірки, що виконується розширеним списком, пакету може бути дозволена передача або відмовлено в доступі. Для вихідних списків це означає, що пакет, якому дозволена передача, буде безпосередньо спрямований на ЕО. Якщо пакет не відповідає умовам списку, то він буде відкинутий. Список управління доступом маршрутизатора забезпечує контроль за допомогою брандмауера для заборони використання інтерфейсу ЕО. При відкиданні пакетів деякі протоколи відправляють один пакет відправникові, повідомляючи, що отримувач недосяжний.

Для одного списку можна визначити декілька директив. Кожна з них повинна посилатися на ім'я або на номер, для того, щоб усі вони були пов'язані з одним і тим же списком. Кількість директив може бути довільним і обмежено лише об'ємом наявній пам'яті. Звичайно, чим більше в списку директив, тим важче зрозуміти роботу списку і контролювати її. Тому рекомендується акуратно заносити усю інформацію про списки в спеціальний журнал.

Може виявитися, що стандартні списки управління доступом (номери, що мають, від 1 до 99) не забезпечують необхідного рівня управління фільтрацією потоку даних. Стандартні списки здійснюють фільтрацію на основі адреси джерела і маски. Вони також можуть повністю дозволити або заблокувати використання протоколу управління передачею (Transmis¬sion Control Protocol, TCP). Можливо, що знадобиться точніший спосіб управління потокоу даних і доступом.

Точніше управління потоком і фільтрацією можна здійснити за допомогою розширених списків управління доступом. Їх директиви перевіряють як адресу джерела, так і адресу одержувача пакету. Крім того, у кінці директиви розширеного списку є поле, що вказує номер порту необов'язкового протоколу TCP або протоколу передачі користувацьких дейтаграмм (User Datagram Protocol, UDP), що забезпечує додаткову точність фільтрації. Ці номери відповідають номерами портів протоколів TCP/IP. Деякі часто використовувані номери портів приведені в таблицю. 6.2.,

Таблиця 6.2. Загальні номери портів

________________________________________________________________________________Номер порту (десятковий) IP-протокол

________________________________________________________________________________

20 Данні протоколу FTP

21 Програма FTP

23 Telnet

25 Простого Поштового Транспортного

Протоколу (SMTP)

53 DNS

69 TFTP

________________________________________________________________________________

Можна задати логічну операцію, яку розширений список виконуватиме з окремими протоколами. Номери розширених списків знаходяться в діапазоні від 100 до 199.

Приклади розширених списків управління доступом

Повний формат команди access - list має наступний вигляд.

Router(config)# access-list номер-списку{permit | deny}

протокол source [маска-джерела destination маска-отримувача] [оператор операнд] [established] [log]

Параметри команди мають наступні значення.

________________________________________________________________________________

Параметр Опис

________________________________________________________________________________

номер-списку Вказує список, використовуються номери від 100 до 199

permit | deny Вказує на те, чи дозволяє дана позиція доступ до вказаної адреси

протокол Використовуваний протокол, наприклад IP, TCP, UDP, ICMP, GRE або IGRP

source и destination Вказує адреси джерела і одержувача

Маска - джерела і Шаблон маски, нулі вказують позиції, які повинні

маска -отримувача відповідати заданим умовам, тоді як одиниці вказують позиції, значення яких не впливає на доступ

оператор операнд it, gt, eq, neq (менше ніж, більше ніж, рівно, не рівно) і номер порту

established Дозволяє проходження ТСР-потоку якщо він використовує встановлене з'єднання (тобто якщо біт АСК в заголовку сегменту встановлений)

________________________________________________________________________________

Команда ip access - group зв'язує створений розширений список з вихідним або вхідним інтерфейсом. Слід звернути увагу на те, що кожному порту, протоколу і напряму може відповідати тільки один список. Команда має наступний формат.

Router(config)# ip access-group номер-списку {in | out}

Параметри команди мають наступні значення

________________________________________________________________________________

Параметр Опис

________________________________________________________________________________

номер-списку Вказує список, який буде логічно зв’язаний з цим інтерфейсом

in | out Вибирає, до яких пакетів цього інтерфейсу застосовуватиметься умова що приходить або до тих, що відправляються. Якщо не вказаний параметр in або out, то за умовчанням набуває значення out.

________________________________________________________________________________

Адресам джерела і одержувача або конкретним протоколам, що використовують розширені списки, мають бути присвоєні номери з діапазону від 100 до 199. Номерам портів протоколів верхнього рівня TCP і UDP, на додаток до інших умов, також мають бути присвоєні номери з цього діапазону. Деякі часто використовувані зарезервовані номери портів приведені в таблицю. 6.3.

________________________________________________________________________________

Десяткове число Ключове слово Опис Протокол

________________________________________________________________________________

0 Зарезервовано

1-4 20 21 23 25 42 53 69 70 80 133-159 160-223 161 224-241 242-255 |

FTP-DATA FTP TELNET SMTP NAMESERVER DOMAIN TFTP |

не вказано FTP (дані) FTP Термінальне з’єднання SMTP Сервер імен DNS TFTP Gopher WWW не вказано зарезервовані FNP не вказано не вказано |

TCP TCP TCP TCP UDP TCP/UDP UDP TCP/IP TCP

UDP |

Приклади конфігурацій розширених списків управління доступом в наведених нижче розділів відносяться до мережі, показаний на рис. 6.11. В першому прикладі блокується протокол FTP для OE. В другому прикладі блокується тільки вихід Telnet з інтерфейсу ЕО, а всім іншим даних доступ розширений.

Приклад 1 розширеного списку доступу: блокіровка протоколу FTP на інтерфейсі ЕО

В лістингу 6.4 показаний розширений список управління доступом, який блокує потік даних протоколу FTP.

Лістинг 6.4. Відказ протоколу FTP в доступу до інтерфейсу ео

access-list 101 deny tcp

access-list 101 permit ip |

172.16.4.0 172.16.3.0 172.16.4.0 0.0.0.0 |

0.0.0.255 0.0.0.255 0.0.0.255 255.255.255.255 |

eq eq |

20 21 |

(неявно відказує в доступі всім іншим; в тексті це не відображається) (access-list 101 permit ip 0.0.0.0 255.255.255.255

0.0.0.0 255.255.255.255)

interface ethernet 0 ip access-group 101

Опис значень відповідних полів лістингу 6.4.

Поле |

Опис |

101

deny

tcp 172.16.4.0 i 0.0.0.255

172.16.3.0 i 0.0.0.255

eq21

eq20 |

Номер списку управління доступом; вказує на розширений список Потік даних, задовольняючий вимоги, буде заблокований Протокол транспортного рівня Адрес і маска джерела, перших три октети повинні відповідати вимогам, останній не має значення Адрес і маска приймача, перші три октети повинні відповідати вимогам, останній не має значення Вказує на номер порта для протоколу FTP Вказує на номер порта для даних протоколу FTP |

Команда interface EO access-group 101 зв’язує 101-й список управління доступом з вихідним інтерфейсом ЕО. Відмітим, що цей список не блокує потік даних FTP; блокуються тільки порти 20 і 21. На серверах FTP легко може бути встановлена конфігурація для роботи на різних портах. Отже, попередній опис добре відомі номера портів не гарантує, що служби будуть представлені іменну на них.

Приклад 2 розширеного списку доступу: розширення доступу тільки на інтерфейс ЕО і блокування всіх інших потоків даних

В лістингу 6.5 показаний розширений список управління доступом, який розширює потік даних на інтерфейс ЕО для протоколу SMTP.

Лістинг 6.5. Дозвіл доступу тільки на інтерфейс ЕО і блокування всіх інших потоків даних

access-list 101 permit tcp |

172.16.4.0 |

0.0.0.255 any |

eq |

25 |

(неявно відказує в доступі всім іншим; в тексті це не відображається) |

||||

access-list 101 denny ip

|

0.0.0.0 0.0.0.0 |

255.255.255.255 255.255.255.255) |

|

|

interface ethernet 0 ip access-group 101

Нижче описані значення окремих полів лістингу 6.5.

Поле |

Опис |

|

101

Permit

tcp 172.16.4.0 i 0.0.0.255

0.0.0.0 i 255.255.255.255

eq 25

accesss-group 101 |

Номер списку управління доступом; вказує на розширений список Потік даних, задовольняючий вимоги, буде направлений дальше Протокол транспортного рівня Адрес і маска джерела, перших три октети повинні відповідати вимогам, останній не має значення Адрес і маска приймача, всі значення октетів не мають значення Вказує на відомий номер порта для SMTP Направляє канали списка управління доступом на інтерфейс вихідного порта ЕО |

|

|

||

В цьому прикладі дозволена пересилка SMTP-потока даних (eq 25) від мережі 172.16.4.0 з інтерфейсу ЕО. Пересилка всіх інших даних від любого джерела до любого приймача дозволена, це вказано ключовим словом any. Конфігурація інтерфейсу ЕО встановлена командою accesss-group 101 out. Таким виглядом, список 101 зв’язується з інтерфейсом ЕО вихідного порта.

Використання іменованих списків управління доступом

Іменовані списки позволяють звертатись до стандартним і розширеним спискам управління доступом за допомогою символьної строки (набір символів із букв і цифр) замість номера (від 1 до 199). Іменовані списки можуть бути використані для видалення з списків окремих рядків. Це позволяє модернізувати список без їх попереднього видалення і повторного редагування. Рекомендується використовувати іменовані списки в наступних випадках:

Якщо бажано інтуїтивно визначити список, використовуючи символьне ім’я.

Якщо вже є більше 99 стандартних і більше 100 розширених списків, які потрібно з конфігурувати на маршрутизаторі для даного протоколу.

Перед конкретної реалізацій іменного списку слідує прийняти до уваги наступне:

Іменовані списки несумісні з версіями операційної системи Cisco, представлені версією 11.2.

Неможна використовувати одне і те ж ім’я для декількох списків. Крім цього, списки різних типів не можуть мати однакових імен. Наприклад, не можна присвоїти ім’я George стандартному списку і одночасно розширеному списку.

Для присвоєння списку іменні необхідно виконати наступну команду.

Router (config) # ip access-list (standart | extended) ім’я

В режимі конфігурації можна вказувати одне або декілька вимог розширення або блокування доступу. Цим визначається, чи буде пакет пропущений або викинутий.

Router (config {std- | ext-} nacl) # deny {джерело [шаблон - джерела] | any}

або

Router (config {std- | ext-} nacljt permit (джерело [шаблон - джерела] | any}

Приведення нижче конфігурації створює стандартний список управління доступом з іменем Internetfilter і розширений список з іменем

marketinggroup:

interface Ethernet O/S

ip address 2.0.5.1 255.255.255.0

ip address-group Internetflitter out

ip address marketinggroup in

…

ip access-list standart Internetfliter

permit 1.2.3.4

deny any

ip access-list ip exended marketinggroup

permit tcp any 171.69.0.0 0.255.255.255 eq telnet

deny tcp any any

deny udp any 171.69.0.0 0.255.255.255 it 1024

deny ip any log

Команда deny

Команда deny використовується при конфігурації списків управління доступом до завдання умов в іменованих списках. Повний синтаксис команди має вигляд:

deny {джерело [шаблон-джерело] \ any} [log]

Форма даної команди з ключовим словом використовується для видалення вимог блокіровки доступу. Синтаксис команди:

no deny {джерело [шаблон-джерела ] \ any}

В наведеному нижче прикладі встановлені вимоги блокіровки для стандартного списку з іменем Internetfilter:

ip access-list standart Internetfilter

deny 192.5 .34.0 permit 128.88.0 .0 permit 36 .0 .0 .0 |

0.0.0.255 0.0.255.255 0.255.255.255 |

! (Примітка: всім іншим доступ заблокований неявним типом)

Команда permit

Команда permit використовується при встановленні конфігурації іменованого списку задач вимог дозволяння доступу. Повний синтез команди:

permit { джерело [шаблон-джерело] \ any} [log]

Форма даної команди з ключовим словом використовується для видалення вимог блокіровки доступу. Синтаксис команди:

no permit {джерело [шаблон-джерела ] \ any}

Ця команда використовується в режимі занесення конфігурації списку в слід за командою access-list для занесення вимог, при яких пакет проходить через список управління доступом.

Наведений нижче приклад задає стандартний список с іменем Internetfilder:

deny 192.5 .34.0 permit 128.88.0 .0 permit 36 .0 .0 .0 |

0.0.0.255 0.0.255.255 0.255.255.255 |

! (Примітка: всім іншим доступ заблокований неявним типом)

У наступному прикладі директиви дозволу доступу і блокіровки не має номера, а ключове слово no видаляє одне із вимог іменованого списку:

Router (config (std- | ext-} nacl) # {permit | deny} {ip ACL вимоги отбору}

{permit | deny} {ip ACL вимоги отбору}

no {permit | deny} {ip ACL вимоги отбору}

В наступному прикладі на інтерфейсі активується іменований список доступу протоколу IP:

Router (config-if) # ip access-group { ім’я \ 1-119 {in|out}

В наступному прикладі приведений повний лістинг:

ip access-list extended come_on

permit tcp any 171.69.0.0 0.255.255.255 eq telnet

deny tcp any any

deny udp any 171.69.0.0 0.255.255.255 it 1024

deny ip any any

interface ethrnet O/5

ip address 2.0.5.1 255.255.255.0

ip access-group over_out out

ip access-group come_on in

ip access-list standart over_and

permit 1.2.3.4

Використання списків управління доступом з протоколами

Списки управління доступом можуть управляти на маршрутизаторі Cisco більшістю протоколів. Для цього номер протоколу вказується в якості першого аргументу глобальної директиви списку. Маршрутизатор визначає потрібний тип програмного забезпечення на основі нумерованого посилання. Для одного протоколу можуть використовуватися декілька списків. Для кожного списку вибирається новий номер протоколу з відповідного діапазону. Але для кожного інтерфейсу та протоколу може використовуватися тільки один список. Для деяких протоколів на одному інтерфейсі можна згрупувати до двох списків - один для вхідного інтерфейсу і один для вихідного. Для інших протоколів можливе використання тільки одного списку, який обробляє як вхідні, так і вихідні пакети. Якщо список є вхідним, то при отриманні маршрутизатором пакету програмне забезпечення Cisco перевіряє його на відповідність умовам директив. Якщо пакету надається доступ, то він продовжує оброблятися програмним забезпеченням. Якщо в доступі йому відмовлено,то пакет відкидається. Якщо список є вихідним, то після отримання та направлення його маршрутизатором на вихідний інтерфейс, він перевіряється на відповідність умовам директив. Якщо дозвіл на доступ отримано, то програмне забезпечення передає пакет далі. Якщо доступ заблокований, то пакет відкидається і поміщається в корзину.

Інженерний журнал: привласнення протоколу імені або номера

Протоколу може бути присвоєно ім'я, яким може бути одне з ключових слів: eigrp, gre, icmp, igmp, igrp, ip, ipinip, nos, ospf, top, udp або число, яке являє собою номер протоколу і може бути цілим числом в діапазоні 1-255. Для Internet - протоколів (включаючи ІСМР, ТСР і UDP) слід використовувати ключове слово ір. Протоколи і відповідні їм номери приведені в стандарті RFC 1700.

Розміщення списків управління доступом

Як було описано раніше, списки управління доступом використовуються для контролю потоків даних шляхом фільтрації пакетів та знищення небажаних потоків. Від того, де розміщений список, залежить ефективність його застосування. Потоки даних, яким відмовляється в доступі, і джерело яких знаходиться на великій відстані від маршрутизатора, не повинні використовувати мережеві ресурси на шляху до нього.

Припустимо, що мета компанії полягає в тому, щоб відмовити в доступі Telnet-і FTP-потокам до порту Е1 маршрутизатора D комутованої локальної мережі Ethernet на порті Е1 маршрутизатора А, як показано на рис. 6.12. У той же самий час всі інші потоки даних повинні проходити безперешкодно. Досягти поставленої мети можна кількома способами. Рекомендується підхід, зв’язаний з використанням розширеного списку управління доступом, який виконує перевірку як адреси джерела, так і адреси одержувача. Розширений список слід розташувати на маршрутизаторі А. Тоді пакети не проходять по Ethernet - мережі маршрутизатора А через послідовні інтерфейси маршрутизаторів В і С і не надходять на маршрутизатор D. Потокам даних з різними адресами джерела і отримувача так само надається доступ до портів маршрутизаторів.

Рекомендується розміщувати список управління доступом як можна ближче до джерела даних, яким відказується в доступі. Стандартні списки не перевіряють адресу одержувача, тому стандартний список необхідно розміщувати як можна ближче до пункту призначення. Наприклад, як показано на рис. 6.12, для запобігання передачі даних з маршрутизатора А стандартний або розширений список слід розмістити на інтерфейсі ЕО маршрутизатора D.

Рис. 6.12. Стандартні списки управління доступом слід розміщувати якомога ближче до пункту призначення, а розширення - якомога ближче до джерела.

Використання списків управління доступом з брандмауерами

Рекомендується використовувати списки управління доступом з маршрутизаторами, які виконують роль брандмауерів (firewal) і часто розташовуються між внутрішньою і зовнішньою мережею, такою як Internet. Брандмауер створює ізольовану точку, в результаті чого зовнішні потоки не впливають на структуру внутрішньої мережі. Списки керування доступом можуть також використовуватися на маршрутизаторах, розташованих між двома частинами мережі для управління входом і виходом даних з деякої ділянки мережі.

Примітка

Для більшості протоколів при визначенні вхідного списку управління доступом, що використовується для фільтрації, в директиви необхідно також включити точні умови, що роблять можливою передачу повідомлень про зміни в маршрутизації. Якщо цього не зробити, то можлива втрата зв'язку з інтерфейсу в разі блокування всіх вхідних повідомлень, у тому числі і повідомлень про зміни в маршрутизації. Цього можна уникнути, додавши директиву permit any в кінець створюваного списка управління доступом.

Для забезпечення більшої безпеки мережі слід встановлювати мінімальну конфігурацію на граничних маршрутизаторах (border routers), розташованих на кордонах мережі. Це більшою мірою ізолює приватну мережу від зовнішньої мережі або від менш контрольованої частини мережі, забезпечуючи велику ступінь захисту.

На граничних маршрутизаторах списки управління доступом можуть бути створені для кожного мережевого протоколу, конфігурація якого встановлена на інтерфейсах маршрутизатора. При цьому можна зробити так, що вхідні потоки, вихідні, або і ті й інші будуть фільтруватися в інтерфейсі.

Вашингтонський проект: реалізація брандмауерів

З'єднання з Internet, передбачене в проекті Вашингтонського навчального округу, вимагає подвійної ізоляції брандмауерами всіх додатків, відкритих для Internet і які знаходяться в загальнодоступній магістральній мережі. Необхідно забезпечити, щоб всі з'єднання, зроблені з приватної мережі кожної школи, були заблоковані.

Налаштування архітектури брандмауерів

Брандмауер являє собою структуру, яка створюється між приватною мережею і зовнішнім світом з метою захисту від несанкціонованого вторгнення. У більшості випадків таке вторгнення відбувається з глобальної мережі Internet або з тисяч віддалених мереж, які він зв’язує. Зазвичай мережевий брандмауер складається з декількох пристроїв, як показано на рис. 6.13.

При такій архітектурі маршрутизатор, підключений до Internet (тобто зовнішній) направляє весь вхідний потік на шлюз рівня програми. Маршрутизатор, підключений до внутрішньої мережі (тобто внутрішній) приймає пакети тільки зі шлюзу програми.

Рис.6 13 Типовий брандмауер захищає мережу від несанкціонованого вторгнення з Internet

Насправді шлюз контролює надання мережевих послуг як у внутрішню мережу, так і з неї. Наприклад, деяким користувачам може бути надано право роботи в Internet, або тільки деяким додаткам дозволено встановлювати з'єднання між внутрішнім і зовнішнім хостами.

Якщо єдиним допустимим додатком є електронна пошта, то на маршрутизаторі має бути встановлено відповідне обмеження і через нього повинні проходити тільки такі пакети. Це захищає шлюз програми та запобігає його переповнення, яке може призвести до того, що частина даних буде відкинута.

Інженерний журнал: використання маршрутизатора в якості брандмауера

У цьому розділі описується ситуація, показана на рис. 6.13, де потрібно з допомогою списків управління доступом обмежити потоки даних на брандмауер і з нього.

Використання спеціально призначеного для цього маршрутизатора в якості брандмауера є досить бажаним, тому що при цьому маршрутизатор має чітко виражену мету і використовується в якості зовнішнього шлюзу, не завантажуючи цією роботою інші маршрутизатори. При необхідності ізоляції внутрішньої мережі брандмауер створює ізольовану точку і потоки даних у зовнішній мережі не зачеплять внутрішню мережу.

У наведеній нижче конфігурації брандмауера підмережа 13 мережі класу В являє собою підмережу брандмауера, а підмережа 14 забезпечує зв'язок з глобальною мережею Internet через провайдера послуг.

interface ethernet 0

ip address B.B.13.1 255.255.255.0

interface serial 0

ip address B.B.14.1 255.255.255.0

router igrp

network B.B.0.0

Ця проста конфігурація не забезпечує ніякого захисту і потік даних з зовнішнього світу надходить в усі сегменти мережі. Для забезпечення безпеки на брандмауері необхідно використовувати списки управління доступом і групи доступу.

Список управління доступом визначає потоки, яким буде надано доступ або відмовлено в ньому, а група доступу застосовує умови списку до деякого інтерфейсу. Списки можуть бути використані для блокування з'єднань, які представляються потенційно небезпечними і для дозволу доступу всім іншим з'єднанням або надавати доступ деяким з'єднанням і блокувати його для всіх інших. При установці конфігурації брандмауерів останній метод є більш надійним.

Найкращим місцем для створення списку є хост. Для цього використовується який-небудь текстовий редактор. Можна створити файл, що містить команди access-list, а потім завантажити його в маршрутизатор. Перед загрузкою списку доступу всі попередні визначення повинні бути видалені за допомогою команди

no access-list 101

Після цього команда access-list може бути використана для дозволу доступу всім пакетам, що повертаються по вже встановленим з'єднанням. Якщо використовувати ключове слово established, то умова буде виконана, коли в заголовку ТСР - сегмента буде встановлений біт підтвердження (ACK) або біт скидання (RST).

access-list 101 permit tcp 0.0.0.0 255.255.255.255

0.0.0.0 255.255.255.255 established

Після завантаження списку управління доступом на маршрутизатор і запису його в енергонезалежну оперативну пам'ять (nonvolatile random-access memory, NVRAM), цей список можна зв'язати з відповідним інтерфейсом. У даному прикладі потік даних, що надходить із зовнішнього світу через послідовний інтерфейс О фільтрується перед розміщенням його в підмережі 13 (ethernet 0). Тому команда access-group, що призначає список вхідним фільтруючим з'єднанням, повинна виглядати наступним чином.

interface ethernet 0

ip access-group 101

Для управління вихідним потоком з приватної мережі в Internet необхідно визначити список управління доступом і застосувати його до пакетів, що відсилаються з послідовного порту 0 маршрутизатора. Для цього пакетам, що повертаються з хостів і використовують Telnet чи FTP, повинний бути дозволений доступ до підмережі брандмауера в.в. 13.0

Якщо є декілька внутрішніх мереж, підключених до брандмауера, і він використовує вихідні фільтри, то потік даних між внутрішніми мережами буде обмежений в звязку з використанням фільтрів списків управління доступом. Якщо вхідні фільтри використовуються тільки на інтерфейсі, який звязує маршрутизатор з внутрішнім світом, то обмежень на звязок між внутрішніми мережами не буде.

Перевірка правильності установки списків управіння доступом

Команда show ip interface відображає інформацію про інтерфейси і показує чи установлені списки управліня доступом. Команда show access-lists відображає вмістиме всіх вписків. При вводі імені списка управліня доступом чи його номера в якості параметра цієї команди відображаєтсья вмістиме конкретного списка, як показано в лістингу 6.6.

Листинг 6.6 Відобразити ІР-інтерфейс

Router> show

Ethernet0 is up, line protocol is up

Internet address is 192.52.22.2, subnet mask is 255.255.255.0

Broadcast address is 255.255.255.255

Address determined by nonvolatile memory

MTU is 1500 bytes

Helper address is 192.52.71.4

Secondary address 131.192.115.2, subnet mask 255.255.255.0

Outgoing ACL 10 is set

Inbound ACL is not set

Proxy ARP is enabled

Security level is default

Split horizon is enabled

ICMP redirects are always sent

ICMP unreachables are never sent

ICMP mask replies are never sent

IP fast switching is enabled

Gateway Dascovery is disabled

IP accounting is disabled

TCP/IP header compression is disabled

Probe proxy name replies are disabled

Router>

Ключеві теми цієї глави

Пояснюється, яким чином маршрутизатори корпорації Cisco використовуються в мережах NetWare

Описується сімейство протоколів Novell NetWare

Описується адресація протокола Novell IPX

Описуєтсья інкапсуляція Novell

Пояснюється, яким чином корпорація Novell використовує RIP для маршрутизації

Описується протокол повідомлення про служби (Service Advertising Protocol)

Описуєтсья процес конфігурації Ethernet-маршрутизатора і послідувальних інтерфейсів з IPX-адресами

Описується процес знайдення IPX-адресів на віддалених маршрутизаторах

Описується провірка роботоздатності протокола ІРХ і звязку між маршрутизаторами

Описується процесс усунення помилок в роботі протокола ІРХ

Протокол Novell IPX

Введення

Novell NetWare представляє собою мережеву операційну систему (network operating system, NOS), яка представляє персональним комп’ютерам ідругим клієнтам доступ до своїх серверів. Сервери NetWare представляють клієнтам ряд мережевих служб, таких як спільний доступ до файлів і принтерів, служби каталогів і доступ до Internet. Багато серверів NetWare функціонують в якості Internet- і intranet- серверів, а також в якості прикладних платформ для баз даних, пропонованих для спільного використання. Розробки Novell захоплюють загальний сегмент ринку мережевих операційних систем ( більше 5 міліонів мереж і більше 50 міліонів клієнтів)

В якості доповнення до протоколу управління передачою і Internet-протоколу (Transmission Control Protocol/Internet Protocol), протокол міжмережевого обміну пакетами (Internetwork Packer Exchange, IPX), розроблений корпорацією Novell також являється широко використовуваним в мережевій індустрії протоколом. До виходу в 1998 році пятої версії OC Novell NetWare всі мережі NetWare використовували протокол ІРХ. Як і AppleTalk, Novell перевела ОС NetWare на використання протоколу ІР. Поскільки ІРХ-мережі вже встановлені і працюють, доцільно підтримувати їх і дальше. В цій главі описуєтсья протокол Novell IPX, його принцип дії і конфігурації.

Вашингтонський проект: реалізація протокола ІРХ

В цій главі описується використання протокола Novell IPX в мережі Вашингтонського освітнього округу. Необхідно встановити сервери робочих груп у всіх комп’ютерних класах кожної школи. Комп’ютерні класи находяться у відповідних освітніх сегментах локальної мережі. Служби обох видів, ІР і ІРХ, потрібно об’явити в мережі округа для других освітніх сегментів локальної мережі.

Маршрутизатори корпорації Cisco в мережах NetWare

Корпорації Cisco s Novell на протязі багатьох років співпрацювали з метою розробки і впровадження мереж, основаних на операційній системі NetWare. Хоча багато з протоколів NetWare спочатку розроблялися для використання в невеликих локальних мережах, корпорація Cisco внесла ряд покращень з метою підвищення продуктивності протоколів NetWare у великих і різнорідних мережах. Корпорация Cisco підтримує багаточисельні різновиди основного набору протоколів NetWare. Ці різновиди являються частиною програмного забезпечення міжмережевої операційної системи корпорації Cisco (Cisco Internetwork Operation System, IOS).

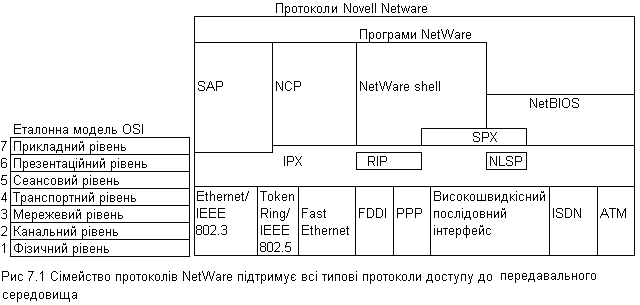

Набір протоколів Novell NetWare

Корпорація Novell розробила і представила в розпорядженні користувачів систему NetWare на початку 80-х років двадцятого століття. NetWare використовує архітектуру клієнт/сервер. Кліенти (які деколи називаються робочити станціями) запрошують у серверів служби, такі, наприклад, як доступ до файлів і принтерів. На відміну від серверів мереж Windows NT, сервери NetWare являються виділеними і не можуть використовуватися в якості робочих станцій клієнтів. На рис. 7.1 представлений набір протоколів NetWare, протоколи доступу до передавального середовища, підтримувані Cisco i NetWare, а також звязок між протоколами NetWare і еталонною моделью взаємодії відкритих систем OSI.

Замітка

Дейтаграмма представляє собою блок інкапсульованих даних, який проходить по мережі і не потребує підтвердження. Дейтаграмми використовуються протоколом ІР і протоколом передачі користувацьких дейтаграмм (User datagram Protocol, UDP). Слово дейта-граммний часто використовується для опису протоколів і мереж, які ділять дані на дискретні блоки і не потребують підтвердження про доставку.

У IPX-адресації Novell використовуються адреса, що складаються з двох частин - номера мережі і номера вузла (рис. 7.2). Номер вузла зазвичай являє собою МАС-адресу мережевого інтерфейсу цього вузла. Novell IPX підтримує безліч логічних мереж на одному мережевому інтерфейсі; при цьому кожна мережа вимагає єдиного типу інкапсуляції. Довжина номера мережі, котрий призначається мережевим адміністратором, не може перевищувати восьми шістнадцяткових чисел.

Примітка

Для вибору найкращого шляху IPX в якості метрики використовується такт (tick), який являється очікуваною затримкою при пересиланні пакету певного розміру. Один такт дорівнює 1 / 18 секунди. У разі, коли два шляхи характеризуються однаковим числом тактів, для вибору шляху IPX RIP застосовується кількість переходів. Хоча різні реалізації RIP мають багато спільного, слід зазначити, що версія корпорації Novell несумісна з реалізаціями RIP, що використовуються в інших наборах мережевих протоколів, таких як TCP / IP.

Рис. 7.2. Формат 80-бітового адреси протоколу Novell IPX; з них 32 біта відводиться під номер мережі і 48 бітів - під номера вузла

На рис. 7,3 показані дві IPX-мережі: 4ald і 3f. IPX-номер вузла являє собою число, що складається з дванадцяти шістнадцятиричних цифр. Зазвичай цей номер представляє собою МАС-адресу мережевого інтерфейсу даного вузла. Використання МАС-адреси в логічній адресації IPX позбавляє від необхідності використання протоколу перетворення адрес (ARP). Послідовні інтерфейси використовують в якості IPX-адреси вузла МАС-адреса Ethernet-адаптера. На рис. 7,3 показаний IPX-вузол 0000. 0c56.de33 в мережі номер 4ald і вузол 0000. Oc56.de34 У мережі номер 3f.

Незалежно від того, чи використовується інтерфейс локальний або розподіленої мережі, маршрутизаторам необхідно призначати ті ж номери IPX-мереж, які мають IPX-пристрої, використовують ці маршрутизатори. Основний спосіб отримати адресу в мережах Novell - звернутися за ним до мережевого адміністратора. Мережний адміністратор повинен вказати точну IPX-адресу мережі, в якій необхідно реалізувати підтримку IPX на маршрутизаторі Cisco. На маршртизаторі Cisco необхідно використовувати існуючий у цій мережі IPX-адрес. Ця адреса зазвичай вказується адміністратором мережі NetWare. У тих випадках, коли немає можливості отриати IPX-адресу в мережного адміністратора, його можна отримати від сусіднього маршрутізатора. Для цього слід звернутися до сусіднього маршрутизатора за допомогою емулятора терміналу (Telnet) за допомогою команд show protocols или show ipx interface.

Рис. 7.3. Кожний прилад в мережі IPX має свій унікальний адрес

Інженерний журнал: команда show ipx interface

Для визначення статусу IPX-інтерфейсів, конфігурація яких встановлена на маршрутизаторі, слід використовувати команду show ipx interface в привілейованому режимі (privileged EXEC command mode). Повний синтаксис команди:

show ipx interface [інтерфейс номер]

Аргумент interface означає фізичний інтерфейс і може бути одним з наступних типів: asynchronous (асинхронний), dialer (комутований), ethernet (стандарту IEEE 802.3), FDDI (розподілений інтерфейс передачі даних по волоконно-оптичним каналам (Fiber Distributed Data Interface, FDDI), loopback (програмний емулятор фізичного інтерфейсу), null (нуль-інтерфейс), serial (послідовний), Token Ring або tunnel (тунельний). Аргумент номер позначає номер інтерфейсу. Наприклад, позначає ethernet 0 вказує на перший інтерфейс типу Ethernet.

Нижче наведено приклад лістингу, отриманого в результаті виконання команди

show ipx interface.

Router# show ipx interface Ethernet 1

Ethernet1 is up, line protocol is up

IPX address is COS.0000.Oc05.6030, NOVELL-ETHER [up] line-up,

RIPPQ: 0, SAPPQ: 0 Delay of this Novell network, in ticks is 1 IPXWAN processing not enabled on this interface. IPX SAP update interval is 1 minute(s)

Нижче представлено докладне пояснення лістингу.

Поле Опис

Ethernet! is..., line Тип інтерфейсу і його поточний стан. Або інтерфейс під-protocol ... кпючен до мережі і є активним (up), або відключений і неактивний (down)

IPX address is... Адреса мережі і вузла для локального інтерфейсу маршрутизатора;

далі йде тип інкапсуляції, встановлений на інтерфейсі і статус інтерфейсу

NOVELL-ETHER Тип інкапсуляції, використовуваний на інтерфейсі маршрутизатора

(Якщо вона використовується)

[up] line-up Вказує, активізовано чи IPX-маршрутизація на даному інтерфейсі. Line-up означає, що IPX-маршрутизація активізована командою ipx routing, line-down, відповідно, означає що маршрутизація відключена. Слово в квадратних дужках надає детальну інформацію про стан IPX-маршрутизації в процесі її включення-відключення

rippq: Кількіть пакетів в RIP-черзі

sappq: Кількіть пакетів в SAP-чезрі

Secondary ad- Адреса вторинної мережі, сконфігурованої на даномe интерфей- dress is. . . сі (якщо вона є). За ним слідує тип інкапсуляції і стан інтерфейсу

интерфейса. Цей рядок з'являється тільки в тому випадку, коли за допомогою команди ipx network був встановлений адрес вторинної мережі.

Delay of this Значення параметра затримки (встановлюється командою ipx de Novell network, lay) in ticks ...

ipxwan proc- Показує, задана чи IPXWAN-обробка на цьому інтерфейсі, essing..

Встановлюється командою ipx ipxwan

IPX SAP update Показує частоту розсилки SAP- оновлень (встановлюється interval командою ipx sap-interval)

Вашингтонський проект: питання IPX-адресації

При плануванні IPX-адресації немає необхідності нумерувати хости, як це слід було б зробити в разі використання протоколів TCP / IP. Це відбувається тому, що адресами хостів для робочих станцій зазвичай є МАС-адреси їхніх мережних адаптерів. Проте в розподіленій мережі Вашингтонського навчального округу необхідно розробити схему IPX-нумерації мереж. Не можна забувати, що у маршрутизатора не може бути двох інтерфейсів, що належать одній логічної (IP, IPX і ін) мережі або підмережі. З цієї причини немає можливості використовувати один мережний номер у всій розподіленій мережі округу.

Під час розробки схеми IPX-нумерації слід пам'ятати, що номери мереж можуть мати не більше 32 біт (або 8 шістнадцятиричних чисел), але вони можуть починатися з ряду нулів для "заповнення адреси" ("pad out"). Наприклад, число 21 (шістнадцяткове) може бути використано в якості прийнятного мережевого номера, оскільки до нього можна додати нулі для розширення до 32-бітів (записується, як 8 шістнадцятиричних чисел): 00000021.

Деякі мережні адміністратори конвертують IP-адреса мережі в шістнадцяткову форму і використовують отриманий результат в якості IPX-номери мережі. Наприклад, підмережа 169.199.69.128/27 можна перетворити на А9С74580. Однак немає правила, що приписує чинити саме так. Можна використовувати початкові нулі для створення дуже простих номерів мереж (наприклад, 10, 20, 30 і т.д.). Далі у цій главі буде показано, що через проблеми на 2-му рівні може виникнути необхідність функціонування інтерфейсу маршрутизатора в двох логічних мережах, тобто з двома мережевими номерами одночасно. Після прочитання розділу, що описує типи інкапсуляції фреймів в мережах Novell, слід уважно вивчити вимоги Вашингтонського навчального округу для обліку вищесказаного при розробці схеми адресації.

Типи інкапсуляції мереж Novell

NetWare підтримує кілька типів інкапсуляції (тобто типів фреймів) для сімейства протоколів Ethernet. Всі вони також підтримуються маршрутизаторами корпорації Cisco.

Корпорації Xerox, Intel і Digital (відомі також під колективним назвою DIX) розробили Ethernet-стандарт в 1980 році. Стандарт був названий Ethernet версії I (Ethernet Version I). Два роки після DIX замінює його стандартом Ethernet версії II (Ethernet Version II), який є стандартним типом інкапсуляції для TCP / IP. Потім в 1982 році Інститут інженерів з електротехніки та електроніки (Institute of Electrical and Electronic Engineers, IEEE) починає роботу над поліпшенням структури фрейму Ethernet. За роботу над цим проектом ніс відповідальність Комітет 802.3. Однак корпорація Novell не могла чекати офіційного випуску специфікації фрейму і в 1983 році, грунтуючись на незакінченої розробці Комітету 802.3, випустила власну версію цієї специфікації. Novell назвала цей тип фрейму 802.3 (або Ethernet 802.3). Оскільки IEEE остаточно не допрацював специфікацію, цей стандарт також іноді називають "сирий Ethernet" (Ethernet raw). Двома роками пізніше IEEE, нарешті, випускає остаточну версію специфікації 802.3, в якій фрейм включає в себе заголовок керування логічним каналом (logical link control, LLC). LLC містить поля, які вказують точку доступу до служб. Ці поля роблять специфікацію IEEE (в даний час вона називається 802.2) несумісною з версією Novell 802.3, оскільки фрейм Ethernet 802.2 включає в себе точку доступу до служб. У програмному забезпеченні IOS корпорації Cisco цей стандарт називається ethemet sap (Novell називає його Ethernet_802.2). Проблеми сумісності версій привели до розробки четвертого типу фреймів - Ethemet SNАР. Основне, про що необхідно постійно пам'ятати - їх несумісність один з одним. Якщо сервер Novell використовує фрейми 802.3, а на маршрутизаторі Cisco встановлена інкапсуляція відповідно до стандарту 802.2, то два ці вузла не зможуть обмінюватися даними.

Нижче наведені основні терміни програмного забезпечення IOS Cisco і мереж Novell, що вживаються при обговоренні інкапсуляції.

Ethernet 802.3, званий також "сирий" Ethernet, є стандартом за замовчуванням для мереж NetWare з 2-ї версії по 3.11, включно.

Ethemet 802.2 або sap (також званий Novell Ethemet_802.2 або 802.3) представляє собою стандартний формат фреймів IEEE, включаючи заголовок LLC 802.2. З ви ходом в світ NetWare версій 3.12 і 4.x ця інкапсуляція стала новим стандартним форматом фреймів Novell і використовується також для OSI-маршрутизації.

Ethernet II або Агра (також званий Novell Ethernet_II або Ethernet версії II використовує заголовок стандарту Ethernet версії II і застосовується з TCP / IP.

Ethernet SNAP або snap (також званий Novell Ethernet_SNAP або snap) розширює заголовок IEEE 802.2 шляхом додавання до нього заголовка протоколу доступу до підмереж (Subnetwork Access Protocol, SNAP), який забезпечує код "типу інкапсуляції", аналогічний коду, визначеному в специфікації Ethernet версії II і використовуваному в TCP / IP і AppleTalk.

Примітка

На одному інтерфейсі можна використовувати декілька типів IPX-інкапсуляції, але тільки в тому випадку, якщо цьому інтерфейсу призначено декілька IPX-номерів мереж. Хоча різні типи IPX-інкапсуляції можуть спільно використовувати один інтерфейс, клієнти і сервери мереж Novell з різними типами інкапсуляції не можуть безпосередньо обмінюватися інформацією один з одним.

Найменування типів інкапсуляції, введені корпорацією Cisco

Апаратне і програмне забезпечення IOS Cisco підтримує весь спектр типів інкапсуляції Ethernet/802.3, вживаних в ОС NetWare. Устаткування корпорації Cisco розпізнає відмінності між різноманітними типами пакетів, незалежно від того, як вони були інкапсульовані. На одному інтерфейсі локальної мережі може підтримуватися декілька типів інкапсуляції, що дозволяє колишнім і новим вузлам NetWare співіснувати в одному сегменті локальной мережі до тих пір, поки в ніьому конфігуровані різні логічні мережі. Підтримка декількох типів IPX-інкапсуляції дозволяє понизити експлуатаційні витрати, спростити налаштування і полегшити перехід з одного методу Б 3 Х-інкапсуляції на іншій.

При конфігурації IPX-мережі може виникнути необхідність вказати тип інкапсуляції на серверах і у клієнтів Novell, а також на маршрутизаторі Cisco. Таблиця 7.1 допомагає вибрати відповідний тип шляхом зіставлення термінів Novell і Cisco IOS для одного і того ж типу фреймів.

Примітка

Слід переконатися в тому, що для відповідної IPX-інкапсуляції використовуються найменування Cisco і що типи інкапсуляції серверів, клієнтів і маршрутизаторів співпадають. Також слід звернути увагу на те, що, починаючи з версії 3.11 NetWare, типи за замовчуванням Ethernet IPX-інкапсуляції для маршрутизаторів Cisco не співпадають з типами за замовчування для серверів Novell.

Таблиця

7.1. Назви типів інкапсуляції, використовувані

корпорацією Cisco

Тип

інкапсуляції

Найменування

Novell

IPX

Найменування

Cisco

IOS

Ethernet

Ethernet

802.3

novell-ether

Ethernet

802.2

sap

Ethernet-ll

arpa

Ethernet

SNAP

snap

Token

Ring

Token-Ring

sap

Token-Ring

SNAP

snap

FDDI

FDDI

SNAP

snap

FDDI_802.2

sap

FDDI_RAW

novell-fddi

Вашингтонський проект: IPX-адресація і типи інкапсуляції

Конфігуруючи маршрутизатори для учбового округу, необхідно звернути увагу на сервери Novell підключені до інтерфейсу маршрутизатора. Якщо ці сервери працюють під управлінням NetWare 3.12 або 4.x, то необхідно налаштувати інтерфейс маршрутизатора на використання ethernet sap як тип фреймів. Якщо два сервера NetWare підключені до одного порту маршрутизатора і використовують при цьому різні типи фреймів, то слід налаштувати інтерфейс маршрутизатора на використання декількох типів пакетів. Таким чином, необхідно створити декілька логічних мереж (інтерфейс маршрутизатора матиме дві IPX-адреси, які співпадають по номеру хоста, але мають різні номери мереж).

Примітка

Novell 3.11 є досить старою технологією і багатомережеві адміністратори перейшли до використання версії 3.12 або 4.x. Внаслідок цього, якщо встановлюється новий сервер,що використовує IPX, і Cisco-маршрутизатор, то необхідно як тип фрейма вказати sap. Це необхідно тому, що якщо сервер використовує Ethernet 802.2, а робоча станція використовує тільки Ethernet 802 3, то вони не зможуть обмінюватися інформацією один з одним. Cisco-маршрутизатор за замовчуванням використовуватиме Ethernet 802.3. Сучасніші сервери не використовують за замовчуванням це значення, тому, як правило, буває необхідно явним чином встановити конфігурацію інкапсуляції.

Формати IPX-пакетів

IPX-пакет являє собою основний інформаційний блок в мережах Novell NetWare. Нижче представлено опис полів IPX-пакета.

Зустрічаються наступні значення.

5 — позначає протокол ЭРХ;

17 — позначає протокол ТСР.

Маршрутизація в мережах Novell з використанням протокола RIP

З'єднання існуючих локальних мереж Novell між собою і підтримка великої кількості клієнтів і серверів NetWare висуває особливі вимоги в таких питаннях, як розширеність і управління мережею. Програмне забезпечення Cisco IOS надає декілька принципових підходів для підтримки працездатності великих мереж Novell.

Програмне забезпечення Cisco IOS підтримує стандартний протокол Novell RIP, який є основою для взаємодії декількох локальних мереж Novell. В той же час часте розсилання повідомлень про оновлення, повільна конвергенція під час зміни топології мережі і обмеження, RIP, що накладається, на кількість переходів (не більше 16), роблять цей протокол незручним в громіздких мережах або мережах, що сполучаються за допомогою каналів розподіленої мережі.

Оскільки RIP є дистанційно-векторним протоколом маршрутизації, він використовує дві метрики для визначення шляху: такти затримки (ticks) і кількість переходів (hop count). Novell RIP перевіряє ці метрики, порівнюючи спочатку такти затримки для різних шляхів. Потім, якщо два або більш за шляхи мають однакову кількість тактів затримки, порівнюється кількість переходів в шляхах. У випадку, якщо два або білье шляхів володіють однаковою кількістю переходів, маршрутизатор здійснює розподіл навантаження. Розподіл навантаження (load share) означає використання два або білье шляхів для напряму пакетів до одного і того ж пункту призначення. Пакети при цьому розподіляються рівномірно серед декількох маршрутизаторів, що у свою чергу приводить до збалансованої роботи і збільшенню продуктивності мережі.

Інженерний журнал: команда ipx maximum-path

Для установки максимальної кількості рівноцінних шляхів, які будуть використовуватись маршрутизатором при перенаправленні пакетів, слід використовувати команду ipx maximum-path в режимі установки глобальної конфігурації. Повний синтаксис команди має вигляд: ipx maximum-path шляхи

Щоб відновити значення 1, прийняте за замовчуванням, слід використовувати наступну форму цієї команди: no ipx maximum-path

Аргумент шляху показує максимальну кількість еквівалентних за витратами шляхів, які використовуватимуться маршрутизатором. Він може приймати значення в діапазоні від 1 до 512. Значення, прийняте за замовчуванням, рівне 1.

Команда ipx maximum-path розроблена для підвищення пропускної спроможності. Ця команда дозволяє маршрутизатору вибирати паралельні шляхи серед декількох еквівалентних за витратами шляхів (нагадаємо, що спочатку маршрутизатор вибирає шлях з мінімальними витратами). IPX розподіляє навантаження на основі почергової роздачі пакетів в режимі кільцевого списку очікуючих виконання завдань (round-robin fashion), незалежно від використовуваного типу комутації (швидка, fast switching) або з обробкою (process switching)). Це означає, що перший пакет відсилається по першому шляху, другий по другому шляху і т.д. Якщо пакет відсилається по останньому вибраному шляху, то наступний за ним пакет буде відправлений по першому шляху і весь цикл повториться знову.

Обмеження на максимальну кількість еквівалентних за витратами шляхів дозво-

позволяє оптимально використовувати пам'ять в разі складної конфігурації або обмеженого обсягу пам'яті маршрутизатора. Крім того, в мережах з великою кількістю різних шляхів та кінцевих систем з обмеженою можливістю кешування позачергових пакетів, при використанні декількох шляхів ефективність роботи може знижуватися. У наведеному нижче прикладі маршрутизатор використовує до трьох паралельних шляхів: Router (config) # ipx maximum-paths 3

Таблиця маршрутизації Novell RIP відрізняється від таблиці маршрутизації протоколу ГР тим, що маршрутизатор веде окрему таблицю для кожного активного ГРХ- протоколу. Отже, кожен активний ГРХ- маршрутизатор періодично розсилає копію своєї Novell RIP-таблиці маршрутизації найближчому сусіду. Сусідні IPX-маршрутизатори додають дистанційні вектора перед передачею копій своїх Novell RIP-таблиць своїм власним сусідам.

Протокол розщеплення горизонту, володіючи "найкращою інформацією" запобігає передачі сусіднім маршрутизатором широкомовних Novell RIP-таблиць про IPX-інформації тому, в мережі, з яких він отримав цю інформацію. Novell RIP також використовує механізм старіння інформації для обліку умов передачі, в той час як активний IPX-маршрутизатор припиняє роботу без розсилки будь-яких повідомлень своїм сусідам. Періодичні поновлення встановлюють на нуль таймер механізму старіння. Оновлення таблиць розсилаються з 60-секундними інтервалами. У деяких мережах така частота оновлень може викликати надмірне потік службових даних.

Інженерний журнал: команда ipx routing

Для активізації IPX-маршрутизації використовується команда ipx routing в режимі встановлення глобальної конфігурації. Повний синтаксис команди має вигляд: