- •Information request (Інформаційний запит).

- •Information reply (Відповідь на інформаційний запит).

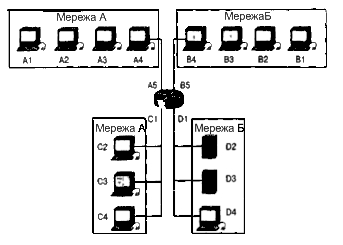

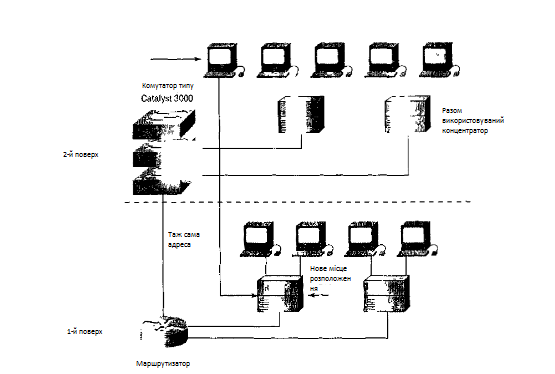

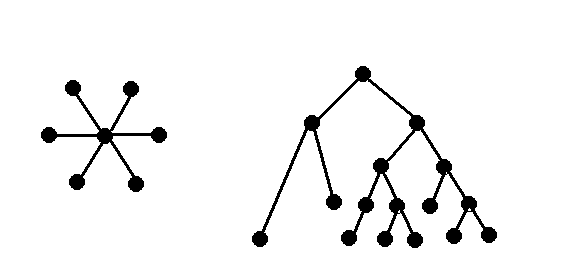

- •Мал. 4 6 Для реалізації малих мереж може знадобитись лише одна монтажна шафа в центрі "Зірки "

- •Вашингтонський проект: вимоги до схеми зєднань локальної мережі

- •Проектування другого рівня топології локальної мережі.

- •Вашингтонський проект: цілі проектування другого рівня

- •Вашингтонський проект: списки керування доступом

- •Вашингтонський проект: використання списків керування доступом

- •1 Номер списку управління доступом, в даному випадку вказується, що це

- •172.16.0.0 1Р-адрес, який буде використаний разом з шаблоном маски для визначення мережі-джерела

- •0.0.255.255 Шаблон маски, нулі вказують позиції

- •Ipx routing [вузол]

- •Моніторинг стану ipx -інтерфейса

- •Міністерство освіти і науки україни

- •Національний університет «львівська політехнікa»

- •З лабораторних робіт №1, 2

- •Вашингтонський проект: розуміння потреб замовника

- •Аналіз вимог

- •Вашингтонський проект: аналіз доступності

- •Інженерний журнал: вимірювання об’єму потоку даних

- •Вашингтонський проект: аналіз мережного навантаження і проблем, пов'язаних з потоками даних

- •Визначення та вибір можливостей мережі

- •Ідентифікація та вибір мережевої моделі

- •Ієрархічна модель проектування мережі

Ключові теми цього розділу:

Розглянуті загальні функції еталонної моделі OSI і вирішувані нею проблеми;

Описана характеристика фізичного рівня еталонної моделі OSI;

Описана характеристики канальног рівня еталонної моделі OSI;

Описана характеристика мережного рівня еталонної моделі OSI;

Описана характеристика транспортного рівня еталонної моделі OSI;

Розглянуті функції маршрутизатора в мережі;

Описана робота різних протоколів.

Еталонна модель OSI і маршрутизація

Вступ

Комп’ютерна мережа являє собою складну систему, яка включає в себе багато чисельні середовища передачі інформації, протоколи передачі і двосторонні зв’язки з мережами, розташованими поза центральним вузлом зв’язку. Правильно спроектована і акуратно встановлена мережа дозволяє значно полегшити проблеми, що виникають при подальшому її розширенні. Проектування, установка і забезпечення роботи комп’ютерної мережі може виявитись нелегкою задачею. Навіть в невеликій мережі, яка складається лише з 50 машин, можуть виникнути серйозні проблеми, які призведуть до непередбачуваних наслідків. Великі мережі, що складаються із тисяч вузлів, можуть створити ще більш серйозніші проблеми. Незважаючи на значний прогрес в збільшенні потужності мережного обладнання і оптимізації процесів обміну даними, проектування і встановлення мережі надалі залишаються досить серйозними задачами.

В наступному розділі розглядається еталонна модель взаємодії відкритих систем OSI(Open System Interconnection, OSI), а також дається загальний опис процесу проектування мережі і методів маршрутизації. Використані згадувані вище моделі в якості загального еталона полегшує вирішення питань, пов’язаних з внесенням змін до мережі, а її ієрархічна структура дозволяє розподілити проектування мережі на проектування окремих її рівнів. Еталонна модель OSI є основою проектування і встановлення мереж, а її рівні виконують свої часткові задачі при здійсненні обміну даними. Рівні 1-4 є найважливішими для забезпечення роботи мережі. Ці чотири рівні виконують наступні фукції:

Визначають тип і швидкість використовуваного передаваючого середовища;

Визначають спосіб передачі даних;

Визначають використовувані схеми адресації;

Забезпечують надійність передачі даних по мережі і визначають спосіб керування потоком даних;

Задають тип використовуваного протокола маршрутизації;

Багаторівнева модель мережі:

еталонна модель OSI

Для спрощення опису мережних операції моделі мереж використовують декілька рівнів.Розподіл операцій на декілька рівнів називається ”розшаруванням”(layering). Для того щоб зрозуміти важливість такого розшарування, розглянемо еталонну модель OSI, рівні якої використовуються для опису обміну даними між комп’ютерами і яка допомагає зрозуміти процес розшарування. Використання рівнів спрощує вирішення задач, які виникають при обміні даними між двома комп’ютерами. При цьому кожен рівень зосереджений на виконанні своїх специфічних функцій, що дозволяє розробнику мережі вибрати для кожного рівня оптимальний тип пристроїв і виконуваних функцій. В еталонній моделі OSI є сім рівнів, які мають фіксовані номери і виконують характерні для них функції.

Серед причин розподілу різних мережних функцій на рівні відмітимо наступні.

• Використання рівнів дозволяє розділити мережеві операції на блоки, що мають простішу структуру.

• Використання рівнів дозволяє використовувати стандартний інтерфейс для забезпечення сумісності в рамках концепції "plug and play".

• Використання рівнів дозволяє проектувальникові зосередити свою увагу на створенні окремих модулів, кожний з яких виконує деякий комплекс операцій.

• Використання різних рівнів дозволяє забезпечити структурну симетрію функцій, що виконуються окремими модулями, внаслідок чого ці модулі можуть працювати спільно.

• Використання рівнів дозволяє вносити зміни до окремих модулів, не зачіпаючи при цьому інші модулі, що прискорює модернізацію окремих частин мережі.

• Використання рівнів дозволяє підрозділити завдання проектування мережі на окремі, простіші операції.

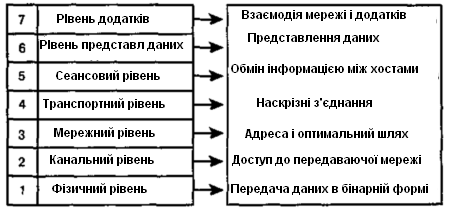

Як показано на мал. 1.1, кожен рівень еталонної моделі OSI виконує особливі, характерні саме йому функції, які перераховані нижче.

• Рівень додатків (7-й рівень). Цей рівень використовується для забезпечення роботи додатків користувача. Наприклад, для текстового редактора на цьому рівні здійснюється передача файлів.

• Рівень представлення даних (6-й рівень). Цей рівень забезпечує представлення даних і їх форматування, а також визначає синтаксис передачі даних. У разі, коли цей синтаксис відповідає вимогам мережі, дані, використовувані додатком можуть бути отримані з мережі і передані в неї.

• Сеансовий рівень (5-й рівень). Цей рівень забезпечує сеанс обміну даними між додатками, а також управляє цим процесом.

• Транспортний рівень (4-й рівень). На цьому рівні відбувається формування сегментів даних і перетворення їх в потік даних. Цей рівень здатний гарантувати встановлення зв'язку і надійну передачу даних.

• Мережевий рівень (3-й рівень). На цьому рівні вибирається оптимальний спосіб передачі даних з однієї точки мережі в іншу. На цьому рівні працюють маршрутизатори. При цьому використовуються схеми логічної адресації, якими може управляти мережний адміністратор. Цей рівень використовує схему адресації протоколу IP, а також схеми адресації AppleTalk, DECNet, Vines і IPX.

• Рівень каналу зв'язку або канальний рівень (2-й рівень). На цьому рівні відбувається фізична передача даних. При цьому посилаються повідомлення про помилки аналізується топологія мережі і здійснюється управління потоком даних. На цьому рівні використовуються МАС-адреси, які також називаються адресами управління доступом до середовища або апаратними адресами (Media Access Control).

• Фізичний рівень (1-й рівень). На цьому рівні використовуються електричні механічні, процедурні і функціональні засоби для установки і підтримки фізичного зв'язку між різними пристроями мережі. При цьому використовуються такі фізичні передавальні середовища, як виті пари, коаксіальні і оптоволоконні кабелі.

Мал. 1.1. Еталонна модель OSI визначає функції різноманітних рівнів, які можуть бути використані виробниками мережевих пристроїв для полегшення процесу проектування і модернізації мереж

Обмін інформацією між пристроями одного рангу

Еталонна модель OSI описує процес проходження інформації від прикладної програми (такої, наприклад, як електронні таблиці) через передаюче середовище до іншої прикладної програми, що працює на іншому комп'ютері. У міру того як інформація проходить через різні рівні мережі, її вигляд все менш нагадує звичний для користувача і все більш перетворюється на послідовність нулів і одиниць, яка є первинною мовою комп'ютера.

Кожен рівень для здійснення обміну даними з відповідним рівнем іншої системи використовує власний протокол. При цьому інформація передається у вигляді модулів даних протоколу (protocol data units,PDU).

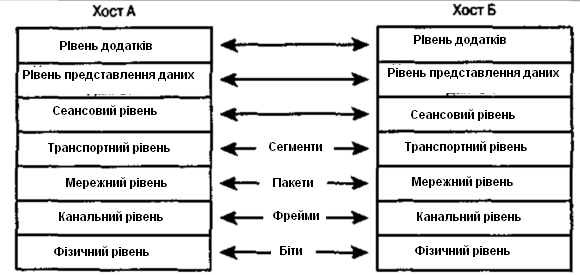

На мал. 1.2 приведений приклад зв'язку OSI -типу. На хості (host) А знаходиться інформація, яку потрібно передати на хост В. Додаток на хості А виконує обмін інформацією з рівнем додатку хоста В, який, у свою чергу, обмінюється інформацією з рівнем представлення даних того ж хоста і так далі, аж до досягнення фізичного рівня хоста А. Цей фізичний рівень відправляє і отримує інформацію через фізичне середовище, що передає. Після того, як дані пройшли по фізичних пристроях і отримані хостом В, вони проходять по рівнях хоста В у в зворотному порядку (спочатку фізичний рівень, потім рівень каналу зв'язку і т.д.), поки, зрештою, не поступлять на рівень додатку хоста В.

Мал. 1.2. При обміні інформацією між хостами використовуються протоколи відповідних рівнів; при цьому нижній рівень забезпечує можливість роботи вищестоящого рівня

Хоча кожен рівень хоста А обмінюється даними з прилеглими рівнями, він також виконує деякі первинні, властиві саме йому функції. Вони полягають в обміні даними з відповідним рівнем хоста В, тобто 1-й рівень хоста В виконує обмін даними з 1-м рівнем хоста А, 2-й рівень хоста В виконує обмін даними з 2-м рівнем хоста А і т.д.

Розшарування в еталонній моделі OSI не допускає безпосередньої комунікації між відповідними рівнями різних хостів. Тому для обміну даними з відповідним рівнем хоста В кожен рівень хоста А повинен користуватися послугами прилеглих до нього рівнів свого хоста. Припустимо, що 4-й рівень хоста А повинен здійснити обмін даними з 4-м рівнем хоста В. Для цього 4-й рівень хоста А повинен скористатися послугами 3-го рівня свого хоста. При такій взаємодії 4-й рівень називають користувачем служби (service user), а 3-й рівень — провайдером цієї служби (service provider). Служби 3-го рівня надаються 4-у рівню в точці доступу до служби (service access point, SAP), котра є тим місцем, в якому 4-й рівень може запитати служби 3-го рівня. Таким чином, як показано на мал. 1.2, ТСР-сегменти стають частиною пакетів (packet) мережевого рівня (званих також дейтаграмами (datagram), якими обмінюються між собою відповідні рівні мережі. У свою чергу ІР-пакети стають частиною фреймів каналу зв'язки, якими обмінюються безпосередньо сполучені між собою пристрої. В кінцевому підсумку ці фрейми перетворяться в послідовності бітів при остаточній передачі даних між пристроями по протоколу фізичного рівня.

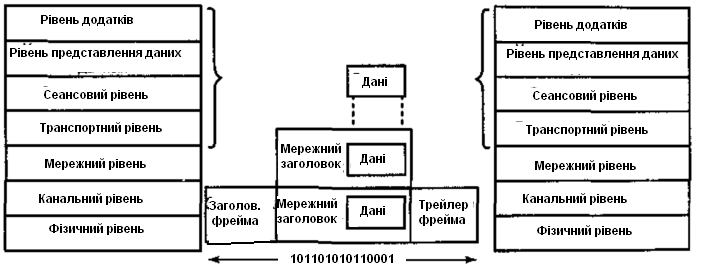

Інкапсуляція даних

Яким чином 4-й рівень хоста В дізнається про наміри 4-го рівня хоста А? Персональні запити 4-го рівня зберігаються у вигляді інформації, що управляє, яка передається між відповідними рівнями у вигляді заголовка (header), який приєднується до передаваної прикладної інформації. Робота кожного рівня еталонної моделі OSI залежить від виконання своїх функцій ніжнім по відношенню до нього рівнем. Для виконання цих функцій нижній рівень використовує інкапсуляцію, при якій РDU верхнього рівня розміщується в полі даних, після чого додаються заголовки і трейлери (trailer), які потрібні цьому рівню для виконання його функцій.

Поняття даних і заголовка є відносними і залежать від того, на якому рівні відбувається аналіз блоку інформації. Наприклад, для 3-го рівня інформаційний блок складається із заголовка 3-го рівня і подальших даних. Проте самі дані 3-го рівня можуть включати заголовки 4-го, 5-го, 6-го і 7-го рівнів. Аналогічним чином заголовок 3-го рівня є звичайними даними для 2-го рівня. Ця структура показана на мал. 1.3. На закінчення відзначимо, що додавання кожним рівнем заголовка не є обов'язковим. Деякі рівні просто перетворять отримувані дані для того, щоб вони стали доступними прилеглим рівням.

Рис, 1.3. Завданням мережевого рівня є передача даних по мережі, з використанням інкапсуляції даних і заголовку

Наприклад, мережний рівень надає службу транспортному рівню, а транспортний рівень перетворить дані для мережного рівня, додаючи до них заголовок. Цей заголовок містить, необхідну для завершення передачі інформацію, таку як логічні адреси джерела й одержувача. Рівень каналу зв'язку, у свою чергу, надає службу мережному рівню, інкапсулюючи інформацію мережного рівня у фрейм. Заголовок фрейму містить інформацію, необхідну для виконання каналом зв'язку своїх функцій. Наприклад, заголовок фрейму містить фізичні адреси. Фізичний рівень також надає службу рівню каналу зв'язки, преутворюючи фрейм цього каналу в набір нулів і одиниць для наступної передачі через фізичне середовище (звичайно по дроту).

Припустимо, що хост А бажає відправити хосту В по електронній пошті наступне повідомлення:

The small gray cat ran up the wall to try to catch the red bird (Сіра кішечка підбігла до стіни щоб піймати червону пташку)

У процесі інкапсуляції даних, що дозволяє передати це повідомлення по електронній пошті, виконуються п'ять етапів перетворення.

Етап 1. Коли користувач посилає електронне повідомлення, буквенно-цифрові символи послідовно перетворяться в дані для передачі на 7, 6 і 5- м рівнях і після цього передаються в мережу.

Етап 2. Використовуючи сегменти свого формату, транспортний рівень упаковує дані для транспортування їх по мережі й забезпечує надійний зв'язок між двома хостами, що беруть участь у передачі й прийманні електронного повідомлення.

Етап 3. На 3-му рівні дані впаковуються в пакет (дейтаграмму) , що містить мережний заголовок, логічні адреси відправника й одержувача. Після цього мережні обладнання пересилають пакети по мережі, використовуючи обраний маршрутизатором шлях.

Етап 4. На 2-му рівні кожне мережне обладнання повинне вставити пакет у фрейм. Фрейм дозволяє здійснити з'єднання з наступним мережним обладнанням. Кожне обладнання на обраному мережному шляху вимагає створення фрейму для з'єднання з наступним обладнанням.

Етап 5. На 1-му рівні фрейм повинен бути перетворений у послідовність нулів і одиниць для проходження по передавальнім середовищу (звичайно по проведенню). Механізм синхронізації дозволяє розрізняти між собою ці біти в міру того як вони проходять через передавальне середовище. На різних ділянках мережного шляху тип передавального середовища може мінятися. Наприклад, електронне повідомлення може почати свій рух у локальній мережі, перетнути магістраль, вийти в розподілену мережу й досягтися пункту призначення в іншій віддаленій локальній мережі.

Фізичний рівень

У цей час у мережі Ethernet і мережі стандарту ІЕЕЕ 802.3 може використовуватися будь-який протокол локальної мережі (Local Access Network, LAN). При цьому термін Ethernet часто використовується для позначення будь-яких локальних мереж, що використовують множинний доступ з контролем несучої й виявленням колізій (carrier sense multiple access collision detect, CSMA/CD), які в цілому задовольняють специфікаціям Ethernet, включаючи стандарт ІЕЕЕ 802.3.

При розробці Ethernet ставилося завдання заповнення середнього діапазону між низькошвидкісними мережами великого розміру й спеціалізован, що звичайно працюють в одному приміщенні малими високошвидкісними мережами. Використання Ethernet ефективно в тих випадках, коли по каналу локального зв'язку необхідно забезпечити високошвидкісну нерегулярну передачу даних, обсяг яких іноді досягає великої величини.

Термін Ethernet ставиться до сімейства конкретних реалізацій локальних мереж, яке містить у собі три основні категорії.

• Мережі Ethernet і мережі стандарту IEEE 802.3.Lan-специфікації, що працюють зі швидкістю 10 Мбіт/з по коаксіальному кабелю.

• Мережі Ethernet 100 Мбіт/с. Окрема специфікація локальної мережі, також відома як швидкий Ethernet (Fast Ethernet), яка працює на крученому парі зі швидкістю 100 Мбіт/с.

• Мережі Ethernet 1000 Мбіт/с. Окрема Lan- Специфікація, також відома як гігабайтовий Ethernet (Gigabit-ethernet), що працює на оптоволоконному кабелі й на крученому парі зі швидкістю 1000 Мбіт/с.

Ethernet-Технологія збереглася дотепер і займає важливе місце серед інших завдяки її величезній гнучкості, а також простоті й легкості реалізації. Незважаючи на те, що в якості заміни пропонувалися й інші технології, мережні менеджери й нині часто вибирають Ethernet або його похідні як ефективний засіб вирішення проблем, що відповідає сучасним вимогам. Для подолання обмежень Ethernet винахідливі користувачі (і організації, що брати участь у розробці стандартів) постійно створюють усі нові й нові "надбудови" над стандартним Ethernet. Критики, можливо, скажуть, що Ethernet - технологія, не здатна до росту, однак лежача в її основі схема продовжує залишатися одним з основних засобів передачі інформації в сучасних додатках.

Фізичні з'єднання мереж Ethernet 802.3

Специфікації Ethernet і стандарти на кабелі ІЕЕЕ 802.3 визначають шинну топологію локальних мереж, що працюють зі швидкостями до 10 Мбіт/с.

На мал. 1.4 проілюстроване застосування трьох існуючі кабельні стандартів.

• Стандарт 10Base2, відомий як тонкий (thin) Ethernet. Цей стандарт дозволяє створювати сегменти довжиною до 185 метрів з передачею по коаксіальному кабелю.

• Стандарт 10baseS, відомий як товстий (thick) Ethernet. Цей стандарт дозволяє створювати сегменти довжиною до 500 метрів з передачею по коаксіальному кабелю.

• Стандарт 10baseL. Використовується для передачі Ethernet-фреймів по недорогій крученій парі.

Ethernet і стандарти на кабелі ІЕЕЕ 802.3 визначають мережу із шинною топологією й сполучним кабелем між кінцевими станціями й передавальним середовищем. Для Ethernet цей кабель називається кабелем трансівера (transceiver cable). Він з'єднує із трансівером обладнання, підключене до фізичного передавального середовища. У випадку конфігурації ІЕЕЕ 802.3 ситуація приблизно така ж, за винятком того, що з'єднуючий кабель називають інтерфейсом модуля, що підключається (attachment unit interface, AUI), а сам трансівер називають модулем підключення до передавального середовища (media attachment unit, MAU). В обох випадках кабель приєднує до плати інтерфейсу (або до ланцюга інтерфейсу) усередині кінцевої робочої станції.

Станції

з'єднуються із сегментом мережі кабелем,

що проходять від AUI

на робочій станції до MAU,

який безпосередньо приєднаний до

коаксіального кабелю Ethernet.

Оскільки стандарт 10baseТ

надає доступ тільки до одній станції,

станції, приєднані до Ethernet

за допомогою 10baseТ,

майже завжди підключені до концентратора

або комутатора LAN.

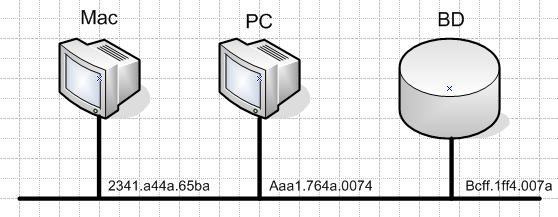

Рівень каналу зв'язку

В еталонній моделі OSI доступ до передавального середовища здійснюється на рівні каналу зв'язку. Рівень каналу зв'язку або 2- й рівень, де використовується МАС-адреса, прилягає до фізичного рівня. Жодні дві МАС-адреси не можуть бути однаковими. Таким чином, мережевий адаптер (network interface card, NIC) є тем місцем, де обладнання приєднує до фізичного середовища й кожний NIC має свій унікальний МАС-адреса.

Перед випуском із заводу кожного NIC виробником йому призначається унікальний номер. Ця адреса запрограмована в мікросхемі, розташованої на NIC. Оскільки МАС-адреса є на кожному мережному адаптері, то при його заміні фізична адреса цього комп'ютера (робочої станції) міняється на МАС-адресу мережного адаптера.

Для запису МАС-адреси використовується шістнадцяткова система числення. Існують два формати МАС-адрес: 0000.Ocl2.3456 і 12-34- 56.

Пояснимо це на прикладі мотелю. Припустимо, що в номері 207 установлений замок; назвемо його замок А. Ключем А можна відкрити двері номера 207. Аналогічно, у номері 410 установлений замок F і його ключем F можна відкрити двері номера 410.

Припустимо, що замки Лепеха міняються місцями. Після цього ключ А відкриває двері номера 410, а ключ F відкриває двері номера 207.

Якщо випливати цієї аналогії, то мережні адаптери є замками. Якщо міняються місцями мережні адаптери, то відповідні ключі теж необхідно поміняти місцями. У цій ситуації ключі є MAC- адресами.

У випадку, якщо одне обладнання мережі Ethernet бажає переслати дані на інше обладнання, то мережний шлях до цього іншого обладнання може бути прокладений з використанням МАС-адреси останнього. Передані по мережі дані містять у собі МАС-адреса адресата. У процесі проходження їх по мережі мережний адаптер кожного обладнання перевіряє відповідність свого МАС-адреси фізичній адресі одержувача, яка втримується в кожному пакеті даних. Якщо такої відповідності немає, то NIC не реагує на цей пакет даних і він продовжує рухатися до іншої станції.

Однак якщо ці номери збігаються, то мережний адаптер робить копію цього пакета даних і направляє її в комп'ютер, де вона міститься на рівні каналу зв'язки. Навіть якщо така копія була зроблена, сам пакет продовжує рухатися по мережі, де інші мережні адаптери також можуть переглянути його й перевірити наявність описаного вище відповідності.

Інтерфейс мережі Ethernet/802.3

Ethernet і канал зв'язку 802.3 забезпечують транспортування даних по фізичному каналу,, що з'єднує два пристрої. Наприклад, як показано на рис. 1.5, у локальній мережі Ethernet три пристрої можуть бути безпосередньо приєднані один до іншого. На комп'ютері Macintosh ліворуч і на комп'ютері Intel у середині малюнка зазначені МАС-адреси, використовувані канальним рівнем. Маршрутизатор, розташований праворуч, також використовує МАС-адреси для кожного свого Lan- Інтерфейсу.

Мережний

рівень

Мережний

рівень

На мережному рівні еталонної моделі OSI використовуються кілька протоколів.

• Протокол IP забезпечує маршрутизацію дельтаграм із негарантованою доставкою (best-effort delivery) без установки логічного з'єднання (connectionless). Цей протокол не цікавиться змістом дельтаграм; він лише шукає найкращий спосіб направити дельтаграму до місця її призначення.

• Протокол керуючих повідомлень у мережі Internet (Internet Control Message Protocol, ICMP) забезпечує можливість керування й відправлення повідомлень.

• Протокол перетворення адрес (Address Resolution Protocol, ARP) визначає адреса рівня каналу зв'язки по відомому Гр- Адресі.

• Зворотний ARP (reverse ARP, RARP) визначає мережна адреса обладнання в ситуаціях, коли відома адреса канального рівня.

IP-Адресація й під мережі

У середовищі TCP/IP кінцеві станції мають можливість здійснювати зв'язок із серверами, хостами або іншими кінцевими станціями. Це відбувається тому, що кожний вузол, що використовує протокол TCP/IP, має унікальний 32- бітову логічну адресу, яку часто називають Ip- Адресою (IP address). Крім того, у середовищі TCP/IP кожна мережа має окрему унікальну адресу. Перед одержанням доступу до якого-небудь хосту цієї мережі необхідно вийти на цю адресу. Таким чином, кожна мережа має адресу й адреси хостів, що входять у цю мережу, містять у собі ця адреса мережі, однак при цьому кожний хост має також і своя індивідуальна адреса (мал. 1.6).

Рис. 1 б Кожна мережа має свою адресу й усі її хосты мають свої індивідуальні адреси

Мережі можуть бути розділені на сегменти - мережі меншого розміру, які називають підмережами (subnetwork). Таким чином, IР-адреса складається із трьох частин: адреса мережі, адреса підмережі й адреса хоста. Підмережі використовують унікальні адреси, що складаються із бітів поля хоста. Адреси обладнань який-небудь підмережі видні всім іншим обладнанням цієї ж мережі, але не видні зовнішнім мережам. Це досягається шляхом використання маски підмережі (subnet mask).

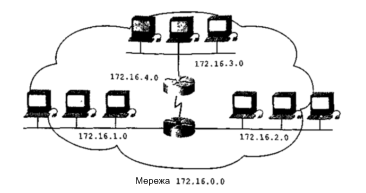

При створенні підмереж використання мережних адрес стає більш ефективним. Для світу, зовнішнього стосовно даної мережі, змін не відбувається, однак мережа здобуває додаткову структуру. На мал. 1.7, мережа 172.16.0.0 підрозділена на чотири підмережі: 172.16.1.0, 172.16.2.0, 172.16.3.0 И 172.16.4.0.

Рис. 1.7. Маршрутизатори визначають мережу- одержувач, використовуючи адресу підмережі й обмежуючи тим самим потік даних по інших сегментах мережі

Визначення шляху

Визначення шляху (path determination) являє собою процес, у якім визначається оптимальний напрямок, який потік даних повинен обрати в мережнім середовищі. Як показано на мал. 1.8, цей найкращий шлях вибирають маршрутизатори. Визначення шляху відбувається на 3- м (мережному) рівні. При оцінці якості шляхів по мережі служби маршрутизації використовують мережну топологічну інформацію. Ця інформація може бути задана мережним адміністратором або отримана шляхом вивчення динамічних процесів, що відбуваються в мережі.

Мережевий

рівень забезпечує підключення до мережі

та надає службу негарантованої доставки

пакету з одного кінця в інший, тобто до

свого користувача, транспортного рівня.

Мережевий

рівень при

пересиланні пакета від мережі-джерела

до мережі-одержувача

маршрутизатор використовує дані, що

містяться в таблиці маршрутизації.

Після

того як маршрутизатор вибрав шлях, він

направляє пакет, отриманий на одному

інтерфейсі, на інший інтерфейс відповідно

до вибраного оптимальним шляхом.

Мережевий

рівень забезпечує підключення до мережі

та надає службу негарантованої доставки

пакету з одного кінця в інший, тобто до

свого користувача, транспортного рівня.

Мережевий

рівень при

пересиланні пакета від мережі-джерела

до мережі-одержувача

маршрутизатор використовує дані, що

містяться в таблиці маршрутизації.

Після

того як маршрутизатор вибрав шлях, він

направляє пакет, отриманий на одному

інтерфейсі, на інший інтерфейс відповідно

до вибраного оптимальним шляхом.

Обмін інформацією про шляхи

Для того, щоб знайдений шлях дійсно виявився найефективнішим, в мережі має постійно бути присутньою інформація про доступні шляхах між маршрутизаторами. Як показано на рис. 1.9, кожна лінія між маршрутизаторами має свій номер, який маршрутизатори можуть використовувати як мережевого адреси. Ця адреса має містити інформацію, яку можна було б використовувати в процесі маршрутизації.

Мережева адреса пристрою містить дві частини: інформації про шлях та інформацію про хост. Що відноситься до шляху інформація описує шлях, обраний маршрутизатором в мережевому середовищі; частина, що відноситься до хосту, вказує на конкретний порт або пристрій у мережі. Маршрутизатор використовує мережеву адресу для визначення номера мережі відправника або одержувача. На рис. 1.10 показані три мережі, які виходять з маршрутизатора і три хоста, що мають загальний адреса мережі, рівний 1. У деяких протоколах мережевого рівня цей зв'язок встановлюється мережевим адміністратором згідно із заздалегідь складеним планом мережевий адресації. В інших протоколах такого типу призначення адрес є частково або повністю динамічним.

Сеть |

Хост |

1 |

1 |

|

2 |

|

3 |

2 |

1 |

3 |

1 |

Узгодженість адрес 3-го рівня в межах всієї, мережі збільшує ефективність використання смуги пропускання, запобігаючи непотрібним широкомовним повідомленням. Широкомовлення викликає значне збільшення потоку і втрату продуктивності усіма пристроями, яким не потрібно отримувати такі повідомлення. Використання узгодженої адресації "з кінця в кінець" для подання шляху між точками середовища дозволяє мережевому рівню знайти шлях до місця призначення без непродуктивного використання пристроїв та зв'язків мережі.

Протокол ICMP

ICMP-повідомлення передаються в ІР-дейтатаграммах і використовуються для передачі керуючих повідомлень і повідомлень про помилки. ICMP використовує такі стандартні повідомлення (наведена лише частина таких повідомлень).

Destination unreachable (Пункт призначення недосяжний).

Time exceeded (Перевищений час очікування).

Parameter problem (Проблема з параметром).

Source quench (Придушення джерела).

Redirect (Перенаправити).

Echo (Ехо-запит).

Echo reply (Ехо-відповідь).

Timestamp (Запит часу).

Timestamp reply (Відповідь на запит про час).

Information request (Інформаційний запит).

Information reply (Відповідь на інформаційний запит).

Address request (Запит про адресу).

Address reply (Відповідь на запит про адресу).

Наприклад,

на рис. 1.11 зображений маршрутизатор,

який отримав пакет, який він не може

доставити до пункту призначення. У

такому випадку маршрутизатор посилає

відправнику повідомлення ICMP "Host

unreachable". Неможливість доставити

повідомлення може пояснюватися тим, що

маршрут до пункту призначення невідомий.

На рис. 1.12 зображена інша ситуація, коли

отриманий позитивна

ехо-відповідь

на команду ping.

Наприклад,

на рис. 1.11 зображений маршрутизатор,

який отримав пакет, який він не може

доставити до пункту призначення. У

такому випадку маршрутизатор посилає

відправнику повідомлення ICMP "Host

unreachable". Неможливість доставити

повідомлення може пояснюватися тим, що

маршрут до пункту призначення невідомий.

На рис. 1.12 зображена інша ситуація, коли

отриманий позитивна

ехо-відповідь

на команду ping.

Протокол ARP

Для здійснення комунікації в мережі Ethernet станція-джерело повинна знати ІР-й Мас-адреси станції-одержувача. Після того, як станція-відправник визначила ІР-адреса станції-одержувача, Internet-протокол джерела використовує таблицю ARP для знаходження відповідного МАС-адреси отримувача. Якщо Internet-протокол знаходить у своїй таблиці IP-адресу одержувача, який відповідає його МАС-адресою, то він пов'язує їх і використовує для інкапсуляції даних, після чого пакет пересилається через мережеве середовище і виходить станцією-адресатом.

Якщо МАС-адреса невідома, то станція-відправник повинна відправити ARP-запит. Для того, щоб визначити адресу пункту призначення дейтаграми, аналізується ARP-таблиця маршрутизатора. Якщо адреса в таблиці відсутній, то надсилається широкомовний запит про пошук станції призначення, який отримує кожна станція в мережі.

Термін

локальний ARP

(local

ARP)

використовується в тому випадку, коли

хост запиту і хост пункту призначення

знаходяться в одній і тій же підмережі

або приєднані до загальної передавальної

середовищі. У прикладі на рис. 1.13 перед

відправкою повідомлення протоколу ARP

запитується маска підмережі. Аналіз

маски показує, що вузли знаходяться в

одній і тій же підмережі.

Термін

локальний ARP

(local

ARP)

використовується в тому випадку, коли

хост запиту і хост пункту призначення

знаходяться в одній і тій же підмережі

або приєднані до загальної передавальної

середовищі. У прикладі на рис. 1.13 перед

відправкою повідомлення протоколу ARP

запитується маска підмережі. Аналіз

маски показує, що вузли знаходяться в

одній і тій же підмережі.

Маршрутизація

Маршрутизація

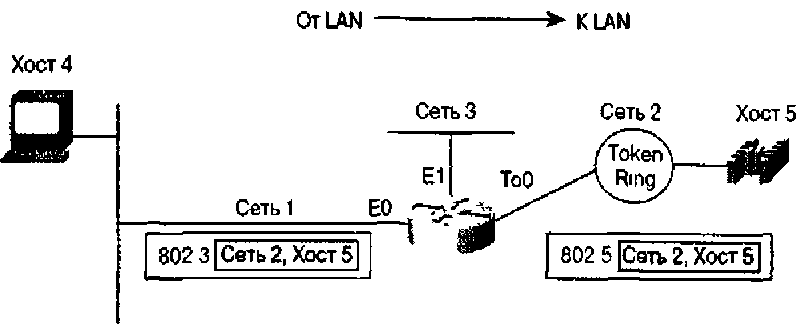

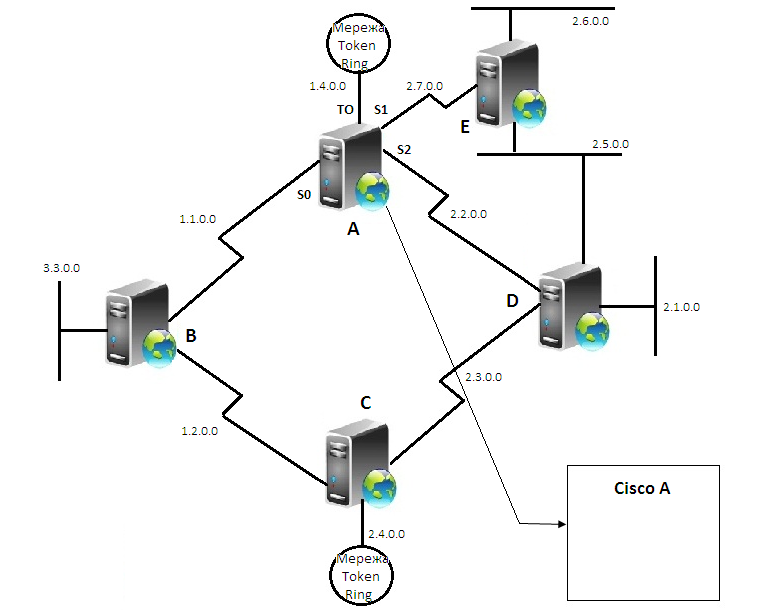

Мережевий рівень повинен вступати у взаємні відносини з різними нижніми рівнями. Маршрутизатор повинен вміти обробляти пакети, інкапсулірованние у фрейми нижніх рівнів, не змінюючи адресації третього рівня для даного пакету. На рис. 1.14 зображений приклад такої маршрутизації від однієї LAN до іншої. У даному випадку потоку даних від хоста 4 Ethernet-мережі 1 потрібно знайти шлях до хосту 5 мережі 2.

Аналізуючи

свої таблиці маршрутизації, маршрутизатор

виявляє, що найкращим шляхом до мережі

2 є вихідний порт ТоО,

який є інтерфейсом локальної мережі

Token Ring. Хоча при перемиканні маршрутизатором

потоку з Ethernet-протоколу в мережі 1 на

Token Ring в мережі

2

організація

фреймів

нижніх рівнів змінюється, адресація

3-го рівня для відправника і одержувача

залишається незмінною. На рис. 1.14 адресою

одержувача залишається мережа 2,

незважаючи на зміну інкапсуляції

нижніх рівнів.

Аналізуючи

свої таблиці маршрутизації, маршрутизатор

виявляє, що найкращим шляхом до мережі

2 є вихідний порт ТоО,

який є інтерфейсом локальної мережі

Token Ring. Хоча при перемиканні маршрутизатором

потоку з Ethernet-протоколу в мережі 1 на

Token Ring в мережі

2

організація

фреймів

нижніх рівнів змінюється, адресація

3-го рівня для відправника і одержувача

залишається незмінною. На рис. 1.14 адресою

одержувача залишається мережа 2,

незважаючи на зміну інкапсуляції

нижніх рівнів.

Операції маршрутизатора

Маршрутизатор зазвичай передає пакет від одного каналу зв'язку до іншого. При такій передачі перед маршрутизатором стоять два завдання: визначення шляху і комутація. На рис. 1.15 показано, як маршрутизатор використовує адресацію для виконання функцій визначення шляху і комутації.

Виконуючи функцію комутації маршрутизатор приймає пакет на одному інтерфейсі і направляє його на інший. При визначенні найкращого шляху маршрутизатор вибирає найбільш підходящий інтерфейс для відправки пакета. Вузлова частина адреси відноситься до конкретного порту на маршрутизаторі, який веде до наступного в даному напрямку маршрутизатора.

Коли додатком деякого хоста потрібно послати пакет у пункт призначення в іншій мережі, фрейм канального рівня приймається на одному з інтерфейсів маршрутизатора. На мережевому рівні досліджується заголовок фрейму для визначення мережі пункту призначення, а потім маршрутизатор звертається до таблиці маршрутизації, яка пов'язує мережі з вихідними інтерфейсами. Після читання адреси заголовок і трейлер пакету відкидаються, а сам пакет знову інкапсулюється в канальний фрейм для обраного інтерфейсу і ставиться в чергу (queue) для доставки до наступного переходу (hop).

Цей процес повторюється при кожній комутації з одного маршрутизатора на інший. На маршрутизаторі підключеному до мережі, в якій знаходиться хост призначення, пакет інкапсулюється в канальний фрейм типу LAN-одержувача і передається на хост пункту призначення.

Порівняння динамічної і статичної маршрутизації

Статична маршрутизація (static routing) виконується вручну. Її здійснює мережевий адміністратор, вносячи зміни в конфігурацію маршрутизатора. Адміністратор повинен змінювати цю інформацію про маршрути кожного разу, коли змінюється мережева топологія. Статична маршрутизація зменшує кількість переданої службової інформації, оскільки в цьому випадку не надсилається інформація про зміни в маршрутному розкладі (у разі використання протоколу RIP це потрібно робити кожні 30 секунд).

Динамічна маршрутизація (dynamic routing) виконується по-іншому. Після того, як мережевий адміністратор введе конфігураційні команди для початку динамічної маршрутизації, маршрутна обстановка змінюється автоматично при кожному отриманні з мережі інформацію про зміни в її топології. При цьому обмін інформацією між маршрутизаторами про зміни в топології мережі є частиною процесів зміни мережі.

Статична маршрутизація має кілька переваг. Вона дозволяє системного адміністратора вказати, яка службова інформація буде передаватися через мережу. З міркувань безпеки адміністратор може сховати деякі частини мережі. Динамічна маршрутизація має тенденцію до повної відкритості всієї інформації про мережу.

Крім того, у випадках, коли до мережі веде тільки один шлях, статичний маршрут може виявитися цілком достатнім. Такий тип мережі називається тупиковою мережею (stub network). Завдання статичної маршрутизації у тупиковій мережі дозволяє виключити пересилання службової інформації, яка проводиться при динамічної маршрутизації.

Приклад маршруту за замовчуванням

На мал. 1.16 показаний приклад маршруту за замовчуванням (default route), тобто маршруту, який використовується для того, щоб направити далі фрейми, для яких у маршрутній таблиці немає явної адреси наступного переходу. У цьому прикладі маршрутизатори компанії X знають топологію мережі своєї компанії, але не мають таких знань про інших мережах. Підтримка знань про всі мережі, доступні за допомогою Internet-середовища не потрібно й нерозумно, а найчастіше й просто неможливо.

У таблиці маршрутизації

нема інформації про мережу одержувача.

Спробуйте скористатися маршрутом

за замовчуванням маршрутизатора В

Рис. 1.16. Маршрути за замовчуванням можуть бути встановлені заданої мережним адміністратором статичною конфігурацією. Замість підтримки конкретної інформації про топологію мережі кожний маршрутизатор компанії X проінформований про маршрут за замовчуванням і може одержати доступ до будь-якого невідомого пункту призначення, направивши пакет в Internet

Маршрутизуємі протоколи й протоколи маршрутизації

Часто змішуються поняття маршрутизуємого (routed protocol) протоколу і протоколу маршрутизації (routing protocol).

Маршрутизуємий протокол - це будь-який мережний протокол, який у своїй адресі мережного рівня містить досить інформації для того, щоб направити пакет від хоста до хосту, опираючись на схему адресації. Маршрутизуємий протокол визначає формат і характер використання полів у середині пакета. При цьому пакет звичайно направляється оі однієї кінцевої системи до іншої. Прикладом маршрутного протоколу є ІР.

Протокол маршрутизації - це протокол, який підтримує маршрутизуємий протокол, надаючи йому механізми спільного використання інформації з маршрутизації. Повідомлення маршрутизирующих протоколів переміщаються між маршрутизаторами. Маршрутизирующий протокол дозволяє маршрутизаторам обмінюватися інформацією один з одним з метою підтримки таблиць маршрутизації й внесення в них змін. Прикладами протоколів маршрутизації типу ТСР/IР є протоколи: Routing Information Protocol (RIP), Interior Gateway Protocol (IGRP), Enhanced Inteior Gateway Routing Protocol (Enhanced IGRP) і Open Shortest Path First (OSPF).

Протоколи маршрутизації

Ефективність динамічної маршрутизації залежить від виконання маршрутизатором

двох своїх основних функцій.

• Підтримка таблиці маршрутизації.

• Своєчасний розподіл інформації про стан (топології) мережі між

іншими користувачами у формі повідомлень про зміну маршрутизації.

У процесі обміну інформацією про топологію мережі динамічна маршрутизація опирається на протокол маршрутизації, який, являє собою набір правил, використовуваних маршрутизатором при обміні інформацією із сусідніми маршрутизаторами. Наприклад, протокол маршрутизації описує:

• як розсилаються повідомлення про зміни в мережі;

• яка інформація про топологію мережі втримується в цих змінах;

• як часто розсилається інформація про стан мережі;

• як визначити місце розташування одержувачів повідомлень про зміни в мережі.

Зовнішні протоколи маршрутизації використовуються для обміну інформацією між автономними системами. Внутрішні протоколи маршрутизації використовуються усередині окремих автономних систем.

ІР-Протоколи маршрутизації

На мережному рівні ( 3- й рівень) еталонної моделі OSI маршрутизатор може використовувати протоколи маршрутизації для виконання маршрутизації з використанням спеціального маршрутизирующего протоколу. У якості прикладів ІР-Протоколів маршрутизації можна привести:

• RIР - дистанційно-векторний протокол маршрутизації;

• IGRР - дистанційно-векторний протокол маршрутизації, розроблений корпорацією Cisco;

• OSPF - протокол маршрутизації стану каналу;

• EIGRP - збалансований гібридний протокол маршрутизації.

Типи протоколів маршрутизації

Більшість протоколів маршрутизації можуть бути віднесено до одного із двох основних типів: дистанційно-векторні або протоколи каналу зв'язки. Дистанційно-векторний протокол маршрутизації (distance-vector routing protocol) визначає напрямок (вектор) і відстань для всіх зв'язків у мережі. Другий підхід, пов'язаний з використанням протоколу маршрутизації каналу зв'язки (link-state routing protocol), також називаного відкритим протоколом пошуку першого найкоротшого шляху (the shortest path first, SPF), щораз відтворює точну топологію всієї мережі (або, принаймні , того сегмента, у якім розташований маршрутизатор). Третій тип протоколу - збалансований гібридний (balanced-hybrid protocol), з'єднує в собі різні аспекти протоколу стану зв'язки й дистанційно-векторного.

Конвергенція

При динамічній маршрутизації вибір протоколу, використовуваного при визначенні найкращого шляху для потоку даних від конкретного джерела до конкретного одержувача, має принципове значення. Кожна зміна топології мережі, пов'язане з її ростом, зміною конфігурації або збоєм, повинне бути відбите у відповідних таблицях маршрутизації.

У кожний момент часу наявна в таблицях маршрутизації інформація повинна точно й послідовно відбивати нову топологію мережі. Така точна й послідовна відповідність називається конвергенцією (convergence).

У випадку, коли всі маршрутизатори мережі працюють із однією і тоюж інформацією про топологію мережі, говорять, що мережі конвергированы. Швидка конвергенція є досить бажаної, тому що вона зменшує період часу, за який інформація про стан мережі могла б застаріти і стати причиною неправильних або неефективних розв'язків.

Дистанційно-векторна маршрутизація

Дистанційно-векторні протоколи періодично розсилають копії таблиці маршрутизації від одного маршрутизатора до іншого. Кожний маршрутизатор одержує таблицю маршрутизації від свого безпосереднього сусіда (мал. 1.17). Наприклад, маршрутизатор В одержує інформацію від маршрутизатора А. Маршрутизатор В додає дистанційно-векторний номер (наприклад, число переходів), збільшує дистанційний вектор і передає таблицю маршрутизації іншому своєму сусідові, маршрутизатору С Такий же покроковий процес відбувається у всіх напрямках між маршрутизаторами-сусідами.

Рис 1. 17 Регулярний обмін інформацією між маршрутизаторами відображає зміни в те пологий мережі

У результаті цього процесу протокол накопичує дані про відстані в мережі що дозволяє йому підтримувати базу даних, що описують поточну топологію мережі Однак дистанційно-векторні протоколи не дозволяють маршрутизатору знати точну топологію мережі.

Маршрутизація стану каналу зв'язки

Другим основним типом протоколів, використовуваних для маршрутизації, є протокол стану каналу зв'язки. Протоколи стану каналу зв'язки підтримують комплексну базу даних, у якій утримується інформація про топологію мережі. У той час як дистанційно-векторний протокол не містить конкретної інформації про вилучені мережі й про вилучені маршрутизатори, протокол стану каналу зв'язку підтримує повну інформаційну картину топології мережі, включаючи інформацію про вилучені маршрутизатори і їх взаємозв'язках.

Маршрутизація стану каналу зв'язку використовує оголошення стану каналу зв'язки ( link-state advertisement, LSA), топологічні бази даних, SPF-Протокол, що результирующе SPF-Дерево, а також таблицю маршрутизації портів для кожної мережі. На основі концепції стану каналу зв'язки розроблювачами була створено OSPF-Маршрутизація.

Порівняння дистанційно-векторної маршрутизації і маршрутизації стану каналу зв'язку

Дистанційно-векторну маршрутизацію й маршрутизацію стану каналу зв'язку можна порівняти в декількох ключових аспектах.

• Дистанційно-векторна маршрутизація одержує всі топологічні дані з таблиць маршрутизації своїх сусідів. Маршрутизація стану каналу зв'язку одержує інформацію про топологію всієї мережі шляхом нагромадження всіх не обходжених LSA.

• При дистанційно-векторній маршрутизації найкращий шлях визначається шляхом збільшення деякого числового значення в міру переміщення таблиць від одного маршрутизатора до іншого. При маршрутизації стану каналу зв'язки кожний маршрутизатор сам окремо розраховує найкоротший шлях до місця призначення.

• У більшості протоколів дистанційно-векторної маршрутизації відображення змін топології відбувається періодично в міру надходження таблиць змін. Ці таблиці переміщаються від одного маршрутизатора до другого, що часто приводить до повільної конвергенції. У протоколах маршрутизації стану каналу зв'язки внесення змін викликається змінами в топології. Відносно невеликі LSA, передані всім іншим маршрутизаторам, звичайно приводять до зменшення часу конвергенції.

Конфігурування IР-Маршрутизації

Вибір IР у якості протоколу маршрутизації містить у собі установку глобальних параметрів. Ці глобальні параметри містять у собі протокол маршрутизації, наприклад, RIP або IGRP і призначення мережних IP- Номерів без вказівки значень для підмережі.

Конфігурування IР-Адрес

Для установки логічної мережної адреси інтерфейсу використовується команда ip address. Для вказівки формату масок мережі поточного сеансу використовується команда ip netmask-format. Формат маски можна задати у вигляді кількості бітів, займаного префіксом підмережі, у вигляді точковій десяткової формі запису, або у вигляді шістнадцяткового числа.

Конфігурування динамічної маршрутизації

Динамічної називається такий тип маршрутизації, при якому маршрутизатори періодично посилають один одному повідомлення про зміни в маршрутизації. При кожному одержанні такого повідомлення, що містить нову інформацію, маршрутизатор заново обчислює найкращий шлях і розсилає цю нову інформацію іншим маршрутизаторам. Використовуючи команди маршрутизації маршрутизатори можуть пристосуватися до мінливих умов у мережі.

З перерахованих нижче команд маршрутизатора починається процес настроювання системи маршрутизації.

Команда маршрутизатора |

Опис

|

protocol |

Визначає IР-Протокол маршрутизатора (це може бути RIP, IGRP, OSPF або EIGRP)

|

network |

Додаткова команда пегмэгк network є обов'язковою при будь-якому типі маршрутизації

|

|

Наведена нижче команда пеглуогк необхідна тому, що вона дозволяє визначити які інтерфейси будуть брати участь у відправленні й одержанні змін у маршрутизації.

|

Команда network |

Опис |

network номер мережі |

Вказує безпосередньо подсоеди- ненную мережа

|

Протокол RIP

Основними характеристиками протокола RIP являються наступне:

RIP уособлює собою дистанційно-векторної маршрутизації;

В якості величини для вибору шляху використовується декілька переходів;

Максимальна допустима кількість переходів рівна 15;

По замовчуванню зміна передається в широкоповідомлювальний режим кожні 30сек.

Для вибору RIP в якості протокола маршрутизації використовується команда router пр. Команда network призначається маршрутизатору МАС-адрес, до якого цей маршрутизатор безумовно під’єднаний. Прцес маршрутизації повязує інтерфейс з відповідним адресом і розпочинає обробку пакетів вказаних мережах (рис.1.15).

Router rip – вибирає RIP в якості протокола мршрутизації;

Network 1.0.0.0 – задає безпосередньо підєднану мережу;

Network 2.0.0.0 - задає безпосередньо підєднану мережу;

Після виконання цих команд інтерфейси підєднанні до мереж 1.0.0.0 і 2.0.0.0 будуть отримувати і приймати повідомлення про зміни протокола RIP.

Рис.1.18. Повідомлення про зміну маршрутизації дозволяє маршрутизатору дізнатись поточну топологію мережі

Транспортний рівень

При передачі сегментів даних транспортний рівень може забезпечити їх цілісність. Одним із методів здобути цього являється контроль потоку (flow control). Контроль потоку дозволяє уникнути ситуації, коли хост на одній із сторін з’єднання перевищує буфери хоста на другій стороні.

Таке переповнення рівня також позволяє користувачам запросити надійну транспортіровку даних між хостом і пунктом призначення. Для забезпечення надійного транспортування використовується орієнтована на з’єднанні зв’язок між системами, які обмінюються інформацією. Застосування надійного транспортування дозволяє наступне:

Виконати сегментацію додатків верхнів рівнів.

Встановити з’єднання.

Передати дані.

Забезпечити надійність транспортування шляхом застосування вікон.

Використання механізмів підтвердження.

Сегментування додатків верхнього рівня

Однією з причин розділення на рівні мережевої моделі являється винакюча при цьому можливість спільного використання одного і того ж транспортного з’єднання, що представляється в пересилці одного сигмента в слід за другим. Це означає, що різні додатки можуть посилати сигменти даних по принципу: «перший прийшов – першим обробити» (first com, first-served). Такі сигменти можуть посилатись як в один пункт призначення, так і в декілька.

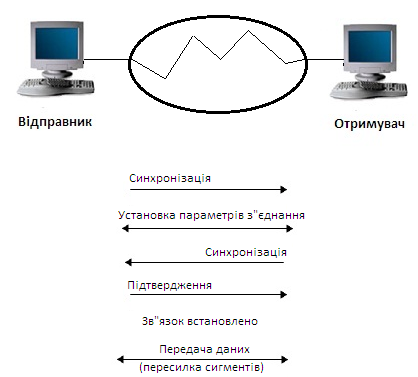

Встановлення з’єднання

Для встановлення з’єднання одного пристрою робить замовлення, який повинен бути прийнятий другим. Модулі програмного забезпечення в двох операційних системах обмінюються інформацією між собою, відправляючи повідомлення по мережі з цілю перевірки дозволу передачі і готовності обох сторін.

Після того як синхронізація буде повність завершена, встановлюється з’єднання і розпочинається передача даних. В процесі передачі оба пристроїв продовжують обмін інформацією, використовуючи програмне забезпечення протокола з цілю перевірки правельності отримання даних.

На рис.1.19 описано типічне з’єднання між передаючим і приймаючим пристроями. При першій зустрічі з людиною ми звичайно вітаємо його, пожимаючи руку. Факт рукопожимання розуміється обою стороною як признак дружнього розміщення. Приблизно так відбувається при встановленні з’єднанні двох систем. Перше рукопожимання або вітання потребує синхронізації. Друге і третє рукопожимання підтверджують запит першочергової синхронізації. А також синхронізують параметри з’єднання в протилежних напрямках. Кінцевим аспектом рукопожимання являється підтвердження, використовуючи для того, що зв’язок встановлений. Після встановлення зв’язку розпочинається процес передачі.

Рис.1.19. Для того щоб розпочалась передача даних, як передаюча так і приймаюча сторона, повині проінформувати свої ОС про те, що буде встановлений зв’язок

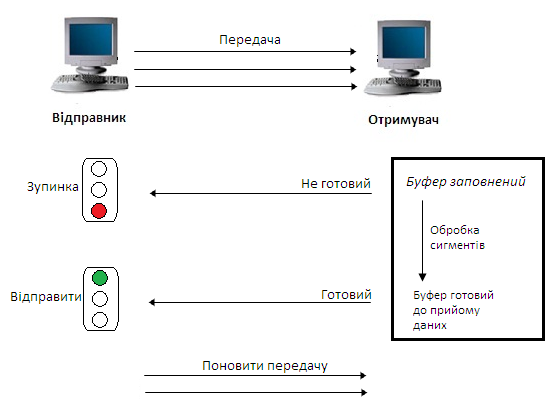

Передача даних

В процесі передачі даних перевантаження може виникнути по двум різних причинах. ПЕРША причина: високошвидкісний комп’ютер може генерувати більшу кількість даних, ніж спроміжна передавати мережа. ДРУГА причина: якщо декілька комп’ютерів одночасно розпочинають передавати дані в один і той же пункт призначення. При цьому в пункті призначення виникає переповнення, хотя жодний із передаючих джерел окремо визивають таку нагрузку не можливо.

Коли дейтаграмми потрапляють на обробку в хост або в шлюз, вони тимчасово зберігаються в пам’яті. Якщо потік даних продовжується, то пам’ять хоста або шлюза поступово переповнюється і поступаючі додаткові дейтаграмми приходиться відкидувати. В тиких ситуаціях, як показано на рис.1.20, сигнал діє подібно світлофору і повертається до відправника з пропозицією призупинити відправку даних. Коли приймач знову зможе приймати додаткові дані, він посилає транспортний сигнал готовності, який можна інтерпретувати як команду «Відправляйте!». Після отримання такого сигнала відправник може відновити передачу сигментів даних.

Рис.1.20. Для того щоб не допускати втрат даних транспортний рівень може відправити відправнику сигнал «Не готовий!»

Підвищення надійності передачі шляхомстворення вікон

В основній своїй формі орієнтована на надійність передачі потребує щоб пакети даних поступали приймачу в тому самому порядку, що і були передані. Збій в роботі протокола відбувається в тих випадках, коли пакети даних губляться, пошкоджуються, дублюються або получаються в зміненому порядку. Основним рішенням в цих ситуаціях являється організація підтвердження отримання кожного сигмента.

Однак, якщо відправнику приходиться очікувати підтвердження отримання попереднього сигмента перед відправкою наступного, то пропускна спроможність явно знижується. Оскільки між відправкою сигмента і підтвердженням його отримання утворюється деякий період часу. Його використовують для нової порції даних. Кількість пакетів, які відправляються можуть відправитись за цей період називається вікном (windiw).

Механізм створення вікон представляє собою спосіб управляти передаючою інформацією від одного хоста до другого. Деякі протоколи вимірюють цю інформацію в кількості пакетів; ТСР\ІР вимірюють її в байтах.

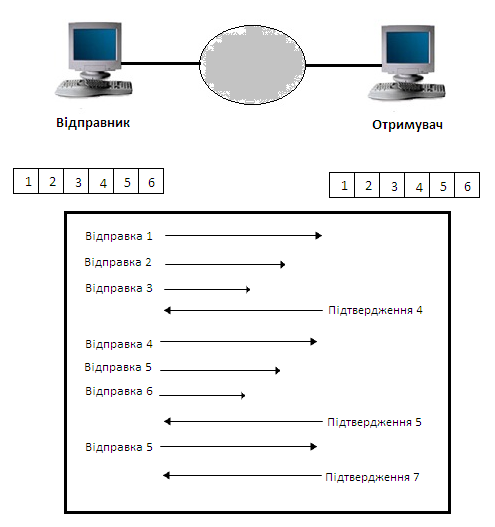

Способи підтвердженя

Надійна доставка гарантує, що потік даних, відправленої від одного пристроя до другого, проходить по каналу без дублювання або втрати даних.Позитивне підтвердження з повторною передачею являється одним із методів, гарантуючих надійну доставку даних. Позитивне підтвердження потребує обміна інформацією між відправником і приймачем, який заключається в підтверджені адресатом отримання даних. Відправник зберігає копію кожного відправленого пакета і очікує підтвердження про його отримання перед тим як відправити наступний. При відправці пакета включається таймер і якщо по закінченню часу таймера підтвердження не поступило, то виконуєься повторна відправка.

На рис.1.21 зображений відправник, посилаючий пакети 1, 2 і 3. Адресат підтверджує отримання пакетів, запрошує пакет 4. Після отримання підтвердження відправник посилає пакети 4, 5 і 6. Якщо пакет 5 не поступив в пункт призначення, то приймач відправляє повідомлення із запитом про повторну передачу пакета 5. Відправник повторно посилає пакет 5 і повинен чекати підтвердження його отримання перед тим як відправити пакет 7.

Рис.1.21. Метод позитивного підтвердження потребує, щоб приймач обмінювався ін-цією з джерелом шляхом відправки підтвердження при отримані даних.

Ключові теми цієї глави

Розглядаються різні проблеми, виникаючих в локальних мережах, такі як:

Колізія;

Використання метода CSMA/CD;

Требування мультимедійних додатків до мережі;

Нормальна латентність;

Відстанні і повторення

Збиткове широкосповіщення;

Описується дуплексна передача і стандарт Ethernet як два способи покращення показників LAN;

Аналізується вплив сигментації з використанням мостів, маршрутизаторів і комутаторів на роботу локальної мережі;

Описується процес комутації;

Описується комутація в LAN і його перевагах;

Описується протокол розподіленого звязуючого дерева;

Опис переваг віртулної LAN.

Комутація в локальних мережах

Вступ

В теперішній час проектувальники мереж все частіше відказуються від використання мостів і концентраторів та і при створенні мереж в першу чергу використовують комутатори і маршрутизатори. В Розділі 1, «Еталонна модель OSI і маршрутизація», приведений огляд еталонної моделі OSI і процесу планування мережі, а також розглянуті потреби до мережі, зв’язані з використанням маршрутизації.

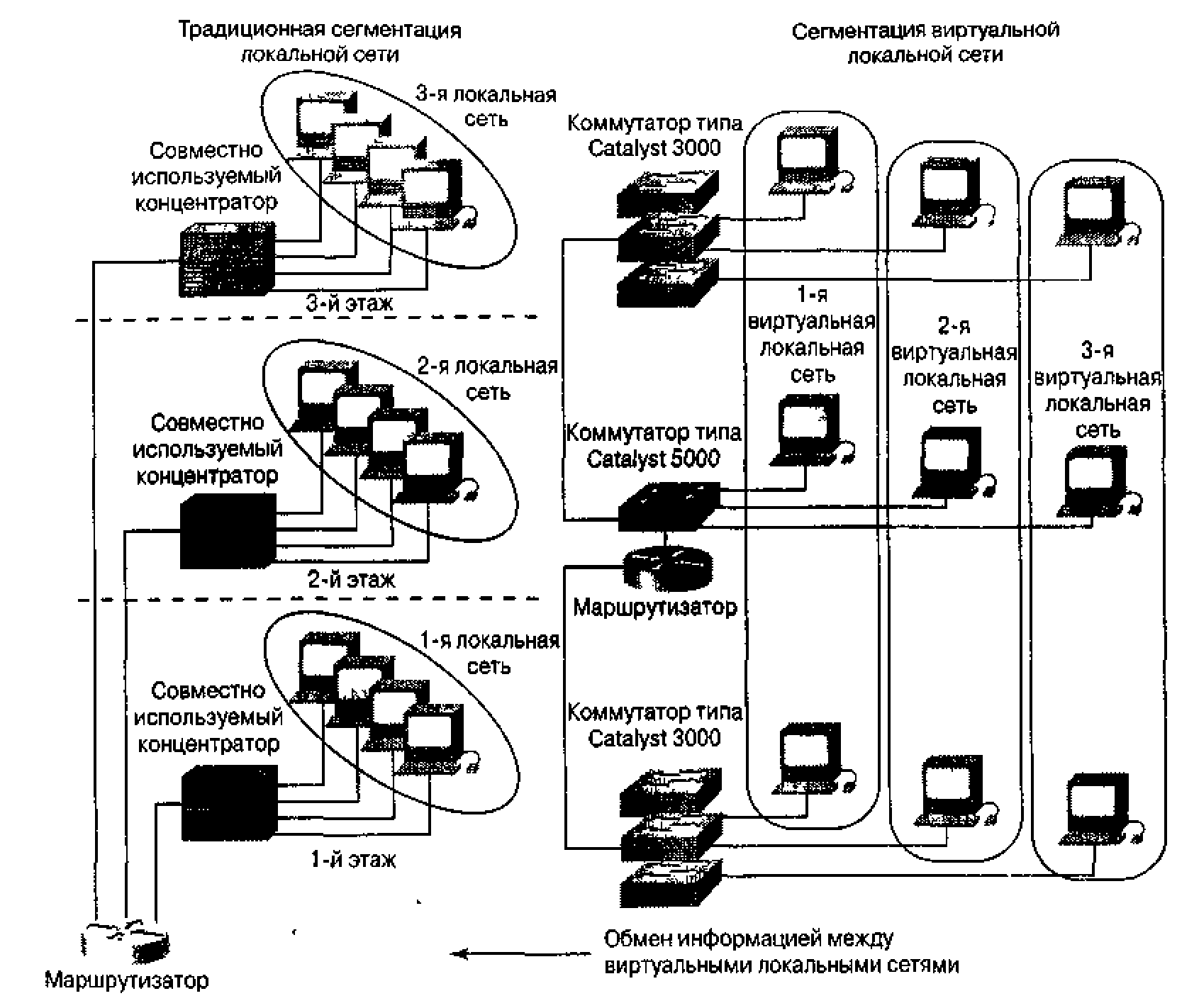

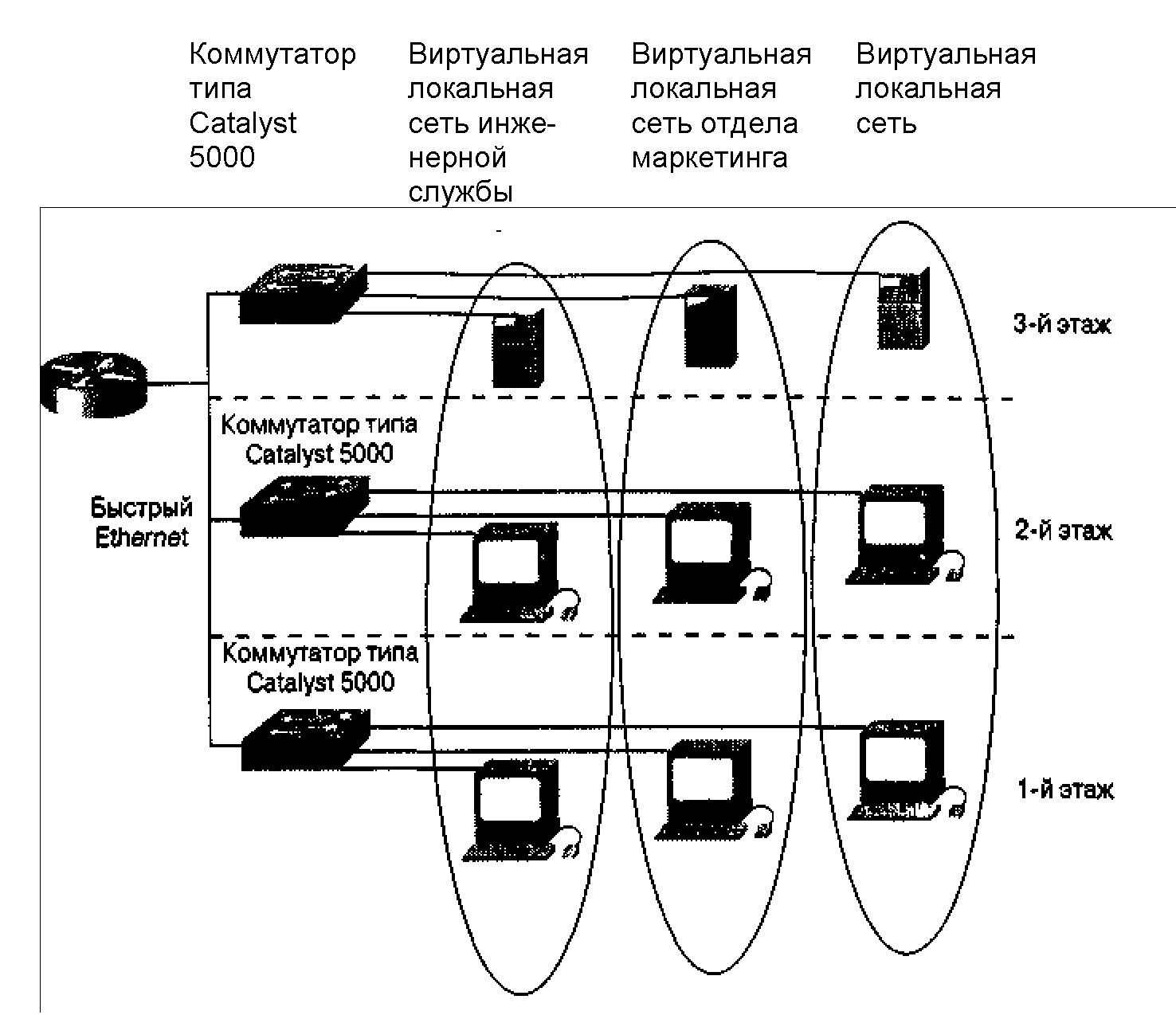

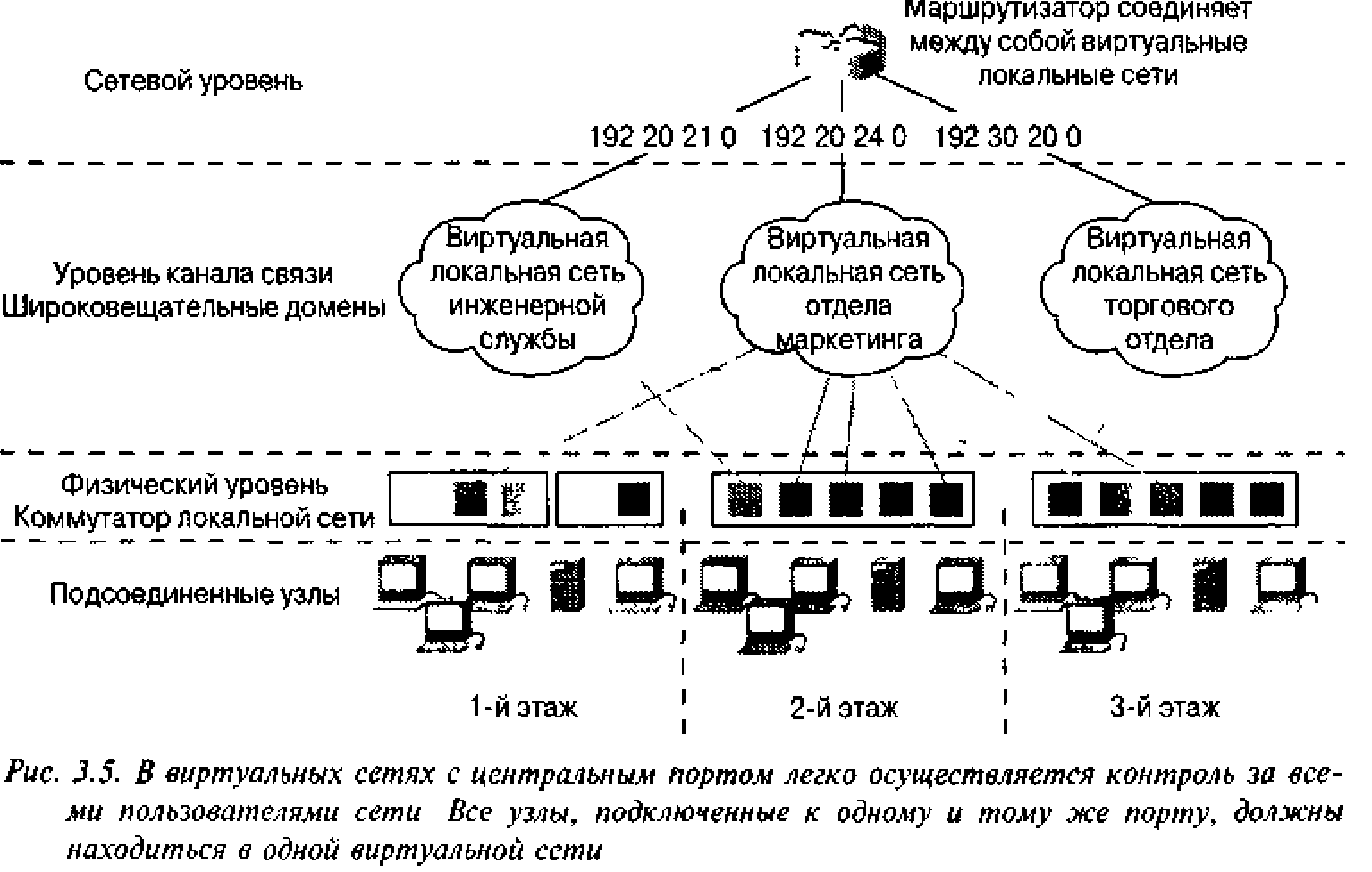

В цьому розділі обговорюються проблеми, які виникають в локальних мережах і можливі способи підвищення їх продуктивності. Далі пояснюється що таке переповнення LAN, описується його вплив на продуктивність LAN та розглядаються переваги сегментації мережі. Крім цього, описуються переваги та недоліки використання мостів, комутаторів та маршрутизаторів для сегментації LAN, а також розглядається дія комутації, маршрутизації і використання мостів на пропускну здатність локальних мереж. Під кінець описується Ethernet, Fast Ethernet, віртуальні мережі та розглядаються переваги та недоліки кожної з них.

Вимоги до мереж

Сучасні локальні мережі стають все більше перевантаженими і в них все частіше стається переповнення. Крім постійного рос ту числа користувачів є ще другі фактори, які в комплексі потребують розширення можливостей традиційних локальних мереж. Серед них можна виділити наступні:

Центральні процеси (CPU), працюючі з вищими, чим раніше, швидкостями. В середині 80-х років робочою станцією, як правило, був персональний комп’ютер. В той час, більшість ПК могли виконувати 1 мільйон інструкцій в секунду (MIPS). В наш час типовим для робочих станцій є швидкість від 50 до 75 MIPS; При цьому значно збільшилась швидкість виконання операцій вводу/виводу (І/О). В результаті цих змін всього дві станції можуть вичерпати можливість локальної мережі.

Більш швидкі операційні системи. Так як три найбільш поширені операційні системи(Windows, UNIX I Mac) є багатозадачними, користувачі можуть розпочати декілька мережевих операцій одночасно. Після появи OS Windows 95, яка розширила можливості ОС DOS/Windows і вже включала в себе багатозадачність, користувачі персональних комп’ютерів підвищили свої потреби до мережевих ресурсів.

Додатки, які інтенсивно використовують мережу. Використання додатків типу клієнт/сервер, таких як World Wide Web, постійно росте. Додатки такого типу, дозволяють адміністратору централізувати обробку інформації, полегшуючи їх обробку та захист.

Додатки типу клієнт/сервер звільняють користувача від турботи за підтримку інформації і від розтрат на жорсткий диск достатнього розміру, для її збереження. Враховуючи вагомий фінансовий виграш, який дають додатки клієнт/сервер, в майбутньому слід очікувати ще більшого їх поширення.

Інтерфейс мереж типу Ethernet/802.3

Найбільше відомою, серед локальних мереж, є технологія Ethernet. Цей тип мережі використовується для обміну даними між мережевими пристроями,такими як комп’ютери, принтери та файлові сервери. Як показано на Мал. 2.1, в мережах Ethernet всі пристрої підєднані до одного і того ж передаючого середовища. В середовищі Ethernet використовується метод широкого транслювання фреймів даних, для передачі та прийому даних у всіх вузлах підключених до загального передаючого середовища.

На продуктивність роботи локальних мереж типу Ethernet/802.3 негативно впливають декілька факторів:

Широкотранслюючий характер передачі фреймів даних.

Метод множинного доступу з контролем виявлення колізій (CSMA/CD), який в кожний конкретний момент дозволяє передавати дані тільки одній станції.

Можливість появи «пробки» в мережі у зв’язку з великими потребами до ширини пропускного коридору зі сторони мультимедійних додатків, таких як відео, аудіо та Internet.

Латентність (затримка розповсюдження) фреймів під час проходження передаючого середовища 1-го рівня LAN і 1, 2, 3-го рівнів мережевих пристроїв.

Збільшення відстані між пристроями мережі Ethernet/802.3 за рахунок застосування повторювачів на 1-му рівні.

Мал. 2.1 В мережах Ethernet використовується технологія спільного доступу до середовища для передачі даних між пристроями.

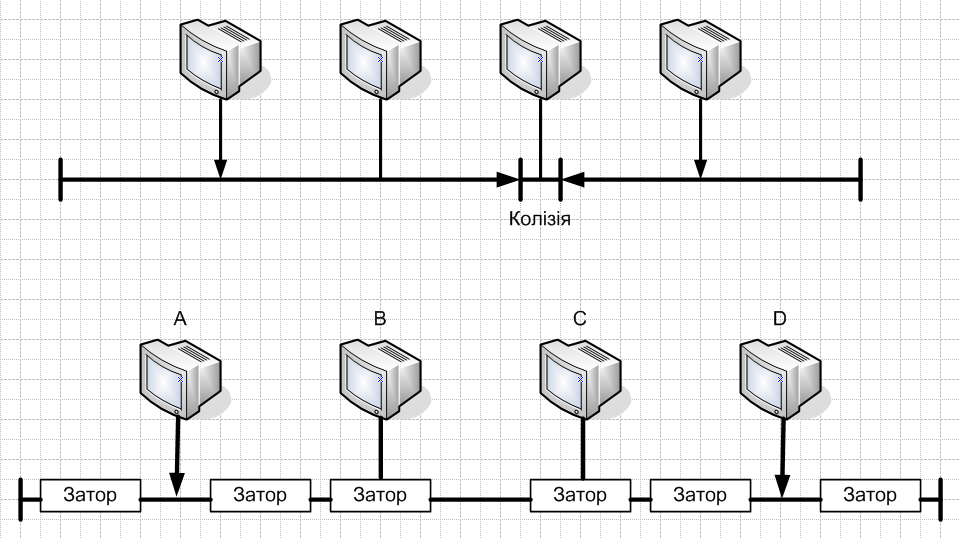

Мережа Ethernet, використовується CSMA/CD та загальне передаюче середовище, може підтримувати швидкість передачі до 100Мбіт/с. CSMA/CD являє собою метод доступу, при якому в кожний конкретний момент може передавати тільки одна станція. Ціллю Ethernet є забеспечення не гарантованої доставки та забеспечення всім пристроям, підключення до спільного середовища, рівного права на передачу. Як показано на Мал. 2.2, один з присутніх CSMA/CD проблем, є можливість появи колізій.

Мал. 2.2. CSMA/CD являє собою метод доступу, який в кожний конкретний момент дозволяє передавати дані лише одній станції, що зменшує можливість колізій.

Напівдуплексний Ethernet

Ethernet представляє собою напівдуплексну (half-duplex) технологію. Кожен хост Ethernet перед відправленням даних перевіряє мережу на передмет чи невідбувається в ній передача даних в даний момент; якщо йде передача, то відправка даних цього хоста відкладається. Але після цієї затримки два, або більше хостів можуть знову почати передачу одночасно, що приводить до колізії. Якщо відбувається колізія, то хост переходить в стан очікування і через деякий час знов намагається розпочати передачу. В міру того як до мережі підключаються нові хости, імовірність колізій зростає.

Можливості локальної мережі можуть бути вичерпані в наслідок того, що користувачі працюють з інтенсивно навантажуючим мережу програмним забезпеченням, таким як додатки клієнт/сервер, які звертаються до хостів частіше і на багато довший період часу, чим звичайні додатки. Фізичне зєднання, яке використовується пристроями мережі Ethernet, забезпечує створення декількох каналів, що дає можливість обміну інформацією між декількома пристроями.

Затор в мережі та ширина пропускної смуги

Технологічний процес приводить до все більшого збільшення швидкості і потужності персональних компютерів та робочих станцій. Застосування більш потужніх компютерів/робочих станцій та інтенсивно використовуваних мережу додатків, сприченило необхідність в збільшенні пропускної здатності мереж (які також називаються шириною пропускної смуги, bandwidth), більше чим 10Мбіт/с., яку надають мережі спільного використання Ethernet/802.3.

В сучасних мрежах значно зростає обєм передачі громіздких графічних файлів, відеофільмів та мультимедійних додатків, а також швидко зростає кількість користувачів. Всі ці фактори ще більше збільшують наванатаження на мережу Ethernet, швидкість якої складає 100Мбіт/с.

В міру того, як все більша кількість користувачів спільно використовують файли великого обєму та все частіше звертаються до файлового сервера, збільшується імовірність затору (congestion) в мережі. Це призводить до збільшення часу відповіді та передачі файлів, що робить роботу користувачів менш продуктивною. Для того, щоб зменшити імовірність затору, необхідно збільшити ширину пропускної смуги, або більш ефективно використовувати вже існуючу. Далі цьому розділі описуються методи пошуку вирішення таких проблем.

Латентність

Латентністю (latecy)(інколи її називають затримкою розповсюдження, propagation delay) називається час, який потрібний фрейму чи пакету даних для того, щоб дойти від джерела до пункту призначення в мережі. Оскільки мережа Ethernet використовує метод CSMA/CD для забезпечення негарантованої доставки, система повинна мати деяку латентність для виявлення колізій та обговорення прав на передачу по мережі.

Латентність залежить не тільки від відстані та кількості пристроїв. Наприклад, якщо дві робочі станції розділені трьома компютерами, то латентність системи стає меншою, чим у випадку розділення двома маршрутизаторами. Проміжні пристрої, такі, наприклад, як комутатори, значно збільшують ефективність роботи мережі.

Час передачі по мережі Ethernet

Часом передачі називається час, який потрібний фрейму чи пакету (дані розміщуються в пакети чи рейми) для переміщення від канального рівня (data link layer) до фізичного рівня (physical layer) тобто до фізичного кабеля мережі. У табл. 2.1, приведений час передачі для чотирьох пакетів різного розміру.

Табл. 2.1. Час передачі в Ethernet

Розмір пакету в байтах Час передачі в мікросекундах

64 51.2

512 410

1000 800

1518 1214

Кожному Ethernet-биту для передачі надається вікно в 100нс. Один байт рівний 8бітам, для передачі одного байту потребується, як мінімум 800нс. Фрейму розміром 64байта для передачі потребується 51200нс. чи 51.2мкс. Час передачі пакету розміром 1000байт від першої робочої станції до серверу, або на другу робочу станцію складає 800мкс. в наслідок латентності пристроїв мережі.

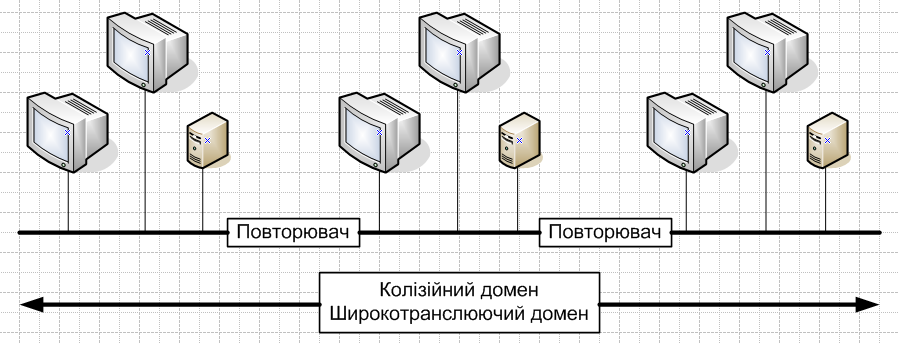

Розширення спільновикористовуваного передаючого середовища LAN шляхом використання повторювачів

Відстань на якій може працювати локальна мережа, обмежена в звязку з затуханням (attenuation) сигналу. Термін «затухання» означає, що сигнал ослаблюється (затухає) при проходженні по мережі. Затухання визначається опором кабелю, або другого передаючого середовища. Повторювачем в мережі Ethernet називається мережевий пристрій фізичного рівня, який підсилює сигнал. Використання Ethernet-повторювача дозволяє збільшувати робочу відстань LAN та збільшити кількість користувачів, як показано на рис.2.3. Однак використання повторювачів потребує також вирішення питання широкого транслювання, виникнення колізій, негативно впливає на ефективність LAN з передаючим середовищем в цілому.

Мал. 2.3. Ethernet-повторювач дозволяє вести тільки одну передачу в кожний конкретний момент; він зєднює всі вузли в один комунікаційний канал та передає одині і ті самі дані на всі порти наступного повторювача.

Повторювач з декількома портами також називається концентратором, або хабом (hub). В локальних мережах із спільним передаючим середовищем, в яких використовуються концентратори, є проблеми широкого транслювання та колізій, а сумаран ширина пропускної смуги складає 100Мбіт/с.

Підвищення ефективності LAN

Ефективність LAN може бути підвищена шляхом використання одного або двох з приведених нижче рішень:

Використання дуплексної технології Ethernet;

Сегментація LAN.

Дуплексний Ethernet

Дуплексний Ethernet (full-duplex) дозволяє одночасно відправляти і отримувати пакети. Для реалізації одночасної передачі та прийому, необхідно дві пари кабелів і комутоване зєднання між всіма вузлами. Таке зєднання розглядається як безпосереднє, типу «точка-точка» і практично гарантує відсутність колізій, так-як обидва вузли можуть передавати та приймати дані в один і той самий момент часу, питання про використання пропускної смуги не обговорюється. Дуплексний Ethernet може використовувати існуючу загальне середовище до того часу, поки вона задовільняє мінімальні стандарти Ethernet:

Стандарт Відстань

10BaseT/10BaseTX 100 метрів

10BaseFL 2 кілометра

Для реалізації одночасної передачі та прийому, кожному вузлу потребується назначений тільки йому порт. Для створення звязків типу «точка-точка» з використанням дуплексного метода, можуть використовуватися стандарти 10BaseT, 100BaseFL. Для забезпечення всіх можливостей дуплексного метода на обох кінцях, потребуються мережеві адаптери (network interface card, NIC).

В цій конфігурації використання двох пар кабелів, дозволяє дуплексному Ethernet-комутатору, реалізувати безпосереднє зєднання між передавачем (TX) на одному кінці ланцюга і приймачем (RX) на другому кінці. При такому зєднані двох станцій створюється домен, свобідний від колізій, осільки передача та прийом даних проходить по окремих, неконкуруючих між собою каналах.

Ethernet зазвичай використовує тільки 50-60% максимально можливої пропускної смуги в 100Мбіт/с. в звязку з латентністю та колізіями. Дуплексний Ethernet надає можливість використовувати полосу пропускання на 100% в обох напрямках. Таким чином потенціально забезпечується пропускна здатність в 200Мбіт/с., з яких 100Мбіт/с. використовується для передачі і 100Мбіт/с. для прийому.

Сегментація в LAN

Мережа може бути розділена на ділянки меншого розміру, які називають сегментами (segment). Кожен сегмент використовує метод доступу CSMA/CD та підтримує потік даних між користувачами цього сегмента. На Мал.2.4, приведений приклад сегментованої Ethernet мережі. Вцілому, мережа складається з 15-ти компютерів (6 файл-серверів і 9 PC). Якщо розділити цю мережу на сегменти, то при комунікації в середині сегменту, на одні і ті ж самі 100Мбіт/с., буде приходитися менша кількість користувачів/пристроїв. Як показано на Мал. 2.5, кожний сегмент розглядається як окремий колізійний домен (collision domain).

Поділивши всю мережу на три сегменти, мережевий адміністратор може зменшити можливість переповнення кожного з них. При передачі даних всередині сегменті всі п’ять пристроїв ділять поміж собою смугу пропускання сегмента шириною 10Мбіт/с. У сегментованій локальній мережі Ethernet дані, які пройшли по сегменту, передаються в мережеву магістраль (backbone) за допомогою мостів(bridge), маршрутизаторів (router) чи комутаторів(switch).

Сегментація з використанням мостів

Локальна мережа Ethernet, яка використовує для сегментації мости, забезпечує більшу пропускну спроможність в розрахунку на одного користувача оскільки на один сегмент припадає менше користувачів і навпаки, локальні мережі, в яких мости не використовуються, забезпечують меншу смугу пропускання, оскільки в не сегментованій LAN виявляється більше користувачів.

Мости «вивчають» характер розташування сегментів мережі шляхом побудови адресних таблиць(рис.2.6), в яких містяться адреси всіх мережевих пристроїв і сегментів, необхідних для отримання доступу до даного пристрою. Мости – пристрої 2-ого рівня які направляють фрейми даних у відповідності з МАС-адресами фреймів(Media Access Control, MAC). Зауважимо, що мости є «прозорими» для всі інших пристроїв в мережі.

Мости збільшують латентність мережі на 10-30%. Це збільшення латентності пов’язане з тим, що мосту при передачі даних потрібен додатковий час на прийняття рішення. Міст розглядається як пристрій з функціями зберігання і подальшої відправки, оскільки він повинен проаналізувати поле адреси призначення фрейму, а потім визначити на який інтерфейс(interface) направити даний фрейм. Для виконання цих операцій потрібен деякий час, що сповільнює процес передачі і збільшує латентність.

Сегментація з використанням маршрутизаторів

Маршрутизатори являють собою сучасніше обладнання, ніж звичайні мости. Міст є пасивним елементом мережі і діє на рівні каналу зв’язку. Маршрутизатор діє на мережевому рівні(network layer) і в своїх рішеннях стосовно направлення даних між сегментами опирається на адреси протоколу мережевого рівня. Як показано на рисю2.7, маршрутизатори дають найвищий рівень сегментації, направляючи дані на концентратор, до якого під’єднані робочі станції. Маршрутизатор приймає рішення про вибір сегменту для передачі даних, аналізуючи адресу пункту призначення, яка знаходиться в пакеті даних, і використовуючи таблицю маршрутизації(routing table) щоб виробити направляючу інструкцію.

Для того щоб визначити найкращий шлях передачі пакету до пункту призначення маршрутизатору необхідно ознайомитися з отриманим пакетом. Цей процес потребує часу. Протоколи, які для кожного пакету вимагають від адресата підтвердження(acknowledgement) про його отримання(відомі як протоколи орієнтовані на підтвердження, acknowledgement-oriented protocols), мають знижену на 30-40% продуктивність.

Протоколи, які вимагають мінімального підтвердження(протоколи ковзаючого вікна, sliding-window protocols), викликають втрату пропускної спроможності на 20-30%. Це пов’язано зі зменшенням потоку даних між відправником і отримувачем(тобто меншої кількості підтверджень).

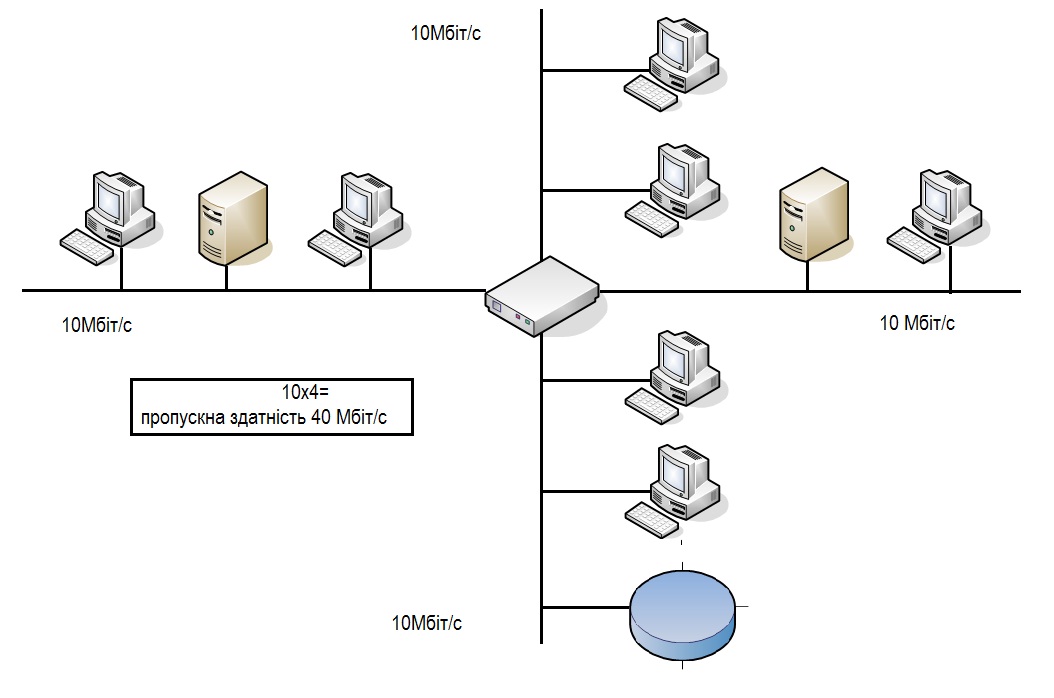

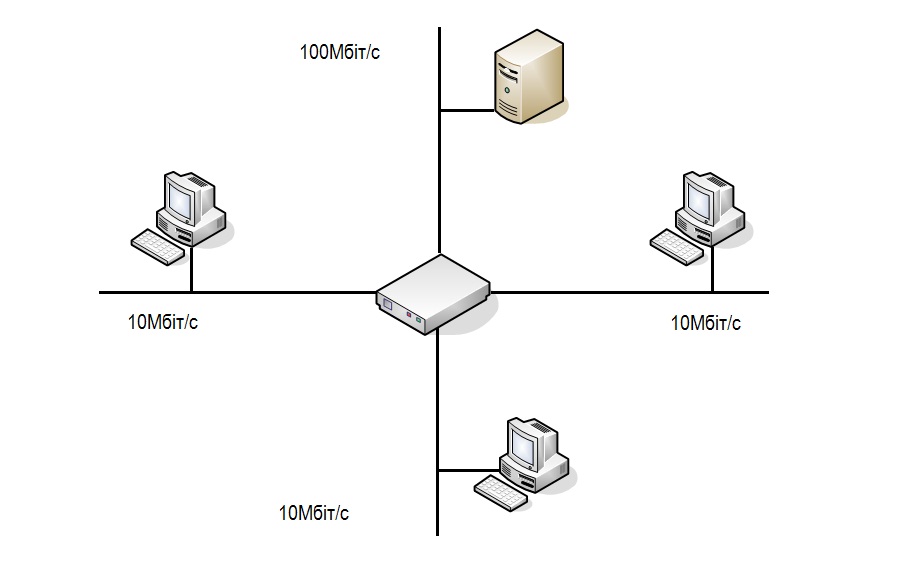

Сегментація з використанням комутаторів

Використання комутації(switching) у локальних мережах пом’якшує проблеми, пов’язані з недостатньою шириною смуги пропускання і з можливістю мережевих заторів, які можуть виникати, наприклад, між кількома РС і віддаленим файл-сервером. Як показано на рис.2.8, комутатор розділяє локальну мережу на сегменти, тобто ділить єдиний колізійний домен на окремі домени, вільні від колізій. Хоча LAN- комутатор усуває можливість колізій між доменами, хости, які знаходяться всередині сегмента, як і раніше лишаються в одному колізійному домені. Як наслідок всі вузли, які під’єднані до комутатора, можуть отримати широкомовний канал лише від одного вузла.

Технологію комутованого Ethernet (Switched Ethernet) базується на типовому Ethernet. При її використанні кожен вузол безпосередньо з’єднаний з одним з портів комутатора або з сегментом, який, в свою чергу, з’єднаний з одним з портів комутатора. Таким чином на комутаторі створюється з’єднання з смугою пропускання 10Мбіт/с між кожним вузлом і відповідним сегментом. Комп’ютер, безпосередньо з’єднаний з комутатором, має власний колізійний домен і повну пропускну смугу 10Мбіт/с.

Локальна мережа, яка використовує топологію(topology) комутованого Ethernet, поводить себе так, ніби в ній є лише два вузли – вузол відправника і вузол отримувача. Цим двом вузлам надається пропускна смуга 10Мбіт/с. внаслідок цього майже вся смуга пропускання може бути використана для передачі даних. За рахунок ефективнішого використання смуги пропускання комутований Ethernet забезпечує вищу швидкість передачі, ніж звичайний Ethernet. У комутованому Ethernet доступна ширина смуги пропускання може досягати величини наближеної до 100%.

Комутація в мережі Ethernet збільшує доступну смугу пропускання шляхом створення виділених сегментів(тобто з’єднань типу «точка-точка» ) і об’єднання цих сегментів у віртуальну мережу в середині комутатора. Віртуальна мережа існує лише тоді, коли двом вузлам потрібно обмінятися інформацією. Цим пояснюється назва віртуальний канал(virtual circuit) – він існує лише при необхідності і створюється всередині комутатора.

Огляд застосування комутаторів і мостів

Комутація представляє собою технологію, яка знижує ймовірність переповнення в мережах Ethernet, Token Ring? FDDI(роз приділений інтерфейс передачі даних по оптоволоконних каналах, Fiber Distributed Data Interface) за рахунок зменшення потоку даних і збільшення ширини смуги пропускання. Комутатори часто використовуються в якості заміни концентраторів і призначаються для роботи з існуючими кабельними інфраструктурами. Вони можуть бути встановлені без порушення роботи уже існуючих мереж.

У даний час всі види комутаційного обладнання при обміні даними виконують дві основні операції.

Комутація фреймів даних. Вона здійснюється при надходженні файлу на вхідну точку в передаючому середовищі і полягає в передачі його на вихідну точку.

Підтримка операцій комутації. Виконуючи цю операцію, комутатор створює і підтримує таблицю комутації.

Термін мостова технологія(bridging) стосується до технології, в якій пристрій, відомий як міст, з’єднує два чи більше сегментів мережі Ethernet. Міст передає дейтаграми від джерела в одному сегменті в пункт призначення в іншому сегменті. Коли вмикається живлення моста і починається його функціонування, він досліджує МАС-адреси отриманих дейтаграми і створює таблицю відомих пунктів призначення. Якщо міст виявляє, що пункт призначення дейтаграми знаходиться в тому ж сегменті, що й відправник, то він відкидає таку дейтаграми, оскільки в її передачі нема необхідності.

Якщо міст виявляє, що одержувач перебуває в іншому сегменті, то він направляє дейтаграмму тільки в цей сегмент. Якщо міст не знає пункту призначення, то дейтаграмма розсилається в усі сегменти, крім сегмента відправника (цей процес називається лавинною передачею, flooding). Таким чином, первинне призначення моста полягає в обмеженні руху потоку даних певними сегментами мережі.

Як мости, так і комутатори з'єднують сегменти мережі, використовують Мас-Адреси для визначення сегмента, у який повинна бути відправлена дейтаграмма, і зменшують потік даних у мережі. Перевага комутаторів полягає в тому, що вони працюють значно швидше й можуть виконувати додаткові функції, такі як створення віртуальних мереж (virtual LAN, VLAN).

Латентность Lan-Комутаторів

Кожний комутатор, використовуваний у локальній мережі Ethernet, збільшує ла-тентность мережі. Однак правильний вибір методу комутації дозволяє нейтралізувати власну латентность деяких комутаторів.

Комутатор, що перебуває між робочою станцією й сервером, збільшує час передачі на 21 мікросекунду. Час передачі пакета розміром 1000 байт становить 800 мікросекунд. Загальний час передачі пакета з робочої станції на сервер становить 821 мікросекунду (800+21=821). Раціональне використання комутації виражається в тому, що відразу зчитується Мас-Адреса пункту призначення й передача починається до того, як увесь пакет зробить на комутатор. Це дозволяє трохи компенсувати латентность комутатора.

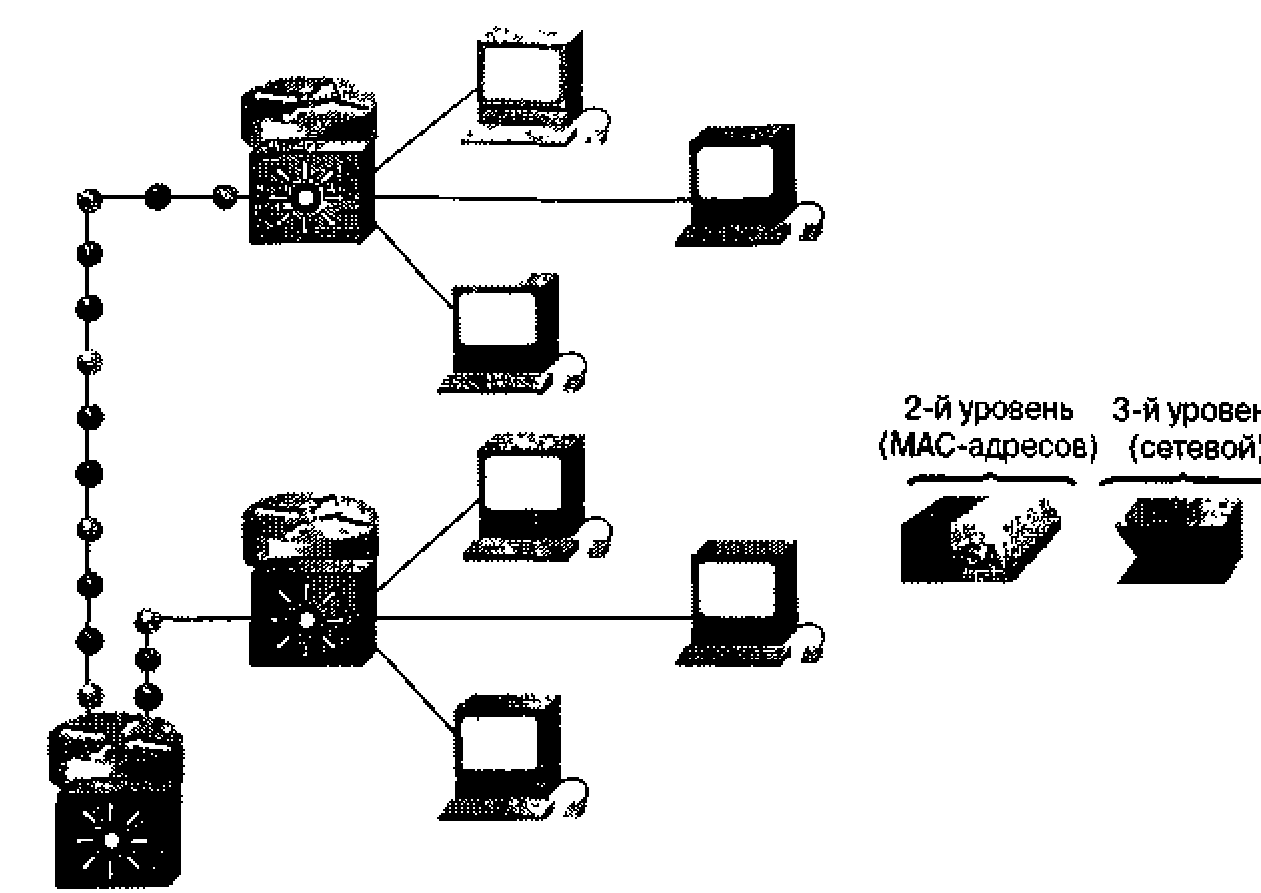

Комутація 2-го й 3-го рівнів

Існують два методи комутації фреймів даних — комутація 2-го рівня й комутація 3-го рівня. Комутація полягає в одержанні прихожого фрейму на одному інтерфейсі й відправленню його через інший інтерфейс. Для відправлення пакета маршрутизатори використовують комутацію 3-го рівня, у той час як комутатори використовують для цього комутацію 2-го рівня.

Відмінність між комутацією 2-го й 3-го рівнів полягає в типі інформації, що втримується усередині фрейму й використовуваної для визначення потрібного вихідного інтерфейсу. При комутації 2-го рівня фрейми комутируються на основі Мас-Адрес, а при комутації 3-го рівня фрейми комутируються на основі інформації мережного рівня.

На відміну від комутації 3-го рівня, комутація 2-го рівня не використовує, що втримується в пакеті інформацію мережного рівня, а використовує Мас-Адреса пункту призначення, що втримується усередині фрейму. Якщо він відомий, то інформація посилає по Мас-Адресі пункту призначення. Комутація 2-го рівня створює й підтримує таблицю комутації, у якій фіксуються Мас-Адреси кожного порту або інтерфейсу. Якщо комутатору 2-го рівня не відомий Мас-Адреса пункту призначення, то проводиться широкомовне розсилання фрейму по всіх портах мережі для з'ясування цієї адреси. Якщо в результаті такого розсилання фрейм досягає пункту призначення, то відповідний пристрій відсилає його назад із вказівкою свого Мас-Адреси, яка додається комутатором у його таблицю комутації.

Адреси 2-го рівня задається виробником комунікаційного пристрою. Ці унікальні адреси складаються із двох частин — коду виробника (manufacturing code, MFG) і унікального ідентифікатора. Кожному виробникові його Mfc-Код призначається Інститутом інженерів по електротехніці й електроніці (Institute of Electrical and Electronic Engineers, ШЕЕ). Унікальний ідентифікатор пристрою задається виробником. У всіх мережах, крім мереж системної мережної архітектури (Systems Network Architecture, SNA), користувач не має або має мало можливостей впливати на адресацію 2-го рівня, тому що адреси 2-го рівня для конкретного пристрою є фіксованими, у той час як адреси 3-го рівня можуть бути змінені. Адреси 2-го рівня утворюють плоске (з відсутністю ієрархії) адресний простір, у якім кожна адреса унікальна.

Комутація 3-го рівня виконується на мережному рівні. При цьому аналізується інформація, що втримується в пакеті, після чого він направляється далі на основі адреси пункту призначення мережного рівня. Комутація 3-го рівня може сполучатися з маршрутизацією.

У більшості випадків адреса 3-го рівня визначається мережним адміністратором. Такі протоколи, як IP, IPX і Appletalk використовують адресацію 3-го рівня. Задаючи адреси 3-го рівня, мережний адміністратор створює локальні області, яким відповідає єдиний адресний блок (аналогічний поштовій адресі, що полягає з назви вулиці, міста, штату й країни). Кожної такої локальної області привласнюється деякий номер. Якщо користувач переїжджає в інший будинок, то його кінцеві станції одержують нові адреси 3-го рівня, але адреси 2-го рівня залишаються тими ж самими.

Оскільки маршрутизатори діють на 3-м рівні еталонної моделі OSI, вони включені в ієрархічну структуру адресації й самі створюють її. Отже, маршрутизированная мережа може зв'язати логічну структуру адресації з фізичною інфраструктурою, наприклад, за допомогою створення ТСР/ Гр-Подсетей або Грх-Мереж для кожного сегмента. Із цієї причини потік даних у коммутированной ( тобто плоскої) мережі принципово відрізняється від потоку даних у маршрутизированной ( тобто ієрархічної) мережі. Мережі з ієрархічною структурою дозволяють більш гнучко організувати потік даних, тому що вони можуть скористатися ієрархією мережі для визначення оптимального шляху й поділу широкомовних доменов.

Зміст комутації 2-го рівня й 3-го рівня

Зросла потужність процесорів і високі вимоги додатків типу клієнт/сервер і мультимедійних додатків викликали потреба в більшій ширині смуги пропущення в традиційних середовищах спільного користування. Це спонукує проектувальників мереж до заміни в монтажних шафах концентраторів на комутатори.