- •1.Перечислите известный вам виды нарушений передачи сообщений в сети.

- •2. Что такое аутентификация? Как она обеспечивается?

- •3. Что такое хэш-функция? Какие задачи обеспечения защиты информации она решает.

- •5. Что такое однонаправленность хэш-функции, слабая стойка сопротивляемость коллизиям?

- •6. Почему хэш-функции также называют функцией сжатия?

- •7. Опишите общую структуру алгоритма хэширования md5.

- •8.Опишите операцию изменения буферного слова abcd в каждом раунде алгоритма md5.

- •9. Опишите общую структуру алгоритма хэширования sha1.

- •10. Опишите операцию изменения буферного слова abcde в каждом раунде алгоритма sha1.

- •31. Перечислите способы организации распределения ключей.

- •В чем отличие сеансового и главного ключей?

- •Что такое оказия?

- •Опишите общий сценарий распределения ключей c использованием симметричной криптографии.

- •Опишите прозрачную схему управления ключами.

- •Опишите децентрализированную схему управления ключами.

- •Какие существуют типы сеансовых ключей?

- •Дайте определения управляющему вектору.

- •Опишите схему управления ключами с использованием управляющего вектора.

- •В чем недостатки и преимущества привлечения центра распределения ключей в схемы обмена сеансовыми ключами шифрования?

- •51.Преимущества и недостатки симметричных алгоритмов.

- •52.Критерии при разработке симметричных алгоритмов.

- •53.Понятие режимов работы блочных алгоритмов.

- •54.Опишите режим электронной кодовой книги.

- •55.Опишите режим сцепления блоков шифрованного текста.

- •61.Структура алгоритма des.

- •62.Процесс шифрования des.

- •63.Процесс дешифрования des.

- •64.Слабые ключи des.

- •65Алгоритм Triple des.

- •66.Описание Blowfish. Достоинства и недостатки.

- •67.Структура алгоритма Blowfish.

- •68.Процесс шифрования Blowfish.

- •69.Процедура расширения ключа Blowfish.

- •70.Описание Twofish. Достоинства и недостатки.

- •Структура алгоритма Twofish.

- •Процесс шифрования Twofish.

- •73Описание idea. Достоинства и недостатки.

- •74Структура алгоритма idea.

- •75Процесс шифрования и схема алгоритма idea.

- •76Процедура расширения ключа idea.

- •77Процесс дешифрования idea.

- •78Описание гост-28147.

- •79Структура алгоритма гост-28147.

- •80Схема алгоритма гост 28147.

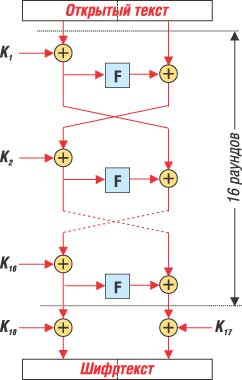

67.Структура алгоритма Blowfish.

Blowfish шифрует данные 64-битными блоками. Ключ алгоритма имеет переменный размер - от 32 до 448 бит. Шифрование данных выполняется за 16 раундов за схемой Фестеля, в каждом из которых над левым 32-битным субблоком данных проводятся следующие действия:

Значение субблока складывается с ключом i-го раунда Ki операцией XOR, результат операции становится новым значением субблока.

Субблок обрабатывается функцией f , результат обработки накладывается на правый субблок операцией XOR.

Субблоки меняются местами во всех раундах, кроме последнего.

После 16 раундов выполняется наложение на субблоки еще двух подключей: K17 и K18 складываются операцией XOR с правым и левым субблоками соответственно.

68.Процесс шифрования Blowfish.

В общем случае, алгоритм шифрования Blowfish представляет собой сеть Фейстеля, но с некоторыми особенностями генерации и использования раундовых ключей (P0, P1 …).

Для начала допустим, что функция итерации F в алгоритме Blowfish это некоторый «черный ящик», который принимает на входе и выдает на выходе 32-битное число (DWORD). При этом 32-битные раундовые ключи Pn:

вычисляются по некоторому правилу от исходного ключа (длиной до 448 бит);

не являются аргументами для функции итерации F;

непосредственно складываются по модулю 2 (XOR) с «левым блоком».

Результат этой операции является входящим 32-битным аргументом для функции F.

В алгоритме Blowfish при шифрации выполняется 16 раундов (внутри сети Фейстеля), а 17-й и 18-й ключи складываются с левым и правым выходным блоком последнего раунда. Такое количество раундов было выбрано, поскольку именно оно определяет длину возможного ключа.

Но здесь у внимательного читателя может возникнуть вопрос: если используется 18 раундовых ключей, каждый из которых имеет длину 32 бита, то в итоге мы получаем ключ длиной 576 бит (18 ключей × 32 бита). Почему же длина исходного ключа в Blowfish изначально ограничена 448 битами?

Ответ прост — она не ограничена. Можно использовать ключи до 576 бит. Но! Ограничение было сделано исходя из требований к соблюдению безопасности и криптостойкости алгоритма.

69.Процедура расширения ключа Blowfish.

Задача процедуры расширения ключа состоит в вычислении на основе ключа шифрования значений ключей раунда K1...K18 и таблиц замен S1...S4.

Для этого используется весьма сложная процедура расширения ключа, состоящая из следующих шагов.

Шаг 1. Исходные значения ключей раунда и таблиц замен инициализируются фиксированной псевдослучайной строкой, в качестве которой используется шестнадцатеричная запись дробной части числа π.

Шаг 2. Операцией XOR на K1 накладываются первые 32 бита ключа шифрования, на K2 - следующие 32 бита и т. д. - до K18.

Если ключ шифрования короче, чем необходимо для наложения на K1...K18, то он накладывается циклически.

Шаг 3. С использованием полученных ключей раунда и таблиц замен выполняется шифрование алгоритмом Blowfish блока данных, состоящего из 64 нулевых бит. Результат становится новым значением ключей K1 и K2.

Шаг 4. Результат предыдущего этапа снова шифруется алгоритмом Blowfish (причем уже с измененными значениями ключей K1 и K2), в результате получаются новые значения ключей K3 и K4.

Шаг 5. Шифрование выполняется до тех пор, пока новыми значениями не будут заполнены все ключи раунда и таблицы замен.