- •1.Перечислите известный вам виды нарушений передачи сообщений в сети.

- •2. Что такое аутентификация? Как она обеспечивается?

- •3. Что такое хэш-функция? Какие задачи обеспечения защиты информации она решает.

- •5. Что такое однонаправленность хэш-функции, слабая стойка сопротивляемость коллизиям?

- •6. Почему хэш-функции также называют функцией сжатия?

- •7. Опишите общую структуру алгоритма хэширования md5.

- •8.Опишите операцию изменения буферного слова abcd в каждом раунде алгоритма md5.

- •9. Опишите общую структуру алгоритма хэширования sha1.

- •10. Опишите операцию изменения буферного слова abcde в каждом раунде алгоритма sha1.

- •31. Перечислите способы организации распределения ключей.

- •В чем отличие сеансового и главного ключей?

- •Что такое оказия?

- •Опишите общий сценарий распределения ключей c использованием симметричной криптографии.

- •Опишите прозрачную схему управления ключами.

- •Опишите децентрализированную схему управления ключами.

- •Какие существуют типы сеансовых ключей?

- •Дайте определения управляющему вектору.

- •Опишите схему управления ключами с использованием управляющего вектора.

- •В чем недостатки и преимущества привлечения центра распределения ключей в схемы обмена сеансовыми ключами шифрования?

- •51.Преимущества и недостатки симметричных алгоритмов.

- •52.Критерии при разработке симметричных алгоритмов.

- •53.Понятие режимов работы блочных алгоритмов.

- •54.Опишите режим электронной кодовой книги.

- •55.Опишите режим сцепления блоков шифрованного текста.

- •61.Структура алгоритма des.

- •62.Процесс шифрования des.

- •63.Процесс дешифрования des.

- •64.Слабые ключи des.

- •65Алгоритм Triple des.

- •66.Описание Blowfish. Достоинства и недостатки.

- •67.Структура алгоритма Blowfish.

- •68.Процесс шифрования Blowfish.

- •69.Процедура расширения ключа Blowfish.

- •70.Описание Twofish. Достоинства и недостатки.

- •Структура алгоритма Twofish.

- •Процесс шифрования Twofish.

- •73Описание idea. Достоинства и недостатки.

- •74Структура алгоритма idea.

- •75Процесс шифрования и схема алгоритма idea.

- •76Процедура расширения ключа idea.

- •77Процесс дешифрования idea.

- •78Описание гост-28147.

- •79Структура алгоритма гост-28147.

- •80Схема алгоритма гост 28147.

31. Перечислите способы организации распределения ключей.

Надежность любой криптографической системы во многом зависит от используемой при этом системы распределения ключей, представляющей собой средства доставки ключей двум сторонам, планирующим обмен данными, не позволяющие другим увидеть эти ключи. Для двух сторон, А и В, как указано ниже, распределение ключей можно организовать различными способами.

Ключ может быть выбран стороной А и физически доставлен стороне В.

Ключ может выбрать третья сторона и физически доставить его участникамАиВ.

Если участники обмена А и В уже используют некоторый общий ключ, одна из сторон может передать новый ключ второй стороне в шифрованном виде, используя старый ключ.

Если обе из сторон А и В имеют криптографически защищенные каналы связи с третьей стороной С, то последняя может доставить ключ участникам А и В по этим защищенным каналам.

В чем отличие сеансового и главного ключей?

Как правило, сеансовый ключ служит только для конкретного логического соединения, например виртуального канала или для транспортировки данных, после чего этот ключ больше не применяется.

Сеансовые ключи передаются в шифрованном виде, а для шифрования используется главный ключ (master key), общий для центра распределения ключей и данной конечной системы или конкретного пользователя.

Что такое оказия?

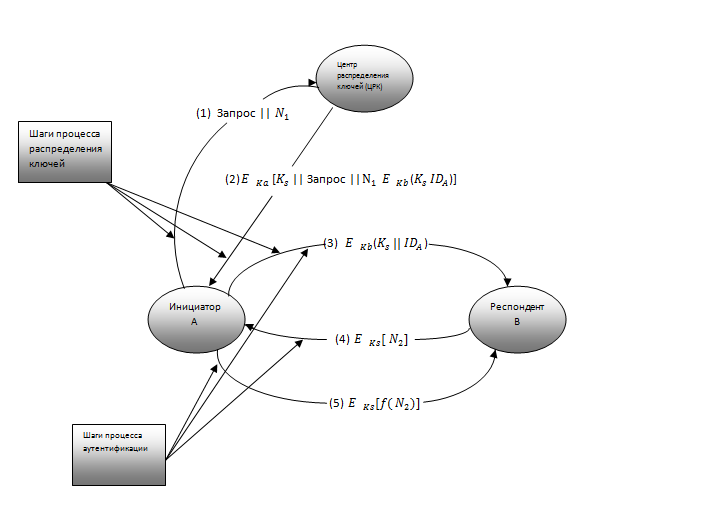

Инициатор А посылает запрос в ЦРК на получение сеансового ключа для защиты логического соединения с В. Посылаемое при этом сообщение должно включать информацию, позволяющую однозначно определить А и В, а также некоторый идентификатор, уникальный для данного запроса, обычно называемый оказией (попсе). Таким идентификатором может быть текущее время, некоторый счетчик или случайное число — как минимум этот идентификатор должен быть уникальным для каждого запроса. Кроме того, чтобы предотвратить возможность фальсификации сообщения противником, должно быть непросто угадать этот идентификатор для противника. Поэтому хорошим выбором для оказии можно считать случайное число.

Опишите общий сценарий распределения ключей c использованием симметричной криптографии.

Распределение ключей можно реализовать разными способами. Типичный сценарий показан на рис. Этот сценарий предполагает, что каждый пользователь имеет уникальный главный ключ, используемый совместно с центром распределения ключей (ЦРК).

Опишите прозрачную схему управления ключами.

Опишите децентрализированную схему управления ключами.

При

децентрализации требуется, чтобы каждая

конечная система имела возможность

обмениваться данными некоторым защищенным

образом со всеми другими потенциально

достижимыми конечными системами с целью

распределения сеансовых ключей. При

этом в сети с п

конечными

системами может понадобиться до

![]() главных ключей.

главных ключей.

Сеансовый ключ может быть определен в результате следующей последовательности действий (рис. 3).

1.

Инициатор А посылает запрос участнику

обмена данными В на получение сеансового

ключа, содержащий также оказию

![]() .

.

Респондент В отвечает сообщением, зашифрованным с использование общего главного ключа. Этот ответ содержит сеансовый ключ, выбранный стороной В, идентификатор В, значение

и другую оказию

и другую оказию

.

.Используя полученный сеансовый ключ, сторона А возвращает стороне значение

.

.