- •1 Вычислительные сети

- •1. Основные топологии физических связей. Полносвязная, ячеистая топологии, шина, звезда, кольцо, смешанные топологии.

- •2. Модель osi: протокол, стек протоколов, уровни (физический, канальный, сетевой, прикладной, уровень представления).

- •3. Стек протоколов tcp/ip: протоколы ip, tcp, udp, icmp.

- •2 Криптографические методы и средства обеспечения иб

- •4. Классические и новые задачи использования криптографии

- •1. Обеспечение конфиденциальности информации

- •2. Защита от навязывания ложных сообщений — имитозащита

- •3. Идентификация законных пользователей

- •4. Контроль целостности информации

- •5. Аутентификация информации

- •6. Системы тайного электронного голосования

- •7. Электронная жеребьевка

- •8. Защита документов (бумажных) и ценных бумаг от подделки

- •9. Иные задачи

- •7. Понятие электронно-цифровая подпись. Суть основных этапов реализации электронной цифровой подписи. Охарактеризовать выполнение цифровой подписи по алгоритму rsa и гост.

- •8.Охарактеризовать общую схему подписывания и проверки подписи с использованием хэш-функции. Кратко пояснить схему вычисления хэш-функции по гост р 34.11-94, по алгоритму sha.

- •9. Понятие pki. Классификация pki. Схемы реализации pki. Структура pkix.

- •1. Простая pki

- •2. Иерархическая pki

- •3. Сетевая pki

- •4. Архитектура кросс-сертифицированной корпоративной pki

- •5. Архитектура мостового уц

- •10. Законодательство рф в области криптографической защиты информации. (_коданев_а_)

- •3 Моделирование процессов и систем защиты информации

- •11. Модель Харрисона-Руззо-Ульмана. Анализ безопасности систем Харрисона-Руззо-Ульмана.

- •13. Модели мандатного доступа. Модель Белла и Лападула. Проблемы модели Белла и Лападула.

- •14. Модель Биба.

- •15. Вероятностная модель безопасности информационных потоков.

- •4 Инженерно-техническая защита информации

- •5 Технические средства защиты информации

- •6 Технические средства охраны

- •27. Системы контроля и управления доступом. Назначение и виды систем контроля и управления доступом. Системы телевизионного наблюдения. Видеокамеры и видеосервера.

- •Средства механической защиты

- •Средства технической охраны

- •7 Защита и обработка конфиденциальных документов

- •30. Сущность, особенности и основные определения конфиденциального делопроизводства. Виды тайн. Формы уязвимости информации. Задачи конфиденциальной информации.

- •8 Организационное обеспечение информационной безопасности

- •36. Аналитические исследования в системе мер по предупреждению утечки (секретной) конфиденциальной информации

- •37. Организация защиты информации при приеме в организации посетителей, командированных лиц и иностранных представителей.

- •38. Организационные мероприятия по допуску к секретной (конфиденциальной) информации

- •40. Организация и планирование контроля функционирования системы защиты информации.

- •41. Организационные мероприятия по доступу к конфиденциальной информации.

- •42. Организация защиты секретной (конфиденциальной) информации, обрабатываемой с использованием средств вычислительной техники.

- •43. Организация охраны территории, зданий, помещений и персонала.

- •9 Правовое обеспечение информационной безопасности

- •44. Формирование информационных ресурсов и их классификация.

- •45. Правовые основы защиты государственной, коммерческой и профессиональной тайны.

- •46. Правовые формы защиты интеллектуальной собственности.

- •Глава 69. Общие положения

- •Глава 75. Право на секрет производства (ноу-хау)

- •47. Система правовой ответственности за разглашение, утечку информации

- •Глава 28. Преступления в сфере компьютерной информации

- •48. Правовая защита от компьютерных преступлений

- •10 Организация и управление службой защиты информации на предприятии

- •54. Оргпроектирование деятельности сзи на предприятии (понятие, сущность и назначение). Методы оргпроектирования

- •55. Взаимосвязь элементов объекта и субъекта управления при планировании и проектировании работы сзи

- •56. Роль внутренней и внешней среды в управлении сзи (определение, характеристики). Их влияние на политику безопасности предприятия. Основные свойства управления сзи на предприятии.

- •11 Праграммно-аппаратная защита информации

- •1. Классические вирусы

- •1.1. Компилируемые вирусы

- •1.2. Интерпретируемые вирусы

- •1.2.1. Макровирусы

- •1.2.2. Скриптовые вирусы

- •2. Сетевые черви (worms)

- •3. Троянские кони (трояны)

- •4. Вредоносный мобильный код

- •5. Вредоносное по, реализующее смешанные способы атаки — Blended («смешанные») Attacks

- •6. Tracking cookies («следящие» куки)

- •7. Прочее вредоносное по

- •7.1. Бэкдуры (Backdoor)

- •12 Защита информационных процессов в компьютерных системах

- •63. Международные стандарты информационной безопасности. «Оранжевая книга». Европейские стандарты. Канадские стандарты. Общие критерии.

1. Простая pki

Как уже говорилось выше, самая простая из архитектур, это архитектура одиночного УЦ. В данном случае все пользователи доверяют одному УЦ и переписываются между собой. В данной архитектуре, если злоумышленник выдаст себя за УЦ, необходимо просто перевыпустить все выписанные сертификаты и продолжить нормальную работу.

2. Иерархическая pki

Иерархическая структура – это наиболее часто встречающаяся архитектура PKI. В данном случае во главе всей структуры стоит один Головной УЦ, которому все доверяют и ему подчиняются нижестоящие УЦ. Кроме этого головного УЦ в структуре присутствуют ещё не один УЦ, который подчиняется вышестоящему, которому в свою очередь приписаны какие-либо пользователи или нижестоящие УЦ. Частный пример иерархической PKI – корпоративная PKI. Например если у нас есть одна большая фирма, у которой в подчинении множество филиалов по всей стране. В главном здании фирмы есть головной УЦ и в каждом филиале есть УЦ, который подчиняется головному. В иерархической PKI, даже если злоумышленник выдал себя за какой – либо УЦ, сеть продолжает работать без него, а когда он восстанавливает нормальную работоспособность – он просто снова включается в структуру.

3. Сетевая pki

Сетевая архитектура PKI это также частный случай иерархической архитектуры. Но в данном случае нет одного головного УЦ, которому все доверяют. В этой архитектуре все УЦ доверяют рядом стоящим УЦ, а каждый пользователь доверяет только тому УЦ, у которого выписал сертификат. В данную архитектуру PKI легко добавляется новый УЦ. В данной архитектуре наиболее сложное построение цепочки сертификации.

4. Архитектура кросс-сертифицированной корпоративной pki

Данный вид архитектуры можно рассматривать как смешанный вид иерархической и сетевой архитектур. Есть несколько фирм, у каждой из которых организована какая-то своя PKI, но они хотят общаться между собой, в результате чего возникает их общая межфирменная PKI.В архитектуре кросс-сертифицированной корпоративной PKI самая сложная система цепочки сертификации.

5. Архитектура мостового уц

Архитектура мостового УЦ разрабатывалась для того, чтобы убрать недостатки сложного процесса сертификации в кросс-сертифицированной корпоративной PKI. В данном случае все компании доверяют не какой-то одной или двум фирмам, а одному определённому мостовому УЦ, который является практически их головным УЦ, но он не является основным пунктом доверия, а выступает в роли посредника между другими УЦ.

Примеры использования PKI

Электронно-цифровая подпись (ЭЦП)

Сторона А формирует ЭЦП документа и отправляет документ стороне Б. Сторона Б запрашивает сертификат открытого ключа стороны А у удостоверяющего центра, а также информацию о действительности сертификата. Если сертификат стороны А действителен и проверка ЭЦП прошла успешно, значит документ был подписан стороной А, а не кем-то другим.

Шифрование сообщений

Сторона Б зашифровывает документ открытым ключом стороны А. Чтобы убедиться, что открытый ключ действительно принадлежит стороне А, сторона Б запрашивает сертификат открытого ключа у удостоверяющего центра. Если это так, то только сторона А может расшифровать сообщение, т.к. владеет соответствующим закрытым ключем.

Авторизация

Сертификаты могут использоваться для подтверждения личности пользователя и задания полномочий, которыми он наделен. В числе полномочий субъекта сертификата может быть, например, право просматривать информацию или разрешение вносить изменения в материал, представленный на web-сервере.

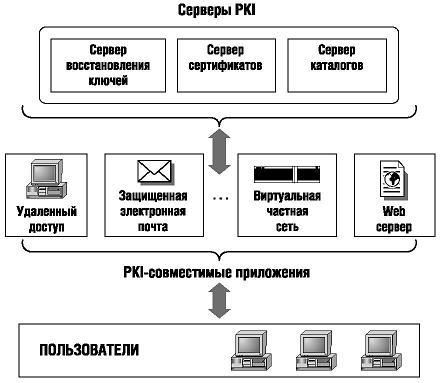

PKIX

PKIX – наиболее распространенная форма организации инфраструктуры открытых ключей. Представляет собой комплексную систему, обеспечивающую все необходимые сервисы для использования технологии открытых ключей.

Цель PKIX состоит в управлении ключами и сертификатами, посредством которого поддерживается доверительная среда.

Формат сертификата открытого ключа подписи определен в рекомендациях Международного Союза по телекоммуникациям ITU(Х.509) и документе PKIX - RFC 3280 Certificate&CRLProfile.

В PKIX должны функционировать подсистемы:

выпуска и аннулирования сертификатов;

создания резервных копий и восстановления ключей;

выполнения криптографических операций;

управления жизненным циклом сертификатов и ключей.

В настоящее время основным принятым форматом является формат версии 3, позволяющий задать дополнения, с помощью которых реализуется определенная политика безопасности в системе. Несмотря на то, что документ RFC 3820 адресован сообществу Интернет, формат сертификата открытого ключа предоставляет гибкий и мощный механизм передачи разнообразной информации и может применяться в корпоративной практике. Большая часть информации, указываемой в сертификате, не является обязательной, а содержание обязательных полей сертификата может варьироваться. Для разработчиков PKI и пользователей важно понимать назначение полей сертификата и знать варианты выбора. Сертификат открытого ключа подписи или шифрования представляет собой структурированную двоичную запись в формате ASN.1. Сертификат содержит элементы данных, сопровождаемые цифровой подписью издателя сертификата.

В сертификате имеется десять основных полей: шесть обязательных и четыре опциональных. К обязательным полям относятся:

серийный номер сертификата Certificate Serial Number;

идентификатор алгоритм аподписи Signature Algorithm Identifier;

имя издателя Issuer Name;

период действия Validity (Not Before/After);

открытый ключс убъекта Subject Public Key Information и

имя субъекта сертификата Subject Name.

Под субъектом понимается сторона, контролирующая секретный ключ, соответствующий данному открытому ключу. Наличие необязательных полей характерно для сертификатов версий 2 и 3, к необязательным полям сертификата относятся номер версии, два уникальных идентификатора и дополнения.

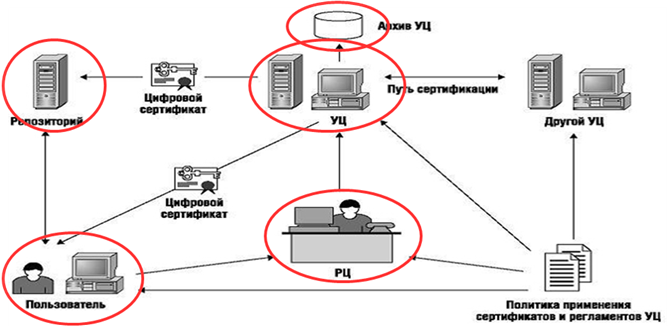

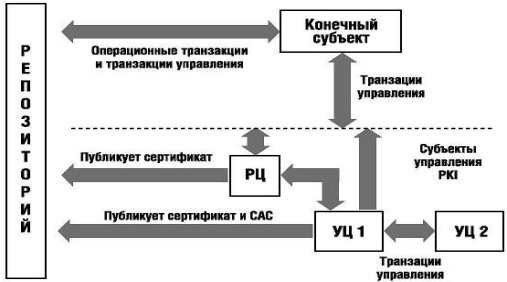

Компоненты PKIX:

Удостоверяющий центр (Центр сертификации, Certification Authority - CA).

Регистрационный центр (РЦ, Registration Authority – RA).

Репозиторий сертификатов.

Архив сертификатов.

Конечные субъекты (пользователи).

Удостоверяющие центры (УЦ) Выпускают и аннулируют сертификаты

Регистрационные центры (РЦ) Подтверждают связывание открытых ключей и личностей владельцев сертификатов и других атрибутов

Владельцы сертификатов Подписывают и шифруют электронные документы

Клиенты Проверяют подлинность цифровых подписей и соответствующих цепочек сертификатов при помощи открытого ключа доверенного УЦ

Репозитории Хранят и предоставляют информацию о сертификатах и списках САС

Сервисы PKIX

Криптографические сервисы:

генерация пар ключей;

выработка и верификация ЭЦП;

шифрование данных.

Сервисы управления сертификатами:

выпуск сертификатов;

кросс-сертификация;

аннулирование сертификатов;

приостановление действия сертификатов.

Поддержка репозитория и архива.

Поддержка базы данных пользователей и сертификатов.

Резервное хранение и восстановление ключей.

Автоматическое обновление ключей и сертификатов.

Автоматическое управление историями ключей и сертификатов.

Авторизация на базе сертификатов.

Обеспечение неотказуемости ЭЦП.

Электронный нотариат.

Общая схема функционирования PKI представлена на рис. Конечный субъект отправляет запрос на сертификат в РЦ (транзакция управления). Если запрос фактически одобрен, то направляется непосредственно в УЦ для заверения цифровой подписью. УЦ проверяет запрос на сертификат, и если тот проходит верификацию, то подписывается и выпускается сертификат. Сертификат публикуется в репозитории; в зависимости от конкретной конфигурации PKI, эта функция может быть возложена на регистрационный или удостоверяющий центр.

Напоказаны все возможные коммуникации между конечным субъектом и УЦ. Процесс аннулирования сертификата аналогичен процессу его генерации. Конечный субъект запрашивает УЦ об аннулировании своего сертификата, РЦ принимает решение и направляет запрос об аннулировании в УЦ. УЦ вносит изменения в список аннулированных сертификатов и публикует его в репозитории. Конечные субъекты могут проверить статус конкретного сертификата через операционный протокол.

Определение. Инфраструктура открытых ключей (Public Key Infrastructure - PKI) –это механизм, обеспечивающий сервисы, необходимые для непрерывного управления ключами в распределенной системе, связывает открытые ключи с владельцами соответствующих секретных ключей и позволяет пользователям проверять подлинность этих связей

Аутентификация - это только один из необходимых сервисов безопасности. Приложения также требуют конфиденциальности, целостности и невозможности отказаться от участия в обмене информацией. Технология PKI обеспечивает поддержку всех этих сервисов.

PKI обеспечивает аутентификацию.

Наиболее распространенные способы организации PKI:

простая инфраструктура открытых ключей SPKI/SDSI;

защищенная система доменных имен DNS - DNSSEC;

система защищенной почты PGP;

инфраструктура открытых ключей, основанная на

сертификатах Х.509 – PKIX.

PKI:

По сфере применения:

узкоспециализированные

универсальные

По модели доверия:

определяет механизмы

обеспечивающие достоверность

связи открытого ключа

и его владельца

По поддерживаемым стандартам:

построенные на открытых стандартах

построенные на фирменных стандартах

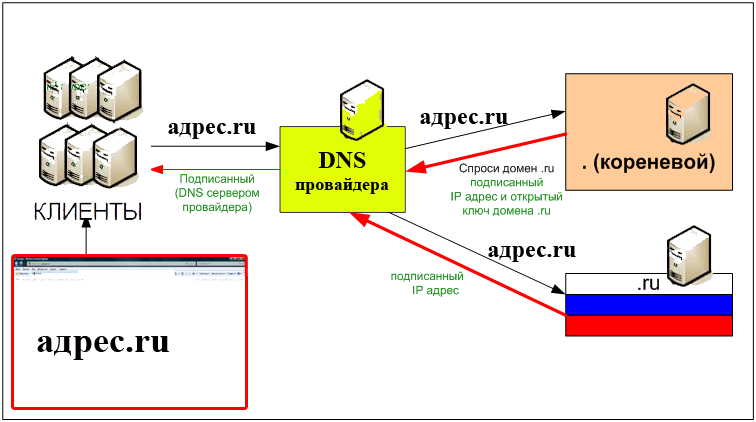

Защищенная система доменных имен DNS

DNSSEC разработана для обеспечения безопасности клиентов от фальшивых DNS-данных. Все ответы от DNSSEC имеют цифровую подпись. При проверке цифровой подписи DNS проверяется верность и целостность информации. Хотя защита IP адресов является непосредственной проблемой для многих пользователей, DNSSEC может защитить остальную информацию, такую как криптографические сертификаты общего назначения. RFC 4398 описывает, как распределить эти сертификаты, в том числе по электронной почте, что позволяет использовать DNSSEC в качестве глобальной инфраструктуры открытых ключей электронной почты.

DNSSEC не обеспечивает конфиденциальность данных. В частности, все DNSSEC ответы аутентифицированы, но не шифруются.

DNSSEC спецификации подробно описывают текущий протокол DNSSEC RFC 4033, RFC 4034 и RFC 4035.

В основе протокола DNSSEC лежит метод цифровой подписи ответов на запрос DNS lookup, который обеспечивает неприкосновенность данных в системе DNS.

Вся информация о защищенном домене (COM, NET, RU…) в системе DNSSEC зашифрована, поэтому может быть изменена только при помощи закрытого ключа шифрования. В процессе защищенного делегирования домена происходит генерация пары ключей. Информация о ключах хранится на первичном DNS-сервере. Закрытый ключ используется для подписи зоны после каждого изменения. Цифровая подпись закрытого ключа передается администратору родительской зоны и подписывается его закрытым ключом. Таким образом организуется цепочка доверия. Зная открытый ключ администратора родительской зоны можно проверить валидность открытого ключа любой из дочерних зон. Получив доступ к файлам с описанием домена на первичном или вторичном серверах DNS или во время передачи данных между серверами, злоумышленник не сможет внести изменения, так как не является владельцем закрытого ключа — все несанкционированные изменения файлов будут отброшены как недостоверные.