- •1 Вычислительные сети

- •1. Основные топологии физических связей. Полносвязная, ячеистая топологии, шина, звезда, кольцо, смешанные топологии.

- •2. Модель osi: протокол, стек протоколов, уровни (физический, канальный, сетевой, прикладной, уровень представления).

- •3. Стек протоколов tcp/ip: протоколы ip, tcp, udp, icmp.

- •2 Криптографические методы и средства обеспечения иб

- •4. Классические и новые задачи использования криптографии

- •1. Обеспечение конфиденциальности информации

- •2. Защита от навязывания ложных сообщений — имитозащита

- •3. Идентификация законных пользователей

- •4. Контроль целостности информации

- •5. Аутентификация информации

- •6. Системы тайного электронного голосования

- •7. Электронная жеребьевка

- •8. Защита документов (бумажных) и ценных бумаг от подделки

- •9. Иные задачи

- •7. Понятие электронно-цифровая подпись. Суть основных этапов реализации электронной цифровой подписи. Охарактеризовать выполнение цифровой подписи по алгоритму rsa и гост.

- •8.Охарактеризовать общую схему подписывания и проверки подписи с использованием хэш-функции. Кратко пояснить схему вычисления хэш-функции по гост р 34.11-94, по алгоритму sha.

- •9. Понятие pki. Классификация pki. Схемы реализации pki. Структура pkix.

- •1. Простая pki

- •2. Иерархическая pki

- •3. Сетевая pki

- •4. Архитектура кросс-сертифицированной корпоративной pki

- •5. Архитектура мостового уц

- •10. Законодательство рф в области криптографической защиты информации. (_коданев_а_)

- •3 Моделирование процессов и систем защиты информации

- •11. Модель Харрисона-Руззо-Ульмана. Анализ безопасности систем Харрисона-Руззо-Ульмана.

- •13. Модели мандатного доступа. Модель Белла и Лападула. Проблемы модели Белла и Лападула.

- •14. Модель Биба.

- •15. Вероятностная модель безопасности информационных потоков.

- •4 Инженерно-техническая защита информации

- •5 Технические средства защиты информации

- •6 Технические средства охраны

- •27. Системы контроля и управления доступом. Назначение и виды систем контроля и управления доступом. Системы телевизионного наблюдения. Видеокамеры и видеосервера.

- •Средства механической защиты

- •Средства технической охраны

- •7 Защита и обработка конфиденциальных документов

- •30. Сущность, особенности и основные определения конфиденциального делопроизводства. Виды тайн. Формы уязвимости информации. Задачи конфиденциальной информации.

- •8 Организационное обеспечение информационной безопасности

- •36. Аналитические исследования в системе мер по предупреждению утечки (секретной) конфиденциальной информации

- •37. Организация защиты информации при приеме в организации посетителей, командированных лиц и иностранных представителей.

- •38. Организационные мероприятия по допуску к секретной (конфиденциальной) информации

- •40. Организация и планирование контроля функционирования системы защиты информации.

- •41. Организационные мероприятия по доступу к конфиденциальной информации.

- •42. Организация защиты секретной (конфиденциальной) информации, обрабатываемой с использованием средств вычислительной техники.

- •43. Организация охраны территории, зданий, помещений и персонала.

- •9 Правовое обеспечение информационной безопасности

- •44. Формирование информационных ресурсов и их классификация.

- •45. Правовые основы защиты государственной, коммерческой и профессиональной тайны.

- •46. Правовые формы защиты интеллектуальной собственности.

- •Глава 69. Общие положения

- •Глава 75. Право на секрет производства (ноу-хау)

- •47. Система правовой ответственности за разглашение, утечку информации

- •Глава 28. Преступления в сфере компьютерной информации

- •48. Правовая защита от компьютерных преступлений

- •10 Организация и управление службой защиты информации на предприятии

- •54. Оргпроектирование деятельности сзи на предприятии (понятие, сущность и назначение). Методы оргпроектирования

- •55. Взаимосвязь элементов объекта и субъекта управления при планировании и проектировании работы сзи

- •56. Роль внутренней и внешней среды в управлении сзи (определение, характеристики). Их влияние на политику безопасности предприятия. Основные свойства управления сзи на предприятии.

- •11 Праграммно-аппаратная защита информации

- •1. Классические вирусы

- •1.1. Компилируемые вирусы

- •1.2. Интерпретируемые вирусы

- •1.2.1. Макровирусы

- •1.2.2. Скриптовые вирусы

- •2. Сетевые черви (worms)

- •3. Троянские кони (трояны)

- •4. Вредоносный мобильный код

- •5. Вредоносное по, реализующее смешанные способы атаки — Blended («смешанные») Attacks

- •6. Tracking cookies («следящие» куки)

- •7. Прочее вредоносное по

- •7.1. Бэкдуры (Backdoor)

- •12 Защита информационных процессов в компьютерных системах

- •63. Международные стандарты информационной безопасности. «Оранжевая книга». Европейские стандарты. Канадские стандарты. Общие критерии.

1 ВЫЧИСЛИТЕЛЬНЫЕ СЕТИ 5

1. Основные топологии физических связей. Полносвязная, ячеистая топологии, шина, звезда, кольцо, смешанные топологии. 5

2. Модель OSI: протокол, стек протоколов, уровни (физический, канальный, сетевой, прикладной, уровень представления). 6

3. Стек протоколов TCP/IP: протоколы IP, TCP, UDP, ICMP. 10

2 КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ ИБ 13

4. Классические и новые задачи использования криптографии 13

5. Охарактеризовать симметричные криптосистемы. Пояснить принципы работы современных блочных шифров (DES, ГОСТ 28147-89) для базовых режимов (ЕСВ, простая замена), режимов сцепления блоков (СВС), обратной связи по шифру (СFВ), по выходу (ОFВ), режимы гаммирования, гаммирования с обратной связью. 14

6. Охарактеризовать ассиметричные системы шифрования. Охарактеризовать секретные характеристики и выполнение шифрования (расшифрования) по алгоритмам RSA и ГОСТ. Сравнить симметричные и асимметричные схемы. 20

7. Понятие электронно-цифровая подпись. Суть основных этапов реализации электронной цифровой подписи. Охарактеризовать выполнение цифровой подписи по алгоритму RSA и ГОСТ. 24

8.Охарактеризовать общую схему подписывания и проверки подписи с использованием хэш-функции. Кратко пояснить схему вычисления хэш-функции по ГОСТ Р 34.11-94, по алгоритму SHA. 26

9. Понятие PKI. Классификация PKI. Схемы реализации PKI. Структура PKIX. 30

10. Законодательство РФ в области криптографической защиты информации. (_КОДАНЕВ_А_) 35

3 МОДЕЛИРОВАНИЕ ПРОЦЕССОВ И СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ 37

11. Модель Харрисона-Руззо-Ульмана. Анализ безопасности систем Харрисона-Руззо-Ульмана. 37

13. Модели мандатного доступа. Модель Белла и Лападула. Проблемы модели Белла и Лападула. 40

14. Модель Биба. 42

15. Вероятностная модель безопасности информационных потоков. 44

4 ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ 46

16. Характеристика защищаемой информации. Основные понятия инженерно-технической защиты информации. Виды защищаемой информации. Демаскирующие признаки объектов защиты, классификация демаскирующих признаков. Виды носителей информации. Запись и съем информации с носителя. 46

17. Характеристика угроз безопасности информации. Виды угроз. Источники угроз. Опасные сигналы и их источники. Методы добывания информации. Основные принципы разведки. Классификация технической разведки. Показатели эффективности добывания информации техническими средствами. 52

18. Технические каналы утечки информации. Особенности технических каналов утечки информации. Структура и виды технических каналов утечки информации. Акустические каналы утечки информации. Оптические каналы утечки информации. Радиоэлектронные каналы утечки информации. Вещественные каналы утечки информации. ПЭМИН. Методы предотвращения каналов утечки информации. 55

19. Основные способы и принципы работы средств наблюдения, подслушивания и перехвата. Характеристика средств технической разведки. Технические средства подслушивания. Технические средства наблюдения. Средства перехвата сигналов 57

20. Система инженерно-технической защиты информации. Моделирование объектов защиты. Технические средства защиты информации. Принцип работы технических средств защиты информации. Контроль эффективности инженерно-технической защиты информации. 60

5 ТЕХНИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ 63

21. Методика оценки защищенности помещения от утечки акустической информации. Пассивные методы защиты акустической информации. Свойства акустических материалов. Методы активного подавления распространяющегося акустического сигнала по элементам конструкций здания. Генераторы акустического зашумления: виды, принцип работы 63

22. Методы съема информации с линий связи. Обнаружение устройств несанкционированного съема информации с телефонных линий. Методы защиты информации в телефонных линиях. Защита от прослушивания. Защита от акустоэлектрического преобразования. Защита от высокочастотного навязывания. 66

23. Методика оценки защищенности ОТСС от несанкционированного съема информации посредством ПЭМИН. ПЭМИ вычислительных устройств. Особенности ПЭМИ дисплеев. Методы защиты от несанкционированного съема информации посредством ПЭМИ. Пассивные средства защиты. Активные средства защиты. Генераторы электромагнитного зашумления: виды, принцип работы. 70

24. Защита информации от утечки по электрической сети. Причины появления информативного сигнала в электрической сети. Требования к заземлению. Обнаружение устройств несанкционированного съема информации, распространяющейся по электрической сети. Методы защиты электрической сети. Пассивные методы. Электрические фильтры. Активные методы. Генераторы зашумления электрической сети: виды, принцип работы 73

25. Закладные устройства. Виды закладных устройств. Радиозакладки: схемотехнические решения, параметры. Диктофоны: виды, принцип работы. Демаскирующие признаки радиозакладок и диктофонов. Способы, средства обнаружения и локализации радиозакладок и диктофонов. Способы подавления сотовой связи 76

6 ТЕХНИЧЕСКИЕ СРЕДСТВА ОХРАНЫ 78

26. Система охранно-тревожной сигнализации. Охранные извещатели. Принцип обнаружения злоумышленника детекторами движения. Система охранно-пожарной сигнализации. Пожарные извещатели и оповещатели. Системы автоматического пожаротушения. 78

27. Системы контроля и управления доступом. Назначение и виды систем контроля и управления доступом. Системы телевизионного наблюдения. Видеокамеры и видеосервера. 85

28. Системы периметровой охраны. Функциональные зоны охраны. Тепловизионные системы. Охранные извещатели. Средства обнаружения злоумышленника: емкостные, радиолучевые, радиоволновые. Электрошоковые системы охраны периметров. 88

29. Интегрированные системы безопасности. Степень интеграции средств охраны (ИСО1, ИСО2, ИСО3). Элементы, структура и принцип действия технических средств охраны. Принцип автономной и централизованной охраны. 92

7 ЗАЩИТА И ОБРАБОТКА КОНФИДЕНЦИАЛЬНЫХ ДОКУМЕНТОВ 95

30. Сущность, особенности и основные определения конфиденциального делопроизводства. Виды тайн. Формы уязвимости информации. Задачи конфиденциальной информации. 95

31. Технологические основы обработки конфиденциальных документов. Документирование конфиденциальной информации. Определение состава конфиденциальных документов. Отнесение информации к разделу коммерческой тайны. Перечень сведений, которые не могут быть отнесены к коммерческой тайне. 98

32. Подготовка и издание конфиденциальных документов. Оформление и учет носителей конфиденциальной информации. Виды бумажных носителей. Машинные носители информации. Оформление и учет носителей конфиденциальной информации. Изготовление и учет проектов конфиденциальных документов. Особенности оформления конфиденциальных документов. 101

33. Технология обработки поступивших и изданных конфиденциальных документов. Учет поступивших и изданных конфиденциальных документов. Размножение конфиденциальных документов. Формы размножения. Учет изготовленных документов. 103

34. Понятия и принципы организации конфиденциального документооборота. Система доступа к конфиденциальным документам. Организация контроля исполнения конфиденциальных документов. Номенклатура конфиденциальных дел. Формирование и оперативное хранение конфиденциальных дел. Подготовка конфиденциальных дел для архивного хранения и уничтожения. Экспертиза ценности конфиденциальных документов 111

35. Режим хранения конфиденциальных документов и обращения с ними. Проверки правильности проставления регистрационных данных конфиденциальных носителей, документов, дел, учетных журналов (картотек). Проверки наличия конфиденциальных документов, дел, учетных форм 126

8 ОРГАНИЗАЦИОННОЕ ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 133

36. Аналитические исследования в системе мер по предупреждению утечки (секретной) конфиденциальной информации 133

37. Организация защиты информации при приеме в организации посетителей, командированных лиц и иностранных представителей. 136

38. Организационные мероприятия по допуску к секретной (конфиденциальной) информации 142

39. Лицензирование отдельных видов деятельности в различных областях защиты информации (государственная тайна, разработка, производство, реализация и приобретение СТС, криптографическая защита информации, разработка и (или) производство средств защиты конфиденциальной информации и т.д.). 144

40. Организация и планирование контроля функционирования системы защиты информации. 146

41. Организационные мероприятия по доступу к конфиденциальной информации. 148

42. Организация защиты секретной (конфиденциальной) информации, обрабатываемой с использованием средств вычислительной техники. 150

43. Организация охраны территории, зданий, помещений и персонала. 152

9 ПРАВОВОЕ ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 156

44. Формирование информационных ресурсов и их классификация. 156

45. Правовые основы защиты государственной, коммерческой и профессиональной тайны. 160

46. Правовые формы защиты интеллектуальной собственности. 165

47. Система правовой ответственности за разглашение, утечку информации 172

48. Правовая защита от компьютерных преступлений 175

10 ОРГАНИЗАЦИЯ И УПРАВЛЕНИЕ СЛУЖБОЙ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ 178

49. Роль и место СЗИ в системе безопасности предприятия. Назначение СЗИ. Статус СЗИ. СЗИ как составная часть системы защиты экономической, информационной безопасности. СЗИ как орган координации деятельности по безопасности предприятия. Особенности работы СЗИ при наличии на предприятии РСП. 178

50. Порядок создания СЗИ на предприятии, учреждении, организации не зависимо от формы собственности. Подготовка необходимых документов для функционирования СЗИ (вид, форма). Какими законодательными и нормативными актами необходимо руководствоваться при создании СЗИ. 180

51. Подбор, расстановка и обучение сотрудников СЗИ. Общие и специфические требования, предъявляемые к сотрудникам СЗИ (образование, стаж, навыки, знание программных продуктов, применяемых при защите информации). Ответственность за организацию работы, делегирование полномочий. Структура и содержание должностных инструкций. Обоснование количественного состава СЗИ. 182

52. Аспекты понятия управления СЗИ на предприятии независимо от формы собственности (цель, функция). Принципы и методы управления СЗИ (Административно-правовые, экономические, социально-психологические). Их взаимосвязь. Комплексное применение методов управления СЗИ. 185

53. Разработка и осуществление мероприятий (планы, инструкции) по подготовке СЗИ в работе при ЧС (пожар, теракт, катастрофа техногенного характера). Создание условий работы СЗИ соответствующих требованиям пожарной безопасности, технике безопасности, охране труда. Разработка и наличие необходимых документов. 188

54. Оргпроектирование деятельности СЗИ на предприятии (понятие, сущность и назначение). Методы оргпроектирования 190

55. Взаимосвязь элементов объекта и субъекта управления при планировании и проектировании работы СЗИ 194

56. Роль внутренней и внешней среды в управлении СЗИ (определение, характеристики). Их влияние на политику безопасности предприятия. Основные свойства управления СЗИ на предприятии. 196

11 ПРАГРАММНО-АППАРАТНАЯ ЗАЩИТА ИНФОРМАЦИИ 196

57. Идентификация, аутентификация и авторизация пользователя (понятие идентификации, задача идентификации пользователя, понятие идентифицирующей информации, понятия аутентификации и авторизации, понятия «трех А» (Triple A или AAА) и «четырех А», аутентификационный фактор, многофакторная аутентификация, понятие и примеры протоколов аутентификации, локальная и удаленная аутентификация, усиленная аутентификация). 196

58. Средства, реализующие идентификацию и аутентификацию пользователя (классификация, электронные идентификаторы TouchMemory, USB-токены, магнитные и смарт-карты, RFID метки и т.д., примеры и особенности реализации, области применения). 200

59. Механизмы разграничения доступа к объектам (иерархический доступ к объектам, дискреционный механизм разграничения доступа, понятие атрибутов доступа, мандатный механизм разграничения доступа, замкнутая программная среда, контроль потоков, преимущества и недостатки различных механизмов разграничения доступа, организация доступа к объектам в различных ОС). 203

60. Разрушающие программные воздействия (понятия разрушающего программного воздействия и вредоносного ПО, классификация вредоносного ПО и особенности классов, возможные источники заражения и каналы проникновения, подходы и средства защиты, централизованные системы защиты от вредоносного ПО, использование замкнутой программной среды для борьбы с вредоносным ПО). 206

61. Несанкционированное копирование и тиражирование программного обеспечения (понятие, правовые аспекты, подходы к защите от копирования, программно-аппаратные средства защиты ПО от копирования, примеры и особенности реализации средств защиты с применением электронных ключей, а также средств защиты, предназначенных для защиты от копирования с оптических носителей информации). 210

62. Гарантированное уничтожение информации (понятие, остаточная информация, подходы к гарантированному уничтожению информации, алгоритмы гарантированного стирания информации, средства гарантированного уничтожения и стирания информации, области применения) 212

12 ЗАЩИТА ИНФОРМАЦИОННЫХ ПРОЦЕССОВ В КОМПЬЮТЕРНЫХ СИСТЕМАХ 215

63. Международные стандарты информационной безопасности. «Оранжевая книга». Европейские стандарты. Канадские стандарты. Общие критерии. 215

64. Государственная политика России в области безопасности компьютерных систем. Руководящие документы ФСТЭК России по оценке защищённости автоматизированных систем. Подготовка нормативной базы и проведение аттестации защищённых систем. 220

65. Основные требования и рекомендации по защите информации, обрабатываемой средствами вычислительной техники. Особенности защиты служебной тайны и персональных данных. Основные правила использования съемных накопителей большой емкости для работы с конфиденциальной информацией. 224

66. Процесс квалификационного анализа ИТ-продуктов с использованием профилей защиты и заданий по безопасности. ГОСТ Р ИСО/МЭК 15408 – 2002: структура и области применения. Последовательность формирования требований и спецификаций: среда безопасности, цели безопасности, требования безопасности и краткая спецификация объекта оценки. Представление функциональных требований - классы, семейства, компоненты. Примеры функциональных классов. 228

1 Вычислительные сети

1. Основные топологии физических связей. Полносвязная, ячеистая топологии, шина, звезда, кольцо, смешанные топологии.

Под топологией вычислительной сети понимается конфигурация графа, вершинам которого соответствуют компьютеры сети (иногда и другое оборудование, например концентраторы), а ребрам - физические связи между ними. Компьютеры, подключенные к сети, часто называют станциями или узлами сети.

Конфигурация физических связей определяется электрическими соединениями компьютеров между собой и может отличаться от конфигурации логических связей между узлами сети. Логические связи представляют собой маршруты передачи данных между узлами сети и образуются путем соответствующей настройки коммуникационного оборудования.

Выбор топологии электрических связей существенно влияет на многие характеристики сети. Например, наличие резервных связей повышает надежность сети и делает возможным балансирование загрузки отдельных каналов. Простота присоединения новых узлов, свойственная некоторым топологиям, делает сеть легко расширяемой. Экономические соображения часто приводят к выбору топологий, для которых характерна минимальная суммарная длина линий связи.

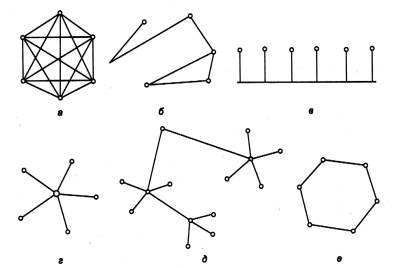

Полносвязная топология (рис. 1, а) соответствует сети, в которой каждый компьютер сети связан со всеми остальными. Несмотря на логическую простоту, этот вариант оказывается громоздким и неэффективным. Действительно, каждый компьютер в сети должен иметь большое количество коммуникационных портов, достаточное для связи с каждым из остальных компьютеров сети. Для каждой пары компьютеров должна быть выделена отдельная электрическая линия связи. Полносвязные топологии применяются редко, так как не удовлетворяют ни одному из приведенных выше требований. Чаще этот вид топологии используется в многомашинных комплексах или глобальных сетях при небольшом количестве компьютеров.

Все другие варианты основаны на неполносвязных топологиях, когда для обмена данными между двумя компьютерами может потребоваться промежуточная передача данных через другие узлы сети.

Ячеистая топология (mesh) получается из полносвязной путем удаления некоторых возможных связей (рис. 1, б). В сети с ячеистой топологией непосредственно связываются только те компьютеры, между которыми происходит интенсивный обмен данными, а для обмена данными между компьютерами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы. Ячеистая топология допускает соединение большого количества компьютеров и характерна, как правило, для глобальных сетей.

Общая шина (рис. 1, в) является очень распространенной топологией для локальных сетей. В этом случае компьютеры подключаются к одному коаксиальному кабелю. Передаваемая информация может распространяться в обе стороны. Применение общей шины снижает стоимость проводки, унифицирует подключение различных модулей, обеспечивает возможность почти мгновенного широковещательного обращения ко всем станциям сети. Таким образом, основными преимуществами такой схемы являются дешевизна и простота разводки кабеля по помещениям. Самый серьезный недостаток общей шины заключается в ее низкой надежности: любой дефект кабеля или какого-нибудь из многочисленных разъемов полностью парализует всю сеть. К сожалению, дефект коаксиального разъема редкостью не является. Другим недостатком общей шины является ее невысокая производительность, так как при таком способе подключения в каждый момент времени только один компьютер может передавать данные в сеть. Поэтому пропускная способность канала связи всегда делится здесь между всеми узлами сети.

Топология звезда (рис. 1, г). В этом случае каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети. В функции концентратора входит направление передаваемой компьютером информации одному или всем остальным компьютерам сети. Главное преимущество этой топологии перед общей шиной - существенно большая надежность. Любые неприятности с кабелем касаются лишь того компьютера, к которому этот кабель присоединен, и только неисправность концентратора может вывести из строя всю сеть. Кроме того, концентратор может играть роль интеллектуального фильтра информации, поступающей от узлов в сеть, и при необходимости блокировать запрещенные администратором передачи.

К недостаткам топологии типа звезда относится более высокая стоимость сетевого оборудования из-за необходимости приобретения концентратора. Кроме того, возможности по наращиванию количества узлов в сети ограничиваются количеством портов концентратора. Иногда имеет смысл строить сеть с использованием нескольких концентраторов, иерархически соединенных между собой связями типа звезда (рис. 1,д). В настоящее время иерархическая звезда является самым распространенным типом топологии связей как в локальных, так и глобальных сетях.

В сетях с кольцевой конфигурацией (рис. 1, е) данные передаются по кольцу от одного компьютера к другому, как правило, в одном направлении. Если компьютер распознает данные как «свои», то он копирует их себе во внутренний буфер. В сети с кольцевой топологией необходимо принимать специальные меры, чтобы в случае выхода из строя или отключения какой-либо станции не прервался канал связи между остальными станциями. Кольцо представляет собой очень удобную конфигурацию для организации обратной связи - данные, сделав полный оборот, возвращаются к узлу-источнику. Поэтому этот узел может контролировать процесс доставки данных адресату. Часто это свойство кольца используется для тестирования связности сети и поиска узла, работающего некорректно. Для этого в сеть посылаются специальные тестовые сообщения.

Рис. 1. Типовые топологии сетей

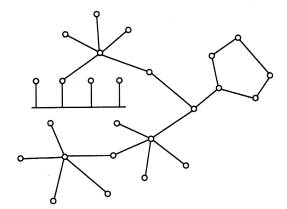

В то время как небольшие сети, как правило, имеют типовую топологию - звезда, кольцо или общая шина, для крупных сетей характерно наличие произвольных связей между компьютерами. В таких сетях можно выделить отдельные произвольно связанные фрагменты (подсети), имеющие типовую топологию, поэтому их называют сетями со смешанной топологией (рис. 2).

Рис. 2. Смешанная топология