- •Виды угроз безопасности информации, защищаемой техническими средствами.

- •Стратегии защиты информации в организации (предприятии).

- •Перечень основных документов отрабатываемых службой защиты информации в организации и их краткое содержание.

- •Правовые аспекты применения электронной цифровой подписи.

- •Классификация и структура технических каналов утечки информации.

- •Методика выявления и инвентаризации информационных ресурсов, в т.Ч. Носителей защищаемой информации.

- •Порядок оформления документов, необходимых для получения лицензий в области защиты информации, составляющей государственную тайну.

- •Методика выявления способов воздействия на информацию

- •Концепция построения систем менеджмента информационной безопасности организации.

- •Основы авторского права. Законодательство об авторском праве и смежных правах.

- •Особенности подбора персонала на должности, связанные с работой с конфиденциальной информацией.

- •Системный подход к инженерно-технической защите информации.

- •Коммерческая тайна организации и основные положения ее защиты.

- •Основные этапы проектирования системы защиты информации техническими средствами.

- •Выявление каналов доступа к информации предприятия. Соотношение между каналами и источниками воздействия на информацию.

- •Правовое регулирование отношений в области формирования, хранения, учета и использования документов.

- •Направления и методы работы с персоналом, обладающим конфиденциальной информацией.

- •Направления реализации угроз безопасности информации. Алгоритмы оценки угроз. Классификация угроз.

- •Организационное обеспечение безопасности информации в особых условиях.

- •Нормативно-методическое обеспечение функционирования комплексных систем защиты информации.

- •Порядок работы персонала с конфиденциальными документами и материалами. Допуск персонала к конфиденциальной информации.

- •Перечень сведений, подлежащих засекречиванию в организации (предприятии).

- •Модели управления доступом к конфиденциальной информации.

- •Организационное обеспечение безопасности информации в особых условиях

Билет №1

Научные категории в курсе «Теория информационной безопасности и методология защиты информации»: «Безопасность», «Защита информации», «Информационная безопасность».

Безопасность как общенаучная категория может быть определена как некоторое состояние рассматриваемой системы, при котором последняя, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних угроз, а с другой – ее функционирование не создает угроз для элементов самой системы и внешней среды. Информационная безопасность – такое состояние рассматриваемой системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой – ее функционирование не создает информационных угроз для элементов самой системы и внешней среды. (Доктрина ИБ и законодательства в сфере обеспечения ИБ РФ (дословно – «Информационная безопасность – это состояние защищенности жизненно-важных интересов личности, общества и государства в информационной сфере от внутренних и внешних угроз»).)Ориентиром в направлении поиска путей решения проблем информационной безопасности может служить информация. Информация как непременный компонент любой организованной системы, с одной стороны, легко уязвима (т.е. весьма доступна для дестабилизирующего воздействия большого числа разноплановых угроз), а с другой – сама может быть источником большого числа разноплановых угроз, как для элементов самой системы, так и для внешней среды. Отсюда, обеспечение информационной безопасности в общей постановке проблемы может быть достигнуто лишь при взаимоувязанном решении трех составляющих проблем: 1)защите находящейся в системе информации от дестабилизирующего воздействия внешних и внутренних угроз информации; 2)защите элементов системы от дестабилизирующего воздействия внешних и внутренних информационных угроз; 3)защите внешней среды от информационных угроз со стороны рассматриваемой системы. Таким образом, защита информации - деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. безопасность информации [данных]: Состояние защищенности информации [данных], при котором обеспечены ее [их] конфиденциальность, доступность и целостность

Основные задачи и методы обеспечения информационной безопасности Российской Федерации.

задачи: 1)разработка основных направлений государственной политики в области обеспечения информационной ИБ РФ, а также мероприятий, связанных с реализацией политики; 2)развитие и совершенствование системы обеспечения ИБ РФ, реализующей единую гос политику в этой области, включая совершенствование методов и средств выявления, оценки угроз и системы противодействия угрозам; 3)разработка федеральных целевых программ обеспечения ИБ РФ; 4)разработка критериев и методов оценки эффективности систем и средств обеспечения ИБ РФ, и их сертификации; 5)совершенствование нормативной правовой базы обеспечения ИБ РФ; 6)установление ответственности лиц (должностных, юр., граждан) за соблюдение требований ИБ; 7)координация деятельности федеральных органов гос власти, органов гос власти субъектов РФ, предприятий, учреждений и организаций независимо от формы собственности в области обеспечения ИБ РФ; 8)развитие научно-практических основ обеспечения ИБ РФ с учетом современной геополитической ситуации, условий политического и социально-экономического развития России и реальности угроз применения «информационного оружия»; 9)разработка и создание механизмов формирования и реализации гос информационной политики России; 10)разработка методов повышения эффективности участия государства в формировании информационной политики государственных телерадиовещательных организаций, других государственных СМИ; 11)обеспечение технологической независимости РФ в важнейших областях информатизации, телекоммуникации и связи; 12)разработка современных методов и средств защиты информации, обеспечения безопасности информационных технологий; 13)развитие и совершенствование государственной системы ЗИ и системы защиты гос тайны; 14)создание и развитие современной защищенной технологической основы управления государством в мирное время, в чрезвычайных ситуациях и в военное время; 15)расширение взаимодействия с международными и зарубежными органами и организациями при решении научно-технических и правовых вопросов обеспечения безопасности информации, передаваемой с помощью международных систем связи; 16)обеспечение условий для активного развития российской информационной инфраструктуры; 17)создание единой системы подготовки кадров в области ИБ и ИТ. Общие методы обеспечения ИБ РФ разделяются на правовые, организационно-технические и экономические. К правовым методам обеспечения ИБ РФ относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения информационной безопасности РФ. Организационно-техническими методами обеспечения ИБ РФ являются: 1)создание и совершенствование системы обеспечения ИБ РФ; 2)усиление правоприменительной деятельности федеральных органов исполнительной власти, органов исполнительной власти субъектов РФ, включая предупреждение и пресечение правонарушений в информационной сфере; 3)разработка, использование и совершенствование средств ЗИ и методов контроля эффективности этих средств, развитие защищенных телекоммуникационных систем, повышение надежности специального программного обеспечения; 4)создание систем и средств предотвращения НСД к обрабатываемой информации и специальных воздействий (разрушение, уничтожение, искажение); 5)выявление технических устройств и программ, представляющих опасность для нормального функционирования информационно-телекоммуникационных систем, предотвращение перехвата информации по техническим каналам, применение криптографических средств ЗИ при ее хранении, обработке и передаче по каналам связи, контроль за выполнением требований по ЗИ; 6)сертификация средств ЗИ, лицензирование деятельности в области защиты гос тайны; 7)совершенствование системы сертификации телекоммуникационного оборудования и программного обеспечения АС обработки информации по требованиям ИБ; 8)контроль за действиями персонала в защищенных информационных системах, подготовка кадров в области обеспечения ИБ РФ; 9)формирование системы мониторинга показателей и характеристик ИБ РФ в важных сферах жизни и деятельности общества и государства.

Экономические методы обеспечения ИБ РФ включают в себя: 1)разработку программ обеспечения ИБ РФ и определение порядка их финансирования; 2)совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты информации, создание системы страхования информационных рисков физических и юридических лиц.

3.Принципы, силы, средства и условия организационной защиты информации.

Организационная защита информации — составная часть системы защиты информации, определяющая и вырабатывающая порядок и правила функционирования объектов защиты и деятельности должностных лиц в целях обеспечения защиты информации.

Организационная защита информации на предприятии — регламентация производственной деятельности и взаимоотношений субъектов (сотрудников предприятия) на нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба данному предприятию.

Основные направления организационной защиты: - Организация работы с персоналом; - Организация внутриобъектового и пропускного режимов и охраны; 1)Организация работы с носителями сведений; 2)Комплексное планирование мероприятий по защите информации; 3)Организация аналитической работы и контроля.

Основные принципы организационной защиты информации: 1)принцип комплексного подхода — эффективное использование сил, средств, способов и методов ЗИ для решения поставленных задач в зависимости от ситуации и наличия факторов, ослабляющих или усиливающих угрозу защищаемой информации; 2)принцип оперативности принятия управленческих решений (влияет на эффективность функционирования и гибкость системы ЗИ); 3)принцип персональной ответственности — эффективное распределение задач по ЗИ между руководством и персоналом и определение ответственности за их выполнения.

Среди основных условий организационной защиты информации можно выделить следующие: 1)непрерывность всестороннего анализа функционирования системы ЗИ в целях принятия своевременных мер по повышению ее эффективности; 2)неукоснительное соблюдение руководством и персоналом установленных норм и правил ЗИ.

Основные подходы и требования к организации системы ЗИ Под системой ЗИ понимают совокупность органов защиты информации (структурных подразделений или должностных лиц предприятия), используемых ими средств и методов защиты информации, а также мероприятий, планируемых и проводимых в этих целях.

Для решения организационных задач по созданию и обеспечению функционирования системы ЗИ используются несколько основных подходов, которые вырабатываются на основе существующей нормативно-правовой базы и с учетом методических разработок по тем или иным направлениям защиты конфиденциальной информации. Один из основных подходов к созданию системы ЗИ заключается во всестороннем анализе состояния защищенности информационных ресурсов предприятия с учетом устремленности конкурирующих организаций к овладению конфиденциальной информацией и, тем самым, нанесению ущерба предприятию. Важным элементом анализа является работа по определению перечня защищаемых информационных ресурсов с учетом особенностей их расположения (размещения) и доступа к ним различных категорий сотрудников (работников других предприятий).

Билет № 2

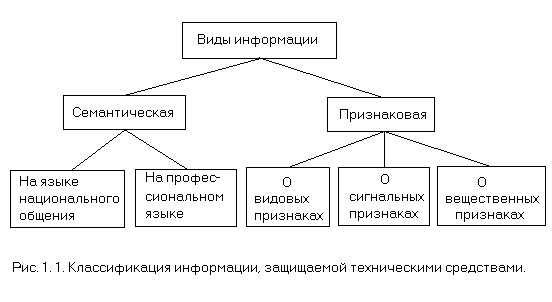

Виды информации, защищаемой техническими средствами.

П

о

содержанию любая информация относится

к семантической (содержащей смысл) и к

информации о признаках объекта

(признаковой). Сущность семантической

информации не зависит от характеристик

носителя. Семантическая информация -

продукт абстрактного мышления человека

и отображает объекты, явления как

материального мира, так и создаваемые

им образы и модели с помощью символов

на языках общения людей. Языки общения

включают как естественные языки

национального общения, так и искусственные

профессиональные языки. Семантическая

информация на языке национального

общения представляется в виде упорядоченной

последовательности знаков (букв, цифр)

алфавита этого языка и записывается на

любом материальном носителе.

Профессиональные языки (математики,

музыки, химии и т. д.) создается

специалистами для экономного и компактного

отображения информации. Для однозначного

понимания этого языка всеми специалистами

областей науки, техники, искусства и

др., термины и условные обозначения

стандартизируются. Кроме того,

использование носителей различной

физической природы позволяет подключать

для ввода информации в мозг человека

все многообразие его рецепторов

(датчиков). Информация признаковая

описывает конкретный материальный

объект на языке его признаков. Описание

объекта содержит признаки его внешнего

вида, излучаемых им полей и элементарных

частиц, состава и структуры веществ, из

которых состоит объект. Источниками

признаковой информации являются сами

объекты. В зависимости от вида описания

объекта признаковая информация делится

на информацию о его внешнем виде (видовых

признаках), о его полях (сигнальных

признаках), о структуре и составе его

веществ (вещественных признаках).

Классификация информации по содержанию

представлена на рис.

Защищаемая информация неоднородна по

содержанию, объему и ценности.

Следовательно, защита будет рациональной

в том случае, когда уровень защиты, а,

следовательно, затраты, соответствуют

количеству и качеству информации. Для

обеспечения рациональной защиты

возникает необходимость структурирования

конфиденциальной информации, т. е.

разделения ее на так называемые

информационные элементы. Информационный

элемент представляет собой информацию

на носителе с достаточно четкими

границами, удовлетворяющий следующим

требованиям: 1) имеет конкретный

источник информации (документ, человек,

образец продукции и т. д.);

2) содержится на отдельном носителе;

3)имеет определенную ценность.

Структурирование информации проводится

путем последовательной детализации

защищаемой информации, начиная с перечней

сведений, содержащих тайну. Типовая

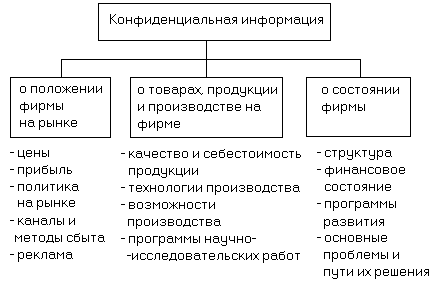

структура конфиденциальной информации.

Перечень сведений, составляющих

коммерческую тайну (на рис. 1.2). Эта

информация разделяется на 3 группы,

каждая из которых соответствует темам:

"положение фирмы на рынке",

"деятельность фирмы", "состояние

фирмы". Далее детализируются сведения,

относящиеся к темам “цены”, “ прибыль”,

“ качество и себестоимость продукции”

и т. д. до сведений, которые содержатся

у конкретного источника информации.

Такая информация является структурированной.

Защита структурированной информации

конкретна: ясно, что (какой информационный

элемент) необходимо защищать, прежде

всего, исходя из его ценности, кто или

что являются источниками и носителями

этого элемента, возможные угрозы элементу

информации и, наконец, какие способы и

средства целесообразно применять для

обеспечения его безопасности.

о

содержанию любая информация относится

к семантической (содержащей смысл) и к

информации о признаках объекта

(признаковой). Сущность семантической

информации не зависит от характеристик

носителя. Семантическая информация -

продукт абстрактного мышления человека

и отображает объекты, явления как

материального мира, так и создаваемые

им образы и модели с помощью символов

на языках общения людей. Языки общения

включают как естественные языки

национального общения, так и искусственные

профессиональные языки. Семантическая

информация на языке национального

общения представляется в виде упорядоченной

последовательности знаков (букв, цифр)

алфавита этого языка и записывается на

любом материальном носителе.

Профессиональные языки (математики,

музыки, химии и т. д.) создается

специалистами для экономного и компактного

отображения информации. Для однозначного

понимания этого языка всеми специалистами

областей науки, техники, искусства и

др., термины и условные обозначения

стандартизируются. Кроме того,

использование носителей различной

физической природы позволяет подключать

для ввода информации в мозг человека

все многообразие его рецепторов

(датчиков). Информация признаковая

описывает конкретный материальный

объект на языке его признаков. Описание

объекта содержит признаки его внешнего

вида, излучаемых им полей и элементарных

частиц, состава и структуры веществ, из

которых состоит объект. Источниками

признаковой информации являются сами

объекты. В зависимости от вида описания

объекта признаковая информация делится

на информацию о его внешнем виде (видовых

признаках), о его полях (сигнальных

признаках), о структуре и составе его

веществ (вещественных признаках).

Классификация информации по содержанию

представлена на рис.

Защищаемая информация неоднородна по

содержанию, объему и ценности.

Следовательно, защита будет рациональной

в том случае, когда уровень защиты, а,

следовательно, затраты, соответствуют

количеству и качеству информации. Для

обеспечения рациональной защиты

возникает необходимость структурирования

конфиденциальной информации, т. е.

разделения ее на так называемые

информационные элементы. Информационный

элемент представляет собой информацию

на носителе с достаточно четкими

границами, удовлетворяющий следующим

требованиям: 1) имеет конкретный

источник информации (документ, человек,

образец продукции и т. д.);

2) содержится на отдельном носителе;

3)имеет определенную ценность.

Структурирование информации проводится

путем последовательной детализации

защищаемой информации, начиная с перечней

сведений, содержащих тайну. Типовая

структура конфиденциальной информации.

Перечень сведений, составляющих

коммерческую тайну (на рис. 1.2). Эта

информация разделяется на 3 группы,

каждая из которых соответствует темам:

"положение фирмы на рынке",

"деятельность фирмы", "состояние

фирмы". Далее детализируются сведения,

относящиеся к темам “цены”, “ прибыль”,

“ качество и себестоимость продукции”

и т. д. до сведений, которые содержатся

у конкретного источника информации.

Такая информация является структурированной.

Защита структурированной информации

конкретна: ясно, что (какой информационный

элемент) необходимо защищать, прежде

всего, исходя из его ценности, кто или

что являются источниками и носителями

этого элемента, возможные угрозы элементу

информации и, наконец, какие способы и

средства целесообразно применять для

обеспечения его безопасности.

Методологические основы комплексных систем защиты информации.

П![]() од

научно-методологическими

основами комплексной защиты информации

(как решения

любой другой проблемы) понимается

совокупность принципов, подходов и

методов (научно-технических направлений),

необходимых и достаточных для анализа

(изучения, исследования) проблемы

комплексной защиты, построения оптимальных

механизмов защиты и управления механизмами

защиты в процессе их функционирования.

Состав научно-методологических основ

комплексной системы защиты информации

представлен на рис. 1.

од

научно-методологическими

основами комплексной защиты информации

(как решения

любой другой проблемы) понимается

совокупность принципов, подходов и

методов (научно-технических направлений),

необходимых и достаточных для анализа

(изучения, исследования) проблемы

комплексной защиты, построения оптимальных

механизмов защиты и управления механизмами

защиты в процессе их функционирования.

Состав научно-методологических основ

комплексной системы защиты информации

представлен на рис. 1.

основными компонентами научно-методологических основ являются принципы, подходы и методы.

При этом под принципами понимается основное исходное положение какой-либо теории, учения, науки, мировоззрения; под подходом - совокупность приемов, способов изучения и разработки какой-либо проблемы; под методом — способ достижения какой-либо цели, решения конкретной задачи. (Например, при реализации принципа разграничения доступа в качестве подхода можно выбрать моделирование, а в качестве метода реализации — построение матрицы доступа.)

Общее назначение методологического базиса заключается в: 1)формировании обобщенного взгляда на организацию и управление КСЗИ, отражающего наиболее существенные аспекты проблемы; 2)формировании полной системы принципов, следование которым обеспечивает наиболее полное решение основных задач; 3)формировании совокупности методов, необходимых и достаточных для решения всей совокупности задач управления.

В связи с вышеизложенным состав научно-методологических основ КСЗИ можно определить следующим образом: 1)так как речь идет об организации и построении КСЗИ, то общеметодологической основой будут выступать основные положения теории систем; 2)так как речь идет об управлении, то в качестве научно-методической основы будут выступать общие законы кибернетики (как науки об управлении в системах любой природы); 3)так как процессы управления связаны с решением большого количества разноплановых задач, то научно-практическую основу должны составлять принципы и методы моделирования больших систем и процессов их функционирования

Основные концептуальные положения системного подхода к защите информации организации.

С позиций системного подхода к защите информации предъявляются определенные требования. Защита информации должна быть: 1) непрерывной. Это требование проистекает из того, что злоумышленники только и ищут возможность, как бы обойти защиту интересующей их информации; 2) плановой. Планирование осуществляется путем разработки каждой службой детальных планов защиты информации в сфере ее компетенции с учетом общей цели предприятия (организации); 3)целенаправленной. Защищается то, что должно защищаться в интересах конкретной цели, а не все подряд; 4) конкретной. Защите подлежат конкретные данные, объективно подлежащие охране, утрата которых может причинить организации определенный ущерб; 5) активной. Защищать информацию необходимо с достаточной степенью настойчивости; 6) надежной. Методы и формы защиты должны надежно перекрывать возможные пути неправомерного доступа к охраняемым секретам, независимо от формы их представления, языка выражения и вида физического носителя, на котором они закреплены; 7)универсальной. Считается, что в зависимости от вида канала утечки или способа несанкционированного доступа его необходимо перекрывать, где бы он ни проявился, разумными и достаточными средствами, независимо от характера, формы и вида информации; 8) комплексной. Для защиты информации во всем многообразии структурных элементов должны применяться все виды и формы защиты в полном объеме. Недопустимо применять лишь отдельные формы или технические средства.

Билет 3

Сущность политики безопасности и этапы ее разработки.

П од

политикой

безопасности понимается

совокупность документированных

управленческих решений, направленных

на защиту информации и ассоциированных

с ней ресурсов. Политика безопасности

определяет стратегию организации в

области информационной безопасности,

а также ту меру внимания и количество

ресурсов, которую руководство считает

целесообразным выделить. Определение

политики ИБ должно сводиться к следующим

практическим шагам: 1. Определение

используемых руководящих документов

и стандартов в области ИБ, а также

основных положений политики ИБ, (включая:

• управление

доступом к средствам вычислительной

техники, программа и данным;•

антивирусную

защиту;• вопросы

резервного копирования;•

проведение

ремонтных и восстановительных работ;•

информирование

об инцидентах об области ИБ.) 2. Определение

подходов к управлению рисками: является

ли достаточным базовый уровень

защищенности или требуется проводить

полный вариант анализа рисков.

3.Структуризация контрмер по уровням.

4. Порядок сертификации на соответствие

стандартам в области ИБ. Должна быть

определена периодичность проведения

совещаний по тематике ИБ на уровне

руководства, включая периодический

пересмотр положений политики ИБ, а также

порядок обучения всех категорий

пользователей информационной системы

по вопросам ИБ.

од

политикой

безопасности понимается

совокупность документированных

управленческих решений, направленных

на защиту информации и ассоциированных

с ней ресурсов. Политика безопасности

определяет стратегию организации в

области информационной безопасности,

а также ту меру внимания и количество

ресурсов, которую руководство считает

целесообразным выделить. Определение

политики ИБ должно сводиться к следующим

практическим шагам: 1. Определение

используемых руководящих документов

и стандартов в области ИБ, а также

основных положений политики ИБ, (включая:

• управление

доступом к средствам вычислительной

техники, программа и данным;•

антивирусную

защиту;• вопросы

резервного копирования;•

проведение

ремонтных и восстановительных работ;•

информирование

об инцидентах об области ИБ.) 2. Определение

подходов к управлению рисками: является

ли достаточным базовый уровень

защищенности или требуется проводить

полный вариант анализа рисков.

3.Структуризация контрмер по уровням.

4. Порядок сертификации на соответствие

стандартам в области ИБ. Должна быть

определена периодичность проведения

совещаний по тематике ИБ на уровне

руководства, включая периодический

пересмотр положений политики ИБ, а также

порядок обучения всех категорий

пользователей информационной системы

по вопросам ИБ.

Особенности обеспечения информационной безопасности Российской Федерации в различных сферах общественной жизни.

В каждой сфере жизнедеятельности общества и государства наряду с общими методами обеспечения ИБ РФ могут использоваться частные методы и формы, обусловленные спецификой факторов, влияющих на состояние ИБ РФ. В сфере экономики. Основными мерами по обеспечению ИБ являются: 1)организация и осуществление гос контроля за созданием, развитием и защитой систем и средств сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации; 2)коренная перестройка системы гос статистической отчетности; 3) разработка национальных сертифицированных средств ЗИ и внедрение их в системы и средства сбора, обработки, хранения и передачи информации; 4) разработка и внедрение национальных защищенных систем электронных платежей на базе интеллектуальных карт, систем электронных денег и электронной торговли; 5) совершенствование нормативной правовой базы, регулирующей информационные отношения в сфере экономики; 6)совершенствование методов отбора и подготовки персонала для работы в системах сбора, обработки, хранения и передачи экономической информации. В сфере внутренней политики. Основными мероприятиями являются: 1) создание системы противодействия монополизации отечественными и зарубежными структурами составляющих информационной инфраструктуры; 2) активизация контрпропагандистской деятельности, направленной на предотвращение распространения дезинформации о внутренней политике России. В сфере внешней политики.: 1)разработка основных направлений гос политики в области совершенствования информационного обеспечения внешнеполитического курса РФ; 2)разработка и реализация комплекса мер по усилению ИБ информационной инфраструктуры федеральных органов исполнительной власти, реализующих внешнюю политику РФ; 3)создание российским представительствам и организациям за рубежом условий для работы по нейтрализации дезинформации о внешней политике РФ; 4)совершенствование информационного обеспечения работы по противодействию нарушениям прав и свобод российских граждан и юр лиц за рубежом; 5)совершенствование информационного обеспечения субъектов РФ по вопросам внешнеполитической деятельности. В области науки и техники. Реальный путь противодействия угрозам ИБ РФ – это совершенствование законодательства РФ, регулирующего отношения в данной области, и механизмов его реализации. В этих целях государство должно способствовать созданию системы оценки возможного ущерба от реализации угроз наиболее важным объектам обеспечения ИБ РФ в области науки и техники, включая общественные научные советы и организации независимой экспертизы. В сфере духовной жизни: 1)развитие в России основ гражданского общества; 2)создание социально-экономических условий для осуществления творческой деятельности и функционирования учреждений культуры; 3)воспитанием патриотизма и гражданской ответственности за ее судьбу; 4)совершенствование законодательства в области конституционных ограничений прав и свобод человека и гражданина; 5)государственная поддержка мероприятий по сохранению и возрождению культурного наследия народов и народностей; и т.д. В общегосударственных информационных и телекоммуникационных системах: 1)предотвращение перехвата информации из помещений и с объектов; 2)исключение НСД к обрабатываемой или хранящейся в технических средствах информации; 3)предотвращение утечки информации по техническим каналам; 4)предотвращение специальных программно-технических воздействий, вызывающих разрушение, уничтожение, и т.п.; 5)обеспечение ИБ при подключении общегосударственных информационных и телекоммуникационных систем к внешним информационным сетям и т.д.. В сфере обороны. направлениями являются: 1)систематическое выявление угроз и их источников, структуризация целей обеспечения ИБ и определение соответствующих задач; 2)проведение сертификации общего и специального программного обеспечения, пакетов прикладных программ и средств ЗИ; 3)постоянное совершенствование средств ЗИ от НСД, развитие защищенных систем связи и управления войсками и оружием; 4)совершенствование структуры функциональных органов системы обеспечения ИБ и координация их взаимодействия; 5)подготовка специалистов в области обеспечения ИБ. В правоохранительной и судебной сферах: 1)создание защищенной многоуровневой системы интегрированных банков данных оперативно-разыскного, справочного, криминалистического характера на базе специализированных информационно-телекоммуникационных систем; 2) повышение уровня профессиональной и специальной подготовки пользователей информационных систем.

Порядок засекречивания и рассекречивания сведений, документов и продукции.

Порядок засекречивания сведений и их носителей. Основанием для засекречивания сведений, полученных (разработанных) в результате управленческой, производственной, научной и иных видов деятельности органов гос власти, предприятий, учреждений и организаций, является их соответствие действующим в данных органах, предприятиях, учреждениях и организациях перечням сведений, подлежащих засекречиванию. При засекречивании этих сведений их носителям присваивается соответствующий гриф секретности.При невозможности идентификации полученных (разработанных) сведений со сведениями, содержащимися в действующем перечне, должностные лица органов гос власти, предприятий, учреждений и организаций обязаны обеспечить предварительное засекречивание полученных (разработанных) сведений в соответствии с предполагаемой степенью секретности и в месячный срок направить в адрес должностного лица, утвердившего указанный перечень, предложения по его дополнению (изменению). Должностные лица, утвердившие действующий перечень, обязаны в течение трех месяцев организовать экспертную оценку поступивших предложений и принять решение по дополнению (изменению) действующего перечня или снятию предварительно присвоенного сведениям грифа секретности. Порядок рассекречивания сведений. Рассекречивание сведений и их носителей - снятие ранее введенных ограничений на распространение сведений, составляющих гос тайну, и на доступ к их носителям. Основаниями для рассекречивания сведений являются: 1)взятие на себя РФ международных обязательств по открытому обмену сведениями, составляющими в РФ гос тайну; 2)изменение объективных обстоятельств, вследствие которого дальнейшая защита сведений, составляющих гос тайну, является нецелесообразной. Органы гос власти, руководители которых наделены полномочиями по отнесению сведений к гос тайне, обязаны периодически, но не реже чем через каждые 5 лет, пересматривать содержание действующих в органах гос власти, на предприятиях, в учреждениях и организациях перечней сведений, подлежащих засекречиванию, в части обоснованности засекречивания сведений и их соответствия установленной ранее степени секретности. Срок засекречивания сведений, составляющих гос тайну, не должен превышать 30 лет. В исключительных случаях этот срок может быть продлен по заключению межведомственной комиссии по защите гос тайны. Порядок рассекречивания носителей сведений, составляющих государственную тайну. Носители сведений, составляющих гос тайну, рассекречиваются не позднее сроков, установленных при их засекречивании. До истечения этих сроков носители подлежат рассекречиванию, если изменены положения действующего в данном органе гос власти, на предприятии, в учреждении и организации перечня, на основании которых они были засекречены. В исключительных случаях право продления первоначально установленных сроков засекречивания носителей сведений, составляющих гос тайну, предоставляется руководителям гос органов, наделенным полномочиями по отнесению соответствующих сведений к гос тайне, на основании заключения назначенной ими в установленном порядке экспертной комиссии. Руководители органов гос власти, предприятий, учреждений и организаций наделяются полномочиями по рассекречиванию носителей сведений, необоснованно засекреченных подчиненными им должностными лицами. Руководители госархивов РФ наделяются полномочиями по рассекречиванию носителей сведений, составляющих гос тайну, находящихся на хранении в закрытых фондах этих архивов, в случае делегирования им таких полномочий организацией-фондообразователем или ее правопреемником.

Билет 4

1. Демаскирующие признаки объектов защиты; источники и носители информации, защищаемой техническими средствами.

Признаки, позволяющие отличить один объект от другого, называются демаскирующими. Демаскирующие признаки объекта составляют часть его признаков, а значения их отличаются от значений соответствующих признаков других объектов. Совпадающие значения признаков не относятся к демаскирующим. Демаскирующие признаки объекта описывают его различные состояния, характеристики и свойства. По состоянию объектов демаскирующие признаки разделяются на опознавательные признаки и признаки деятельности. Опознавательные признаки описывают объекты в статическом состоянии: его назначение, принадлежность, параметры. Признаки деятельности объектов характеризуют этапы и режимы функционирования объектов. Все признаки объекта по характеру проявления можно разделить на 3 группы: 1) внешнего вида - видовые демаскирующие признаки; 2)признаки излучений - сигнальные демаскирующие признаки; 3)материально-вещественные признаки.

К видовым признакам относятся форма объекта, его размеры, детали объекта, тон, цвет и структура его поверхности и др. Признаки излучений описывают параметры полей и электрических сигналов, генерируемых объектом: их мощность, частоту, вид (аналоговый, импульсный), ширину спектра и т. д. Вещественные признаки определяют физический и химический состав, структуру и свойства веществ материального объекта. Таким образом, совокупность демаскирующих признаков рассмотренных трех групп представляет модель объекта, описывающую его внешний вид, излучаемые им поля, внутреннюю структуру и химический состав содержащих в нем веществ. Важнейшим показателем признака является его информативность. Информативность можно оценивать мерой в интервале [0-1], соответствующей значению вероятности обнаружения объекта по конкретному признаку. Чем признак более индивидуален, т. е. принадлежит меньшему числу объектов, тем он более информативен. Информативность остальных демаскирующих признаков, принадлежащих рассматриваемому объекту и называемых прямыми, колеблется в пределах [0-1]. Признаки, непосредственно не принадлежащие объекту, но отражающие свойства и состояние объекта, называются косвенными. Эти признаки являются, как правило, результатом взаимодействия рассматриваемого объекта с окружающей средой. К ним относятся, например, следы ног или рук человека, автомобиля и других движущихся объектов. Информативность косвенных признаков в общем случае ниже информативности прямых. По времени проявления признаки могут быть: 1постоянными, не изменяющимися в течение жизненного цикла объекта; 2)периодическими, например, следы на снегу; 3)эпизодическими, проявляющимися при определенных условиях, например, случайно появившееся на поверхности объекта пятно краски.

Основные виды источников и носителей защищаемой информации. С точки зрения ЗИ ее источниками являются субъекты и объекты, от которых информация может поступить к несанкционированному получателю (злоумышленнику). Очевидно, что ценность этой информации определяется информированностью источника. Основными источниками информации являются следующие: 1) люди; 2)документы; 3) продукция; 4)измерительные датчики; 5)интеллектуальные средства обработки информации; 6)черновики и отходы производства; 7) материалы и технологическое оборудование. Таким образом, источниками конфиденциальной информации могут быть как физические лица, так и различные объекты. При решении задач ее защиты нужно учитывать каждый потенциальный источник и его информативность в конкретных условиях. Как правило, для добывания информации между источником и получателем существует посредник - носитель информации, который позволяет органу разведки или злоумышленнику получать информацию дистанционно, в более безопасных условиях. Информация источника также содержится на носителе. Следовательно, носителями являются материальные объекты, обеспечивающие запись, хранение и передачу информации в пространстве и времени. Известны 4 вида носителей информации: а)люди; б)материальные тела (макрочастицы); в)поля; г)элементарные частицы (микрочастицы).

Проектирование комплексных систем защиты информации.

Под проектированием КСЗИ понимается процесс разработки и внедрения проекта организационной и функциональной структуры системы защиты, использовании возможностей существующих методов и средств защиты целью обеспечения надежного функционирования объекта (предприятия) в современных условиях. Поскольку форма производственных отношений всегда соответствует конкретной социально-экономической обстановке, процессы защиты должны рассматриваться с учетом этих условий.

Поскольку процессы защиты находятся во взаимосвязи и взаимодействии, при их исследовании в проектировании обязателен комплексный подход, требующий исследования и учета внешних и внутренних отношений в совокупности потенциальных угроз. И наконец, системный подход— это принцип рассмотрения проекта, при котором анализируется система в целом, а не ее отдельные части. Его задачей является оптимизация всей системы в совокупности, а не улучшение эффективности отдельных частей. Это объясняется тем, что, как показывает практика, улучшение одних параметров часто приводит к ухудшению других, поэтому необходимо стараться обеспечить баланс противоречивых требований и характеристик. Для каждой системы должна быть сформулирована цель, к которой она стремится. Эта цель может быть описана как назначение системы, как ее функция. Чем точнее и конкретнее указано назначение или перечислены функции системы, тем быстрее и правильнее можно выбрать лучший вариант ее построения. В зависимости от полноты перечня вопросов, подлежащих исследованию, проектные работы представляются в виде разработки комплексного или локального проекта.

При локальном проектировании осуществляется проектирование отдельной подсистемы КСЗИ. Перечень направлений комплексного проектирования определяется в зависимости от нужд конкретного предприятия и поставленных перед проектом задач и условий. Соответственно, при локальном проектировании круг задач сужается и проект может быть ограничен разработками по одному из направлений. Но локальные проекты должны осуществляться как части комплексного проекта, последовательно реализуемые в ходе работы. Иначе внедрение проекта может привести к отрицательным результатам. Можно выделить также индивидуальное и типовое проектирование. Индивидуальное представляет собой разработку проекта для какого-нибудь конкретного предприятия, с учетом его специфических особенностей, условий и требований. Типовые проекты преследуют цель унификации и стандартизации процессов защиты на различных предприятиях.

3.Правовая основа создания службы защиты информации в организации.

Правовой базой для создания службы безопасности является Закон РФ от 11 марта 1992 г. “О частной детективной и охранной деятельности в Российской Федерации” № 2487-1, которым предусматривается (ст. 14) что предприятия, расположенные на территории Российской Федерации, независимо от их организационно - правовых форм, вправе учреждать обособленные подразделения - службы безопасности, для осуществления охранно - сыскной деятельности в интересах собственной безопасности учредителя.

Служба безопасности предпринимательской фирмы может осуществлять следующую деятельность: 1) сбор сведений по гражданским делам на договорной основе с участниками процесса; 2) изучение рынка, сбор информации для деловых переговоров, выявление некредитоспособных или ненадежных деловых партнеров; 3) установление обстоятельств неправомерного использования в предпринимательской деятельности фирменных знаков и наименований, недобросовестной конкуренции, а также разглашения сведений, составляющих коммерческую тайну; 4) выяснение биографических и других характеризующих личность данных об отдельных гражданах (с их письменного согласия) при заключении ими трудовых и иных контрактов; 5)поиск без вести пропавших граждан; 6) поиск утраченного гражданами или предприятиями, учреждениями, организациями имущества; 7) сбор сведений по уголовным делам на договорной основе с участниками процесса; 8)защита жизни и здоровья граждан; 9)охрана имущества собственников, в том числе при его транспортировке; 10)проектирование, монтаж и эксплуатационное обслуживание средств охранно - пожарной сигнализации; 11) консультирование и подготовка рекомендаций клиентам по вопросам правомерной защиты от противоправных посягательств; 12)Охранным подразделениям также разрешается осуществлять вооруженную охрану имущества собственников, а также использовать технические и иные средства, не причиняющие вреда жизни и здоровью граждан и окружающей среде, средства оперативной радио- и телефонной связи

Билет №5

Документы по обеспечению безопасности и их структура.

В Уставе орган. (основном документе, в соответствии с которым организация осуществляет свою деятельность), во всех положениях о структурных подразделениях организации (департаментов, управлений, отделов, служб, групп, секторов и т.п.) и в функциональных обязанностях всех сотрудников, участвующих в процессах автоматизированной обработки информации, должны быть отражены требования по обеспечению ИБ при работе в АС.

«Концепцию обеспечения информационной безопасности» организации разрабатывается в целях обеспечения единого понимания всеми подразделениями и должностными лицами (сотрудниками) организации проблем и задач по обеспечению безопасности информации. В Концепции на основе анализа современного состояния информационной инфраструктуры организации и интересов организации в области обеспечения безопасности должны определяться основные задачи по ЗИ и процессов ее обработки, намечаться подходы и основные пути решения данных задач.

Для обеспечения управления и контроля за соблюдением установленных требований к защите информации и с целью обеспечения дифференцированного подхода к защите конкретных АРМ различных подсистем АС организации необходимо разработать и принять «Положение об определении требований по защите (категорировании) ресурсов» в АС организации. В этом документе необходимо отразить вопросы взаимодействия подразделений организации при определении требуемой степени защищенности ресурсов АС организации в зависимости от степени ценности обрабатываемой информации, характера обработки и обязательств по ОИБ перед сторонними организациями и физическими лицами. Целесообразно введение классификации защищаемой информации, включаемой в «Перечень информационных ресурсов, подлежащих защите», не только по уровню конфиденциальности (конфиденциально, строго конфиденциально и т.д.), но и по уровню ценности информации (определяемой величиной возможных прямых и косвенных экономических потерь в случае нарушения ее целостности и несвоевременности представления - своевременности решения задач). В данном Перечне необходимо также указывать подразделения организации, являющиеся владельцами конкретной защищаемой инф и отвечающие за установление требований к режиму ее защиты.

Любые изменения состава и полномочий пользователей подсистем АС должны производиться установленным порядком согласно специальной "Инструкции по внесению изменений в списки пользователей АС и наделению их полномочиями доступа к ресурсам системы". Меры безопасности при вводе в эксплуатацию новых рабочих станций и серверов, а также при изменениях конфигурации технических и программных средств существующих компьютеров в АС должны определяться "Инструкцией по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств компьютеров АС". Разработка ПО задач (комплексов задач), проведение испытаний разработанного и приобретенного ПО, передача ПО в эксплуатацию должна осуществляться в соответствии с утвержденным «Порядком разработки, проведения испытаний и передачи задач (комплексов задач) в эксплуатацию». «Инструкция по организации антивирусной защиты» должна регламентировать организацию защиты АС от разрушающего воздействия компьютерных вирусов и устанавливать ответственность руководителей и сотрудников подразделений, эксплуатирующих и сопровождающих АС, за их ненадлежащее выполнение. «Инструкция по организации парольной защиты» призвана регламентировать процессы генерации, смены и прекращения действия паролей пользователей в автоматизированной системе организации, а также контроль за действиями пользователей и обслуживающего персонала системы при работе с паролями. При использовании в некоторых подсистемах АС средств криптографической защиты информации и средств ЭЦП необходим еще один документ, регламентирующий действия конечных пользователей, - «Порядок работы с носителями ключевой информации». Для пользователей защищенных АРМ должны быть разработаны необходимые дополнения к функциональным обязанностям и технологическим инструкциям, закрепляющие требования по обеспечению ИБ при работе в АС и ответственность сотрудников за реализацию мер по обеспечению установленного режима ЗИ.

2. Государственная политика информационной безопасности и организационная основа ее обеспечения.

Государственная политика обеспечения ИБ РФ определяет основные направления деятельности федеральных органов гос власти и органов гос власти субъектов РФ в этой области, порядок закрепления их обязанностей по защите интересов РФ в информационной сфере в рамках направлений их деятельности и базируется на соблюдении баланса интересов личности, общества и государства в информационной сфере. Государственная политика обеспечения ИБ РФ основывается на следующих основных принципах: 1)соблюдение Конституции РФ, законодательства РФ, общепризнанных принципов и норм международного права при осуществлении деятельности по обеспечению ИБ РФ; 2)открытость в реализации функций федеральных органов гос власти, органов гос власти субъектов РФ и общественных объединений, предусматривающая информирование общества об их деятельности с учетом ограничений, установленных законодательством РФ; 3)правовое равенство всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса; 4)приоритетное развитие отечественных современных информационных и телекоммуникационных технологий, производство технических и программных средств, способных обеспечить совершенствование национальных телекоммуникационных сетей, их подключение к глобальным информационным сетям в целях соблюдения жизненно важных интересов РФ.

Первоочередными мероприятиями по реализации государственной политики обеспечения ИБ РФ являются: 1)разработка и внедрение механизмов реализации правовых норм, регулирующих отношения в информационной сфере, а также подготовка концепции правового обеспечения ИБ РФ; 2)разработка и реализация механизмов повышения эффективности государственного руководства деятельностью гос СМИ, осуществления государственной информационной политики; 3)принятие и реализация федеральных программ, предусматривающих формирование общедоступных архивов информационных ресурсов федеральных органов гос власти и органов гос власти субъектов РФ, повышение правовой культуры и компьютерной грамотности граждан, развитие инфраструктуры единого информационного пространства России, комплексное противодействие угрозам информационной войны, создание безопасных информационных технологий для систем, используемых в процессе реализации жизненно важных функций общества и государства, пресечение компьютерной преступности, создание информационно-телекоммуникационной системы специального назначения; 4)развитие системы подготовки кадров, используемых в области обеспечения ИБ РФ; 5)гармонизация отечественных стандартов в области информатизации и обеспечения ИБ автоматизированных систем управления, информационных и телекоммуникационных систем общего и специального назначения. Компетенция федеральных органов гос власти, органов гос власти субъектов РФ, других гос органов, входящих в состав системы обеспечения ИБ РФ и ее подсистем, определяется федеральными законами, нормативными правовыми актами Президента РФ и Правительства РФ. Функции органов, входящих в состав системы обеспечения ИБ РФ и ее подсистем, определяются отдельными нормативными правовыми актами РФ.

3. Допуск и доступ к конфиденциальной информации и документам.

В соответствии со ст. 6 Федерального закона «Об информации, информационных технологиях и защите информации» вопросы ограничения доступа к информации, определения порядка и условий такого доступа относятся к исключительной компетенции обладателя информации. Последний при осуществлении своих прав обязан ограничивать доступ к информации и принимать меры по ее защите, если такая обязанность установлена федеральными законами.

Под допуском к конфиденциальной информации понимается выполнение обладателем информации или другими уполномоченными должностными лицами определенных процедур, связанных с оформлением права лица на доступ к конкретному виду конфиденциальной информации. В настоящее время в России законодательно определены и урегулированы вопросы допуска персонала предприятия к сведениям, составляющим государственную или коммерческую тайну. Порядок допуска лиц к иным видам информации с ограниченным доступом с учетом положений Федерального закона «Об информации, информационных технологиях и защите информации» находится в компетенции соответствующих должностных лиц (руководителей предприятий), являющихся обладателями такой информации.

Доступ лица к конфиденциальной информации — санкционированное полномочным должностным лицом ознакомление персонала предприятия и иных лиц с конфиденциальной информацией и ее носителями. Доступ граждан к информации, содержащей сведения, в установленном порядке отнесенные к коммерческой тайне, осуществляется в соответствии со ст. 7 и 10 Федерального закона «О коммерческой тайне». С момента установления режима коммерческой тайны в отношении какой-либо информации полномочия по принятию решения о доступе к ней в полном объеме переходят к обладателю информации. Необходимо отметить, что определение порядка доступа лиц к коммерческой тайне и учет лиц, получивших такой допуск, в соответствии с Федеральным законом «О коммерческой тайне» являются обязательными для обладателя информации, составляющей коммерческую тайну. Меры по охране конфиденциальности информации признаются разумно достаточными, если исключается доступ к информации, составляющей коммерческую тайну, любых лиц без согласия ее обладателя. Иные не противоречащие законодательству России меры по ограничению доступа к коммерческой тайне могут быть дополнительно приняты ее обладателем.

Билет №6

Принципы записи и съема информации с носителей.

Материализация (запись) любой информации производится путем изменения параметров носителя. Механизм запоминания и воспроизведения информации человеком в настоящее время еще недостаточно изучен и нет однозначного и ясного представления о носителях информации в мозгу человека. Рассматривается химическая и электрическая природа механизмов запоминания. Запись информации на материальные тела производится путем изменения их физической структуры и химического состава. На бумаге информация записывается путем окрашивания элементов ее поверхности типографской краской, чернилами, пастой и другими красителями.

Записанная на материальном теле информация считывается при последовательном просмотре поверхности тела зрительным анализатором человека или автомата, выделении и распознавании ими знаков, символов или конфигурации точек. Для людей, лишенных зрения, информация записывается по методу Бройля (выдавливанием соответствующих знаков). Запись информации на носители в виде полей и электрического тока осуществляется путем изменения их параметров. Непрерывное изменение параметров сигналов в соответствии со значениями первичного сигнала называется модуляцией, дискретное - манипуляцией. Первичным является сигнал от источника информации. Если меняются значения амплитуды аналогового сигнала, то модуляция называется амплитудная, частоты - частотная, фазы - фазовая. Частотная и фазовая модуляция мало различаются, поскольку при фазовой модуляции меняется непосредственно фаза, а при частотной ее первая производная по времени - частота. При модуляции дискретных сигналов в качестве модулируемых применяются и другие параметры: длительность импульса, частота его повторения и др. С целью уплотнения информации на носителя и экономии тем самым энергии носителя применяют сложные виды модуляции. Модулируемое колебание называется несущим.

Выделение информации из модулированного электрического сигнала производится путем обратных преобразований - демодуляции его в детекторе (демодуляторе) приемника. При демодуляции выделенного и усиленного радиосигнала, наведенного электромагнитной волной в антенне, преобразуется таким образом, что сигнал на выходе детектора соответствует модулирующему сигналу передатчика. Демодуляция, как любая процедура распознавания, обеспечивается путем сравнения текущего сигнала с эталонным. Способы выполнения этой процедуры для разных видов демодуляции существенно различаются. Полного соответствия модулирующего и демодулированного сигналов из-за влияния помех добиться нельзя. Помехоустойчивость дискретных сигналов выше, чем аналоговых, так как искажения дискретных сигналах возникают в тех случаях, когда изменения параметра сигнала превышают половину величины интервала между соседними значениями параметра.

Для повышения достоверности передачи информации наряду с обеспечением и увеличением энергетики переносчика информации используют другие методы защиты дискретной информации от помех, прежде всего, помехоустойчивое кодирование. При помехоустойчивом кодировании каждому элементу дискретной информации (букве, цифре, любому другому знаку) ставится в соответствие кодовая комбинация, содержащая дополнительные (избыточные) символы. Эти дополнительные символы позволяют обнаруживать искажения и исправлять в зависимости от избыточности кода ошибочные символы различной кратности.

Любое сообщение в общем случае можно описать с помощью трех основных параметров: динамическим диапазоном Dс, шириной спектра частот Fс и длительностью передачи Тс. Произведение этих трех параметров называется объемом сигнал Vс=Dc FсTс.

Для обеспечения неискаженной передачи сообщения объемом Vс, необходимо чтобы характеристики среды распространения и непосредственно приемника соответствовали ширине спектра и динамическому диапазону сигнала. Если полоса частот среды распространения или приемника уже полосы сигнала, то для обеспечения безискаженной передачи сигнала объемом Vс уменьшают его ширину спектра. При этом для сохранения Vс=const соответственно увеличивают время передачи Тc. Для безискаженной передачи сообщения в реальном масштабе времени полоса пропускания приемника должна соответствовать ширине спектра сигнала.

Архитектурное построение комплексной системы защиты информации.

Архитектура – это функциональное, структурное или организационное построение системы. Виды архитектур КСЗИ:

1) Автономные СЗИ

|

"+": кажущаяся простота. "-": высокая стоимость, наличие уязвимостей, несогласованная работа отдельных средств защиты (СЗ), низкая эффективность. |

2) Интегрированные СЗИ

|

"+" высокая эффективность "-" высокая сложность, трудность программирования. ядра на всевозможные ситуации, малая интеллектуальность |

Функции ядра СЗИ: 1) Объединение разнородных средств ЗИ в единую систему, координация работы этих средств, контроль за их функционированием. 2) Подключение и отключение отдельных компонентов CPB при поступлении запросов на обработку информации. 3) Блокирование НСД, ведение протоколов, журналов регистрации, отчетов.

3) Интегральные

системы безопасности И![]() нтегральная

безопасность – это такое состояние

условий функционирования человека,

материальных объектов и информации,

при котором они надежно защищены от

всех возможных видов угроз в ходе всего

непрерывного производственного процесса

и жизнедеятельности.

нтегральная

безопасность – это такое состояние

условий функционирования человека,

материальных объектов и информации,

при котором они надежно защищены от

всех возможных видов угроз в ходе всего

непрерывного производственного процесса

и жизнедеятельности.

I![]() PDI

– Increаsing

Precision

Decreasing

Intelligence

(с повышением точности уменьшается

интеллектуальность и наоборот...)

PDI

– Increаsing

Precision

Decreasing

Intelligence

(с повышением точности уменьшается

интеллектуальность и наоборот...)

Исполнительный уровень – уровень локальных подсистем: ОПС, защ. периметра, физическая защита, ИТЗИ, ПАЗИ, организац. ЗИ, крипт. ЗИ, правов. ЗИ, подразделение по защите ГТ, информ.-аналит. отдел, управление в ЧС, служба экон. без-ти.

Уровень планирования – общая оценка ситуации на основе данных мониторинга: - принятие решений о реконфигурации системы, - оценка опасности ситуации в случае ЧС, - выделение дополн. ресурсов на развитие системы.

4) Интеллектуальные (адаптивные интегральные) системы

Адаптируются к изменению состава ОЗ, целей и условий функционирования.

Структура и основное содержание Положения о службе защиты информации организации.

Основными задачами службы безопасности предприятия являются обеспечение безопасности предприятия, производства, продукции и защита коммерческой, промышленной, финансовой, деловой и другой информации, независимо от ее назначения и форм при всем многообразии возможных каналов ее утечки и различных злонамеренных действий со стороны конкурентов.

Основные положения, состав и организация службы безопасности имеют юридическую силу в том случае, если они зафиксированы в основополагающих правовых, юридических и организационных документах предприятия.

В основу деятельности службы безопасности положены: 1) Закон Российской Федерации «О безопасности"; 2) Законы и регламенты России, обеспечивающие безопасность деятельности и сохранность коммерческой тайны; 3) Закон о предприятиях и предпринимательской деятельности; 4) Кодекс законов о труде (КЗОТ);

Устав предприятия, коллективный договор, трудовые договоры, правила внутреннего трудового распорядка сотрудников, должностные обязанности руководителей, специалистов, рабочих и служащих.

Билет 7

1.Составляющие информационной безопасности и их содержание.

Информационная безопасность многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. С методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов. В обеспечении информационной безопасности нуждаются столь разные субъекты информационных отношений, таких как: 1) государство в целом или отдельные органы и организации; 2)общественные или коммерческие организации (объединения), предприятия (юридические лица); 3)отдельные граждане (физические лица).

Весь спектр интересов субъектов, связанных с использованием информации, можно разделить на следующие категории: Обеспечение доступности, целостности и конфиденциальности ресурсов информационной среды и поддерживающей инфраструктуры. Поясним понятия доступности, целостности и конфиденциальности.

Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Конфиденциальность – это защита от несанкционированного доступа к информации.

Информационные системы создаются (приобретаются) для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это, очевидно наносит ущерб всем субъектам информационных отношений. Поэтому, не противопоставляя доступность остальным аспектам, принято выделять ее как важнейший элемент информационной безопасности.

Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий). Средства контроля динамической целостности применяются в частности при анализе потока финансовых сообщений с целью выявления кражи, переупорядочения или дублирования отдельных сообщений.

Конфиденциальность – самый проработанный у нас в стране аспект информационной безопасности. Но практическая реализация мер по обеспечению конфиденциальности современных информационных систем имеет в России серьезные трудности. Во-первых, сведения о технических каналах утечки информации являются закрытыми. Большинство пользователей лишено возможности составить представление о потенциальных рисках. Во-вторых, на пути пользовательской криптографии как основного средства обеспечения конфиденциальности стоят многочисленные законодательные препоны и технические проблемы.

Разновидности правового режима информации в организации (предприятии).

правовой режим защиты информации, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу, устанавливаемый: 1) в отношении сведений, отнесенных к государственной тайне, -уполномоченными государственными органами на основании Закона Российской Федерации "О государственной тайне" (от 21.07.93 г. N 5485-1); 2) в отношении конфиденциальной документированной информации -собственником информационных ресурсов или уполномоченным лицом на основании Закона Российской Федерации "Об информации, информатизации и защите информации" (от 20.02.95 г. N 24-ФЗ); 3) в отношении персональных данных - отдельным федеральным законом

3. Организация внутриобъектового и пропускного режимов на предприятиях.

Внутриобъектовый и пропускной режимы устанавливаются, как правило, на предприятиях, осуществляющих в предусмотренном законодательством РФ порядке работу со сведениями, составляющими государственную тайну. Вместе с тем нормы и правила внутриобъектового режима могут быть применимы в случаях, когда предприятие выполняет работы и с иными видами информации с ограниченным доступом (конфиденциальной информацией). Внутриобъектовый и пропускной режимы представляют собой основные элементы системы защиты информации предприятия. Организация указанных режимов — обязательное требование нормативно-методических документов по защите государственной тайны, предоставляющих предприятию право на проведение работ, связанных с использованием сведений, составляющих государственную тайну. Внутриобъектовый и пропускной режимы на предприятии организуются в целях исключения: 1) проникновения посторонних лиц на охраняемую (режимную) территорию и объекты предприятия, а также в служебные помещения, в которых проводятся работы с использованием сведений, составляющих конфиденциальную информацию; 2) посещения режимных помещений без служебной необходимости сотрудниками предприятия, не имеющими к ним прямого отношения, а также командированными лицами, которым не предоставлено право на их посещение (работу в них); 3) вноса (ввоза) на территорию предприятия личных технических средств (кино-, фото-, видео-, звукозаписывающей аппаратуры и других технических средств); 4)несанкционированного выноса (вывоза) с территории предприятия носителей сведений, составляющих конфиденциальную информацию; 5) нарушений установленного регламента служебного времени, распорядка работы структурных подразделений по защите конфиденциальной информации, а также установленного порядка и режима работы сотрудников предприятия и командированных лиц с носителями сведений, составляющих конфиденциальную информацию.

Внутриобъектовый режим — комплекс мероприятий, направленных на обеспечение установленного режима секретности непосредственно в структурных подразделениях, на объектах и в служебных помещениях предприятия.

Основными направлениями работы по организации внутриобъектового режима на предприятии являются: 1) определение общих требований режима секретности на предприятии в соответствии с положениями нормативных правовых актов; 2) ограничение круга лиц, допускаемых к сведениям, составляющим конфиденциальную информацию, и их носителям; 3) регламентация непосредственной работы сотрудников предприятия, а также командированных лиц, с носителями сведений, составляющих конфиденциальную информацию; 4) планирование комплекса мероприятий, направленных на исключение утечки сведений, составляющих конфиденциальную информацию, и утрат носителей этих сведений; 5) организация контроля со стороны должностных лиц предприятия и структурных подразделений по защите конфиденциальной информации за выполнением требований по режиму секретности на предприятии; 6) организация работы с персоналом предприятия, допущенным к сведениям, составляющим конфиденциальную информацию, а также вновь принимаемыми на работу гражданами.

Задачи по организации внутриобъектового режима на предприятии возлагаются, как правило, на заместителя руководителя предприятия, отвечающего за вопросы защиты государственной тайны. Заместитель руководителя предприятия работу по формированию системы внутриобъектового режима организует на основе всестороннего анализа возможных каналов утечки сведений, составляющих конфиденциальную информацию, при проведении предприятием всех видов работ. Пропускной режим — это совокупность норм и правил, регламентирующих порядок входа на территорию предприятия и выхода лиц, въезда и выезда транспортных средств, вноса и выноса, ввоза и вывоза носителей сведений конфиденциального характера, а также мероприятий по реализации названных норм и правил с использованием имеющихся сил и средств. Сущность пропускного режима заключается в объединении усилий, а также сил и средств для достижения основной цели организации пропускного режима — исключения несанкционированного (бесконтрольного) пребывания на территории предприятия посторонних лиц и (или) транспорта.

Основными задачами пропускного режима являются: 1) недопущение проникновения посторонних лиц на территорию (объекты) или в служебные помещения предприятия; 2) исключение посещения служебных помещений предприятия без служебной необходимости сотрудниками предприятия и командированными лицами; 3) предотвращение вноса (ввоза) на территорию предприятия личных технических средств (кино-, фото-, видео-, звукозаписывающей аппаратуры и др.); 4) исключение несанкционированного выноса (вывоза) с территории предприятия носителей конфиденциальной информации; 5)предотвращение хищения носителей конфиденциальной информации.

Билет 8

Виды угроз безопасности информации, защищаемой техническими средствами.

Под безопасностью информации следует понимать условия хранения, обработки и передачи информации, при которых обеспечивается ее защита от угроз уничтожения, изменения и хищения. Следует различать потенциальную и реальную безопасность. Потенциальная безопасность информации, как и любого другого объекта или субъекта, существует всегда. Безопасность информации оценивается двумя показателями: вероятностью предотвращения угроз и временем, в течение которого обеспечивается определенный уровень безопасности. Эти показатели взаимозависимые. При заданных конкретных мерах по защите обеспечить более высокий уровень безопасности возможно в течение более короткого времени. Информация постоянно подвергается случайным или преднамеренным воздействиям - угрозам: хищению, изменению, уничтожению. В общем случае эти угрозы реализуются в результате: 1) действий злоумышленников: людей, занимающихся добыванием информации в интересах государственной и коммерческой разведки, криминальных элементов, непорядочных сотрудников или просто психически больных людей; 2) разглашения информации людьми, владеющими секретной или конфиденциальной информацией; 3) утери носителей с информацией (документов, машинных носителей, образцов материалов и др.); 4) несанкционированного распространения информации через поля и электрические сигналы, случайно возникающие в электрических и радиоэлектронных приборов в результате их старения, некачественного конструирования (изготовления) и нарушений правил эксплуатации; 5) воздействий стихийных сил, прежде всего, огня во время пожара и воды в ходе тушения пожара и протечками в трубах водоснабжения; 6)сбоев в работе аппаратуры сбора, обработки, хранения и передачи информации, вызванных ее неисправностями, а также непреднамеренных ошибок пользователей или обслуживающего персонала; 7) воздействия мощных электромагнитных и электрических промышленных и природных помех. Несанкционированное распространение (утечка) информации может происходить в результате: 1) наблюдения за источниками информации; 2) подслушивания конфиденциальных разговоров и акустических сигналов; 3) перехвата электрических, магнитных и электромагнитных полей, электрических сигналов и радиационных излучений; 4) несанкционированного распространения материально-вещественных носителей за пределы организации. Наблюдение включает различные формы: визуальное, визуально-оптическое (с помощью оптических приборов), телевизионное и радиолокационное наблюдение, фотографирование объектов в оптическом и инфракрасном диапазонах. Учитывая распространенность акустической информации при общении людей, подслушивание, прежде всего, речевой информации вызывает одну из наиболее часто встречающихся угроз безопасности информации - ее копирование. Подслушивание звуков, издаваемых механизмами во время испытаний или эксплуатации, позволяет специалистам определить конструкцию, новые узлы и технические решения излучающих эти звуки механизмов. Перехват полей и электрических сигналов, содержащих информацию, осуществляется путем их приема злоумышленником и съема с них информации, а также анализа сигналов с целью получения сигнальных признаков. Наблюдение, перехват и подслушивание информации, проводимые с использованием технических устройств, приводят к ее утечке по техническим каналам.