- •Защита информации

- •Информация

- •Информационное общество. Необходимость защиты информации.

- •Понятие информационной безопасности

- •Основные составляющие информационной безопасности

- •Классификация угроз

- •Уровни защиты информации

- •Программные средства защиты информации

- •Средства безопасности, встроенные в Windows

- •7. Пароли. Хэш-функции паролей

- •9. Файловая система ntfs

- •10. Защита файлов и папок компьютера

- •11. Шифровальная система efs

- •12. Сервис дисков

- •Интернет и защита от его угроз

- •Угрозы Интернета

- •Общие советы по защите

- •3. Настройка параметров безопасности браузера

- •4. Брандмауэры

- •5. Антивирусные программы для Windows

- •6. Криптографические методы защиты информации

- •Технический уровень защиты

- •Законодательный уровень информационной безопасности

- •Административные меры

7. Пароли. Хэш-функции паролей

Имя требуется для идентификации пользователя, а пароль служит подтверждением правильности этой идентификации (аутентификация).

Пароль в зашифрованном виде хранится на самом компьютере. Зашифрованный пароль именуется хэшем (hash) или хэш-функцией пароля.

Какой пароль сможет оказать достойное сопротивление попыткам его подбора? Длинный, состоящий из букв разного регистра, цифр и спецсимволов.

Современные комплексы защиты информации ограничивают возможную длину используемого пароля 12 - 16 символами.

8. Восстановление системы Пуск/Панель управления/Восстановление

В состав Windows входит очень полезный компонент - программа Восстановление системы. Эта программа создает точки восстановления, которые позволяют вернуть систему к состоянию на момент создания точки.

Восстановление системы не приводит к потере личных файлов или пароля.

9. Файловая система ntfs

Файловой системой называется общая структура, определяющая именование, сохранение и размещение файлов.

Windows поддерживает три файловые системы. FAT, FAT32 и NTFS.

Файловая система NTFS (New Technology File System) является наиболее надежной, мощной, устойчивой к сбоям и безопасной.

NTFS лучше всего подходит для работы с большими дисками.

NTFS позволяет выполнять шифрование файлов, значительно повышающее безопасность.

NTFS позволяет устанавливать разрешения, которые могут устанавливаться как для отдельных файлов, так и для папок.

10. Защита файлов и папок компьютера

Windows предотвращает замещение защищенных системных файлов, таких как файлы SYS, DLL, OCX, TTF, FON и EXE.

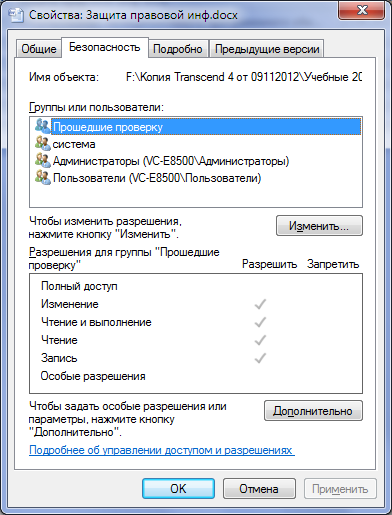

Защита пользовательских файлов и папок заключается в установке разрешений на вкладке Безопасность в Свойствах.

11. Шифровальная система efs

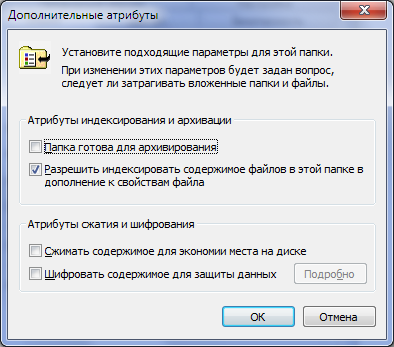

В состав файловой системы NTFS входит шифровальная система EFS - Encrypting File System. Она позволяет пользователям хранить данные на жестком диске в зашифрованном формате.

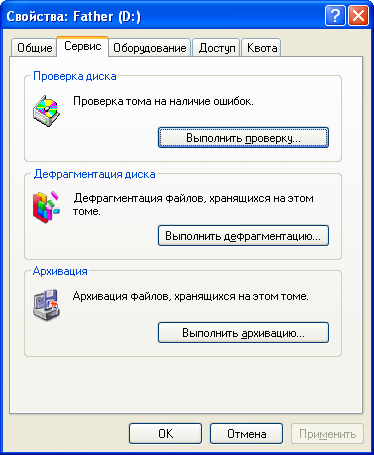

12. Сервис дисков

Все вышеизложенные пункты более подробно изучить самостоятельно.

Интернет и защита от его угроз

Интернет является очень трудно контролируемым каналом распространения информации, что приводит к тому, что средства World Wide Web нередко используются для получения несанкционированного доступа к конфиденциальной и закрытой информации со стороны злоумышленников.

Угрозы Интернета

Вирусы |

Программный код, который заражает программы и размножается. |

|

Черви |

Программы (вирусы), которые распространяются по Сети. |

|

Макровирусы |

Программы (вирусы), написанные на макроязыке. |

|

Скрипт-вирусы |

Программы (вирусы-сценарии), написанные на одном из скриптовых языков, таких как: JavaScript, VBScript |

|

Троянцы |

Программы, которые сами не распространяются и не активизируются. В основном, они направлены на получение доступа к конфиденциальной информации, на удаленное управление компьютером, для рассылки спама. |

|

Боты и ботнеты

|

Бот — это программа, которая тайно устанавливается на компьютер жертвы и удаленно управляется из так называемого «командного центра». Совокупность установленных ботов, управляемых из одного командного центра, называется «ботнетом».

Бот способен:

|

|

Фишинг |

Фишинг (от англ. phishing, от password — пароль и fishing — рыбная ловля, выуживание) – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным - логинам и паролям. |

|

Спам

|

Массовая незапрашиваемая рассылка электронных сообщений, рекламирующих услуги или продукты.

|

|

Шпионское и рекламное ПО

|

Программы, которые устанавливаются на компьютер жертвы вместе с какой-либо бесплатной (freeware) или условно-бесплатной (shareware) программой. Сбор различных типов личной информации: - привычка пользования Интернетом и посещаемые сайты (Tracking Software) - контроль нажатий клавиш на клавиатуре компьютера (Keyloggers) - контроль скриншотов экрана монитора компьютера (Screen Scraper) - несанкционированный удалённый контроль и управление компьютерами (Remote Control Software) и др. |

|

Уязвимости |

Ошибки в программном обеспечении, которые могут быть использованы злоумышленником. |

|

Ransomware

|

Вредоносные программы, которые после запуска наносят вред компьютеру жертвы и требуют выкуп за восстановление утерянных данных. На русский язык Ransomware можно перевести «шантажирующая программа».

|

|

Руткит |

Наиболее изощренные технологии, позволяющие скрывать сам факт присутствия вредоносного кода на компьютере жертвы. |

|

Нецелевое использование Интернета |

В Вебе есть огромное количество ресурсов, позволяющих бесцельно тратить время. |

|