- •Содержание и структура тестовых материалов Тематическая структура

- •Содержание тестовых материалов

- •Тема 1 Актуальность информационной безопасности в современных условиях

- •1. Задание {{ 1 }} Тема 1 определение

- •Тема 2 Классификация угроз информации

- •17. Задание {{ 71 }} Тема 2

- •Тема 3 Понятие и классификация "компьютерных вирусов"

- •18. Задание {{ 72 }} Тема 3 фаловый вирус

- •19. Задание {{ 73 }} Тема 3 загруз. Вирус

- •20. Задание {{ 74 }} Тема 3 макровирус

- •21. Задание {{ 75 }} Тема 3 сетевой вирус

- •22. Задание {{ 76 }} Тема 3 резидентн. Вирус

- •23. Задание {{ 77 }} Тема 3 стелс-вирус

- •24. Задание {{ 78 }} Тема 3 полиморф. Вирус

- •25. Задание {{ 79 }} Тема 3 безвредные

- •26. Задание {{ 80 }} Тема 3 неопасные

- •27. Задание {{ 81 }} Тема 3 опасные

- •28. Задание {{ 82 }} Тема 3 оч. Опасные

- •29. Задание {{ 83 }} Тема 3 определение

- •30. Задание {{ 84 }} Тема 3 цели

- •31. Задание {{ 85 }} Тема 3 оverwriting-вирусы

- •32. Задание {{ 86 }} Тема 3 рarasitic-вирусы

- •33. Задание {{ 87 }} Тема 3 сompanion-вирусы

- •34. Задание {{ 88 }} Тема 3 link-вирусы

- •35. Задание {{ 89 }} Тема 3 файловые черви

- •36. Задание {{ 90 }} Тема 3 троян

- •37. Задание {{ 91 }} Тема 3 Intended-вирусы

- •38. Задание {{ 92 }} Тема 3 Конструкторы вирусов

- •39. Задание {{ 93 }} Тема 3 полиморфик-генераторы

- •Тема 4 Защита от "компьютерных вирусов"

- •48. Задание {{ 95 }} Тема 4 crc-сканер

- •49. Задание {{ 96 }} Тема 4 монитор

- •50. Задание {{ 97 }} Тема 4 иммунизатор

- •Тема 5 Современные методы защиты информации

- •67. Задание {{ 28 }} Тема 4 функция

- •68. Задание {{ 29 }} Тема 5 пароль

- •69. Задание {{ 30 }} Тема 5 правила

- •76. Задание {{ 102 }} Тема 5 разгран. Доступа

- •77. Задание {{ 103 }} Тема 5 привилегии

- •78. Задание {{ 47 }} Тема 5 пароли

- •79. Задание {{ 104 }} Тема 5 крипт преобраз

- •80. Задание {{ 105 }} Тема 5 законы

- •81. Задание {{ 106 }} Тема 5 Модели подкл.

- •Тема 6. Программно-аппаратные методы и средства ограничения доступа к компонентам компьютера

- •Тема 7 Лицензирование и сертификация

- •97. Задание {{ 108 }} Тема 6 рд Гостехком

- •98. Задание {{ 107 }} Тема 6 Законы

80. Задание {{ 105 }} Тема 5 законы

Выберите правильный ответ

Законодательные меры при защите информации заключаются …

в исполнении существующих в стране или введении новых законов, положений и инструкций, регулирующих юридическую ответственность за невыполнение требование защиты информации

в создании некоторой физической замкнутой преграды вокруг объекта защиты с организацией контролируемого доступа лиц, связанных с объектом защиты по своим функциональным обязанностям

в разделении информации, циркулирующей в объекте защиты, на части и организации доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями

в том, что из числа допущенных к ней должностных лиц выделяется группа, которой предоставляется доступ только при одновременном предъявлении полномочий всех членов группы

в преобразовании информации с помощью специальных алгоритмов либо аппаратных решений и кодов ключей, т. е. в приведении ее к неявному виду

81. Задание {{ 106 }} Тема 5 Модели подкл.

Важным фактором в обеспечении безопасности информации при корпоративном доступе в Internet является выбор топологии интрасети. Установите соответствие между типом модели и соответствующим рисунком

Модель безопасности на основе изоляции протокола 2

|

|

Модель безопасности на основе физической изоляции 1 |

|

Модель безопасности на основе фильтрующего маршрутизатора 3

|

|

Тема 6. Программно-аппаратные методы и средства ограничения доступа к компонентам компьютера

82. Задание {{ 109 }} Тема доп 1

Впишите аббревиатуру протокола

При включении в список надежных узлов только тех, которые обеспечивают для связи сокеты SSL (Secure Sockets Layer - протокол защищенных сокетов), в адресной строке браузера URL таких серверов будет начинаться с записи https....

Правильные варианты ответа:

83. Задание {{ 110 }} Тема доп 1 привилегии

Выберите правильный ответ

Если ваш компьютер содержит важные данные, лучше всего при работе в Интернете использовать учетные записи с ... привилегиями.

низкими

высокими

административными

84. Задание {{ 111 }} Тема доп 1 RunAs

Впишите правильный ответ

При необходимости загрузки компьютера под учетной записью с правами Администратора, воспользуйтесь при запуске браузера командой ... (Run As) из контекстного меню проводника Windows для снижения вероятности атаки из Web.

открыть

запуск от имени

сканировать на наличие spyware

85. Задание {{ 112 }} Тема доп 1 угрозы Web

Отметьте все варианты

Типичными атаками на пользователей Интернета, опирающиеся на уязвимости Web-браузеров являются:

Фальсификация Web-сайтов

Запуск программ на локальном компьютере

Открытие доступа к ресурсам файловой системы компьютера

Нарушение работы браузера путем переполнения буфера

Раскрытие конфиденциальности Web-путешествий

Внедрение компьютерных вирусов

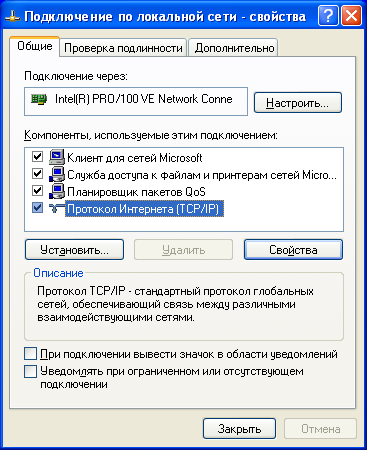

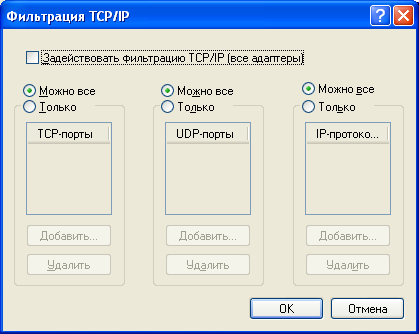

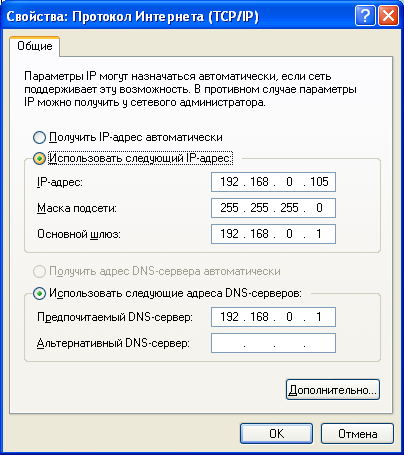

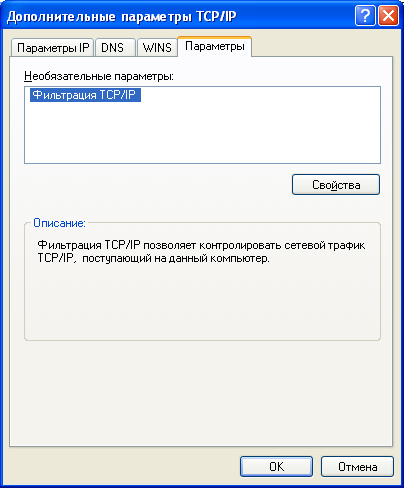

86. Задание {{ 113 }} Тема 7 фильтрация

Установите в правильной последовательности включение фильтрации пакетов TCP/IP 1 3 4

1:

2:

2:

3:

4:

4:

5:

5:

87. Задание {{ 114 }} Тема доп 1 Вторжения

Установите соответствие между группами наиболее распространенных вторжений в сети TCP/IP и их описанием

Искажение данных |

Эти атаки используют уязвимость сети к перехвату сетевых пакетов специальными аппаратными и программными средствами |

Подбор паролей |

В зависимости от своих целей злоумышленник, перехвативший сетевые данные, может модифицировать их и отправить по назначению, причем сделать это скрытно от отправителя и получателя |

Фальсификация IP-адреса |

Подмена IP-адресов выполняемая с целью сокрытия источника сообщения или для некорректной идентификации отправителя, позволяющей получить доступ к сетевым ресурсам |

Подслушивание |

Злоумышленник получает все права доступа легитимного пользователя, и, если права достаточны, может сделать с системой что угодно |

Атака DoS |

Создании препятствий в работе системы, что приводит к отказу от обслуживания обычных пользователей сети |

88. Задание {{ 48 }} Тема 7

Отметьте правильный ответ

Файловая система ... обеспечивает возможность предоставлять и отменять определенные разрешения на доступ к файлам и каталогам

FAT

FAT32

NTFS

89. Задание {{ 49 }} Тема 7 доступ

Отметьте правильный ответ

По умолчанию ... имеет возможность доступа к любой папке или файлу

администратор

гость

любой пользователь

опытный пользователь

90. Задание {{ 51 }} Тема 7 авторизация

Отметьте правильный ответ

Встроенная группа "..." не требует наличия учетной записи пользователя и пароля при использовании

Гости

Пользователи

Администраторы

Все

91. Задание {{ 52 }} Тема 7 Администрирование

Отметьте правильный ответ

При инсталляции ОС Windows 2000/XP имеет ... встроенных учетных записей

1

2

3

4

5

92. Задание {{ 53 }} Тема 7 Все

Отметьте правильный ответ

Группа "Все" относится категории ...

встроенных

созданных администратором

системных

93. Задание {{ 55 }} Тема 7 Состав IP

Отметьте все варианты

В корректном IP-адресе содержится следующая информация…

идентификатор сети

идентификатор хоста

адрес сетевой карты

имя компьютера

имя NetBIOS

94. Задание {{ 58 }} Тема 7 IP-брандмауэр

Отметьте правильный ответ

Брандмауэр подключения к Интернету это …

ткань из асбеста, защищающая компьютер от открытого огня

надежный пароль

программное обеспечение и оборудование для защиты компьютера от вредоносных атак, например компьютерных вирусов

замок, который можно установить на компьютер, чтобы предотвратить несанкционированный доступ к нему

95. Задание {{ 66 }} Тема 7

Отметьте правильный ответ

Политика IP-безопасности компьютера под управлением ОС Windows XP базируется на использовании протокола …

IP

IPsec

FTP

ICMP

96. Задание {{ 68 }} Тема 7 безопасность IP

Надежность Интернет-магазина гарантируется, если Вы совершаете транзакцию в следующей последовательности

1: Убедиться, что сертификат сайта магазина известен браузеру

2: Установить соединение с сайтом магазина, Интернет-адрес которого содержит запись "https://..." и убедиться, что в строке состояния браузера отображается замочек

3: Убедиться, что браузер поддерживает 128-разрядные ключи шифрования и установить режим автоматической повторной проверки подлинности сертификатов SSL

4: Совершить покупку, следуя расположенным на сайте указаниям