МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«ТАМБОВСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ»

Кафедра: «Информационные системы

и защита информации»

РЕФЕРАТ

Модели разграничения прав доступа субъектов к объектам в информационных системах

Выполнил: студент гр. СИБ-21 Трефилов П.А.

Руководитель: доцент Гриднев В.А.

Тамбов 2013

СОДЕРЖАНИЕ

ВВЕДЕНИЕ…………………………………………………………...……………2

1 Дискреционная модель разграничения прав доступа и модель

Take-Grant……...………………………………………...…………………………...3

1.1 Дискреционная модель…………………………………………………...3

1.2 Модель Take-Grant………………………………………………………..4

1.3 Выводы………………………………………………………………….....5

2 Ролевая модель разграничения прав доступа……………………………………6

3 Мандатная модель разграничения прав доступа и модель

Белла-Лападулы……………………………………………………………………...8

3.1 Мандатная модель………………………………………………………...8

3.2 Модель Белла-Лападулы………………………………………………….9

3.3 Выводы…………………………………………………………………...10

ЗАКЛЮЧЕНИЕ……………………………………………………………………..11

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ………………………………..12

ВВЕДЕНИЕ

Актуальность работы связана с тем, что широкое применение информационных технологий создает проблему защиты информации от несанкционированного доступа. Конфиденциальная информация, содержащаяся в информационных системах, должна быть доступна только тем субъектам, которые имеют на это законное право. В то же время, ничто не должно препятствовать доступу законных пользователей к разрешенной им конфиденциальной информации и доступу к неконфиденциальной информации вообще. В связи с этим появилась необходимость в разграничении прав доступа субъектов к объектам в информационных системах.

Цель работы заключается в рассмотрении наиболее распространенных моделей разграничения прав доступа.

Задачи:

- рассмотреть три базовые модели разграничения доступа: дискреционную, ролевую и мандатную;

- рассмотреть достоинства и недостатки базовых моделей;

- рассмотреть модель Белла-Лападулы и модель Take-Grant.

Объектом работы являются модели разграничения прав доступа: дискреционная, ролевая, мандатная, Белла-Лападулы и Take-Grant.

Предметом работы является рассмотрение особенностей, достоинств и недостатков дискреционной, ролевой мандатной модели разграничения прав доступа, а также обзор особенностей моделей Белла-Лападулы и Take-Grant.

1 Дискреционная модель разграничения прав доступа и модель Take-Grant

1.1 Дискреционная модель

Данная модель характеризуется разграничением доступа между поименованными субъектами и объектами. Для каждой пары субъект-объект должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т.д.), которые являются санкционированными для данного субъекта к данному ресурсу (объекту) [1].

Возможны несколько подходов к построению дискреционного управления доступом [7]:

- каждый объект системы имеет привязанного к нему субъекта, называемого владельцем. Именно владелец устанавливает права доступа к объекту. Это так называемая децентрализованная модель безопасности.

- система имеет одного выделенного субъекта – суперпользователя (системного администратора), который один имеет право устанавливать права владения для всех остальных субъектов системы. Это так называемая централизованная модель безопасности. Субъект с определенным правом доступа может передать это право любому другому субъекту.

- смешанные варианты построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и системный администратор, имеющий возможность изменения прав для любого объекта и изменения его владельца.

На рисунке 1 изображена дискреционная модель разграничения доступа. Для каждой пары субъект-объект определены определенные права:

- r – субъект имеет право записи объекта;

- w – субъект имеет право чтения объекта;

- x – субъект имеет право запуска объекта.

Рисунок 1 – Дискреционное управление доступом

Достоинствами дискреционной модели безопасности являются:

- универсальность (полнота охвата);

- наглядность (интуитивная понятность);

- гибкость;

- удобство для пользователя при децентрализованном управлении (права назначаются пользователями).

Недостатками дискреционной модели безопасности являются:

- излишняя детализированность модели и из-за этого сложность полной реализации модели;

- при децентрализованном управлении затрудняется централизованный контроль безопасности;

- сложность администрирования, неудобство для пользователей и недостаток гибкости при централизованном управлении (права назначаются системным администратором).

1.2 Модель Take-Grant

Это формальная модель, используемая в области компьютерной безопасности для анализа систем дискреционного разграничения доступа. Модель представляет всю систему как направленный граф, где узлы – либо объекты, либо субъекты. Дуги между ними маркированы, и их значения указывают права, которые имеет объект или субъект (узел). В модели доминируют два правила: "давать" и "брать". Они играют в ней особую роль, переписывая правила, описывающие допустимые пути изменения графа. В общей сложности существует 4 правила преобразования [3]:

- правило «брать» – взять права с объекта;

- правило «давать» – дать права объекту;

- правило «создавать» – создать объект с правами;

- правило «удалять» – удалить права у объекта.

Используя эти правила, можно воспроизвести состояния, в которых будет находиться система в зависимости от распределения и изменения прав доступа. Следовательно, можно проанализировать возможные угрозы для данной системы.

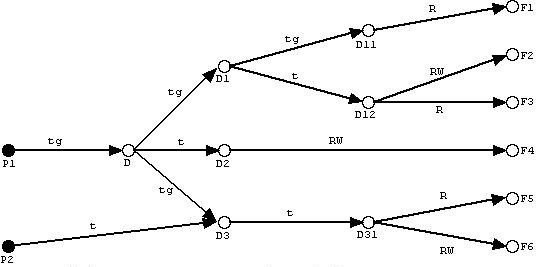

На рисунке 2 показана структура каталогов, в которой P1 и P2 – субъекты, а Di и Fi – объекты (папки и файлы, соответственно). Права чтения и записи на всех уровнях, кроме последнего, заменены на t (take – брать) и g (grant – давать) соответственно. Из этого графа видно: если субъект имеет право чтения (брать) объекта, то он может иметь право чтения любых других объектов, на которые этот первый объект имеет какие-то права. Аналогично, если субъект имеет право записи (давать) объекта, он может предоставить любое из своих прав на этот объект.

Рисунок 2 – Структура каталогов в виде графа Take-Grant