- •Методи криптоаналізу асиметричних криптосистем Навчальні питання

- •1. Доопрацювати лекцію.

- •2. Розв’язати задачі 9.8.1 – 9.8.7

- •31.1. «Повне розкриття» на основі підписаних даних

- •31.2. Оцінка стійкості цп від атак типу «екзистенційна підробка»

- •31.3. Оцінка стійкості цп від атак типу «селективна підробка»

- •31.4. Аналіз захищеності існуючих цп від атак на зв’язаних ключах

- •6Аналіз захищеності цп ecdsa та ec-kcdsa

- •31.5 Захищеність цп дсту 4145-2002 від атак на реалізацію

- •31.6. Атаки на цп спеціального виду та захист від них

- •6.14.1. Атака на основі апаратних помилок

- •6.14.2. Атака на основі внесення помилок у строго визначений період обчислень

- •6.14.3. Атака на основі внесення помилок у довільний момент обчислень

31.4. Аналіз захищеності існуючих цп від атак на зв’язаних ключах

6Аналіз захищеності цп ecdsa та ec-kcdsa

У

[108] наведені результати аналізу

захищеності ЦП EC DSA та EC -GDSA від атаки на

зв’язаних ключах. Відносно ЦП ECDSA

показано, що якщо особисті ключі сеансу

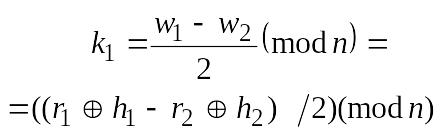

k1 і k2 є зв’язаними, наприклад

![]() ,

де n

– порядок базової точки G, то

,

де n

– порядок базової точки G, то

![]() і в різних повідомленнях Мі та Мj перші

складові підпису r1 та r2 є однаковими.

Далі, якщо особистий довгостроковий

ключ виробити згідно з правилом

і в різних повідомленнях Мі та Мj перші

складові підпису r1 та r2 є однаковими.

Далі, якщо особистий довгостроковий

ключ виробити згідно з правилом

![]() ,

(6.138)

,

(6.138)

де

h1

та h2

є геш-значення для повідомлень Мі та

Мj, то для повідомлень Мі та Мj будуть

вироблені одинакові ЦП, тобто

та

![]() .

.

Аналіз можливих наслідків відносно ЦП EC DSA дозволяє зробити такі висновки.

Загроза може бути реалізована тільки для двох наперед заданих Мі та Мj повідомлень.

Оскільки

повідомлення Мі та Мj відомі та

![]() є відкритим ключем, то й інший порушник

може виробити для свого повідомлення

є відкритим ключем, то й інший порушник

може виробити для свого повідомлення

![]() такий самий ЦП.

такий самий ЦП.

Із

аналізу необхідно також зробити висновок,

що при відомих

![]() та

та

![]() ,

тобто повідомленнях Мі та Мj, а також

завжди доступних

та n,

порушник завжди може визначити особистий

ключ. Таким чином, використання

,

тобто повідомленнях Мі та Мj, а також

завжди доступних

та n,

порушник завжди може визначити особистий

ключ. Таким чином, використання

![]() функції вирізання тільки х-координати

при обчисленні відкритого параметра

сеансу r ЦП робить стандарт EC DSA уразливим

як щодо можливості створення колізій

ЦП, так і визначення особистого ключа.

функції вирізання тільки х-координати

при обчисленні відкритого параметра

сеансу r ЦП робить стандарт EC DSA уразливим

як щодо можливості створення колізій

ЦП, так і визначення особистого ключа.

Якщо ці повідомлення обробляються в системі, то виникає загроза й для самого порушника, його особистий ключ da при виконанні «шахрайських» дій також компрометується. Для захисту від цієї загрози власник особистого ключа da повинен його змінювати відразу після появи двох таким чином підписаних повідомлень Мі та Мj.

Проведемо аналіз захищеності вдосконаленого алгоритму ЦП EC-KCDSA від атаки на зв’язаних ключах. Алгоритм ЦП EC-КСDSA визначено в [15, 16, 34]. Алгоритми вироблення та перевіряння ЦП EC-КСDSA наведено в табл. 6.17.

Таблиця 6.17

Алгоритми вироблення та перевіряння ЦП ЕС-КСDSA

Вироблення підпису |

Перевіряння підпису |

Вхід: особистий ключ da, загальні параметри,

додаткове

значення

Вихід: ЦП (r, s) для повідомлення М |

Вхід:

відкритий

ключ

загальні параметри, додаткове значення (геш-значення),

підписане

повідомлення М΄,

Вихід:

М΄ |

1.

2.

3.

4.

Перетворення

5.

Обчислення

6.

7.

|

1.

Перевіряння, що

2.

Обчислення геш-значення

3.

Обчислення

4.

Обчислення

5.

Перетворення

6.

Обчислення

якщо

|

Будемо

вважати, що da є дійсним протягом деякого

часу

![]() ,

а k1 і k2 є зв’язаними, причому

,

а k1 і k2 є зв’язаними, причому

![]() .

Тоді при виробленні підпису для Мі та

Мj маємо:

.

Тоді при виробленні підпису для Мі та

Мj маємо:

Продовження таблиці 6.17

Для повідомлення Мі |

Для повідомлення Мj |

1.

2.

3.

4.

5.

6.

7.

|

1.

2.

3.

4.

5.

6.

7.

|

Розглянемо

детально та порівняємо значення на

кроці 3, що отримані з використанням

ключів k1 і k2 відповідно. Визначимо умови,

за яких

![]() -компоненти

ЦП EC KCDSA співпадають, тобто

для двох довільних різних повідомлень

Мі та Мj. Використовуючи значення сьомих

рядків, маємо:

-компоненти

ЦП EC KCDSA співпадають, тобто

для двох довільних різних повідомлень

Мі та Мj. Використовуючи значення сьомих

рядків, маємо:

![]() (6.139)

(6.139)

або

![]() (6.140)

(6.140)

Далі отримаємо, що:

![]()

або

(6.141)

(6.141)

Аналіз співвідношень (6.140) та (6.141) щодо захищеності EC-KCDSA дозволяє зробити такі висновки.

1.

Значення відкритих ключів

![]() та

та

![]() відповідно для

відповідно для

![]() та

та

![]() не співпадають, тобто в алгоритмі

EC-KCDSA при

цих значеннях колізія

не співпадають, тобто в алгоритмі

EC-KCDSA при

цих значеннях колізія

![]() компонент ЦП для двох довільних

повідомлень Мі та Мj

не відбувається. Це випливає з третього

і п’ятого рядків, звідки видно, що

компонент ЦП для двох довільних

повідомлень Мі та Мj

не відбувається. Це випливає з третього

і п’ятого рядків, звідки видно, що

![]()

2. Співвідношення (6.141) вказує на умову здійснення атаки на зв’язаних ключах. Для здійснення атаки необхідно обчислити k6. Але k1 залежить від , яке у свою чергу односпрямовано, тобто через H(c1) залежить від k6. Складність розв’язання рівняння (6.141) має щонайменше субекспоненційний характер. Тому здійснення атаки на зв’язаних ключах для EC-KCDSA експоненційно складне і практично неможливе.

3. Таким чином, із алгоритмів стандарту ЦП ISO/IEC 15946-2 алгоритм ЦП EC-DSA є незахищеним від атаки на зв’язаних ключах, а алгоритм ЦП EC-KCDSA – захищеним.