Лекция №7

Тема: "Аутентификация с использованием цифровых сертификатов"

Вопросы:

1. Назначение сертификатов открытых ключей.

2. Сертификаты открытых ключей.

3. Механизм аутентификации.

4. Логическая структура и компоненты PKI.

1. Назначение сертификатов открытых ключей.

Исторически в задачи любого центра управления информационной безопасностью всегда входил набор задач по управлению ключами, используемыми различными средствами защиты информации (СЗИ). В этот набор входят выдача, обновление, отмена и распространение ключей.

В случае использования симметричной криптографии задача распространения секретных ключей представляла наиболее сложную проблему, поскольку:

1) необходимо для N пользователей распространять в защищенном режиме N•(N-1)/2 ключей (каждый с каждым), что при N порядка нескольких сотен может стать очень обременительной задачей;

2) система распространения ключей получается сложной (много ключей и закрытый канал распространения), что приводит к появлению уязвимых мест.

Асимметричная криптография позволяет обойти эту проблему, предложив к использованию только N секретных ключей. При этом у каждого пользователя только один секретный ключ и один открытый, полученный по специальному алгоритму из секретного.

Из открытого ключа практически невозможно получить секретный, поэтому открытый ключ можно распространять открытым способом всем участникам взаимодействия. На основании своего закрытого ключа и открытого ключа своего партнера по взаимодействию любой участник может выполнять любые криптографические операции: электронно-цифровую подпись, расчет разделяемого секрета, обеспечение конфиденциальности и целостности сообщения.

В результате решаются две главные проблемы симметричной криптографии:

1) перегруженность количеством ключей — их теперь всего N;

2) сложность распространения - их можно распространять открыто.

Однако у этой технологии есть один недостаток - подверженность атаке «человек в середине», когда атакующий злоумышленник расположен между участниками взаимодействия. В этом случае появляется риск подмены передаваемых открытых ключей.

Защита от атаки «человек в середине»

При осуществлении атаки «человек в середине» атакующий может незаметно заменить передаваемые по открытому каналу открытые ключи законных участников взаимодействия на свой открытый ключ, создать разделяемые секреты с каждым из законных участников и затем перехватывать и расшифровывать все их сообщения.

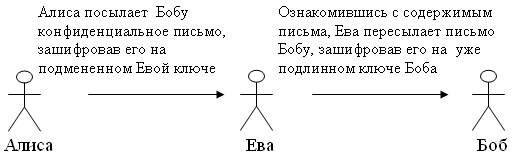

Поясним на примере (рис. 1) действия атакующего и способ защиты от этой атаки.

Предположим, абонент A (Алиса) хочет послать абоненту B (Боб) зашифрованное сообщение и берет его отрытый ключ (для шифрования) из общедоступного справочника. Но, на самом деле, ранее нарушитель E (Ева) подменил в справочнике открытый ключ Боба своим открытым ключом. Теперь Ева может расшифровать те сообщения, которые Алиса формирует для Боба, ознакомиться с их содержимым, возможно, зашифровать их на настоящем открытом ключе Боба и переслать ему.

Рис.1. Атака типа man-in-the-middle (человек в середине).

Эта простая, но результативная атака является расплатой за изящное решение задачи распределения ключей, предложенное асимметричной криптографией.

Избежать подобной атаки можно, подтвердив подлинность используемого ключа. Но Алиса и Боб лично никогда не встречались, и передать, например, дискету с ключом из рук в руки не могут. Поэтому, решение задачи подтверждения подлинности берет на себя третья доверенная сторона - некий арбитр, которому доверяют оба абонента. Заверяется ключ с помощью цифрового сертификата.

На самом деле, подобный способ применяется и вне компьютерных систем. Когда для подтверждения подлинности человека используется паспорт, то в роли третьей доверенной стороны выступает государство (от имени которого действовали в выдавшем паспорт отделе милиции).

Проблема подмены открытых ключей успешно решается путем использования сертификатов открытых ключей.