- •Построение защищенных ssl – каналов на базе цифровых сертификатов

- •Удаленное управление и мониторинг сети

- •Туннелирование соединений с использованием протокола ssl

- •Выполнили,

- •Порядок выполнения лабораторной работы

- •Ответы на контрольные вопросы

- •Что подразумевается под понятием «сертификат»?

- •Для чего требуются сертификаты?

- •Чем отличаются закрытый и открытый ключи?

- •Какие существуют недостатки при использовании сертификатов?

- •Туннелирование соединений с использованием протокола ssl

- •Порядок выполнения лабораторной работы

- •Что подразумевается под термином «ssl», «tls»?

- •Где можно применить ssl и tls протоколы?

- •Какие протоколы записи ssl можно выделить и в чём их отличие?

- •Какие атаки можно проводить на ssl и в чём заключается основная идея атак?

Министерство образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования

«Московский государственный технический университет имени Н Э. Баумана»

(МГТУ им. Н.Э. Баумана)

Факультет «Информатика и системы управления»

Кафедра «Компьютерные системы и сети»

Отчет по лабораторной работе №1

по курсу «Корпоративные сети»

Построение защищенных ssl – каналов на базе цифровых сертификатов

Удаленное управление и мониторинг сети

Туннелирование соединений с использованием протокола ssl

Выполнили,

Засыпкин Р., студент группы ИУ6-102

Павлова А., студентка группы ИУ6-102

Забадаев Г., студент группы ИУ6-102

Гаврилова М., студентка группы ИУ6-109

Преподаватель, Сурков Л.В.

Москва, 2013

Построение защищенных SSL – каналов на базе цифровых сертификатов

Цель работы: Изучение технологии цифровых сертификатов и получение навыков построения зашифрованной сети на базе этой технологии и ОС «Linux».

Порядок выполнения лабораторной работы

На стенде собрали топологию показанную на рисунке.

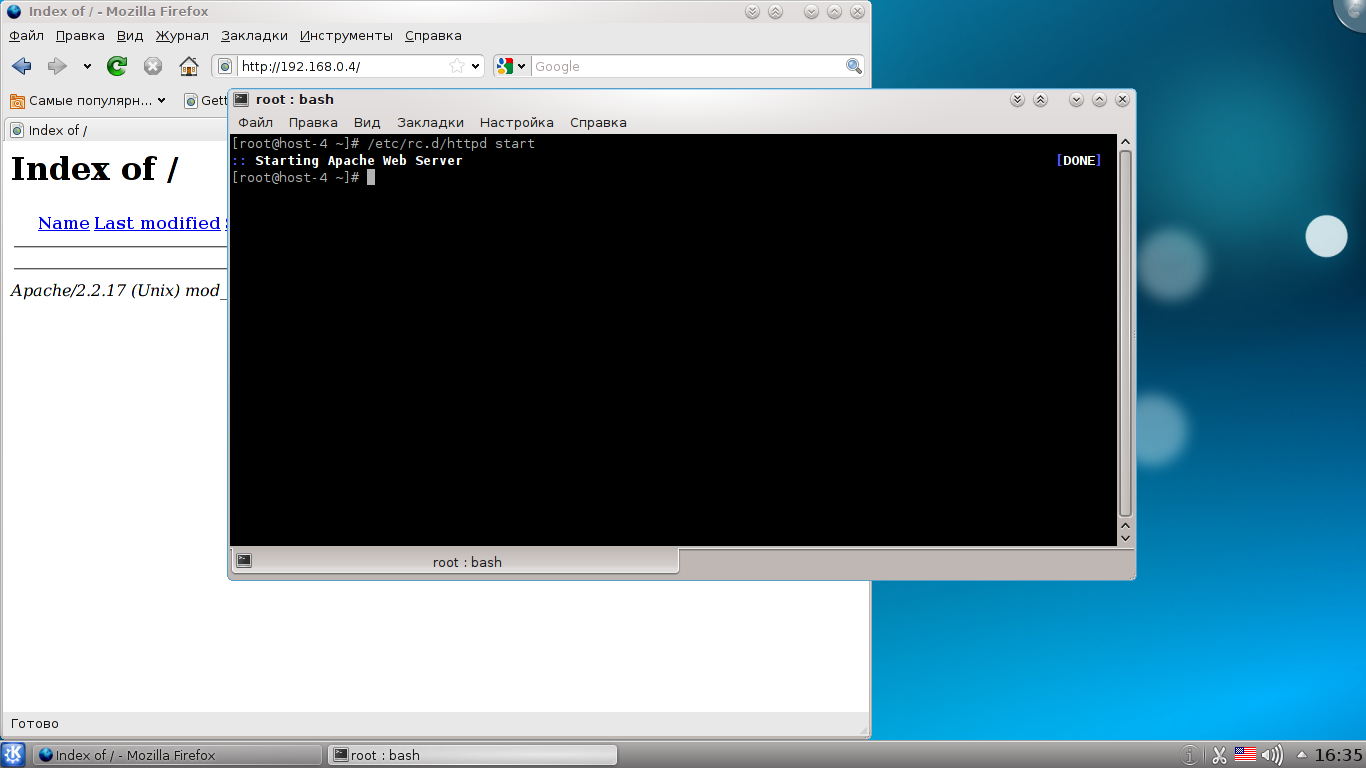

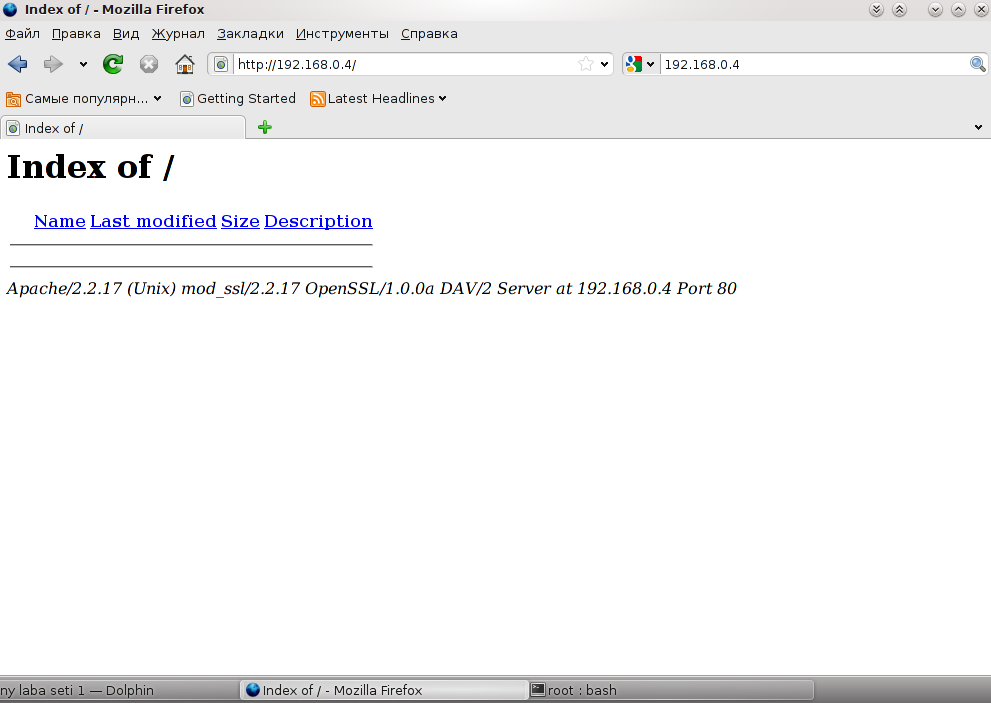

На сервере запускаем веб-сервер Apache.

#etc/rc.d/httpd start

Создали соединение клиента с веб-сервером. Для этого на сервере выполняем команду #tcpdump tcp port 80’ – A

Создали центр сертификатов ЦС с помощью open SSL.

Сначала на ЦС перешли по команде #cd /etc/ssl в соответствующий каталог, и далее перешли в каталог сертификатов /etc/ssl /СА

В Данном каталоге создаем нужные нам служебные файлы и каталоги:

А) Каталог для хранения сертификатов - #mkdir certs private crl newcerts, к этому же каталогу задаем права доступа - #chmod g-rwx,j-rwx, private

Б) Файл с серийным номером - #echo ‘01’>serial

В) Файл для индекса - #touch index.txt

Создаем корневой сертификат

#openssl req –new –x509 –extension v3_ca –keyout private/cakey.pem

-out cacert.pem –config ../openssl.cnf

Нам будет задан вопрос по вводу ключа для защиты корневого сертификата. Далее повторный ввод. Далее будут заданы вопросы по описанию сертификата.

Создали запрос на сертификацию в ЦС. Зашли в каталог /etc/ssl/ и записали команду - #openssl req –new –nodes –out req.pem –config ../openssl.cnf

Теперь нужно подписать сертификат. Для этого находясь в том же каталоге прописываем команду -#openssl ca –out cert.pem –config ../openssl.cnf –infiles req.pem

Выведется запрос на ввод парольной фразы, и вопрос на сохранение сертификата в текстовом виде(мы нажали да). Файлы можно просмотреть в приложениях 1,2,3.

Некоторые проблемы при создании сертификата были связаны с тем, что не с первого раза было понятно, какую информацию нужно вводить при создании и какая информация потом будет нужна в дальнейшей работе. Успешно сертификат был создан с третьего раза.

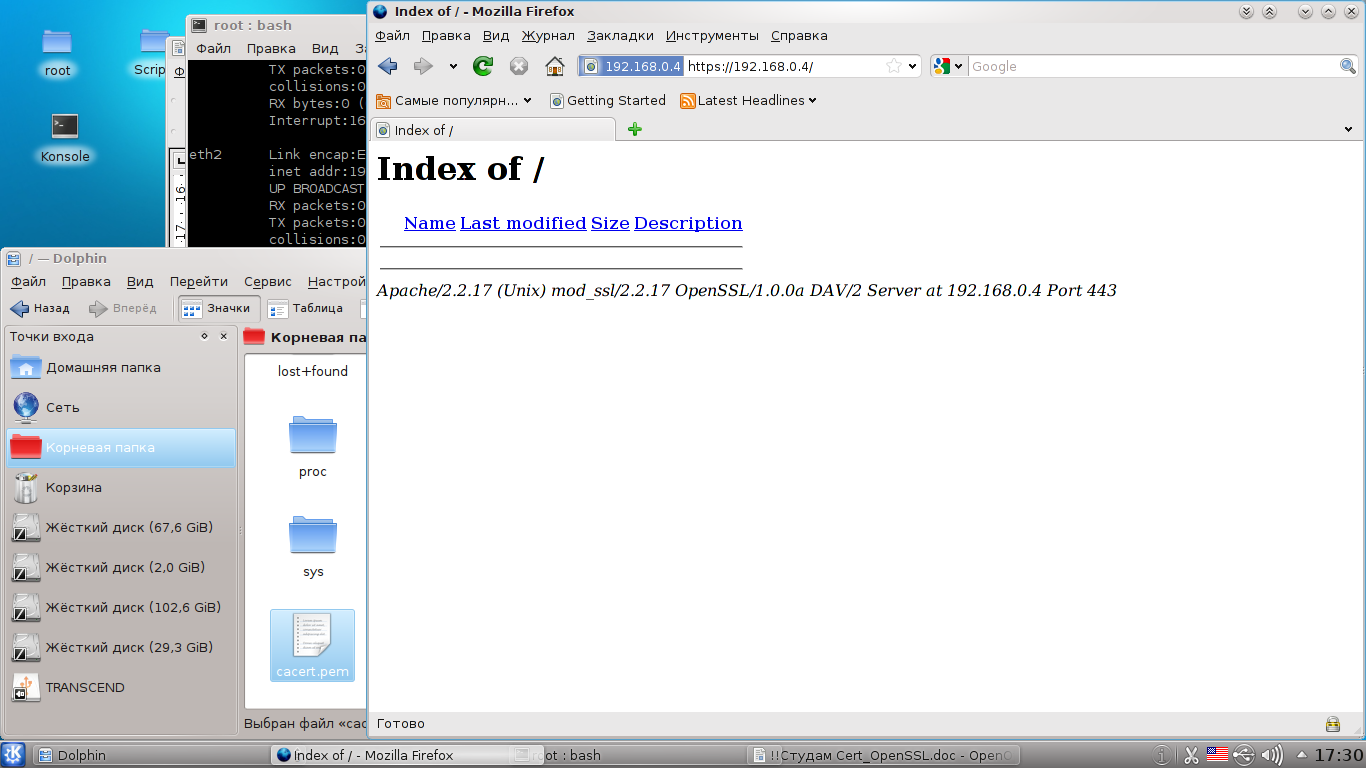

Настроем защищенное соединение между клиентом и сервером. Для этого с ЦС скопируем на флешку следующие файлы: cert.pem, privkey.pem и перенесем их на сервер в каталог /etc/httpd/conf/ssl. После выполнения всех необходим действий перезапустим Apache - #etc/rc.d/httpd start

Теперь проверим соединение по протоколу https.

При установлении соединения с использованием сертификата у Клиента исчезло предупреждение о недоверенном соединении. Для этого на сервере запишем –

tcpdump tcp port 443’ -A