- •4 Источники 84

- •Предмет курса

- •Пояснения к программе курса

- •Пояснения к плану курса

- •Пояснения к изучению теоретической части

- •Пояснения к темам курса

- •Пояснения к практическому заданию

- •Теоретическая часть

- •Организация внешней памяти на магнитных дисках

- •Файловые системы

- •Цели и задачи файловой системы

- •Файловая система fat

- •Файловая система ntfs

- •Возможности ntfs 5.0

- •Управление дисками

- •Структуры дисков

- •Основная структура

- •Динамическая структура

- •Типы томов

- •Оснастка "Управление дисками".

- •Настройка разрешений файловой системы

- •Определение действующих разрешений для файлов и папок

- •Настройка общих папок

- •Подключение к общим папкам

- •Консоль управления mmc

- •Службы Windows

- •Средства мониторинга

- •Диспетчер задач (Task Manager)

- •Оснастка Просмотр событий (Event Viewer)

- •Оснастка Производительность (Performance)

- •Настройка способов представления информации

- •Оснастка Performance Logs and Alerts

- •Системные утилиты

- •System Information (Сведения о системе)

- •System Configuration (Настройка системы)

- •Odbc Data Source Administrator (Источники данных (odbc))

- •Учетные записи пользователей и групп

- •Создание пользовательской учетной записи

- •Управление локальными группами

- •Создание локальной группы

- •Изменение членства в локальной группе

- •Профили пользователей

- •Настройки, хранящиеся в профиле пользователя

- •Структура профиля пользователя

- •Политики безопасности

- •Политики учетных записей

- •Локальные политики

- •Аудит локальной системы

- •Активизация аудита

- •Настройка и просмотр параметров аудита для папок и файлов

- •Область действия настроек аудита

- •Отключение аудита файлов и папок

- •Локальные вычислительные сети

- •Классификация локальных сетей

- •Рабочие группы

- •Стек протоколов tcp/ip

- •Адресация в tcp/ip-сетях

- •Структура ip адреса

- •Использование масок

- •Протокол dhcp

- •Утилиты диагностики tcp/ip

- •Утилита ipconfig

- •Утилита ping

- •Утилита netstat

- •Управление сетевыми подключениями

- •Служба каталогов Active Directory

- •Назначение службы каталогов

- •Виртуальные частные сети (vpn)

- •Работа с реестром

- •Структура реестра

- •Расположение реестра

- •Импорт и экспорт настроек реестра

- •Способы редактирования реестра

- •Установка параметров безопасности для реестра

- •Удаленный доступ к рабочему столу (Remote Desktop)

- •Разрешение удаленного доступа

- •Запуск и конфигурирование сеанса удаленного доступа

- •Выход из сеанса

- •Автоматизация деятельности администратора

- •Выполнение заданий по расписанию (Task Scheduler)

- •Стандартные объекты wsh

- •Резервное копирование

- •Резервное копирование системных файлов

- •Восстановление системных данных

- •Клонирование ос

- •Источники

Виртуальные частные сети (vpn)

Возможность использования удаленными пользователями ресурсов локальной сети называется удаленным доступом (remote access). Различают два основных вида удаленного доступа:

соединение по коммутируемой линии (dial-up connection);

соединение с использованием виртуальных частных сетей (Virtual Private Networks, VPN).

Соединение посредством коммутируемых линий долгое время оставалось единственным решением проблемы связи локальных сетей с удаленными пользователями. Однако данное решение является довольно дорогим и недостаточно безопасным. В последние годы стоимость использования каналов связи Интернета стала уменьшаться и скоро стала ниже, чем цена использования коммутируемых линий. Однако при установлении соединения через Интернет серьезной проблемой является обеспечение безопасности, так как сеть является открытой и злоумышленники могут перехватывать пакеты с конфиденциальной информацией. Решением этой проблемы стала технология виртуальных частных сетей.

Виртуальные частные сети (Virtual Private Network, VPN) – это защищенное соединение двух узлов через открытые сети. При этом организуется виртуальный канал, обеспечивающий безопасную передачу информации, а узлы, связанные VPN, могут работать так, как будто соединены напрямую.

Компьютер, инициирующий VPN-соединение, называется VPN-клиентом. Компьютер, с которым устанавливается соединение, называется VPN-сервером. VPN-магистраль – это последовательность каналов связи открытой сети, через которые проходят пакеты виртуальной частной сети.

Для создания сетевого подключения к частной (private) сети пользователи могут использовать общедоступную (public) сеть. Совокупность подобных подключений принято называть виртуальной частной сетью (Virtual Private Network, VPN). Технология виртуальных частных сетей ориентирована на создание защищенного туннеля для передачи данных через открытые сети. Все данные, передаваемые в рамках VPN-подключения, шифруются. Виртуальная частная сеть предполагает организацию защищенного точечного взаимодействия между двумя хостами сети. Для организации защищенного канала передачи данных (туннеля) используются специальные протоколы туннелирования.

Туннелирование (tunneling) – это процесс включения IP-пакетов в пакеты другого формата, позволяющий передавать зашифрованные данные через открытые сети.

В рамках Windows Server 2003 реализована поддержка двух протоколов туннелирования: РРТР (Point-to-Point Tunneling Protocol) и L2TP (Layer Two Tunneling Protocol). Эти протоколы устанавливаются в Windows Server 2003 по умолчанию и могут быть использованы для организации виртуальной частной сети как через Интернет, так и через корпоративную сеть. Рассмотрим процесс создания сетевого подключения к виртуальной частной сети. Имеется два способа организации подключения к виртуальной частной сети (далее VPN-подключение).

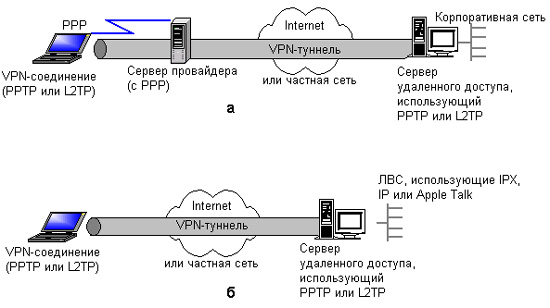

Клиентский компьютер сначала устанавливает соединение с хостом-посредником по протоколу РРР (в качестве хоста-посредника, например, может выступать РРР-сервер интернет-провайдера) (Рисунок 51а). В свою очередь, сервер-посредник использует некоторый протокол туннелирования (протокол L2TP или РРТР) для установки соединения с требуемым сервером удаленного доступа. При этом после установки подключения между хостом-посредником и сервером удаленного доступа создается защищенный канал передачи данных. Данный способ организации VPN-подключения позволяет перенести все обязанности по реализации виртуальной частной сети на сервер удаленного доступа.

Клиент использует протоколы туннелирования, чтобы напрямую установить VPN-подключение с сервером удаленного доступа (Рисунок 51б).

Рисунок 51 Организация VPN-подключения через сервер-посредник (а) и напрямую (б)

Клиент, находящийся под управлением Windows Server 2003, может использоваться для организации VPN-подключения любым из указанных способов. Для создания подключений к виртуальной частной сети используется мастер новых подключений (New Connection Wizard). На соответствующих страницах мастера необходимо последовательно выбрать опции Connect to the network at my workplace (Подключить к сети на рабочем месте) и Virtual Private Network connection (Подключение к виртуальной частной сети). После этого потребуется определить имя для создаваемого подключения. В следующем окне необходимо определить, нужно ли предварительно устанавливать коммутируемое подключение и при необходимости выбрать его из списка. Перейдя к следующему окну мастера, необходимо указать IP-адрес компьютера, который будет выступать в качестве конечной точки создаваемого защищенного канала (туннеля). Фактически это адрес сервера VPN .