- •1. Основні складові інформаційної безпеки в телекоммунікаційніх системах

- •2. Основні визначення і критерії класифікації загроз Інформаційної Безпеки.

- •3. Найбільш поширені загрози доступності до інформації в телекоммунікаційніх системах

- •4. Шкідливе програмне забезпечення в телекоммунікаційніх системах

- •5. Основні загрози цілісності інформації в телекоммунікаційніх системах

- •6. Основні загрози конфіденційності інформації в телекоммунікаційніх системах

- •7. Законодавчий рівень інформаційної безпеки в телекоммунікаційніх системах.

- •8. Оціночні стандарти та технічні специфікації в області інформаційної безпеки. "Помаранчева книга" як оціночний стандарт

- •9. Мережеві механізми безпеки в області інформаційної безпеки

- •10. Стандарт iso / iec 15408 "Критерії оцінки безпеки інформаційних технологій"

- •11. Гармонізовані критерії Європейських країн у галузі інформаційної безпеки

- •12. Адміністративний рівень іформаціонной безпеки: Основні поняття та визначення.

- •13. Адміністративний рівень Інформаційні безпеки: Політика безпеки.

- •14. Адміністративний рівень Інформаційні безпеки: Програма безпеки.

- •15. Адміністративний рівень Інформаційні безпеки: Синхронізація програми безпеки з життєвим циклом систем

- •16. Управління ризиками при забезпеченні інформаційної безпеки: Основні поняття та визначення.

- •17. Підготовчі етапи управління ризиками при забезпеченні інформаційної безпеки

- •18. Основні етапи управління ризиками при забезпеченні інформаційної безпеки

- •19. Процедурний рівень інформаційної безпеки: Основні класи мір процедурного рівня.

- •20. Процедурний рівень інформаційної безпеки: Управління персоналом.

- •21. Процедурний рівень інформаційної безпеки: Фізичний захист.

- •22. Процедурний рівень інформаційної безпеки: Підтримка працездатності системи.

- •23. Процедурний рівень інформаційної безпеки: Реагування на порушення режиму безпеки.

- •24. Процедурний рівень інформаційної безпеки: планування відновлювальних робіт при порушеннях режиму безпеки.

- •25. Основні програмно-технічні заходи іб: Особливості сучасних інформаційних систем, істотні з точки зору безпеки.

- •26. Основні програмно-технічні заходи іб: Архітектурна безпеки.

- •27. Ідентифікація та автентифікація, керування доступом: Ідентифікація та автентифікація.

- •28. Ідентифікація та автентифікація, керування доступом: Управління доступом.

- •29. Протоколювання й аудит, шифрування, контроль цілісності: Протоколювання і аудит.

- •30. Протоколювання й аудит, шифрування, контроль цілісності: Активний аудит.

- •31. Протоколювання й аудит, шифрування, контроль цілісності: Шифрування.

- •3. Шифрування

- •32. Протоколювання й аудит, шифрування, контроль цілісності: Контроль цілісності. Контроль цілісності

- •33. Забезпечення доступності: основні поняття і визначення.

- •34. Забезпечення доступності: Основи заходів забезпечення високої доступності.

- •35. Забезпечення доступності: Відмовостійкість та зона ризику

- •36. Классификация поточных шифров: Синхронные поточные шифры и самосинхронизирующиеся поточные шифры

- •Синхронные поточные шифры

- •Самосинхронизирующиеся поточные шифры

- •37. Поточные шифры на регистрах сдвига с линейной обратной связью (рслос): Теоретическая основа

- •Линейная сложность

- •38. Потоковые шифры основанные на рслос. Усложнение: нелинейная комбинация генераторов

- •47. Idea - международный алгоритм шифрования данных

- •48. Алгоритм шифрования aes

32. Протоколювання й аудит, шифрування, контроль цілісності: Контроль цілісності. Контроль цілісності

Криптографічні методи дозволяють надійно контролювати цілісність як окремих порцій даних, так і їх наборів (таких як потік повідомлень); визначати справжність джерела даних; гарантувати неможливість відмовитися від вчинених дій ("неспростовності").

В основі криптографічного контролю цілісності лежать два поняття:

хеш-функція;

електронний цифровий підпис (ЕЦП).

Хеш-функція - це важкооборотне перетворення даних (одностороння функція), що реалізовується, Як правило, засоби симетрично шифрування Зі зв'язування блоків. Результат шифрування останнього останнього блоку (залежить від усіх попередніх) і служить результатом хеш-функції.

Нехай є дані, цілісність яких потрібно перевірити, хеш-функція і раніше обчислений результат її застосування до вихідних даних (так званий дайджест). Позначимо хеш-функцію через h, вихідні дані - через T, перевіряються дані - через T '. Контроль цілісності даних зводиться до перевірки рівності h (T ') = h (T). Якщо воно виконано, вважається, що T '= T. Збіг дайджестів для різних даних називається колізією. У принципі, колізії, звичайно, можливі, оскільки потужність безлічі дайджестів менше, ніж потужність безлічі хешіруємих даних, однак те, що h є функція одностороння, означає, що за прийнятний час спеціально організувати колізію неможливо.

Розглянемо тепер застосування асиметричного шифрування для вироблення і перевірки електронного цифрового підпису. Нехай E (T) позначає результат зашифрування тексту T за допомогою відкритого ключа, а D (T) - результат розшифрування тексту Т (як правило, шифрованого) за допомогою секретного ключа. Щоб асиметричний метод міг застосовуватися для реалізації ЕЦП, необхідно виконання тотожності

E (D (T)) = D (E (T)) = T

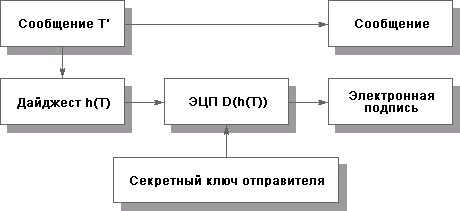

На рис. 11.5 показана процедура вироблення електронного цифрового підпису,складається в шифруванні перетворенням D дайджесту h (T).

Рис. 11.5. Вироблення електронного цифрового підпису.

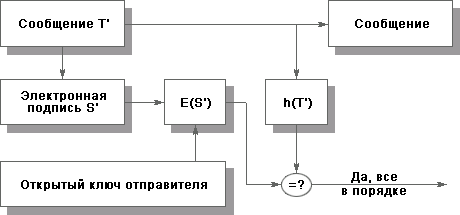

Перевірка ЕЦП може бути реалізована так, як показано на рис. 11.6.

Рис. 11.6. Перевірка електронного цифрового підпису.

З рівняння

E (S ') = h (T')

випливає, що S '= D (h (T')) (для доказу досить застосувати до обох частин перетворення D і викреслити в лівій частині тотожне перетворення D (E ())).Таким чином, електронний цифровий підпис захищає цілісність повідомлення та засвідчує особу відправника, тобто захищає цілісність джерела даних і служить основою неспростовності.

Два російських стандарту, ГОСТ Р 34.10-94 "Процедури вироблення і перевірки електронного цифрового підпису на базі асиметричного криптографічного алгоритму" та ГОСТ Р 34.11-94 "Функція хешування", об'єднані загальним заголовком "Інформаційна технологія. Криптографічний захист інформації ", регламентують обчислення дайджесту і реалізацію ЕЦП. У вересні 2001 року був затверджений, а 1 липня 2002 року набув чинності новий стандарт ЕЦП - ГОСТ Р 34.10-2001, розроблений фахівцями ФАПСИ.

Для контролю цілісності послідовності повідомлень (тобто для захисту від крадіжки, дублювання і переупорядочення повідомлень) застосовують тимчасові штампи і нумерацію елементів послідовності, при цьому штампи та номери включають в підписується текст.

Цифрові сертифікати

При використанні асиметричних методів шифрування (і, зокрема, електронного цифрового підпису) необхідно мати гарантію автентичності пари (ім'я користувача,відкритий ключ користувача). Для вирішення цього завдання у специфікаціях X.509 вводяться поняття цифрового сертифікату та засвідчує центру.

Засвідчувальний центр - це компонент глобальної служби каталогів, що відповідає за управління криптографічними ключами користувачів. Відкриті ключі й інша інформація про користувачів зберігається засвідчувальними центрами у вигляді цифрових сертифікатів, що мають наступну структуру:

порядковий номер сертифіката;

ідентифікатор алгоритму електронного підпису;

ім'я засвідчує центру;

термін придатності;

ім'я власника сертифіката (ім'я користувача, якому належить сертифікат);

відкриті ключі власника сертифіката (ключів може бути декілька);

ідентифікатори алгоритмів, асоційованих з відкритими ключами власника сертифіката;

електронний підпис, що згенерувала з використанням секретного ключа засвідчує центру (підписується результат хешування всієї інформації, що зберігається в сертифікаті).

Цифрові сертифікати мають наступні властивості:

будь-який користувач, що знає відкритий ключ засвідчує центру, може дізнатися відкриті ключі інших клієнтів центру і перевірити цілісність сертифіката;

ніхто, крім центра, що засвідчує, не може модифікувати інформацію про користувача без порушення цілісності сертифікату.

У специфікаціях X.509 не описується конкретна процедура генерації криптографічних ключів та управління ними, однак даються деякі загальні рекомендації. Зокрема, обмовляється, що пари ключів можуть породжуватися будь-яким з наступних способів:

ключі може генерувати сам користувач. У такому випадку секретний ключ не потрапляє в руки третіх осіб, проте потрібно вирішувати завдання безпечного зв'язку з центром, що засвідчує;

ключі генерує довірена особа. У такому випадку доводиться вирішувати завдання безпечної доставки секретного ключа власнику та надання довірених даних для створення сертифіката;

ключі генеруються підтверджуючий центр. У такому випадку залишається тільки завдання безпечної передачі ключів власнику.

Цифрові сертифікати у форматі X.509 версії 3 стали не тільки формальним, але і фактичним стандартом, що підтримується численними засвідчувальними центрами.

-------------------------------------------------- -----------------------------------------