- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф.Доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы (ас). Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •Модель распространения прав доступа Take-Grant.

- •Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов.

- •Расширенная модель Take-Grant и ее применение для анализа информационных потоков в ас.

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Модель Белла-Лападулы

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •22. Основные положения рд гтк в области защиты информации. Определение и классификация нсд. Определение и классификация нарушителя. Классы защищенности ас от нсд к информации.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt.

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •35. Соотнесение операционных систем семейства Windows nt и Linux с требованиями рд гтк. Место систем защиты информации в операционных системах.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы бд, тиражирование и синхронизация в распределённых системах бд.

- •45. Классификация демаскирующих признаков и их характеристики

- •46. Технические каналы утечки информации, классификация и характеристика.

- •47. Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •48. Канал утечки информации за счет пэмин

- •49. Каналы утечки акустической информации.

- •50. Материально-вещественные каналы утечки информации.

- •51. Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •52. Задачи и принципы инженерно-технической защиты информации.

- •53. Способы и средства инженерной защиты и технической охраны объектов.

- •54. Методики оценки возможности утечки информации.

- •55. Методики оценки эффективности применяемых мер защиты информации.

- •56. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •57. Основные методы защиты информации техническими средствами.

- •58. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •59. Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •61. Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •62. Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых EcPsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности.

- •64.Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов.

- •65.Система международных и российских правовых стандартов. Стандарт bs7799.

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности.

- •67.Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений.

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности.

- •70.Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности.

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты.

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие.

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (RapidApplicationDevelopment)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extremeprogramming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

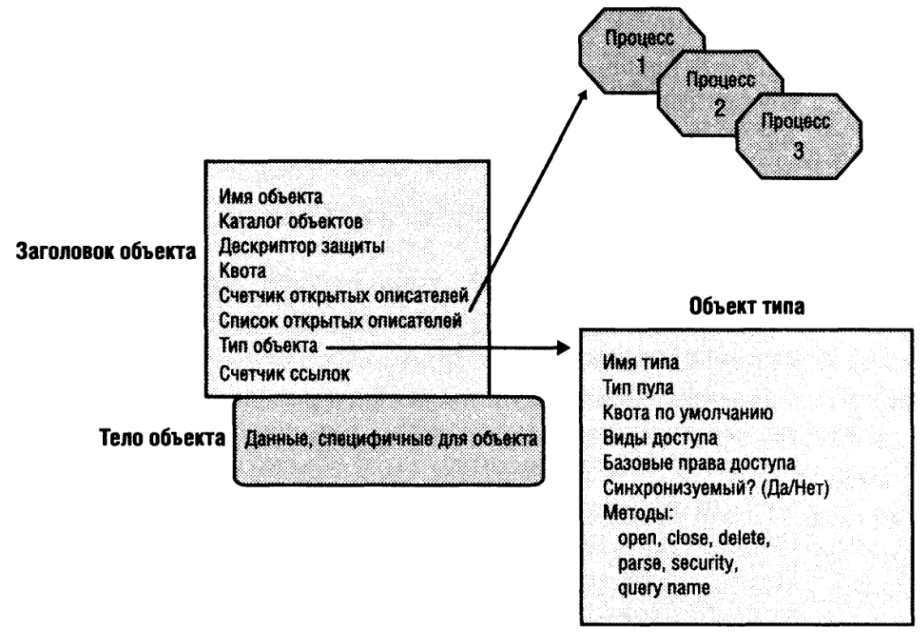

Объект – экземпляр системного ресурса, предоставляемого и управляемого ОС. Для описания состояния ресурса необходим набор данных, хранимых в структуре, определяемой ОС. Для идентификации О. необходимо и достаточно указать адрес структуры данных, содержащей информацию о состоянии объекта. О. могут располагаться как в пользовательской памяти, так и в памяти ядра. Если О. располагается в памяти пользователя, то возможно изменение полей структуры программой пользователя. Если О. расположен в памяти ядра, то для изменения состояния и манипуляций с ним используются функции, предоставляемые ОС. Обычно, одним из принимаемых такой функцией параметров является информация для идентификации О., над которым требуется произвести операцию.

Задачи диспетчера О.:

Унифицировать доступ к системным ресурсам

Реализовать все ф-ии защиты в одном компоненте ОС

Возможность контроля за использованием процессами системных ресурсов

Единая система именования системных ресурсов

Удовлетворять потребностям подсистем окружения.

Единообразные правила хранения объектов в памяти

Два вида внутренних О.: исполнительной системы и ядра.

Объекты исполнительной системы используются для воплощения подсистем окружения.

Структура О.

ДО предоставляет набор базовых сервисов для работы с О. Тип О. – набор специфичных для всех подобных О. атрибутов, которыми оперирует ДО. В О. типа содержится информация о методах, единых для всех подобных О.

О., доступные пользователю |

Объекты ядра |

||

Windows User Objects Управление окнами |

WindowsGDIObjects Управление графическими О. |

Windows Kernel Objects |

|

Accelerator table |

Bitmap |

Process |

|

Caret |

Brush |

Thread |

|

Cursor |

Font |

File |

|

Dynamic data exchange conversation |

Palette |

File mapping |

|

Desktop |

Pen |

Event |

|

Hook |

Extended pen |

Semaphore |

|

Icon |

Region |

Mutex |

|

Menu |

Device context |

Pipe (named and anonymous) |

|

Window |

Memory device context |

Mailslot |

|

Window position |

Metafile |

Communications device |

|

Window station |

Metafile device context |

Heap |

|

|

Enhanced metafile |

Module |

|

|

Enhanced-metafile device context |

Update resource |

|

|

|

Find file |

|

|

|

Event log |

|

|

|

Change notification |

|

|

|

Token |

|

|

|

Service object |

|

|

|

LZ file Data |

|

Модель разграничения доступа

В ОС Windows реализованы модели дискреционного и ролевого доступа, они не позволяют формально обосновать безопасность приложений в ряде случаев, представляющих практический интерес. С каждым процессом или потоком, то есть, активным компонентом (субъектом), связан маркер доступа, а у каждого защищаемого объекта (например, файла) имеется дескриптор защиты. Проверка прав доступа обычно осуществляется в момент открытия объекта и заключается в сопоставлении прав субъекта списку прав доступа, который хранится в составе дескриптора защиты объекта.

Представление информационной системы как совокупности взаимодействующих сущностей - субъектов и объектов - является базовым представлением большинства формальных моделей. В защите нуждаются и объекты, и субъекты. В этом смысле субъект является частным случаем объекта. Иногда говорят, что субъект - это объект, который способен осуществлять преобразование данных и которому передано управление . Применение формальной модели строится на присвоении субъектам и объектам идентификаторов и фиксации набора правил, позволяющих определить, имеет ли данный субъект авторизацию, достаточную для предоставления указанного типа доступа к данному объекту.

Применение данного подхода может быть проиллюстрировано следующим образом.

Имеется совокупность объектов {Oi}, субъектов {Si} и пользователей {Ui}. Вводится операция доступа {Si} -> {Oj}, под которой подразумевается использование i-м субъектом информации из j-го объекта. Основные варианты доступа: чтение, запись и активация процесса, записанного в объекте. В результате последней операции появляется новый субъект {Si} -> {Oj} -> {Sk}. Во время загрузки создается ряд субъектов (системных процессов), и к их числу принадлежит оболочка Sshell, с помощью которой прошедшие аутентификацию пользователи могут создавать свои субъекты (запускать свои программы). При помощи выполняемых программ пользователи

осуществляют доступ к объектам (например, осуществляют чтение файлов). В итоге деятельность такого пользователя может быть описана ориентированным графом доступа

Рис. 1. Пример графа доступа

Множество графов доступа можно рассматривать как фазовое пространство, а функционирование конкретной системы - как траекторию в фазовом пространстве. Защита информации может состоять в том, чтобы избегать "неблагоприятных" траекторий. Практически такое управление возможно только ограничением на доступ в каждый момент времени, или, как утверждается в известной "оранжевой" книге [1], все вопросы безопасности информации определяются описанием доступов субъектов к объектам.

Можно ввести также особый вид субъекта, который активизируется при каждом доступе и

называется монитором обращений. Если монитор обращений в состоянии отличить легальный доступ от нелегального и не допустить последний, то такой монитор называется монитором безопасности (МБ) и является одним из важнейших компонентов системы защиты.

Другая возможность, предоставляемая ОС Windows - управление ролевым, в частности привилегированным доступом. Ролевая политика предназначена в первую очередь для упрощения администрирования информационных систем с большим числом пользователей и различных ресурсов. В ролевой политике управление доступом осуществляется с помощью правил. Вначале для каждой роли указывается набор привилегий по отношению к системе и полномочий, представляющих набор прав доступа к объектам, и уже затем каждому пользователю назначается список доступных ему ролей. Классическое понятие субъект замещается понятиями пользователь и роль. Примером роли является присутствующая почти в каждой системе роль суперпользователя (группа Administrator для ОС Windows). Количество ролей обычно не соответствует количеству реальных пользователей - один пользователь может выполнять несколько ролей, и наоборот, несколько пользователей могут в рамках одной и той же роли выполнять типовую работу. Таким образом, в рамках ролевой модели формируются близкие к реальной жизни правила контроля доступа и ограничения, соблюдение которых и служит критерием безопасности системы. Однако, как и в случае дискреционной модели, ролевая политика безопасности не гарантирует безопасность с помощью формальных доказательств.