- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф.Доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы (ас). Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •Модель распространения прав доступа Take-Grant.

- •Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов.

- •Расширенная модель Take-Grant и ее применение для анализа информационных потоков в ас.

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Модель Белла-Лападулы

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •22. Основные положения рд гтк в области защиты информации. Определение и классификация нсд. Определение и классификация нарушителя. Классы защищенности ас от нсд к информации.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt.

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •35. Соотнесение операционных систем семейства Windows nt и Linux с требованиями рд гтк. Место систем защиты информации в операционных системах.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы бд, тиражирование и синхронизация в распределённых системах бд.

- •45. Классификация демаскирующих признаков и их характеристики

- •46. Технические каналы утечки информации, классификация и характеристика.

- •47. Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •48. Канал утечки информации за счет пэмин

- •49. Каналы утечки акустической информации.

- •50. Материально-вещественные каналы утечки информации.

- •51. Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •52. Задачи и принципы инженерно-технической защиты информации.

- •53. Способы и средства инженерной защиты и технической охраны объектов.

- •54. Методики оценки возможности утечки информации.

- •55. Методики оценки эффективности применяемых мер защиты информации.

- •56. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •57. Основные методы защиты информации техническими средствами.

- •58. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •59. Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •61. Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •62. Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых EcPsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности.

- •64.Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов.

- •65.Система международных и российских правовых стандартов. Стандарт bs7799.

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности.

- •67.Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений.

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности.

- •70.Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности.

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты.

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие.

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (RapidApplicationDevelopment)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extremeprogramming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

Оглавление

1. Непрерывность действительной функции одного действительного переменного. Определение непрерывности функции в точке. Непрерывность суммы и произведения непрерывных функций. Свойства функций, непрерывных на отрезке: теорема Вейерштрасса, теорема Больцано-Коши; непрерывность многочленной и рациональной функции. 4

2. Терема о среднем для действительных функций одного действительного переменного. Теорема Ферма; теорема Ролля; теорема Лагранжа. Примеры показывающие существенность каждого условия в теореме Роля; геометрическая интерпретация. 5

3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора. 7

4. Первообразная и неопределённый интеграл. Определение первообразной. Определение неопределённого интеграла, его свойства. Определение интеграла по Риману. Необходимые и достаточные свойства интегрируемости. Формула Ньютона-Лейбница. 9

5. Основные понятия теории вероятности: классификация событий. Классические определения вероятности. Геометрические определения вероятности. Теоретико-множественная трактовка основных понятий и аксиоматическое построение теории вероятности. 11

6. Случайная величина. Законы распределения случайной величины. Математическое ожидание и дисперсия случайной величины: определение, свойства. Вычисление математических ожиданий и дисперсий распределений: биноминального, Пуассона, нормального. 13

7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема. 17

8.Проверка статистических гипотез: принципы практической уверенности, статистическая гипотеза и общая схема её проверки, основная и альтернативная гипотезы, простая и сложные гипотезы, ошибки первого и второго ряда при проверке гипотезы, мощность критерия 19

9. Линейные пространства. Определение, примеры, простейшие свойства. Единственность нейтрального, единственность противоположного элемента. Линейная зависимость. Координаты векторов и их связь при переходе к другому базису. 21

10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу. 22

11. Кольца матриц. Матрицы над кольцом и операции над ними. Кольцо квадратных матриц. Определители квадратных матриц над коммутативным кольцом с единицей. Критерий обратимости матрицы над коммутативным кольцом с единицей. 24

12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках. 25

13. Системы линейного уравнения над кольцом и полем. Системы линейных уравнений над коммутативным кольцом с единицей. Равносильность систем. Системы уравнений над кольцом. Однородные уравнения и функциональная система решений. 27

14. Алгоритмы на графах. Обход графа в глубину, построение глубинного остового леса и классификация ребер, не вошедших в лес. Алгоритмы нахождения связных компонентов неориентированных графов и сильно связных компонентов ориентированных графов. Поиск в ширину и кратчайшие пути в графе. 28

15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости. 30

16. Основные понятия защиты информации (субъекты, объекты, доступ, граф.доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы (АС). Ценность информации. 31

17. Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС. Понятие политики безопасности. Дискреционная политика безопасности. Мандатная политика безопасности. Мандатная политика целостности. 33

18. Модель системы безопасности HRU. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе. 35

19. Модель распространения прав доступа Take-Grant. Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. 36

20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (BST). 38

21. Основные положения критериев TCSEC (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты. 40

22. Основные положения РД ГТК в области защиты информации. Определение и классификация НСД. Определение и классификация нарушителя. Классы защищенности АС от НСД к информации. 41

23. Общая характеристика операционных систем (ОС). Назначение и возможности систем семейств UNIX, Windows. 42

24. Основные механизмы безопасности средств и методы аутентификации в ОС, модели разграничения доступа, организация и использование средств аудита. 43

25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков). 45

26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows NT и Linux. 47

27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows NT и Linux. 50

28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows NT и Linux. 52

29. Источники угроз и общие методы защиты от них в операционных системах Windows NT и Linux. 54

30. Компоненты системы защиты операционных систем семейства Windows NT и их характеристика. 55

31. Объекты в ОС. Модель разграничения доступа в операционных системах семейства Windows NT. 57

32. Права, привилегии, суперпривилегии и вход пользователей в ОС семейства Windows NT. 59

33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux. 61

34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия. 62

35. Соотнесение операционных систем семейства Windows NT и Linux с требованиями РД ГТК. Место систем защиты информации в операционных системах. 64

36. Локальные вычислительные сети IEEE 802.3. Методы и средства обеспечения безопасности в проводных сетях 66

37. Беспроводные локальные сети IEEE 802.11. Методы и средства обеспечения безопасности в беспроводных сетях. 68

38. Виртуальные ЛВС. Типы VLAN. Стандарт IEEE 802.1q. Формат маркированного кадра Ethernet IEEE 802.1p/q. Правила продвижения пакетов VLAN 802.1q. 70

39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в ЛВС. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие DMZ. Трансляция IP-адресов. 72

40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак. 75

41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных СУБД. 76

42. Транзакции. Свойства ACID транзакций. Управление восстановлением. Алгоритм ARIES. Двухфазная фиксация. 78

43. Транзакции. Свойства ACID транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки. 80

44. Технологии удалённого доступа и системы БД, тиражирование и синхронизация в распределённых системах БД. 82

45. Классификация демаскирующих признаков и их характеристики 83

46. Технические каналы утечки информации, классификация и характеристика. 84

47. Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне. 85

48. Канал утечки информации за счет ПЭМИН 86

49. Каналы утечки акустической информации. 87

50. Материально-вещественные каналы утечки информации. 88

51. Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия. 89

52. Задачи и принципы инженерно-технической защиты информации. 92

53. Способы и средства инженерной защиты и технической охраны объектов. 93

54. Методики оценки возможности утечки информации. 94

55. Методики оценки эффективности применяемых мер защиты информации. 96

56. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала. 98

57. Основные методы защиты информации техническими средствами. 100

58. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам. 101

59. Системы шифрования с открытыми ключами: RSA, системы Эль-Гамаля, системы на основе «проблемы рюкзака». 103

60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов ГОСТ Р и DSS. 105

61. Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования. 108

62. Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых EcPSA. 109

63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности. 112

64.Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов. 114

65.Система международных и российских правовых стандартов. Стандарт BS7799. 116

66. Требования Доктрины информационной безопасности РФ и ее реализация в существующих системах информационной безопасности. 118

67.Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений. 119

68. Практическое составление основных правовых документов (концепции информационной безопасности, плана мероприятий информационной безопасности, инструкции информационной безопасности для рабочего места) 121

69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности. 123

70.Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий 124

71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности. 125

72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты. 127

73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие. 128

74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы. 130

75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы 132

76. Анализ защищенности автоматизированной информационной системы 134

77. Методы оценки информационной безопасности АС 135

78. Пути повышения надежности и отказоустойчивости информационной системы. 136

79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы 137

80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации. 138

81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла. 140

82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла. 141

83. Порядок создания автоматизированных систем в защищенном исполнении. 145

84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении. 146

85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ. 148

86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации. 150

87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке UML. 151

88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика. 152

89. Разработка аппаратного обеспечения (РАО) автоматизированной системы. Этапы разработки. Общая характеристика этапов. 154

90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения 156

91. Опытно-конструкторская разработка новых видов аппаратного обеспечения. 157

92. Подготовка производства изделия на предприятии–изготовителе. 159

93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении. 160

94. Особенности построения систем электронной цифровой подписи. 163

95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем. 164

96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры СППР с использованием концепции хранилищ данных. 165

97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. ETL-процесс. 167

1. Непрерывность действительной функции одного действительного переменного. Определение непрерывности функции в точке. Непрерывность суммы и произведения непрерывных функций. Свойства функций, непрерывных на отрезке: теорема Вейерштрасса, теорема Больцано-Коши; непрерывность многочленной и рациональной функции.

Функция называется непрерывной на некотором множестве (например, на отрезке), если она непрерывна во всех точках этого множества. Причем графически непрерывность функции, например на отрезке, означает непрерывность кривой, являющейся графиком этой функции.

Рассмотрим

функцию f(x),

определенную в некотором интервале ( ;

;

).

Функция f(x)

называется непрерывной в точке a,

если

).

Функция f(x)

называется непрерывной в точке a,

если

Определение

непрерывности y=f(x)

в точке а: ,

, :

:

при

=>

=> .

.

f(x)

непрерывна в точке a

справа, если f(x)

определена на [a; a+ )

и

)

и

f(x)

непрерывна в точке a слева,

если f(x)

определена на (a-

;

a] и

Следовательно можно сказать, что функция непрерывна в точке а, если она в ней непрерывна справа и слева:

=

=

Непрерывность суммы, разности, произведения и частного непрерывных функций:

Пусть

f(x) и g(x)

непрерывны и

,

,

=>

=>

,

если B

,

если B 0,

тогда

0,

тогда

Если f(x) и g(x) обе непрерывны в точке a, то в этой же точке непрерывна их сумма, их разность, их произведение; частное непрерывно там, где знаменатель не равен 0.

Свойства функций, непрерывных на отрезке:

1. Если функция непрерывна на отрезке, то она ограничена на нем.

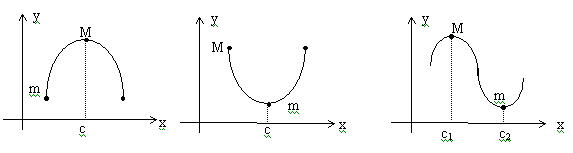

2. Теорема Вейерштрасса:

Пусть

f(x) непрерывна

на отрезке [a;b].

Тогда

Следствие: если функция непрерывна на отрезке, то она достигает наибольшего и наименьшего значения на нем.

3. Теорема Больцано-Коши:

Пустьf(x) непрерывнанаотрезке [a;b], f(a) = A, f(b) = B, A B.

Тогда ,

A<

,

A< <B

<B [a; b] :

[a; b] : .

.

Следствие: если функция непрерывна на отрезке, то она принимает все значения на нем.

Прим.:

теорема не утверждает, что точка

- единственная.

- единственная.

Непрерывность многочленной и рациональной функции:

Т.к.

произведение непрерывных функций есть

функция непрерывная, отсюда следует

непрерывность любого одночленного

выражения ax = a*

= a* (ifF(x)=x

непрерывная функция).

(ifF(x)=x

непрерывная функция).

Непрерывность

многочлена (целой рациональной функции)

a x

x + a

+ a x

x + … + a

+ … + a x

+ a

x

+ a следует из непрерывности суммы непрерывных

функций. В этих случаях непрерывность

имеет место во всем промежутке (-

следует из непрерывности суммы непрерывных

функций. В этих случаях непрерывность

имеет место во всем промежутке (- ;

+

).(Сумма

непрерывных функций есть непрерывная

функция)

;

+

).(Сумма

непрерывных функций есть непрерывная

функция)

Частное

двух многочленов (дробная рациональная

функция)

также будет непрерывно при каждом значении x, кроме тех, которые обращают знаменатель в 0.

2. Терема о среднем для действительных функций одного действительного переменного. Теорема Ферма; теорема Ролля; теорема Лагранжа. Примеры показывающие существенность каждого условия в теореме Роля; геометрическая интерпретация.

Теорема о среднем – совокупность: Т. Ферма, Т. Роля, Т. Коши, Т. Лагранжа.

Теорема Ферма:

Пусть

функция

определена и непрерывна на промежутке

[a;b]

и в некоторой точке

определена и непрерывна на промежутке

[a;b]

и в некоторой точке

этого промежутка достигает своего

наибольшего и наименьшего значения,

если в этой точке

этого промежутка достигает своего

наибольшего и наименьшего значения,

если в этой точке

,

то

,

то

Доказательство:

Пусть, для определенности, в точке функция достигает своего наибольшего. По условию теоремы эта точка внутренняя, т.е. a<x<b, и поэтому к этой точке можно подойти и справа и слева.

Пусть

мы подходим к точке

слева. Тогда

,т.к.

,т.к.

-наибольшее

значение.

-наибольшее

значение.

,

,

(т.к.

подходим слева) =>

(т.к.

подходим слева) =>

Делая

предельный переход получим

получим

(1)

(1)

Пусть мы подходим к точке справа. Тогда ,т.к. -наибольшее значение.

,

(т.к.

подходим справа) =>

(т.к.

подходим справа) =>

Делая

предельный переход получим

получим

(2)

(2)

Сопоставляя соотношения (1) и (2), приходим к заключению, что

Аналогично для наименьшего значения.

Теорема Ролля:

Пусть:

1) функция f(x) определена и непрерывна на замкнутом промежутке [a; b];

2)

;

;

3)

на концах промежутка функция принимает

равные значения

Тогда

:

:

Доказательство: f(x) непрерывна в замкнутом промежутке [a; b], поэтому

–

по т.Вейрштрасса

–

по т.Вейрштрасса

![]() x

[a;

b] m<= f(x)

<= M.

x

[a;

b] m<= f(x)

<= M.

Рассмотрим 2 случая:

M=m. Тогда f(x) в промежутке [a; b] сохраняет постоянное значение. Производная const равна 0.

(M>m).

(M>m).

Оба

эти значения функцией достигаются, но,

т.к. f(a) =

f(b), то они

не могут оба достигаться на концах

промежутка и хоть одно из них достигается

в некоторой точке между a

и b (Если, к примеру,

,

тогда

,

тогда

,

т.е. не может быть равно а). Производная

в этой точке обращается в 0 ( либо

,

т.е. не может быть равно а). Производная

в этой точке обращается в 0 ( либо

,

либо

,

либо

- из т.Ферма). Теорема доказана.

- из т.Ферма). Теорема доказана.

Замечание: теорема Ролля не утверждает, что такая точка одна.

На геометрическом языке теорема Роля означает следующее: если крайние кординаты кривой y=f(x) равны, то на кривой найдется точка, где касательная параллельна оси x.

Примеры показывающие существенность условий - в доказательстве (без всех условий теорема не доказуема).

Теорема Лагранжа. Пусть:

1) f(x) определена и непрерывна на замкнутом промежутке [a; b],

2) f(x) дифференцируема на (a; b).

Тогда

Доказательство:

Введем вспомогательную функцию F(x),

определив ее в промежутке [a;

b] равенством:

Эта функция непрерывна на [a; b], т.к. представляет собой разность между непрерывной функцией f(x) и линейной функцией. В промежутке (a; b) она имеет определенную конечную производную, равную

.

.

Подстановкой

можно убедиться, что F(a)=F(b)=0,

т. е. F(x)

принимает равные значения на концах

промежутка. Следовательно, по теореме

Ролля, на интервале (a; b)

существует

,

т. е

,

т. е Теорема

доказана.

Теорема

доказана.